PROCEDIMIENTO Y EQUIPO DE AUTENTICACIÓN DE CONTRASEÑAS CUÁNTICAS.

Procedimiento y equipo de autenticación de contraseñas cuánticas.

La invención consiste en un procedimiento y un equipo de usuario que permiten comprobar que dos usuarios comparten una contraseña c de p bits sin revelar ninguna información sobre esa contraseña. Para ello se codifica la función XOR de esa contraseña c con una secuencia aleatoria a en el estado cuántico de un único fotón. En el equipo de cada usuario se compara mediante el efecto Hong-Ou-Mandel un estado cuántico generado localmente con un estado que proporciona el otro usuario. Tras n fases de comprobación los usuarios pueden determinar que el otro usuario conoce la contraseña. El procedimiento y el equipo de usuario incluyen técnicas para detectar participantes deshonestos.

La invención describe el equipo que implementa el procedimiento e incluye dos técnicas de codificación en sistemas cuánticos, una basada en una codificación temporal y la otra basada en una codificación en el momento orbital angular de un fotón.

Tipo: Patente de Invención. Resumen de patente/invención. Número de Solicitud: P201230599.

Solicitante: UNIVERSIDAD DE VALLADOLID.

Nacionalidad solicitante: España.

Inventor/es: CHAMORRO POSADA,Pedro, GARCÍA ESCARTÍN,Juan Carlos.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04L9/00 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › Disposiciones para las comunicaciones secretas o protegidas.

Fragmento de la descripción:

Procedimiento y equipo de autenticación de contraseñas cuánticas

OBJETO DE LA INVENCIÓN

La presente invención se refiere a un procedimiento con el objeto de autenticar contraseñas codificadas en sistemas cuánticos sin poner en riesgo la privacidad de las mismas aún en el caso de haber participantes deshonestos.

El procedimiento se basa en la codificación de una contraseña en un sistema cuántico de una dimensión tal que no es posible recuperar ninguna parte de la contraseña pero que permite comparar en un equipo de usuario los estados recibidos con estados generados en el propio equipo para determinar si son iguales.

Además la invención se refiere a un equipo que implementa el procedimiento para efectuar la autenticación mediante la comparación señalada.

En general la invención es aplicable en el sector de las tecnologías de la información. En particular se trata de una aplicación de la física cuántica a los sistemas informáticos de seguridad y privacidad como son los sistemas de comercio electrónico, banca, acceso a recursos informáticos compartidos o los sistemas de identificación nacionales (como el documento nacional de identidad, DNI) .

ANTECEDENTES DE LA INVENCIÓN

En sistemas complejos con un gran número de usuarios que no se conocen entre sí, es necesario disponer de mecanismos eficientes de identificación y autenticación de los usuarios y sus equipos.

Los usuarios pueden tener derecho a acceder a una parte de la información pero no al resto. Un ejemplo son las aplicaciones de banca por Internet. Cada usuario debe poder operar con su cuenta bancaria con la garantía de que ningún otro usuario pueda utilizarla.

En este contexto, es necesario probar que se conoce cierta información privada, como una contraseña, que posee únicamente el usuario legítimo. La comprobación de esta contraseña presenta problemas de seguridad: la privacidad de la contraseña se puede poner en peligro si hay usuarios deshonestos que se hagan pasar por el receptor de la información o si el canal está intervenido por espías que graben la información transmitida.

Para solucionar este tipo de problemas, se recurre a las pruebas de conocimiento cero o ZKP (Zero-Knowledge Proofs) , mediante las que un usuario puede convencer a otro de que conoce cierta información sin necesidad de revelar ninguna parte de dicha información (S. Goldwasser, S. Micali y C. Rackoff, The knowledge complexity of interactive proof systems, SIAM Journal on Computing, 18:186, 1989) . Un caso restringido de prueba de conocimiento cero son los protocolos de comprobación de contraseña de conocimiento cero o ZKPP (Zero-Knowledge Password Proofs) , mediante los que dos usuarios que comparten una contraseña pueden asegurarse de que el otro usuario la conoce sin tener que hacerla pública (S. M. Bellovin y M. Merritt, Encr y pted key exchange: Password-based protocols secure against dictionar y attacks, IEEE Symposium on Security and Privacy, 72, 1992) . Además, si uno de los participantes no conoce la contraseña, no puede obtener ninguna información sobre ella o, como mucho, una cantidad exponencialmente pequeña.

Los protocolos ZKPP existentes se basan en la complejidad computacional de ciertos problemas matemáticos como la factorización o el logaritmo discreto que aparecen en esquemas muy similares a los usados en sistemas de criptografía de clave pública como RSA (Rivest, Shamir, Adleman) , descrito en el documento de Patente US 4.405.829. En los problemas escogidos hay un problema directo sencillo y un problema inverso difícil de resolver con los ordenadores actuales. Un ejemplo son los sistemas basados en la factorización, como el protocolo RSA, en los que el problema directo consiste en multiplicar dos números, mientras que el inverso consiste en hallar los factores primos de un número.

Un ejemplo concreto de protocolo ZKPP es el protocolo SPEKE (Simple Password Exponential Key Exchange) basado en la exponenciación modular (D. P. Jablon, Strong password-only authenticated key exchange, SIGCOMM Computer Communication Review, 26:5–26, 1996) o los protocolos del estándar P1363.2 del IEEE (Institute of Electrical and Electronics Engineers) . Estos protocolos se emplean en distintos sistemas comerciales como, por ejemplo, los descritos en los documentos de Patente US 7.010.692, US 6.539.479 o US 324.508.

Aunque estos protocolos son capaces de garantizar cierto nivel de seguridad, se basan en la suposición no demostrada de que no existen métodos eficientes para resolver los problemas matemáticos elegidos. Los métodos basados en complejidad computacional, además, hacen suposiciones sobre la capacidad de cálculo de un posible atacante. No se tiene en cuenta que sistemas considerados seguros en el pasado pueden ser vulnerables ante los ordenadores del futuro. Una transmisión que se capture y almacene en el presente podría ser comprometida en el futuro si la capacidad de cálculo mejora.

Las leyes de la mecánica cuántica ofrecen una alternativa a la seguridad basada en la complejidad computacional. Un ejemplo son los sistemas de criptografía cuántica (C. H. Bennett y G. Brassard, Quantum cr y ptography: Public key distribution and coin tossing, Proceedings of IEEE international Conference on Computers, Systems and Signal Processing, Bangalore, India, pág. 175, 1984) , (A. K. Ekert, Quantum cr y ptography based on Bell’s theorem, Physical Review Letters, 67 (6) :661–663, 1991) en los que se aplican procedimientos de distribución cuántica de claves (Quantum Key Distribution o QKD) . La distribución cuántica de claves basa su seguridad en las leyes de la física, que impiden copiar un estado cuántico desconocido (W.K. Wootters y W.H. Zurek, A single quantum cannot be cloned, Nature, 299 (5886) :802–803, 1982) o medirlo sin alterarlo. Al final de un proceso de distribución cuántica de claves, dos usuarios poseen una secuencia aleatoria de bits que ningún espía puede conocer. Cualquier intento de escuchar el canal puede detectarse y corregirse.

En este sentido pueden citarse documentos de patentes de criptografía cuántica con tecnología óptica, como por ejemplo EP 97940111.4, EP 93307120, EP 93307121, WO GB 93/0275, WO GB 93/02637, WO/2011/036322, PCT/ES2007/000323 o la Patente española con número de publicación 2168204.

Los sistemas de seguridad cuántica aportan dos ventajas fundamentales con respecto a los métodos basados en complejidad computacional. Por un lado, proporcionan una seguridad basada en las leyes de la física que no depende de ninguna hipótesis sobre la dificultad de ciertos problemas. Por otro lado, se trata de una seguridad independiente de la tecnología, ya que la seguridad proviene de limitaciones físicas independientes del dispositivo que use el atacante, lo que garantiza seguridad presente y futura contra ataques con cualquier tipo de recurso de cálculo, aunque mejore la tecnología.

Los documentos anteriores se limitan al campo del cifrado de la información, pero es deseable extender las ventajas de la seguridad cuántica a otros sistemas. La invención es una aplicación de la seguridad cuántica a los sistemas de comprobación de contraseña de conocimiento cero y consiste en un nuevo método de comprobación de contraseña y un equipo que lo implementa mediante tecnologías fotónicas.

DESCRIPCIÓN DE LA INVENCIÓN

Para conseguir los objetivos y resolver los inconvenientes anteriormente indicados, la invención incluye un nuevo procedimiento y equipo de autenticación de contraseñas cuánticas basados en la codificación de una contraseña c constituida por una secuencia de p bits en un estado cuántico de una dimensión demasiado pequeña como para poder recuperar el valor de la contraseña. El procedimiento comprende una fase previa en la que la contraseña c de p bits se almacena en los equipos de usuario que realizan la autenticación.

Además, se prevé el empleo de una secuencia aleatoria a, también de p bits, que comparten los usuarios y que permite evitar ciertos ataques al sistema y reforzar su seguridad.

El procedimiento de la invención se aplica en equipos de usuario compuestos por un módulo óptico y un módulo electrónico, ambos formados por elementos convencionales. El procedimiento consiste en una etapa de comparación de estados con cinco fases que se repite un número de veces n, siendo n un parámetro de seguridad que escogen los usuarios. Una característica fundamental del procedimiento es el reparto de funciones: un equipo de usuario que desea identificarse actúa como solicitante S y otro equipo de usuario actúa como verificador V. Al final de las n etapas del procedimiento, un equipo verificador que conoce la contraseña puede determinar...

Reivindicaciones:

1. PROCEDIMIENTO DE AUTENTICACIÓN DE CONTRASEÑAS CUÁNTICAS que comprende:

-una fase previa de almacenamiento de una contraseña c constituida por una secuencia de p bits en unos equipos de usuario donde se lleva a cabo el procedimiento de autenticación;

caracterizado por que además comprende etapas repetidas de comparación con las siguientes fases:

- una primera fase de generación y almacenamiento en los equipos de usuario de una secuencia aleatoria a de p bits compartida;

- una segunda fase en la que cada equipo de usuario calcula la función lógica XOR bit a bit correspondiente a la contraseña c y a la secuencia aleatoria a y genera una nueva secuencia c′=c E a;

'c'

- una tercera fase en la que cada equipo de usuario codifica c′ en estados cuánticos

de un espacio d

de dimensión D = 2 , donde d es menor que 0, 71·p;

- una cuarta fase en la que un equipo de un usuario solicitante que desea identificarse entrega el estado cuántico que codifica la contraseña c’ a un equipo de usuario verificador que debe autenticar la contraseña;

- una quinta fase en la que el equipo de usuario verificador que debe autenticar la contraseña compara el estado cuántico recibido con el generado en la tercera fase por dicho equipo de usuario verificador y, si no coinciden los estados cuánticos comparados, se aborta el proceso de autenticación y, si coinciden dichos estados cuánticos comparados, se continúa dicho proceso de autenticación;

- en caso de continuar el proceso de autenticación se repiten las fases primera a quinta anteriores un número preestablecido de veces n con una nueva secuencia aleatoria a considerando que la contraseña es válida si las n comparaciones son positivas.

2. PROCEDIMIENTO DE AUTENTICACIÓN DE CONTRASEÑAS CUÁNTICAS, según reivindicación 1, caracterizado por que los equipos de usuario que actúan como solicitante y verificador cambian sus funciones en cada una de las n repeticiones de las fases primera a quinta, para que ambos usuarios puedan confirmar que el otro usuario conoce la contraseña.

3. PROCEDIMIENTO DE AUTENTICACIÓN DE CONTRASEÑAS CUÁNTICAS, según reivindicación 1, caracterizado por que la secuencia aleatoria a compartida es pública.

4. PROCEDIMIENTO DE AUTENTICACIÓN DE CONTRASEÑAS CUÁNTICAS, según reivindicación 1, caracterizado por que n·d es menor que 0, 71·p.

5. PROCEDIMIENTO DE AUTENTICACIÓN DE CONTRASEÑAS CUÁNTICAS, según reivindicación 1, caracterizado por que la codificación de c’ en un estado cuántico está seleccionada entre una codificación temporal de la forma de onda de un único fotón mediante la generación de diferentes desfases en ventanas de tiempo predefinidas y una codificación en el momento orbital angular de un único fotón mediante la creación de una 1 D 1

< = LT

esuperposición uniforme de estados y la posterior generación de un estado simétrico e=0

D 2JeC' c'

1 LDT1 j 2p

e

' = e e , donde C' es el valor decimal de la secuencia de bits c′ y

los estados base de e=0

D

fotones con momento orbital angular en .

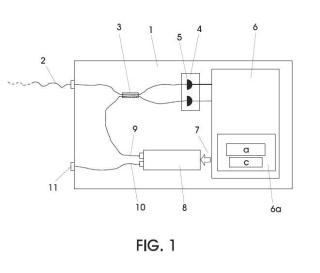

6. EQUIPO DE AUTENTICACIÓN DE CONTRASEÑAS CUÁNTICAS de acuerdo con el procedimiento de las reivindicaciones 1 a 6, que comprende medios de almacenamiento de una contraseña c constituida por una secuencia de p bits y de al menos una secuencia aleatoria a de p bits que comparten los equipos a autenticar, caracterizado por que comprende:

- un procesador (6) configurado para calcular la función lógica XOR bit a bit de la contraseña c y la secuencia aleatoria a y generar una señal de control (7) correspondiente al cálculo c′=c E a realizado que se aplica a

-un generador de estados cuánticos (8) que codifica la secuencia c′ en el estado cuántico de un fotón, que se dirige a

- un comparador de estados cuánticos (3) que compara un estado procedente de un equipo de usuario solicitante que desea identificarse y el estado que codifica c′ y que proviene del generador de estados

cuánticos (8) del propio equipo de usuario verificador que debe autenticar la contraseña,

- un bloque detector (4) configurado para indicar cuándo los dos fotones de entrada al comparador (3) salen por el mismo puerto de salida de dicho comparador (3) y cuándo salen por puertos distintos, y

- estando el procesador (6) , además, configurado para parar la autenticación cuando los puertos de salida del comparador (3) por los que salen los dos fotones son distintos y para generar un nuevo estado c’ cuando los dos fotones salen por el mismo puerto, generando dichos nuevos estados c’ hasta un número de veces n, previamente establecido, para realizar la autenticación.

7. EQUIPO DE AUTENTICACIÓN DE CONTRASEÑAS CUÁNTICAS, según reivindicación 7, caracterizado por que el comparador (3) está seleccionado entre un divisor de haz y un acoplador de fibra óptica configurados para producir una interferencia óptica entre los caminos de dos fotones aplicados en sus entradas y realizar la comparación de acuerdo con el efecto Hong-Ou-Mandel, donde cuando los estados son iguales los dos fotones salen por el mismo puerto de salida del comparador (3) con una probabilidad del 100% y donde cuando los estados son diferentes la probabilidad de que dos fotones salgan por el mismo puerto de salida son cercanas al 50%.

8. EQUIPO DE AUTENTICACIÓN DE CONTRASEÑAS CUÁNTICAS, según reivindicación 7, caracterizado por que el bloque detector (4) comprende elementos detectores (5) de fotones individuales conectados a cada uno de los puertos de salida del comparador (3) que se activan al detectar un fotón para indicar al procesador (6) cuándo se detectan fotones simultáneamente en ambos puertos de salida del comparador (3) y cuándo se detectan en uno solo de los puertos de salida del comparador (3) .

9. EQUIPO DE AUTENTICACIÓN DE CONTRASEÑAS CUÁNTICAS, según reivindicación 7, caracterizado por que el generador de estados cuánticos (8) comprende:

- un bloque de control (12) que recibe la señal de control (7) del procesador (6) ,

- un láser (13) de baja potencia conectado a

- un modulador seleccionado entre un modulador óptico (14) y un modulador con momento orbital angular (14a) ,

- un atenuador (15) que presenta a su salida estados cuánticos con un número medio de fotones menor

o igual que uno,

- un conmutador (16) configurado para dirigir el fotón hacia una salida seleccionada entre una primera salida (9) y una segunda salida (10) en función de la señal de control (7) , seleccionando la primera salida (9) cuando el equipo de usuario funciona como verificador y el estado generado debe aplicarse al comparador (3) para compararlo con el estado proporcionado por un equipo de usuario solicitante y seleccionando la segunda salida (10) cuando el equipo de usuario funciona como solicitante y el estado generado debe entregarse a un equipo de usuario verificador.

10. EQUIPO DE AUTENTICACIÓN DE CONTRASEÑAS CUÁNTICAS, según reivindicación 10, caracterizado por que el modulador óptico (14) es un modulador de fibra óptica configurado para introducir desfases diferentes en períodos de tiempo predefinidos.

11. EQUIPO DE AUTENTICACIÓN DE CONTRASEÑAS CUÁNTICAS, según reivindicación 10, caracterizado por que el modulador con momento orbital angular (14a) comprende un bloque de generación de estados con un 1 D 1

<

= LT

eholograma (17) para generar estados iniciales y un prisma de Dove (18) rotado un ángulo e=0

D

2JeC' 'c'

2JC' 1 D 1 j 2p

a= gobernado por el bloque de control (12) para generar el estado simétrico = LT e e .

e=0

p D

12. EQUIPO DE AUTENTICACIÓN DE CONTRASEÑAS CUÁNTICAS, según reivindicación 7, caracterizado por que la secuencia aleatoria a se genera mediante el generador de estados cuánticos (8) , el comparador (3) , el bloque detector (4) y el procesador (6) de forma convencional.

13. EQUIPO DE AUTENTICACIÓN DE CONTRASEÑAS CUÁNTICAS, según reivindicación 9, caracterizado por que comprende una pluralidad de etapas de comparadores (3) , donde la última etapa está conectada a un bloque de detección (4) dotado de una pluralidad de elementos detectores (5) , estando las etapas de comparadores (3) configuradas en etapas sucesivas en las que cada una de las salidas de la etapa anterior se conecta a un nuevo comparador (3) con su segunda entrada bloqueada, duplicando el número de salidas de cada etapa de comparadores (3) ; donde el número de elementos de detección (5) es el doble del número de comparadores (3) de la última etapa para que, al llegar los fotones a los detectores (5) , indiquen al procesador (6) el número de fotones que ha salido por cada uno de los puertos de salida del primer comparador (3) , estando el procesador (6) configurado para parar el procedimiento de autenticación al detectar un número de fotones en alguno de los puertos de salida del primer comparador (3) distinto de cero o dos.

Patentes similares o relacionadas:

Procedimiento de protección de circuitos electrónicos contra interceptación por análisis de potencia y circuito electrónico que usa el mismo, del 3 de Junio de 2020, de Winbond Electronics Corp: Un circuito electrónico con protección contra interceptación por análisis de potencia, que comprende: un elemento de almacenamiento […]

Método de codificación por señales acústicas aleatorias y método de transmisión asociado, del 27 de Mayo de 2020, de CopSonic: Método de codificación de símbolos de información que pertenecen a un alfabeto (A) por medio de señales acústicas, que comprende las siguientes etapas: (a) se adquieren […]

METODO PARA LA CREACION DE UNA IDENTIDAD DIGITAL EN BLOCKCHAIN BASADO EN LA FIRMA ELECTRONICA, del 19 de Marzo de 2020, de SIGNE, S.A.: Método para la creación de una identidad digital en blockchain basado en la firma electrónica que contempla la generación de la identidad digital en la que se crea […]

Método de consulta confidencial de una base de datos cifrada, del 18 de Marzo de 2020, de COMMISSARIAT A L'ENERGIE ATOMIQUE ET AUX ENERGIES ALTERNATIVES: Método de consulta confidencial de una base de datos alojada por un servidor, conteniendo la base de datos una tabla de registros, obteniéndose cada registro por medio de un […]

Algoritmo criptográfico con etapa de cálculo enmascarada dependiente de clave (llamada de SBOX), del 12 de Febrero de 2020, de Giesecke+Devrient Mobile Security GmbH: Unidad de procesador con una implementación ejecutable implementada en la misma de un algoritmo criptográfico (AES, DES), que está configurado para, […]

Procedimiento de securización y de autentificación de una telecomunicación, del 1 de Enero de 2020, de Airbus CyberSecurity SAS: Procedimiento de comunicación entre dos entidades comunicantes, generando una primera entidad comunicante un mensaje de datos que comprende datos útiles […]

Procedimiento y dispositivo de autenticación de entidad, del 20 de Noviembre de 2019, de CHINA IWNCOMM CO., LTD: Un procedimiento para autenticar una entidad, comprendiendo el procedimiento: la operación 1 de transmitir, por una entidad A, un primer mensaje […]

Generación de firma digital, del 6 de Noviembre de 2019, de NAGRAVISION S.A.: Metodo para firmar digitalmente un mensaje, donde el metodo comprende: a) obtener parametros de dominio que definen un grupo asociado a una operacion de grupo […]