SISTEMA DE JUEGO ELECTRÓNICO DE CASINO CON MAYOR CAPACIDAD DE JUEGO, DE AUTENTICACIÓN Y DE SEGURIDAD.

LA INVENCION SE REFIERE A UN SISTEMA DE JUEGO ELECTRONICO DE UN CASINO CONSISTENTE EN VARIOS COMPONENTES DEL SISTEMA,

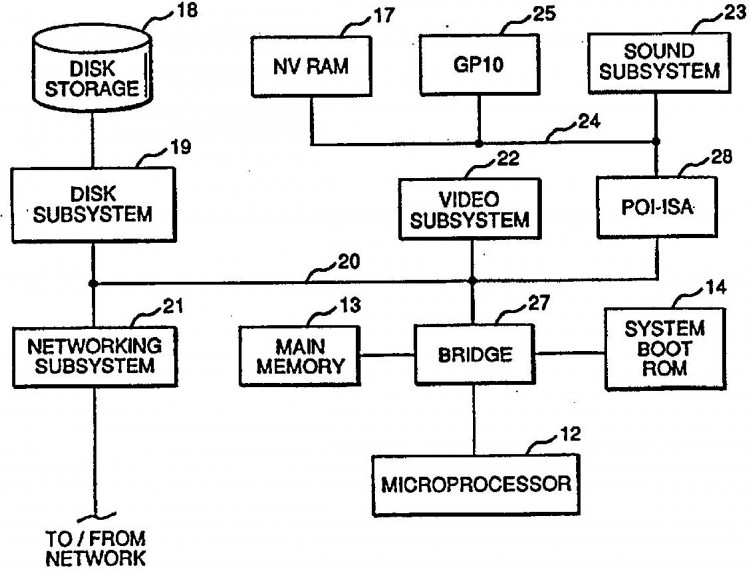

INCLUYENDO UN MICROPROCESADOR (12), UNA UNIDAD DE MEMORIA PRINCIPAL (13) QUE ES TIPICAMENTE UNA MEMORIA DE ACCESO ALEATORIO, Y UN SISTEMA DE ARRANQUE EN ROM (14). TAMBIEN ESTAN INCLUIDOS EN EL SISTEMA DE JUEGO ELECTRONICO DEL CASINO UNA RAM NO VOLATIL (17), UNA UNIDAD DE ALMACENAMIENTO MASIVO (18), UN SUBSISTEMA DE DISCO (19), Y UN BUS PCI (20). EL SUBSISTEMA DE DISCO (19) SOPORTA PREFERIBLEMENTE SCSI-2 CON UNAS OPCIONES DE RAPIDEZ Y DE ANCHURA. SE INCLUYE TAMBIEN UN SUBSISTEMA DE VIDEO, EN EL SISTEMA DE JUEGO ELECTRONICO DEL CASINO, QUE ESTA ACOPLADO AL BUS PCI (20) PARA PROPORCIONAR UNAS IMAGENES DE FOCO FIJO EN COLOR COMPLETO Y CINE MPEG

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/US1996/010463.

Solicitante: IGT.

Nacionalidad solicitante: Estados Unidos de América.

Dirección: 9295 PROTOTYPE DRIVE RENO, NEVADA 89511 ESTADOS UNIDOS DE AMERICA.

Inventor/es: ALCORN,Allan,E, BARNETT,Michael, GIACALONE,Louis,D.,Jr, LEVINTHAL,Adam,E.

Fecha de Publicación: .

Fecha Solicitud PCT: 17 de Junio de 1996.

Clasificación Internacional de Patentes:

- G06F19/00B

- G06F21/00 FISICA. › G06 CALCULO; CONTEO. › G06F PROCESAMIENTO ELECTRICO DE DATOS DIGITALES (sistemas de computadores basados en modelos de cálculo específicos G06N). › Disposiciones de seguridad para la protección de computadores, sus componentes, programas o datos contra actividades no autorizadas.

- G06F21/00N3A

- G06F21/00N3P

- G06F21/00N9C

- G06Q50/00H

- G07F17/32D

- H04L9/32S

Clasificación PCT:

- A63F13/00 NECESIDADES CORRIENTES DE LA VIDA. › A63 DEPORTES; JUEGOS; DISTRACCIONES. › A63F JUEGOS DE CARTAS, RULETA O JUEGOS DE MESA; JUEGOS DE INTERIOR QUE UTILIZAN PEQUEÑOS ELEMENTOS DE JUEGO MOVILES; JUEGOS NO PREVISTOS EN OTRO LUGAR; GAMES NOT OTHERWISE PROVIDED FOR. › Videojuegos, p. ej. juegos que utilizan una presentación generada electronicamente en dos o más dimensiones.

- A63F13/10

- H04L9/00 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › Disposiciones para las comunicaciones secretas o protegidas.

- H04L9/32 H04L […] › H04L 9/00 Disposiciones para las comunicaciones secretas o protegidas. › comprendiendo medios para verificar la identidad o la autorización de un utilizador del sistema.

Clasificación antigua:

- H04L9/00 H04L […] › Disposiciones para las comunicaciones secretas o protegidas.

Países PCT: Austria, Bélgica, Suiza, Alemania, Dinamarca, España, Francia, Reino Unido, Grecia, Italia, Liechtensein, Luxemburgo, Mónaco, Irlanda, Finlandia.

Fragmento de la descripción:

ANTECEDENTES DE LA INVENCIÓN

Campo de la invención

La presente invención se refiere a sistemas de juego basados en microprocesador que se utilizan en los casinos de juego.

Breve Descripción de la Técnica Anterior

Son conocidos los sistemas de juego basados en microprocesador que se utilizan en los casinos de juego para incrementar las tradicionales máquina tragaperras (por ejemplo, juegos individuales de tres carretes o de multilíneas) y juegos de cartas, tales como el póquer y el black jack. En un sistema de juego típico de este tipo, un sistema basado en microprocesador incluye tanto los componentes de hardware como de software para proporcionar las capacidades de juego. Los componentes de hardware incluyen una pantalla de vídeo para visualizar el juego, conmutadores mecánicos para permitir que el jugador seleccione cartas adicionales u opciones de juego, aceptadores y detectores de monedas y los componentes electrónicos que normalmente se encuentran en un sistema basado en microprocesador, tales como memoria de acceso aleatorio (RAM), memoria de sólo lectura (ROM), un procesador y uno o más buses. Los componentes de software incluyen el software de las rutinas de inicialización, de crédito y de pago, la imagen del juego y el conjunto de datos de reglas, y un algoritmo generador de números aleatorios. Con el fin de que sea aceptable para su utilización en un casino, un sistema de juego electrónico debe proporcionar tanto seguridad como autenticación de los componentes de software. Por esta razón, las comisiones de juego hasta el momento han requerido que todos los componentes de software de un sistema de juego electrónico se almacenen en una memoria no modificable, que suele ser una ROM no modificable. Además, una copia de los contenidos de la ROM o un compendio de mensaje de los contenidos (o ambos) se mantienen normalmente en un archivo en un lugar seguro designado por la comisión de juego, de modo que el contenido de una ROM individual retirada de una máquina de juego pueda ser verificado comparándolo con la versión custodiada.

En una disposición típica, un compendio de mensaje del contenido de la ROM se genera inicialmente antes de la instalación de la ROM en la máquina, utilizando un algoritmo conocido normalmente denominado como una función de hash. Una función de hash es un procedimiento de cálculo que produce una cadena de bits de tamaño fijo a partir de una entrada digital de tamaño variable. La cadena de bits de tamaño fijo se denomina valor de hash. Si la función de hash es difícil de invertir – se denomina función de hash unívoca - la función de hash también se denomina función compendio de mensaje, y el resultado se denomina compendio de mensaje. El compendio de mensaje es único para cualquier conjunto de datos de entrada de tamaño variable dado, es decir, el conjunto de datos de juego almacenado en la ROM. Cuando sea necesario autentificar posteriormente la ROM de cualquier máquina dada, la ROM es retirada físicamente de la consola del juego y el compendio de mensaje del contenido de la ROM se calcula directamente desde la ROM usando la función de hash original. El compendio de mensaje calculado se compara con el compendio de mensaje en el archivo en el lugar de custodia designado (por lo general en el mismo casino). Este procedimiento se realiza típicamente si una máquina realiza pagos superiores a un umbral determinado. Si los dos resúmenes de mensaje coinciden, entonces el contenido de la ROM se consideran autenticado (verificado) y se realiza el pago al jugador.

Aunque se ha encontrado que tales sistemas electrónicos de juego de casino son útiles en la promoción de juego de casino, la restricción que requiere que el programa de juego de casino se almacene en una memoria ROM no modificable, conduce a una serie de limitaciones desventajosas. En primer lugar, debido a la capacidad limitada de los medios de almacenamiento ROM que se utilizan tradicionalmente para mantener el programa, el alcance de juego disponible con estos sistemas está muy limitado. En juegos sofisticados que utilizan video de movimiento y elementos multi-media de audio, es necesaria mucha más capacidad de memoria, del orden de cientos de megabytes. Sin embargo, la verificación física de tal gran cantidad de dispositivos físicos no es práctica, y por lo tanto hasta ahora ha sido un impedimento para la creación de juegos sofisticados con más atractivo para los jugadores. En segundo lugar, la verificación de autenticación se realiza únicamente sobre una base limitada (por lo general después de un bote) y otros resultados importantes de ganancias del juego, y el procedimiento de autenticación requieren que el juego sea interrumpido hasta que se compruebe que el contenido de la ROM es auténtico.

El documento norteamericano número 4.727.544 desvela un sistema y un procedimiento para verificar continuamente la integridad de las memorias de un dispositivo de juego controlado por ordenador. El dispositivo de juego incluye una pluralidad de memorias para almacenar software y datos fijos y un procesador para implementar el software para controlar el dispositivo de juego. Una de las memorias almacena un algoritmo de suma de control, de acuerdo con el cual se calculan las sumas de control individuales de cada una de las memorias de la máquina de juego, en el que las sumas de control calculadas se basan en el contenido de las memorias para determinar si ha habido un cambio no autorizado en el contenido de las memorias. Los valores de la suma de control individuales de cada una de las memorias también se almacenan. El procesador está controlado para implementar periódicamente el algoritmo de suma de control para calcular la suma de control de cada una de los memorias y comparar la suma de control calculada de cada memoria con el valor de la suma de control respectiva almacenada, para determinar si se ha producido un cambio no autorizado. Si se determina que se ha producido un cambio no autorizado en el contenido de las memorias, el procesador bloquea el dispositivo de juego para evitar otra operación del mismo.

En el artículo de Bauspiess F. et al: Requisitos para las funciones de hash criptográficas, Revista Internacional de Ordenadores y Seguridad dedicada al estudio de los aspectos técnicos y financieros de la seguridad informática, Elsevier Science Publishers, Amsterdam, Holanda, vol 11, número 5, 1 de septiembre 1992 (01/09/1992), páginas 427 - 437, XP000296996 ISSN: 0167-4048, proporciona una explicación completa de la estructura y de los requisitos de calidad de las funciones de hash criptográficas.

El documento de Davida G I, Desmedt Y G, Matt B J: "Sistemas de Defensa contra Virus, por medio de Autenticación Criptográfica". 1989 Simposio de la Sociedad de Ordenadores IEEE en Seguridad y Privacidad, Procedimientos. Oakland, California, EE.UU... 1 a 3 de mayo 1989 (01, 03/05/1989). Páginas 312 - 318. XP000041247 desvela la aplicación de la autenticación criptográfica para el control y la defensa de software contra los virus informáticos. Este documento no desvela el uso de funciones de hash o el uso de la autenticación de software en las máquinas de juego.

El Documento GB 2121569 A desvela un procedimiento para autenticar la información de software de un aparato de juego de azar, que comprende las etapas de calcular y de encriptar un primer valor de hash, proporcionar una firma, almacenar la información del software y la firma, calcular un segundo valor de hash, desencriptar la firma almacenada y compara los valores de hash primero y segundo.

El objeto de la presente invención es proporcionar un procedimiento de autenticación de un conjunto de datos o una información de software de un juego visualizable de tipo casino y un sistema de juego electrónico para proporcionar la autenticación de un conjunto de datos de un juego de tipo casino o el software de información que se refiere a un juego de tipo casino, que mejoran en gran medida las capacidades de seguridad y autenticación en los juegos electrónicos de casino, mientras que al mismo tiempo, amplían en gran medida las capacidades de juego de casino.

El objeto anterior se consigue por medio de un procedimiento de autenticación de un conjunto de datos o de un software de información de un juego visualizable de tipo casino, de acuerdo con la reivindicación 1, y un sistema de juegos electrónicos para proporcionar la autenticación de un conjunto de datos de un juego de tipo casino o de información de software relativa a un juego de tipo casino, de acuerdo con la reivindicación 11. Otras características ventajosas se definen en las reivindicaciones...

Reivindicaciones:

1. Un procedimiento de autenticación de un conjunto de datos o de una información de software de un juego de tipo casino visualizable, comprendiendo el citado procedimiento las etapas de:

(a) proporcionar un conjunto de datos (36) o un software de información de un juego de casino;

(b) calcular un primer valor de hash único para el conjunto de datos (36) o la información de software utilizando una función de hash;

(c) encriptar la cadena del primer valor de hash para proporcionar una firma (37);

(d) almacenar el conjunto de datos (36) o la información del software y la firma (37);

(e) proporcionar una memoria no modificable (29) que almacena un programa de autenticación y una porción inicial de un programa cargador, en el que la porción inicial del programa cargador requiere que el programa de autenticación se invoque antes de la iniciación de cualquier juego de casino;

(f) proporcionar una memoria modificable (30) que almacena la porción restante del programa cargador;

(g) calcular un segundo valor de hash, usando el programa de autenticación, a partir del conjunto de datos almacenados (36) o la información de software utilizando la citada función de hash;

(h) desencriptar la firma almacenada (37) para recuperar el primer valor de hash, y

(i) comparar los valores de hash primero y segundo para determinar si los valores de hash primero y segundo coinciden.

2. El procedimiento de la reivindicación 1, que se caracteriza porque los valores de hash primero y segundo, respectivamente, constituyen el compendio de mensaje (46) del conjunto de datos (36) o la información de software.

3. El procedimiento de la reivindicación 1 ó 2, que se caracteriza porque la citada etapa de encriptación (c) se realiza mediante una clave privada de encriptado (44).

4. El procedimiento de la reivindicación 3, que se caracteriza porque la citada etapa (g) de descodificación se realiza mediante una clave pública de desencriptado (34).

5. El procedimiento de cualquiera de las reivindicaciones anteriores, que se caracteriza porque las citadas etapas (a) - (d) se realizan en un primer lugar y las citadas etapas

(e) - (h) se realizan en un segundo lugar.

6. El procedimiento de la reivindicación 5, que se caracteriza porque el primer lugar comprende una instalación de fabricación, y el citado segundo lugar es una instalación de juegos de azar.

7. El procedimiento de cualquiera de las reivindicaciones anteriores, que se caracteriza porque la citada etapa de almacenamiento (d) incluye la etapa de almacenar el conjunto de datos (36) o la información de software y la firma (37) en un dispositivo de almacenamiento masivo (18) o en un dispositivo de memoria.

8. El procedimiento de la reivindicación 7, que se caracteriza porque el dispositivo de almacenamiento masivo (18) comprende una unidad de disco duro.

9. El procedimiento de la reivindicación 7, que se caracteriza porque el dispositivo de almacenamiento masivo (18) comprende una unidad de CD-ROM.

10. El procedimiento de la reivindicación 7, que se caracteriza porque el dispositivo de almacenamiento masivo (18) comprende un sistema de almacenamiento en red.

11. Un sistema de juego electrónico para proporcionar la autenticación de un conjunto de datos (36) de un juego de tipo casino o software de información relativa a un juego de tipo casino, comprendiendo el citado sistema:

un primero medio (18, 19,21), para almacenar un conjunto de datos de juego de casino (36) o la información de software y una firma (37) del citado conjunto de datos de juego de casino o información de software, comprendiendo la citada firma (37) una versión encriptada de un único primer valor de hash calculado a partir del conjunto de datos (36) de juego de casino o el software de información por medio de una función de hash;

un segundo medio (29) para almacenar: a) un programa de autenticación que puede calcular un segundo valor de hash a partir del conjunto de datos de juego de casino o software de información almacenado en el primer medio de almacenamiento (18, 19, 21), utilizando la citada función de hash y para desencriptar una firma encriptada almacenada en el primer medio de almacenamiento (18) para recuperar el primer valor de hash; y b) una porción inicial de un programa cargador en el que la porción inicial del programa cargador requiere que el programa de autenticación se invoque antes de la iniciación de cualquier juego de casino;

un tercer medio (30) para almacenar una porción restante del programa cargador en el que el tercer medio (30) es una memoria modificable;

un medio de proceso (12) para permitir que el programa de autenticación calcule un valor de hash a partir de conjunto de datos (36) de juego de casino la información almacenada en el software del primer medio de almacenamiento (18, 19, 21), utilizando una función de hash y para permitir que el programa de autenticación desencripte la firma encriptada (37) almacenada en el primer medio de almacenamiento (18, 19, 21) para proporcionar un valor de hash desencriptado, y

un medio (12) para comparar el segundo valor de hash calculado con el valor de hash desencriptado abreviado para determinar si existe una coincidencia.

12. El sistema de la reivindicación 11, que se caracteriza porque el citado primer medio de almacenamiento (18, 19, 21) comprende un dispositivo de almacenamiento masivo (18, 19) o un dispositivo de memoria.

13. El sistema de la reivindicación 12, que se caracteriza porque el citado dispositivo de memoria comprende una memoria de sólo lectura.

14. El sistema de la reivindicación 12, que se caracteriza porque el citado dispositivo de memoria comprende una memoria RAM.

15. El sistema de la reivindicación 12, que se caracteriza porque el citado dispositivo de almacenamiento masivo (18, 19) comprende una unidad de disco (18, 19).

16. El sistema de la reivindicación 12, que se caracteriza porque el citado dispositivo de almacenamiento masivo (18, 19) comprende una unidad de CD-ROM.

17. El sistema de la reivindicación 12, que se caracteriza porque el citado dispositivo de almacenamiento masivo (18, 19) comprende una unidad de almacenamiento en red.

18. El sistema de una de las reivindicaciones 11 a 17, que se caracteriza porque el citado segundo medio de almacenamiento masivo (29) comprende un dispositivo de memoria de sólo lectura (29).

19. El sistema de la reivindicación 18, que se caracteriza porque el citado dispositivo de memoria de sólo lectura (29) comprende un dispositivo de memoria no modificable.

20. El sistema de la reivindicación 18 ó 19, que se caracteriza porque el citado dispositivo de memoria de sólo lectura (29) incluye una primera porción para almacenar la porción del citado programa de autenticación que puede calcular el valor de hash del conjunto de datos (36) o la información de software, y una segunda porción para almacenar la parte del programa de autenticación que puede desencriptar la firma encriptada.

21. El sistema de la reivindicación 20, que se caracteriza porque la citada segunda porción de ROM se utiliza para almacenar una clave de desencriptado (34).

Patentes similares o relacionadas:

Funcionamiento de red de frecuencia única (SFN) para mejoras de cobertura de comunicaciones de tipo máquina (MTC), del 17 de Junio de 2020, de QUALCOMM INCORPORATED: Un procedimiento para comunicaciones de tipo máquina, MTC, inalámbricas realizado por un dispositivo remoto caracterizado por: detectar […]

Método y aparato de procesamiento de servicio, del 3 de Junio de 2020, de Advanced New Technologies Co., Ltd: Un método para el procesamiento de servicios, el método que comprende: después de recibir una solicitud de procesamiento de servicios de un usuario, […]

Dispositivo de a bordo para un vehículo, del 20 de Mayo de 2020, de AUTOSTRADE TECH S.p.A: Dispositivo de a bordo (100, 100', 100") para un vehículo, siendo adecuado dicho dispositivo de a bordo (100, 100', 100") para su uso en un sistema […]

Método para detectar software clonado, del 29 de Abril de 2020, de NAGRAVISION S.A.: Método para detectar un software clonado para ser usado en una unidad de usuario cliente que se comunica con un servidor para solicitar un servicio enviando una solicitud […]

Dispositivo multimedia y procedimiento de transmisión de datos por un dispositivo multimedia, del 18 de Marzo de 2020, de FM Marketing GmbH: Un dispositivo multimedia con un control remoto , que comprende: - un primer microprocesador , - un primer dispositivo de hardware para identificar el control […]

Proceso para asegurar la comunicación de un archivo digital a través de una red de comunicación, del 26 de Febrero de 2020, de AMADEUS S.A.S.: Proceso para comunicar un archivo digital (D1) desde un servidor a un Sistema de Manejo de Información (IHS), comprendiendo el IHS un conjunto […]

Método y aparato para proporcionar entorno virtual personalizado, del 15 de Enero de 2020, de Beijing Xiaomi Mobile Software Co., Ltd: Un método realizado por una plataforma de servicios para proporcionar acceso a una comunidad de servicios que comprende: comparar la información de identificación […]

Procedimiento y dispositivo para controlar la pantalla de seguridad en un dispositivo electrónico, del 28 de Agosto de 2019, de SAMSUNG ELECTRONICS CO., LTD.: Un dispositivo electrónico que comprende: un módulo de representación; una primera memoria que tiene datos de representación almacenados en […]