Sistema de protección automático y personalizado para aplicaciones móviles.

Se describe un método para generar automáticamente aplicaciones de software de dispositivos móviles,

estando cada una personalizada de manera diferente en términos de parámetros de seguridad y/o reglas de ofuscación, utilizando un conjunto de registros de entrada de una primera entidad, conteniendo cada registro de entrada al menos un identificador único utilizado para generar un registro de personalización de salida diferente de otro registro de salida. Una segunda entidad utiliza al menos parte de los datos del registro de salida, una réplica genérica de la aplicación de software de dispositivo móvil y software de ofuscación para generar una aplicación de software móvil protegida que está asociada al registro de salida y al menos un identificador único. Un usuario solicita una réplica de la aplicación de software móvil a la primera entidad y una aplicación de software móvil protegida es descargada en un dispositivo móvil del usuario.

Tipo: Patente de Invención. Resumen de patente/invención. Número de Solicitud: P201400211.

Solicitante: BANKINTER, S.A..

Nacionalidad solicitante: España.

Inventor/es: GARCIA MURGA,IMANOL, PÉREZ LAFUENTE,Carlos Alberto, SAN JOSÉ SÁNCHEZ,Julio.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- G06F21/14 FISICA. › G06 CALCULO; CONTEO. › G06F PROCESAMIENTO ELECTRICO DE DATOS DIGITALES (sistemas de computadores basados en modelos de cálculo específicos G06N). › G06F 21/00 Disposiciones de seguridad para la protección de computadores, sus componentes, programas o datos contra actividades no autorizadas. › contra el análisis de software o ingeniería inversa, p. ej.: por ofuscación.

PDF original: ES-2545974_A1.pdf

Fragmento de la descripción:

Sistema de protección automático y personalizado para aplicaciones móviles OBJETO DE LA INVENCIÓN

La invención se refiere a un método para personalizar automáticamente, en términos de seguridad, aplicaciones de software de dispositivos móviles. Esta invención también se refiere a un sistema, un servidor, y un dispositivo móvil adecuados para llevar a cabo tal método.

ANTECEDENTES DE LA INVENCIÓN

Las tarjetas inteligentes de microprocesador son comúnmente utilizadas para proteger claves y datos secretos de determinadas aplicaciones por parte de los proveedores de servicios. Consideradas como dispositivos "resistentes a la manipulación", las tarjetas inteligentes se han utilizado para proteger aplicaciones de pagos de bancos, aplicaciones de ticketing de autoridades de transporte, o datos biométricos para control de accesos.

Las tecnologías móviles sin contacto ofrecen una tremenda oportunidad para desplegar aplicaciones y servicios de proveedores de servicios a través de un "contenedor de aplicaciones" con otro factor de forma, y los elementos seguros como las tarjetas SIM, las tarjetas micro-SD o chips embebidos en los teléfonos móviles se han visto durante mucho tiempo como el lugar adecuado para almacenar la parte más sensible de las aplicaciones móviles de los proveedores de servicios.

A pesar del gran potencial de los elementos seguros en términos de capacidades de almacenamiento seguro, diferentes obstáculos - la mayoría de ellos relacionados con los modelos de negocio y la complejidad de los ecosistemas - han limitado sus posibilidades de explotar en áreas tales como los pagos móviles sin contacto.

Para ocupar tal espacio están apareciendo nuevas tecnologías emergentes, algunas de las cuales se basan en nuevos paradigmas de seguridad diferentes del tradicional almacenamiento seguro. En el estado actual de la tecnología, es posible "emular" una tarjeta inteligente mediante software y utilizarla en el contexto de las transacciones sin contacto, utilizando la tecnología denominada "Host Card Emulation" (HCE), actualmente soportada

en los dispositivos Blackberry y Android. Por tanto, es posible llevar a cabo pagos NFC utilizando dicha emulación software de tarjeta inteligente en un teléfono inteligente.

Actualmente existe tecnología para proteger las aplicaciones de software de dispositivos móviles para pagos, transporte, control de acceso, gestión de cupones, banca móvil, operaciones de bolsa a través del móvil, etc., utilizando una combinación de técnicas para obtener una protección de seguridad lógica.

Se supone que los ataques para obtener acceso a, por ejemplo, datos secretos en aplicaciones de software de dispositivos móviles, serán cada vez más severos en el futuro próximo, dado que el incentivo para un atacante de obtener beneficios a partir de los datos almacenados es cada vez mayor. Por ello, se espera que las aplicaciones de software de dispositivos móviles, y en particular las aplicaciones de software para operaciones sin contacto a través del móvil, requerirán la incorporación gradual de las tecnologías de protección de seguridad mencionadas anteriormente.

El principal inconveniente de las tecnologías actuales de protección de aplicaciones de software móviles está relacionado con el hecho de que proporcionan la misma protección para todas las réplicas (por ejemplo, una por usuario y por dispositivo móvil) de una aplicación protegida ejecutable que se suministra a los usuarios finales, de modo que un atacante todavía puede tener el incentivo de burlar la seguridad de una réplica para, utilizando la misma lógica, hacerlo en muchas otras.

Por tanto, puede ser interesante para los proveedores de servicios tener mecanismos disponibles para desplegar una personalización de seguridad diferente para cada usuario que utiliza una determinada aplicación de software móvil.

DESCRIPCIÓN DE LA INVENCIÓN

Por tanto, un primer aspecto de la invención es proporcionar un método de protección personalizado nuevo y automático para aplicaciones de software móviles, en el que diferentes entidades interactúan para proporcionar de manera segura y consistente a cada usuario de una aplicación de software de dispositivo móvil dada (y típicamente para cada uno de sus dispositivos) una solución "resistente a la manipulación" diferente en términos de seguridad lógica, disminuyendo así este sistema de manera drástica los incentivos de un atacante para tratar de obtener datos secretos de incluso el dispositivo móvil de un único

usuario.

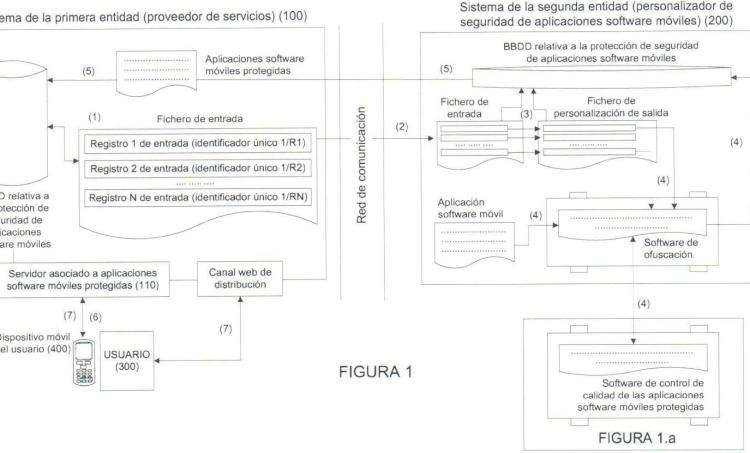

Este objetivo se consigue mediante un método para generar automáticamente aplicaciones de software de dispositivos móviles, donde cada una está personalizada de manera diferente en términos de parámetros de seguridad y/o reglas de ofuscación, comprendiendo dicho método las siguientes etapas:

a) Una primera entidad, que es un proveedor de servicios, genera un conjunto de registros de entrada, conteniendo cada registro de entrada ai menos un identificador único.

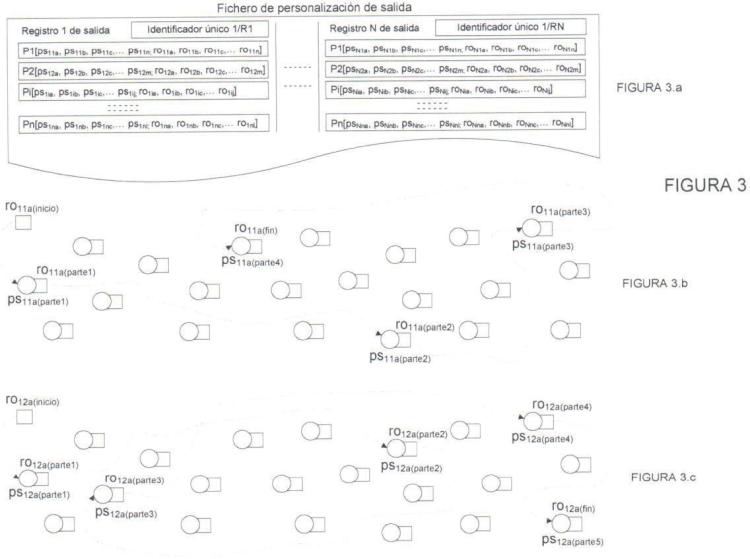

b) Una segunda entidad, que es un personalizador de seguridad de aplicaciones de software de dispositivos móviles, recibe el conjunto de registros de entrada y utiliza el ai menos un identificador único incluido en un registro de entrada para generar un registro de personalización de salida, donde este registro de salida es diferente de otro registro de salida generado a partir de otro registro de entrada en términos de parámetros de seguridad y/o reglas de ofuscación para la personalización.

c) La segunda entidad utiliza al menos parte de los datos del registro de salida, una réplica genérica de la aplicación de software de dispositivos móviles y software de ofuscación para generar una aplicación de software móvil protegida que está asociada al registro de salida y al al menos un identificador único, siendo esta aplicación de software móvil protegida diferente en términos de parámetros de seguridad y/o reglas de ofuscación de otra aplicación obtenida utilizando al menos parte de otro registro de salida.

d) La segunda entidad envía las aplicaciones de software móvil protegidas a la primera entidad, cada una de ellas asociada a uno o varios identificadores únicos del correspondiente registro de entrada, y la primera entidad las almacena y también almacena la asociación a al menos uno de los identificadores únicos.

e) Un usuario solicita una réplica de la aplicación de software móvil a la primera entidad y una aplicación de software móvil protegida es descargada a un dispositivo móvil del usuario.

Aunque la mayoría de las realizaciones de la descripción de esta invención se refieren a que el conjunto de registros de entrada se envía desde la primera entidad a la segunda entidad comprendidos en uno o varios archivos de entrada, esos registros también se pueden enviar directamente desde una tabla o base de datos de la primera entidad a otra de la segunda entidad, o utilizando otros mecanismos de transmisión.

En una realización particular, la aplicación de software móvil protegida es introducida en un sistema de control de calidad de la segunda entidad, a cargo de determinar si los parámetros de seguridad y/o las reglas de ofuscación han sido adecuadamente

personalizados en la aplicación de software móvil protegida. De este modo, por ejemplo un fallo eléctrico que se produzca durante la personalización de seguridad puede detectarse antes de que la segunda entidad envíe una aplicación de software móvil protegida a la primera entidad.

En una realización particular, la segunda entidad almacena los registros de salida en al menos un archivo de salida y almacena el al menos un archivo de salida en sus sistemas.

En otra realización particular, el al menos un archivo de salida es enviado por la segunda entidad a la primera entidad, y la primera entidad lo almacena en sus sistemas. De este modo, la primera entidad tiene disponible en sus sistemas la información acerca de la protección de seguridad que al menos parcialmente aplica a cada una de las réplicas de una aplicación de software móvil dada.

En una realización particular, la primera entidad asigna el al menos un identificador único del registro de entrada a un usuario particular antes de enviar el conjunto de registros de entrada a la segunda entidad, de modo que la aplicación de software móvil protegida ya está asignada a un usuario dado cuando es recibida por la primera entidad desde la segunda entidad.

En otra realización particular, se asigna la misma aplicación de software móvil protegida a todos los dispositivos móviles de un usuario. De ese modo, la protección de la aplicación de software móvil se aplica por cada usuario, y no... [Seguir leyendo]

Reivindicaciones:

1. Un método para generar automáticamente aplicaciones de software de dispositivos móviles, donde cada una está personalizada de manera diferente en términos de parámetros de seguridad y/o reglas de ofuscación, comprendiendo dicho método las siguientes etapas:

a) una primera entidad, que es un proveedor de servicios, genera un conjunto de registros de entrada, conteniendo cada registro de entrada al menos un identificador único;

b) una segunda entidad, que es un personalizador de seguridad de aplicaciones de software de dispositivos móviles, recibe el conjunto de registros de entrada y utiliza el al menos un identificador único incluido en un registro de entrada para generar un registro de personalización de salida, donde este registro de salida es diferente de otro registro de salida generado a partir de otro registro de entrada en términos de parámetros de seguridad y/o reglas de ofuscación para la personalización;

c) la segunda entidad utiliza al menos parte de los datos del registro de salida, una réplica genérica de la aplicación de software de dispositivos móviles y software de ofuscación para generar una aplicación de software móvil protegida que está asociada al registro de salida y al al menos un identificador único, siendo esta aplicación de software móvil protegida diferente en términos de parámetros de seguridad y/o reglas de ofuscación de otra aplicación obtenida utilizando al menos parte de otro registro de salida;

d) la segunda entidad envía las aplicaciones de software móvil protegidas a la primera entidad, cada una de ellas asociada a uno o varios identificadores únicos del correspondiente registro de entrada, y la primera entidad las almacena y también almacena la asociación a al menos uno de los identificadores únicos; y

e) un usuario solicita una réplica de la aplicación de software móvil a la primera entidad y una aplicación de software móvil protegida es descargada a un dispositivo móvil del usuario.

2. Un método de acuerdo con la reivindicación 1, donde la aplicación de software móvil protegida es introducida en un sistema de control de calidad de la segunda entidad, a cargo de determinar si los parámetros de seguridad y/o las reglas de ofuscación han sido adecuadamente personalizados en la aplicación de software móvil protegida.

3. Un método de acuerdo con la reivindicación 1 o 2, donde la segunda entidad almacena los registros de salida en al menos un archivo de salida y almacena el al menos un archivo de salida en sus sistemas.

4. Un método de acuerdo con la reivindicación 3, donde el al menos un archivo de salida es enviado por la segunda entidad a la primera entidad, y la primera entidad lo almacena en sus sistemas.

5. Un método de acuerdo con cualquiera de las reivindicaciones 1 a 4, donde algunos de los parámetros de seguridad personalizados en la aplicación de software móvil protegida son enviados a la primera entidad en el contexto de una conexión en línea desde la aplicación de software móvil protegida, y la primera entidad valida los parámetros de seguridad.

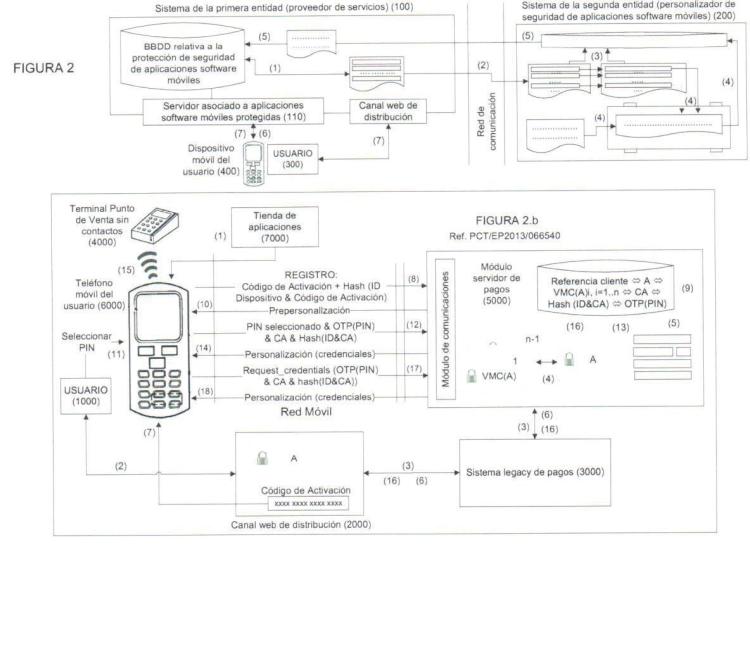

6. Un método de acuerdo con cualquiera de las reivindicaciones 1 a 5, donde la aplicación de software móvil protegida es descargada en el dispositivo móvil del usuario como resultado de otra aplicación, que ha sido instalada previamente en dicho dispositivo móvil del usuario, que se dirige a una dirección remota particular, y al menos uno de los servicios en línea no está disponible para la aplicación de software móvil protegida si un proceso de registro con éxito que requiere que el usuario introduzca un código de activación en la aplicación de software móvil protegida no ha sido completado dentro de un período de tiempo dado después de que la aplicación de software móvil protegida haya sido descargada en el dispositivo móvil del usuario, estando definido dicho período de tiempo por la primera entidad.

7. Un método de acuerdo con cualquiera de las reivindicaciones 1 a 6, donde la aplicación de software móvil protegida se utiliza para proporcionar un conjunto de servicios en línea al usuario y al menos uno de esos servicios en línea no está disponible para la aplicación de software móvil protegida hasta que se ha registrado en los sistemas de la primera entidad mediante la introducción por parte del usuario de un código de activación en el dispositivo móvil y la selección de un PIN, requiriéndose el PIN para tener acceso al al menos un servicio en línea.

8. Un método de acuerdo con cualquiera de las reivindicaciones 1 a 7, donde la aplicación de software móvil protegida es utilizada para proporcionar servicios de pagos móviles en línea sin contacto al usuario y dichos servicios de pagos no están disponibles para la aplicación de software móvil protegida hasta que la primera entidad descarga a la aplicación de software móvil protegida al menos una parte de al menos una credencial para su uso en los servicios de pagos móviles en línea sin contacto.

9. Un método de acuerdo con cualquiera de las reivindicaciones 1 a 8, donde al menos un dato del registro de personalización de salida no fue utilizado para generar la aplicación de software móvil protegida que está asociada al registro de salida y al al menos un identificador único, y al menos parte de esos datos son enviados a la primera entidad, y la primera entidad al menos parcialmente re-personaliza la aplicación de software móvil protegida, en términos de al menos parte de los parámetros de seguridad y/o reglas de ofuscación, utilizando al menos parte de esos datos.

10. Un método de acuerdo con cualquiera de las reivindicaciones 1 a 9, donde un nuevo registro de personalización de salida, asociado al al menos un identificador único, es generado por la segunda entidad durante el ciclo de vida de una aplicación de software móvil protegida dada, y al menos parte de este nuevo registro de salida es enviado a la primera entidad, y la primera entidad re-personaliza al menos parcialmente la aplicación de software móvil protegida, en términos de al menos parte de los parámetros de seguridad y/o reglas de ofuscación, utilizando datos incluidos en el nuevo registro de salida.

11. Un método de acuerdo con cualquiera de las reivindicaciones 1 a 10, donde uno o varios procesos pertenecientes al dominio de la primera entidad son proporcionados por la segunda entidad, o por un tercero de confianza, en nombre de la primera entidad.

12. Un método de acuerdo con cualquiera de las reivindicaciones 1 a 11, donde uno o varios procesos de la segunda entidad son proporcionados por la primera entidad, o por un tercero de confianza, en nombre de la primera entidad.

13. Un método de acuerdo con cualquiera de las reivindicaciones 1 a 12, donde la primera entidad asigna el al menos un identificador único del registro de entrada a un usuario particular antes de enviar el conjunto de registros de entrada a la segunda entidad, de modo que la aplicación de software móvil protegida ya está asignada a un usuario dado cuando es recibida por la primera entidad desde la segunda entidad.

14. Un método de acuerdo con cualquiera de las reivindicaciones 1 a 12, donde la primera entidad asigna el al menos un identificador único del registro de entrada, y la aplicación de software móvil protegida, a un usuario particular después de haber recibido la correspondiente aplicación de software móvil protegida de la segunda entidad y después de que el usuario se haya registrado con éxito en un servicio del proveedor de servicios utilizando la aplicación de software móvil protegida.

15. Un método de acuerdo con cualquiera de las reivindicaciones 1 a 12, donde la primera entidad asigna el al menos un identificador único del registro de entrada, y la aplicación de software móvil protegida, a un dispositivo móvil particular de un usuario después de haber recibido la correspondiente aplicación de software móvil protegida de la segunda entidad y después de que el usuario se haya registrado con éxito en un servicio del proveedor de servicios utilizando la aplicación de software móvil protegida.

16. Programa de ordenador que comprende instrucciones para hacer que un ordenador lleve a cabo el método de cualquiera de las reivindicaciones 1-15.

17. Programa de ordenador de acuerdo con la reivindicación 16, almacenado en un medio de almacenamiento.

18. Programa de ordenador de acuerdo con la reivindicación 16, soportado en una señal portadora.

19. Un sistema para generar automáticamente aplicaciones de software para dispositivos móviles, donde cada una está personalizada de manera diferente en términos de parámetros de seguridad y/o reglas de ofuscación, estando caracterizado dicho sistema por que comprende:

- una primera entidad que comprende:

- medios electrónicos de procesamiento configurados para generar un conjunto de

registros de entrada, conteniendo cada registro de entrada al menos un identificador único;

- medios de almacenamiento configurados para almacenar aplicaciones de software

móvil protegidas y una asociación de las mismas con al menos uno de los identificadores únicos;

- medios de interfaz de usuario configurados para que un usuario solicite una

réplica de la aplicación de software móvil; y

- medios de transmisión configurados para descargar una aplicación de software

móvil protegida a un dispositivo móvil del usuario, y

- una segunda entidad que comprende:

- medios electrónicos de procesamiento configurados para personalizar las

aplicaciones de software para dispositivos móviles, después de recibir el conjunto de registros de entrada, utilizando el al menos un identificador único

incluido en un registro de entrada para generar un registro de personalización de salida, donde el registro de salida es diferente de otro registro de salida, generado a partir de otro registro de entrada, en términos de parámetros de seguridad y/o reglas de ofuscación para la personalización; y 5 - medios de transmisión configurados para enviar las aplicaciones de software móvil

protegidas a la primera entidad, estando cada una asociada a uno o varios identificadores únicos del correspondiente registro de entrada, donde los medios de personalización de la segunda entidad introducen al menos parcialmente los datos del registro de salida en una réplica genérica de una aplicación de 10 software para dispositivos móviles, y la segunda entidad utiliza la al menos parte del registro de salida, la réplica genérica de la aplicación de software para dispositivos móviles y software de ofuscación para generar una aplicación de software móvil protegida que está asociada al registro de salida y al al menos un identificador único, siendo esta aplicación de software móvil protegida diferente en términos de parámetros de seguridad y/o reglas de 15 ofuscación que otra obtenida utilizando al menos parte de otro registro de salida.

Patentes similares o relacionadas:

Protección de seguridad de aplicaciones de dispositivos móviles basada en personalización y vinculación segura de dominios de código, del 10 de Junio de 2020, de Afirma Consulting & Technologies, S.L: Un método asociado con uno o más proveedores de servicios y un proveedor de servicios de personalización en relación a la personalización de seguridad […]

Procedimiento y equipo para proteger un software frente a una utilización no autorizada, del 12 de Febrero de 2020, de SIEMENS AKTIENGESELLSCHAFT: Procedimiento para proteger un software frente a una utilización no autorizada, en el que el software incluye un software ejecutable […]

Integridad de descifrado de código bajo demanda, del 3 de Julio de 2019, de NAGRAVISION SA: Método para supervisar la integridad de código, que comprende: recibir uno o más archivos en los que el código ficticio ocupa un área de descifrado de código bajo demanda […]

Virtualización para una resistencia a manipulación diversificada, del 2 de Mayo de 2018, de Microsoft Technology Licensing, LLC: Un procedimiento implementado por ordenador, que comprende: proporcionar una arquitectura de conjunto de instrucciones que comprende características para generar […]

Mecanismos de capacidad de descubrimiento y enumeración en un sistema de almacenamiento jerárquicamente seguro, del 22 de Marzo de 2017, de Microsoft Technology Licensing, LLC: Un sistema informático que facilita acceder a datos almacenados de acuerdo con una representación jerárquica, en el que una política de seguridad […]

Transacciones seguras de dispositivos móviles, del 11 de Enero de 2017, de MASTERCARD INTERNATIONAL INC: Un dispositivo informático móvil que tiene un procesador y una memoria, en donde el procesador se programa con una aplicación de transacción móvil , […]

Dispositivo y método para protección de módulos de software IOS, del 14 de Diciembre de 2016, de THOMSON LICENSING: Un dispositivo proveedor de aplicaciones para proteger un módulo destinado a ser ejecutado por un dispositivo de ejecución que tiene un sistema operativo y que […]