MÉTODO Y SISTEMA DE COMUNICACIONES PARA LA RECONCILIACIÓN DE INFORMACIÓN EN QKD MEDIANTE EL USO DE CÓDIGOS LDPC ADAPTANDO LA TASA DE INFORMACIÓN.

La presente invención muestra un método y un sistema de corrección de errores especialmente diseñado para la reconciliación de información de los sistemas de distribución cuántica de claves (QKD,

Quantum Key Distribution). El procedimiento de corrección de errores se basa en la utilización de códigos LDPC (Low-Density Parity-Check) con tasa de información adaptada a la probabilidad de error a corregir. La adaptación se realiza mediante la perforación y el acortado de códigos LDPC previamente construidos. La invención permite adaptar en tiempo real un código LDPC a la tasa de error de una clave intercambiada, consiguiendo así una eficiencia de reconciliación próxima al valor máximo teórico.

Tipo: Patente de Invención. Resumen de patente/invención. Número de Solicitud: P201030099.

Solicitante: UNIVERSIDAD POLITECNICA DE MADRID.

Nacionalidad solicitante: España.

Inventor/es: MARTÍN AYUSO,VICENTE, ELKOUSS CORONAS,David, LANCHO LANCHO,Daniel, MARTÍNEZ MATEO,Jesús.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04L9/08 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 9/00 Disposiciones para las comunicaciones secretas o protegidas. › distribución de claves.

Fragmento de la descripción:

para encontrar un error. Al encontrar un error normalmente se consigue encontrar errores no descubiertos en los pasos previos. El problema principal de Cascade es su alta interactividad, ya que su tiempo de ejecución es muy alto y por lo tanto limita la velocidad en la obtención de claves por parte del sistema.

Otras propuestas incluyen el uso de Winnow, que es un método de corrección de errores en el que en vez de intercambiar paridades como en Cascade, se intercambia el síndrome de un código Hamming. Fue propuesto por W. Buttler, S. Lamoreaux, J. Torgerson, G. Nickel, C. Donahue y C. Peterson, "Fast, efficient error reconciliation for quantum cr y ptography, " Physical Review A, vol. 67, no. 5, pp. 052 303-+, May 2003. Con este método se reduce la interactividad pero, en el rango de tasas de error de interés, la eficiencia es inferior a la de Cascade.

Un código lineal de longitud n símbolos donde k de los símbolos son de información y m = n -k son de redundancia, es un subespacio del espacio vectorial F _n (q) donde F (q) es el cuerpo finito de q elementos y F _n (q) representa el producto cartesiano n-ario. En este caso nos restringimos a q =2 para códigos binarios. Llamamos a un código de este tipo un código [n, k] y a la relación entre k y n, R = k 1 n, que define la cantidad de bits de información enviados respecto al total de bits en el canal, tasa de información.

Se pueden definir dos matrices asociadas a un código lineal, G la matriz generadora del código y H la matriz de paridad. Como subespacio de F _n (q) , el código entero se puede representar como el conjunto de combinaciones lineales de un conjunto mínimo de palabras código (la base del subespacio) , a una matriz en la que sus filas son una base del código se la denomina matriz generadora G. La matriz que representa la transformación lineal de F _n (q) en F_{n-k} (q) con núcleo el código se denomina matriz de paridad H.

Una representación equivalente a la de la matriz de paridad es a través de un grafo bipartito, esta representación se conoce como grafo de Tanner. Un grafo bipartito es un grafo cuyos nodos se pueden dividir en dos conjuntos disjuntos U y V tal que cada arista conecta un nodo de U con uno de V. Uno de los conjuntos de nodos, U, los nodos paridad, representan las ecuaciones de paridad que definen el código, mientras que el otro conjunto, V, los nodos símbolo, representan cada elemento de una palabra código. Un nodo paridad (símbolo) se define de grado i, si está conectado a i nodos símbolo (paridad) .

En muchos de los protocolos de QKD la información se codifica en variables binarias, y en la mayoría de estos casos los errores son no correlacionados y simétricos. Con estas hipótesis X e Y, las cadenas de Al ice y...

Reivindicaciones:

1. Método de comunicaciones para la reconciliación de información en 5 QKD mediante el uso de códigos LDPC adaptando la tasa de información para un canal BSC, entre un emisor A y un receptor 8, caracterizado por:

- enviar un mensaje x desde el emisor A por el canal BSC;

1º -recibir un mensaje y en el receptor 8 correspondiente al mensaje enviado x;

- estimar en el emisor A para una tasa de error estimada e' y un código LDPC adaptado a e', la tasa de información R, el valor de acortado s y el valor de perforado p correspondientes;

- generar una cadena extendida x+ correspondiente al mensaje original x sin los p bits perforados, sustituidos por p bits aleatorios, y sin los s bits acortados, sustituidos por s bits públicos conocidos por emisor A y receptor 8;

-enviar al receptor 8, el síndrome de x+, s (x+) ;

- recibir en el receptor 8,

- decodificar en el receptor 8, la tasa de información R, el valor de acortados y 25 el valor de perforado p;

- generar una cadena extendida equivalente y+ correspondiente al mensaje recibido y sin los p bits perforados, sustituidos por p bits aleatorios, y sin los s bits acortados, sustituidos por s bits públicos conocidos por emisor A y receptor

8·

'

para determinar en cada momento el valor de acortados y de perforado p que optimiza la tasa de información R asociada a la tasa de error estimada e'.

2. Método según la reivindicación 1, caracterizado por que la tasa de error estimada e', se calcula previamente en el emisor A, como el menor valor dentro del rango conocido de posibles valores para el error del canal;

3. según la reivindicación 1 ó 2, caracterizado por que el receptor 8 envía un mensaje de confirmación al emisor A, indicando si es no-exitosa la decodificación del mensaje correspondiente a la cadena extendida x+.

4. Método según la reivindicación 3, caracterizado por que, mientras el

45 mensaje de confirmación indica que la decodificación del mensaje es no-exitosa, el emisor A envía al menos uno de los bits perforados al receptor 8 para que decodifique de nuevo.

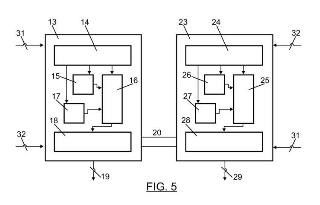

5. Método según la reivindicación 1 ó 2, caracterizado por que se realizan las siguientes operaciones con el mensaje y recibido por el receptor 8 5 -extraer una serie m (y) de t bits de forma aleatoria del mensaje recibido y, junto con sus posiciones en el mensaje recibido pos (y) ; - enviar, desde el receptor 8 hacia el emisor A, la serie de bits extraídos m (y) junto con sus posiciones pos (y) ; 1º 6. Método según la reivindicación 5, caracterizado por que se realizan las siguientes operaciones por el emisor A para determinar, la tasa de información R, el valor de acortado s y el valor de perforado p; 15 -extraer una serie m (x) de t bits a partir de sus posiciones recibido pos (y) para estimar la tasa de error e'= (m (x) +m (y) ) /t; en el mensaje 20 7. Método según la reivindicación 6, caracterizado por que para transmitir la clave secreta, el mensaje x enviado por el emisor A incluye t bits adicionales que son descartados por el receptor 8 del mensaje recibido y. 25 8. Sistema emisor para la reconciliación de información en QKD mediante el uso de códigos LDPC adaptando la tasa de información para un canal BSC caracterizado por que comprende: 30 35 -un módulo estimador (14) configurado para estimar los parámetros de tasa de error e', tasa de información R, valor de acortado s y valor de perforado p a partir de una cadena original x; -un módulo constructor (16) configurado para construir una cadena extendida x+ correspondiente al mensaje original x sin los p bits perforados, sustituidos por p bits aleatorios, y sin los s bits acortados, sustituidos por s bits públicos conocidos por emisor A y receptor 8; -un módulo calculador (18) configurado para calcular el síndrome s (x+) correspondiente a la cadena extendida x+ provista por el módulo constructor (16) . 40 9. Sistema emisor según la reivindicación 8, caracterizado por que comprende un generador pseudoaleatorio compartido (15) y un módulo generador aleatorio independiente (14) acoplados con el módulo estimador (14) y con el módulo constructor (16) . 10. Sistema receptor para la reconciliación de información en QKD mediante el uso de códigos LDPC adaptando la tasa de información para un canal BSC caracterizado por que comprende: 5 -un módulo estimador (24) configurado para estimar los parámetros de tasa de información óptima R, las posiciones de los p bits perforados, y las posiciones y valores de los s bits acortados a partir de una cadena recibida y; 1º -un módulo constructor (26) configurado para construir una cadena extendida y+ correspondiente al mensaje recibido y sin los p bits perforados, sustituidos por p bits aleatorios, y sin los s bits acortados, sustituidos por s bits públicos conocidos por emisor A y receptor 8; 15 -un módulo decodificador (28) configurado para decodificar la cadena extendida x+ a partir de la información suministrada por el módulo constructor (26) y por un generador aleatorio independiente ( 14) al generador pseudoaleatorio compartido (25) al que está acoplado dicho módulo decodificador (28) . 20 25 11. Sistema de comunicaciones para la reconciliación de información en QKD mediante el uso de códigos LDPC adaptando la tasa de información para un canal BSC caracterizado por que comprende: -un emisor A que comprende a su vez: -un módulo estimador (14) configurado para estimar los parámetros de tasa de error e', tasa de información R, valor de acortado s y valor de perforado p a partir de una cadena original x; 30 -un módulo constructor (16) configurado para construir una cadena extendida x+ correspondiente al mensaje original x sin los p bits perforados, sustituidos por p bits aleatorios, y sin los s bits acortados, sustituidos por s bits públicos conocidos por emisor A y receptor 8; 35 -un módulo calculador (18) configurado para calcular el síndrome s (x+) correspondiente a la cadena extendida x+ provista por el módulo constructor (16) ; - un receptor 8 que comprende a su vez: 40 -un módulo estimador (24) configurado para estimar los parámetros de tasa de información óptima R, las posiciones de los p bits perforados, y las posiciones y valores de los s bits acortados a partir de una cadena recibida y; 45 -un módulo constructor (26) configurado para construir una cadena extendida y+ correspondiente al mensaje recibido y sin los p bits perforados, sustituidos por p bits aleatorios, y sin los s bits acortados, sustituidos por s bits públicos conocidos por emisor A y receptor 8; - un módulo decodificador (28) configurado para decodificar la cadena extendida x+ a partir de la información suministrada por el módulo constructor

(26) y por un generador aleatorio independiente ( 14) al generador pseudoaleatorio compartido (25) al que está acoplado dicho módulo decodificador (28) .

Patentes similares o relacionadas:

Distribución y recuperación de datos de una red P2P usando un registro de cadena de bloques, del 17 de Junio de 2020, de Luxembourg Institute of Science and Technology (LIST): método de distribución y recuperación de datos en una red informática con nodos pares , que comprende: (a) encriptar, con una clave secreta […]

Método y aparato de detección de contraseña débil, del 3 de Junio de 2020, de Advanced New Technologies Co., Ltd: Un método implementado por uno o más dispositivos informáticos, comprendiendo el método: recibir (S101) una contraseña que va a detectarse; adquirir (S102) […]

Método y aparato de establecimiento de clave y de envío de datos, del 27 de Mayo de 2020, de Advanced New Technologies Co., Ltd: Un método para enviar primeros datos desde un primer terminal directamente a un segundo terminal, que comprende: escribir y almacenar en una cadena […]

Arquitectura e instrucciones flexibles para el estándar de cifrado avanzado (AES), del 27 de Mayo de 2020, de INTEL CORPORATION: Un procesador que comprende: una pluralidad de núcleos; una caché de instrucciones de nivel 1, L1, para almacenar una pluralidad de instrucciones […]

Configuración de plazo de espera de comprobación de operatividad usando mensajes IKE, del 6 de Mayo de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método para la configuración y la realización de una comprobación de operatividad utilizando mensajes de intercambio de claves de Internet, siendo el método realizado […]

Control de acceso para datos encriptados en identificadores legibles por máquina, del 6 de Mayo de 2020, de Wonderhealth, LLC: Un sistema, que comprende: un dispositivo cliente que comprende al menos un procesador de hardware; una aplicación cliente ejecutable en el […]

Un método y aparato para manejar claves para encriptación e integridad, del 6 de Mayo de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método, como se ejecuta en un nodo de control de servicio en una red de comunicación que comprende una pluralidad de puntos de servicio, de proporcionar […]

Método de autorización de una operación que va a realizarse en un dispositivo informático objetivo, del 29 de Abril de 2020, de THE BOEING COMPANY: Método de autorización de una operación que va a realizarse en un dispositivo informático objetivo, comprendiendo dicho método: generar, en […]