PROCEDIMIENTO PARA GARANTIZAR LA SEGURIDAD DE UN ACCESO A UNA RED DIGITAL.

Procedimiento de protección de un acceso a un recurso numérico desde un terminal de mando que comprende al menos un teclado de mando que comprende teclas de mando,

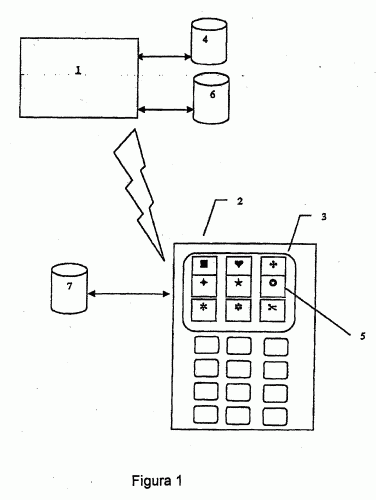

comprendiendo el citado procedimiento: - una etapa de aprendizaje consistente en seleccionar un autenticador numérico secreto y en registrarlo en una memoria electrónica asociada al citado terminal de mando, y - comprendiendo la citada etapa de aprendizaje: - una subetapa de visualización de, al menos una tabla, comprendiendo, cada tabla una pluralidad de elementos gráficos dispuestos según una matriz correlacionada con la repartición de las teclas del citado teclado de mando; - para cada al menos una tabla, una subetapa de selección de un código gráfico consistente en activar al menos una tecla de mando del citado teclado de mando, asociada, cada una, a un elemento gráfico; - una subetapa de registro en la citada memoria electrónica, de un identificador de aprendizaje de cada tabla y de cada al menos un identificador numérico de aprendizaje del citado elemento gráfico asociado a la citada tecla de mando activada en la subetapa de selección de cada tabla, para formar el citado autenticador numérico representativo del citado código gráfico; - una etapa de autenticación consistente en introducir una información numérica y en comparar la citada información numérica introducida a nivel del citado terminal de mando, con el citado autenticador numérico, proporcionando la citada etapa de autenticación una señal de reconocimiento cuando la citada comparación es positiva, - comprendiendo la citada etapa de autenticación: - una subetapa de visualización a nivel de al menos el citado terminal, de al menos la citada al menos una tabla que comprende la citada pluralidad de elementos gráficos, siendo la disposición de los citados elementos gráficos en el seno de la citada tabla aleatoria; - una subetapa de transmisión a un calculador asociado al citado terminal, de la citada información numérica correspondiente al menos a un identificador numérico de un elemento gráfico designado por un usuario por activación de la tecla de mando asociada al citado elemento gráfico para cada tabla; - una subetapa de comparación consistente, para el calculador, en facilitar la citada señal de reconocimiento cuando el citado al menos un identificador numérico de aprendizaje corresponde a la citada información numérica transmitida al citado calculador.

Tipo: Resumen de patente/invención.

Solicitante: BOUYGUES TELECOM.

Nacionalidad solicitante: Francia.

Dirección: 20, QUAI DU POINT DU JOUR,92100 BOULOGNE BILLANCOURT.

Inventor/es: PLAGNE, SYLVAIN.

Fecha de Publicación: .

Fecha Solicitud PCT: 28 de Noviembre de 2002.

Clasificación Internacional de Patentes:

- G06F12/14 FISICA. › G06 CALCULO; CONTEO. › G06F PROCESAMIENTO ELECTRICO DE DATOS DIGITALES (sistemas de computadores basados en modelos de cálculo específicos G06N). › G06F 12/00 Acceso, direccionamiento o asignación en sistemas o arquitecturas de memoria (entrada digital a partir de, o salida digital hacia soportes de registro, p. ej. hacia unidades de almacenamiento de disco G06F 3/06). › Protección contra la utilización no autorizada de la memoria.

Clasificación PCT:

- G06F12/14 G06F 12/00 […] › Protección contra la utilización no autorizada de la memoria.

Países PCT: Austria, Bélgica, Suiza, Alemania, Dinamarca, España, Francia, Reino Unido, Grecia, Italia, Liechtensein, Luxemburgo, Países Bajos, Suecia, Mónaco, Portugal, Irlanda, Eslovenia, Finlandia, Rumania, Chipre, Oficina Europea de Patentes, Lituania, Letonia, Ex República Yugoslava de Macedonia, Albania.

Patentes similares o relacionadas:

Arquitectura e instrucciones flexibles para el estándar de cifrado avanzado (AES), del 27 de Mayo de 2020, de INTEL CORPORATION: Un procesador que comprende: una pluralidad de núcleos; una caché de instrucciones de nivel 1, L1, para almacenar una pluralidad de instrucciones […]

Procedimiento de control sistemático de direcciones de zonas de memoria en el marco de una transferencia por acceso directo, del 1 de Abril de 2020, de THALES: Procedimiento de control sistemático por un dispositivo de control de al menos un mensaje de configuración de transferencia, siendo el mensaje de configuración […]

Servidor de seguridad de soporte lógico, del 19 de Febrero de 2020, de Idemia Identity & Security France: Procedimiento de verificación de ejecución de applets (AA1, AB1) desarrolladas en un lenguaje orientado objeto y compiladas en código intermedio, siendo el procedimiento […]

Múltiples conjuntos de campos de atributos dentro de una única entrada de tabla de páginas, del 25 de Septiembre de 2019, de QUALCOMM INCORPORATED: Un procedimiento que comprende: traducir , por una primera unidad de procesamiento , una dirección de memoria virtual a una […]

Procedimiento para proteger datos relevantes para la seguridad en una memoria caché, del 14 de Agosto de 2019, de SIEMENS AKTIENGESELLSCHAFT: Procedimiento para proteger datos relevantes para la seguridad en una memoria caché, archivándose una copia de los datos relevantes para la seguridad […]

Archivo seguro, del 7 de Agosto de 2019, de Waterfall Security Solutions Ltd: Aparato de almacenamiento, que comprende: una memoria ; un procesador de encriptado , que está configurado para recibir y encriptar datos transmitidos desde uno […]

Sistemas y métodos para proporcionar como salida un resultado de una instrucción de procesador vigente tras su salida de una máquina virtual, del 3 de Abril de 2019, de Bitdefender IPR Management Ltd: Un sistema anfitrión que comprende al menos un procesador hardware configurado para ejecutar una máquina virtual y un programa de seguridad informática, en donde el al menos […]

Sistema y método para la gestión distribuida de ordenadores compartidos, del 20 de Febrero de 2019, de Zhigu Holdings Limited: Método para operar una arquitectura de gestión informática de múltiples niveles, teniendo dicho método los siguientes pasos: operar un ordenador […]