METODO PARA LA PROTECCION DE PLATAFORMAS DE COMPUTACION FRENTE A ATAQUES EXTERNOS DE REPETICION DE AGENTES MOVILES Y SISTEMA DE PLATAFORMAS DE COMPUTACION PROTEGIDAS.

La presente invención concierne, en un primer aspecto, a un método para la protección de plataformas de computación frente a ataques externos de repetición de agentes móviles identificados mediante marcadores de trayecto o identificadores de agente,

y en particular a un método que comprende utilizar unas entidades de autorización para generar nuevos marcadores de trayecto que permiten que el agente móvil pueda migrar y ser re-ejecutado legalmente en una misma plataforma un número de veces determinado dinámicamente en tiempo de ejecución. Un segundo aspecto de la invención concierne a un sistema de plataformas de computación protegidas frente a ataques externos de repetición de agentes móviles, y adaptado para aplicar el método propuesto

Tipo: Patente de Invención. Resumen de patente/invención. Número de Solicitud: P200801492.

Solicitante: UNIVERSITAT AUTONOMA DE BARCELONA.

Nacionalidad solicitante: España.

Provincia: BARCELONA.

Inventor/es: GARRIGUES OLIVELLA,CARLOS, ROBLES MARTINEZ,SERGI, BORRELL VIADER,JOAN.

Fecha de Solicitud: 19 de Mayo de 2008.

Fecha de Publicación: .

Fecha de Concesión: 8 de Julio de 2010.

Clasificación Internacional de Patentes:

- G06F9/46A4

- H04L29/08N33

Clasificación PCT:

- G06F9/46 FISICA. › G06 CALCULO; CONTEO. › G06F PROCESAMIENTO ELECTRICO DE DATOS DIGITALES (sistemas de computadores basados en modelos de cálculo específicos G06N). › G06F 9/00 Disposiciones para el control por programa, p. ej. unidades de control (control por programa para dispositivos periféricos G06F 13/10). › Disposiciones para la multiprogramación.

- H04L29/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

- H04L29/08 H04L 29/00 […] › Procedimiento de control de la transmisión, p. ej. procedimiento de control del nivel del enlace.

Fragmento de la descripción:

Método para la protección de plataformas de computación frente a ataques externos de repetición de agentes móviles y sistema de plataformas de computación protegidas.

Sector de la técnica

La presente invención concierne, en un primer aspecto, a un método para la protección de plataformas de computación frente a ataques externos de repetición de agentes móviles identificados mediante marcadores de trayecto o identificadores de agente, y en particular a un método que comprende utilizar unas entidades de autorización para generar nuevos marcadores de trayecto que permiten que el agente móvil pueda migrar y ser re-ejecutado legalmente en una misma plataforma un número de veces determinado dinámicamente en tiempo de ejecución.

Un segundo aspecto de la invención concierne a un sistema de plataformas de computación protegidas frente a ataques externos de repetición de agentes móviles, y adaptado para aplicar el método propuesto.

Estado de la técnica anterior

Los agentes móviles pueden proporcionar múltiples beneficios en el desarrollo de aplicaciones distribuidas, pero su utilización también supone amenazas de seguridad. Diferentes investigaciones en el campo de la tecnología de agentes móviles han identificado y solucionado algunas de las cuestiones relacionadas con la seguridad que suponían una de dichas amenazas, pero aún existen muchas que permanecen sin resolver, tal como se indica en el artículo de J. Zachary "Protecting Mobile Code in the Wild" Internet Computing, IEEE, vol. 7. No. 2, págs. 78-82, 2003.

La mayor parte del trabajo de investigación llevado a cabo respecto a la seguridad de los agentes móviles está concentrado en el problema que presentan las plataformas maliciosas, ya que las plataformas tienen un control completo sobre la ejecución del agente, y pueden por tanto hacer casi cualquier cosa con el código o datos del agente. Por ello se considera que conseguir una solución completa es una tarea imposible. Sin embargo, varios problemas pueden ser mitigados. Por ejemplo, aunque a pesar de que no puede evitarse que las plataformas manipulen los resultados generados por la ejecución actual del agente en las mismas, sí que puede evitarse que las plataformas manipulen de manera no autorizada los resultados generados por el agente en otras plataformas.

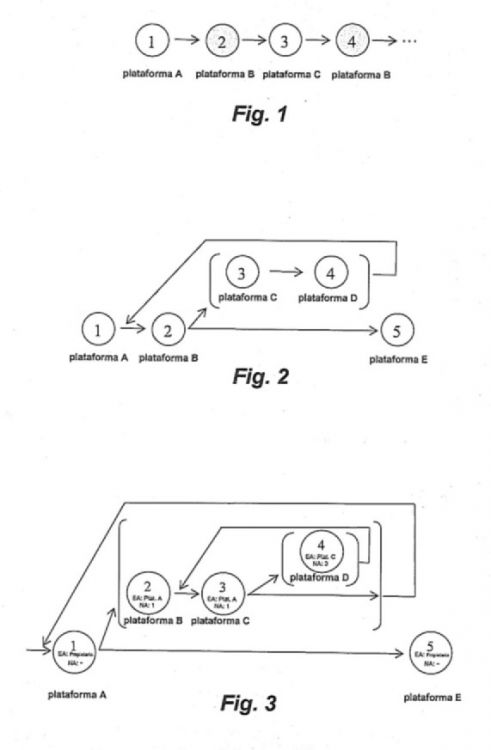

La mayoría de soluciones propuestas en la protección de los agentes móviles frente a las plataformas maliciosas intentan proporcionar una solución genérica que cubra tantas amenazas de seguridad como sea posible, en general sin poner la solución en práctica en ninguna aplicación real. Por otra parte, la mayoría de aplicaciones reales basadas en agentes no tienen en cuenta la seguridad. Esta es probablemente la razón debido a la cual algunas propuestas en seguridad de agentes móviles han fallado a la hora de considerar algunos escenarios específicos donde sus soluciones pueden no ser válidas. Más específicamente, las soluciones presentadas para algunos ataques de repetición de agentes han fallado a la hora de considerar escenarios donde el agente tenga que recorrer un bucle que contenga un número determinado de plataformas un número de veces indeterminado (ver documento de Y. Y. Tsipenyuk, "Detecting External Agent Replay and State Modification Attacks", Master's thesis. University of California, 2004).

Los ataques de repetición de agente pueden ser clasificados en dos categorías diferentes (ver el artículo de B. Yee. "Monotonicity and partial results protection for mobile agents", en "Proceedings of the 23rd Int. Conf. on Distributed Computing Systems. IEEE Computer Society", 2003, págs. 582-591):

Los ataques de repetición internos son imposibles de evitar porque la plataforma tiene un control total sobre la ejecución, y siempre puede reiniciar al agente a su estado de llegada. Los ataques externos, al contrario, pueden ser evitados si las plataformas mantienen un registro de los agentes ejecutados previamente.

El problema de las soluciones actuales contra los ataques externos de repetición (las cuales se describirán posteriormente) es que éstas no permiten que un agente sea ejecutado n veces en la misma plataforma, especialmente si n es determinado en tiempo de ejecución. Sin embargo, el itinerario del agente a menudo contiene recorridos de ida y vuelta que requieren que la misma plataforma sea visitada varias veces. Así, las soluciones actuales fuerzan a los programadores a sacrificar parte de la flexibilidad inherente a los itinerarios de los agentes móviles.

Los ataques de repetición han sido considerados tradicionalmente como una forma de ataques de red (ver artículo de J. Zachary "Protecting Mobile Code in the Wild" Internet Computing, IEEE, vol. 7. No. 2, págs. 78-82, 2003). Estos están basados en la captura de algunos de los mensajes intercambiados entre dos entidades y su reenvío posterior. Estos ataques son llevados a cabo en general durante procesos de autorización o de ejecución de protocolos de intercambio de claves, con el fin realizar, por ejemplo, ataques de suplantación de identidad.

Los mecanismos tradicionales utilizados para prevenir los ataques de repetición están basados en la utilización de "nonces" (números utilizados una sola vez), sellos de tiempo, fichas (tokens) de sesión o cualquier otra clase de información que permita a las entidades vincular sus mensajes a la ejecución del protocolo actual (T. Aura, "Strategies against Replay Attacks" in Proceedings of the Computer Security Foundations Workshop. IEEE Computer Society, 1997, págs. 59-68).

Por ejemplo, un intercambio HTTP entre un explorador web y un servidor puede incluir una ficha de sesión que identifique únicamente la sesión de interacción actual. La ficha es enviada en general como una "cookie" http, y es calculada aplicando una función "hash" a los datos de la sesión, a las preferencias del usuario, etc.

Los sistemas de agentes móviles también están expuestos a ataques de repetición tradicionales. Cualquier comunicación entre dos agentes, o dos plataformas, o un agente y una plataforma está expuesta a esta clase de ataques. Para combatir esta clase de ataques, mecanismos tradicionales como los mencionados previamente (basados en "nonces" o fichas de sesión) pueden ser utilizados.

El documento de patente EP1879323 propone un método para proteger los datos y el itinerario de un agente móvil enviado desde un primer servidor a través de una red a la que están conectados una pluralidad de servidores. Se propone que los datos y el itinerario previstos para cada uno de los servidores a los cuales el agente móviles debe visitar siguiendo su itinerario programado, se encripten juntos en una estructura anidada, con un número de elementos igual al número de servidores a visitar, de manera que cada uno de dichos servidores pueda acceder únicamente, mediante la desencriptación correspondiente, a los datos previstos para él y a una sección del itinerario, respectivamente. En dicho documento se propone, con el fin de evitar ataques de repetición tradicionales, la utilización de "nonces", firmas digitales, claves públicas y privadas, funciones envoltorios, tales como funciones "hash", etc.

Los sistemas de agentes móviles están también expuestos, además de a los ataques de repetición tradicionales, a ataques de repetición de agente. Los ataques de repetición de agente no están basados en repetir un mensaje enviado por la red, sino en reejecutar un agente que ya había sido ejecutado previamente en una plataforma. Además, estos ataques no son realizados por atacantes externos, sino por las plataformas de agente que forman parte del itinerario del agente. Tal y como se ha dicho anteriormente los ataques de repetición de agente pueden ser divididos en dos clases: ataques de repetición internos y ataques de repetición externos.

Los ataques de repetición internos ocurren cuando una plataforma deshonesta ejecuta repetidamente un agente aplicándole las mismas o diferentes entradas cada vez. Una plataforma puede ejecutar un agente múltiples veces con el fin de entender su comportamiento, o hasta que la...

Reivindicaciones:

1. Método para la protección de plataformas de computación frente a ataques externos de repetición de agentes móviles, del tipo que comprende utilizar un sistema de plataformas de computación conectadas a una red para la ejecución compartida de aplicaciones distribuidas basadas en agentes móviles, y que comprende utilizar marcadores de trayecto o identificadores de agente para permitir a al menos un agente móvil ser legalmente ejecutado en una plataforma de computación más de una vez, a la vez que evitar una re-ejecución ilegal de dicho agente móvil, considerada como un ataque externo de repetición, caracterizado porque comprende:

- crear un agente móvil protegido frente a ataques de reejecución, incluyendo al menos un marcador de trayecto inicial o identificador, un itinerario protegido y dicho agente móvil propiamente dicho, que es al menos uno,

- generar al menos un nuevo marcador de trayecto o identificador, para dicho agente móvil protegido, que es al menos uno, utilizando al menos una entidad de autorización;

- enviar dicho agente móvil protegido a dicha plataforma de computación,

- recibir dicho agente móvil protegido en dicha plataforma de computación, y

- utilizar, por parte de dicha plataforma de computación, dicho nuevo marcador de trayecto o identificador del agente móvil recibido como una autorización para permitir a dicho agente móvil ser ejecutado legalmente en al menos dicha plataforma de computación un número de veces determinado dinámicamente en tiempo de ejecución, donde para llevar a cabo dicha etapa de utilización de dicho nuevo marcador de trayecto, o identificador del agente móvil recibido, como una autorización, el método comprende extraer, por parte de dicha plataforma de computación, al menos parte de la información incluida en dicho agente móvil protegido y utilizarla para comprobar si dicho agente móvil protegido ya ha sido ejecutado anteriormente, mediante al menos la comparación de al menos parte de dicha información extraída con información almacenada en dicha plataforma de computación, incluyendo dicha información almacenada al menos marcadores de trayecto de agentes ejecutados previamente, junto con unos respectivos identificadores de nodo representativos de las tareas de nodo ejecutadas por dichos agentes.

2. Método según la reivindicación 1, caracterizado porque comprende almacenar en dicha plataforma de computación un identificador de la tarea ejecutada por dicho agente móvil protegido en dicha plataforma de computación, junto con su respectivo marcador de trayecto, con el fin de permitir que sea re-ejecutada un número de veces determinado.

3. Método según la reivindicación 2, caracterizado porque dicha re-ejecución legal hace referencia a la ejecución de diferentes tareas en diferentes respectivos nodos o etapas del itinerario del agente móvil, siendo cada uno de dichos nodos diferente y representativo de una visita a dicha plataforma de computación en un momento distinto al del resto de los nodos, estando cada nodo asociado con una tarea y una plataforma concretas.

4. Método según la reivindicación 2, caracterizado porque dicha re-ejecución legal hace referencia a la ejecución de una misma tarea en diferentes visitas respectivas a dicha plataforma de computación a lo largo del itinerario del agente móvil, siendo cada una de dichas visitas representada por un mismo nodo, o etapa, asociado con una tarea y una plataforma concretas.

5. Método según la reivindicación 2, caracterizado porque comprende generar y asociar un marcador de trayecto o identificador diferente a cada uno de varios agentes móviles, incluso si ejecutan exactamente las mismas tareas, y a cada instancia del mismo agente móvil.

6. Método según la reivindicación 5, caracterizado porque comprende llevar a cabo dicha creación de dicho agente móvil protegido por parte de un usuario propietario o programador.

7. Método según la reivindicación 6, caracterizado porque comprende construir dicho itinerario protegido mediante la realización de las siguientes acciones:

- definir un conjunto de nodos o etapas que conforman dicho itinerario de agente móvil, siendo cada uno de dichos nodos representativo de una respectiva visita a dicha plataforma de computación en un momento distinto para ejecutar una tarea correspondiente, y estando cada uno de dichos nodos asociado a una entidad de autorización correspondiente que es la única encargada de generar nuevos marcadores de trayecto válidos utilizados como autorizaciones para la ejecución de la tarea asociada con dicho nodo;

- proteger dicho itinerario de agente utilizando un protocolo de protección.

8. Método según la reivindicación 7, caracterizado porque, con el fin de definir dicho conjunto de nodos, el método comprende asignar la siguiente información a cada uno de los nodos que conforman el conjunto:

- un identificador de nodo;

- una plataforma de computación donde será ejecutado;

- una tarea;

- un tipo de nodo;

- plataforma siguiente;

- una entidad de autorización;

- un nodo de autorización;

- un identificador de agente.

9. Método según la reivindicación 8, caracterizado porque comprende, con el fin de definir dicho tipo de nodo, establecer los siguientes dos tipos de nodo:

- un tipo de nodo regular, el cual se refiere a un nodo que es una etapa del itinerario donde el agente móvil ejecuta su tarea y salta a la siguiente plataforma de computación del itinerario;

- un tipo de nodo bucle, el cual hace referencia a un nodo que es una etapa del itinerario donde el agente móvil determina si inicia o no una iteración de un número determinado de nodos.

10. Método según la reivindicación 9, caracterizado porque comprende definir dicho nodo de autorización como un identificador del nodo donde el marcador de trayecto del agente móvil debe ser generado, ya sea dicho marcador de trayecto inicial o uno de dichos nuevos marcadores de trayecto, y definir dicha entidad de autorización como la plataforma de computación correspondiente o el usuario propietario o programador que debe generar y firmar el marcador de trayecto.

11. Método según la reivindicación 10, caracterizado porque comprende asignar o no un respectivo nodo de autorización a cada nodo, dependiendo de si el nodo se encuentra ubicado o no en el interior de un bucle.

12. Método según la reivindicación 11, caracterizado porque comprende asignar como nodo de autorización, a cada nodo que se encuentra ubicado en el interior de un bucle, el nodo de bucle ubicado al inicio del bucle y como su correspondiente entidad de autorización la plataforma de computación donde la tarea de dicho nodo inicial de bucle es ejecutada, y a cada nodo que no se encuentra en el interior de un bucle, ningún nodo de autorización y como su correspondiente entidad de autorización a dicho usuario propietario del agente móvil.

13. Método según la reivindicación 12, caracterizado porque comprende utilizar un identificador de agente para vincular los nodos de itinerario al agente móvil.

14. Método según la reivindicación 12, caracterizado porque comprende generar dicho marcador de trayecto para el agente móvil, ya sea dicho marcador de trayecto inicial o uno de dichos nuevos marcadores de trayecto, con la siguiente información:

15. Método según la reivindicación 14, caracterizado porque cuando dicho marcador de trayecto generado es dicho marcador de trayecto inicial éste es generado por parte de dicho usuario propietario o programador, y cuando es uno de dichos nuevos marcadores de trayecto éste es generado por parte de la plataforma de computación correspondiente a la entidad de autorización asignada en dicho itinerario protegido.

16. Método según la reivindicación 15, caracterizado porque comprende firmar dicho marcador de trayecto generado por dicho usuario propietario o dicha entidad de autorización y colocarlo en la parte superior de una pila de marcadores de trayecto del agente configurada para almacenar marcadores de trayecto previamente utilizados por el agente móvil durante su ejecución.

17. Método según la reivindicación 16, caracterizado porque dicha extracción de información llevada a cabo por dicha plataforma de computación desde dicho agente móvil protegido recibido concierne a:

- extraer la información del nodo actual de dicho itinerario protegido para obtener dicho identificador de nodo, identificador de agente, tarea, tipo de nodo, plataforma siguiente, entidad de autorización y nodo de autorización; y

- recuperar el marcador de trayecto del agente de la parte superior de la pila de marcadores de trayecto del agente y extraer del marcador de trayecto recuperado el identificador de agente, el nodo de autorización, la fecha de caducidad y el contador de bucle.

18. Método según la reivindicación 17, caracterizado porque comprende en primer lugar utilizar, por parte de dicha plataforma de computación receptora del agente móvil protegido, el tipo del nodo actual para determinar si el agente está ejecutando un nodo tipo regular o un nodo tipo bucle.

19. Método según la reivindicación 18, caracterizado porque comprende realizar, por parte de dicha plataforma de computación receptora del agente móvil protegido, al menos parte de las siguientes operaciones si dicho nodo actual es un nodo de tipo regular:

a) verificar la firma del marcador de trayecto para comprobar si el marcador de trayecto ha sido firmado por la entidad de autorización actual, y si dicha verificación no resulta exitosa descartar la ejecución del agente, o si resulta exitosa realizar la siguiente operación;

b) comprobar que el nodo de autorización actual, que está incluido en el marcador de trayecto, es el mismo que el extraído del itinerario protegido y si dicha comprobación falla descartar la ejecución del agente, o si es exitosa realizar la siguiente operación;

c) comprobar que el identificador de agente incluido en el marcador de trayecto es igual al obtenido del itinerario protegido, y si dicha comprobación falla descartar la ejecución del agente, o si es exitosa realizar la siguiente operación;

d) comprobar la fecha de caducidad del marcador de trayecto, y si el marcador de trayecto ha caducado descartar la ejecución del agente, o si no ha caducado realizar la siguiente operación;

e) utilizar el identificador de agente para buscar un marcador de trayecto previo del mismo agente en dicha información almacenada en la plataforma de computación que incluye marcadores de trayecto de agentes ejecutados previamente junto con los respectivos identificadores de nodo representativos de las tareas ejecutadas por dichos agentes, siendo dicha información almacenada representada por una tabla, y:

f) si la ejecución del agente no ha sido descartada en ninguna de las operaciones previas, ejecutar la tarea correspondiente al nodo actual.

20. Método según la reivindicación 19, caracterizado porque comprende realizar, por parte de dicha plataforma de computación receptora del agente móvil protegido, al menos parte de las siguientes operaciones si dicho nodo actual es un nodo de tipo bucle:

i) verificar la firma del marcador de trayecto para comprobar si dicho marcador de trayecto ha sido firmado por la entidad de autorización actual o por la plataforma de computación actual, y si ambas comprobaciones fallan descartar la ejecución del agente, o si al menos una de ambas comprobaciones es exitosa realizar la siguiente operación;

ii) realizar la siguiente operación:

iii) generar y firmar un nuevo marcador de trayecto conteniendo la misma información que el marcador de trayecto previo, a excepción del nodo de autorización, siendo asignado como nodo de autorización el nodo actual, y a excepción también del contador de bucle, el cual es incrementado en una unidad;

iv) comprobar si el agente está visitando el nodo de tipo bucle por primera vez, lo que significa que el agente todavía no ha realizado ninguna iteración previa del bucle iniciado en el nodo tipo bucle, y:

v) realizar dicha operación f);

vi) determinar, por parte del agente, si debe realizar una iteración del bucle; y:

21. Método según la reivindicación 19, caracterizado porque dichas operaciones a) a f) son llevadas a cabo en dicha plataforma de computación.

22. Método según la reivindicación 20, caracterizado porque dichas operaciones i) a v) son llevadas a cabo en dicha plataforma de computación.

23. Sistema de plataformas de computación protegidas frente a ataques externos de repetición de agentes móviles, del tipo que comprende una pluralidad de plataformas de computación conectadas a una red y adaptadas para ejecutar aplicaciones distribuidas basadas en agentes móviles que incluyen marcadores de trayecto o identificadores de agente para permitir a al menos un agente móvil ser legalmente ejecutado en al menos una de dichas plataformas de computación más de una vez, a la vez que evitar una re-ejecución ilegal de dicho agente móvil, considerada como un ataque externo de repetición, caracterizado porque comprende al menos una entidad de autorización en conexión con dicha red, prevista para generar al menos un nuevo marcador de trayecto o identificador a ser utilizado como autorización, para dicho agente móvil, que es al menos uno, para permitirle ser ejecutado legalmente en al menos dicha plataforma de computación un número de veces determinado dinámicamente en tiempo de ejecución.

24. Sistema según la reivindicación 23, caracterizado porque dicha entidad de autorización es una de dichas plataformas de computación.

25. Sistema según la reivindicación 23, caracterizado porque dicha entidad de autorización es un programador o usuario propietario de dicho agente móvil.

26. Sistema según la reivindicación 23, 24 ó 25, caracterizado porque está adaptado para aplicar el método según una cualquiera de las reivindicaciones 1 a 22.

Patentes similares o relacionadas:

ACTIVACIÓN CONTROLADA DE FUNCIÓN, del 6 de Julio de 2011, de INTRINSIC ID B.V: Un procedimiento de activación controlada de al menos una función en un producto o componente en una posición remota, cuya activación requiere que un elemento de datos de activación […]

PROVISIÓN DE SERVICIOS CON UN SERVIDOR EN UNA RED TCP/IP, del 2 de Marzo de 2011, de DOMIRAS OY: Un método para poner en práctica un servicio de un servidor (S1-3) a dispositivos de cliente (TE) que tienen diferentes características, comprendiendo el método las […]

PROVISIÓN DE SERVICIOS CON UN SERVIDOR EN UNA RED TCP/IP, del 2 de Marzo de 2011, de DOMIRAS OY: Un método para poner en práctica un servicio de un servidor (S1-3) a dispositivos de cliente (TE) que tienen diferentes características, comprendiendo el método las […]

SISTEMA Y PROCEDIMIENTO DE APLICACIÓN Y FILTRADO DE METADATOS DE APLICACIONES SOBRE LA BASE DE LAS CAPACIDADES DEL DISPOSITIVO INALÁMBRICO, del 27 de Enero de 2011, de QUALCOMM INCORPORATED: Un sistema para realizar la interfaz con un dispositivo de comunicación en un medio de comunicaciones inalámbricas, que comprende: al menos un servidor de […]

SISTEMA Y PROCEDIMIENTO DE APLICACIÓN Y FILTRADO DE METADATOS DE APLICACIONES SOBRE LA BASE DE LAS CAPACIDADES DEL DISPOSITIVO INALÁMBRICO, del 27 de Enero de 2011, de QUALCOMM INCORPORATED: Un sistema para realizar la interfaz con un dispositivo de comunicación en un medio de comunicaciones inalámbricas, que comprende: al menos un servidor de […]

MÉTODO PARA UN SERVICIO DE INFORMACIÓN PARA TELÉFONO MÓVIL, del 24 de Enero de 2011, de ELISA OYJ: Método para la transmisión de un paquete de información desde un servidor de información a un terminal móvil utilizando la tecnología GSM, caracterizado porque […]

MÉTODO PARA UN SERVICIO DE INFORMACIÓN PARA TELÉFONO MÓVIL, del 24 de Enero de 2011, de ELISA OYJ: Método para la transmisión de un paquete de información desde un servidor de información a un terminal móvil utilizando la tecnología GSM, caracterizado porque […]

SISTEMA DE COMUNICACIÓN CON CONFIDENCIALIDAD MEJORADA, del 7 de Enero de 2011, de SAGEM MOBILES: Sistema de telecomunicación que incluye: - un primer medio de comunicación apto para comunicar con una red de transferencia de datos y destinado a estar a disposición de un […]

SISTEMA DE COMUNICACIÓN CON CONFIDENCIALIDAD MEJORADA, del 7 de Enero de 2011, de SAGEM MOBILES: Sistema de telecomunicación que incluye: - un primer medio de comunicación apto para comunicar con una red de transferencia de datos y destinado a estar a disposición de un […]

SISTEMA Y MÉTODO PARA VISUALIZAR CARACTERÍSTICAS ESPECÍFICAS DE CUENTAS O DISPOSITIVOS, del 2 de Diciembre de 2010, de TEAMON SYSTEMS, INC: Un sistema para hacer que un dispositivo móvil de comunicaciones inalámbricas pueda presentar características específicas de la cuenta o del dispositivo, […]

ADAPTACION LIGADA AL LUGAR DE UBICACION DE UNA UNIDAD INTELIGENTE, del 28 de Octubre de 2010, de PHOENIX CONTACT GMBH & CO. KG: Procedimiento para adaptar una unidad inteligente a un lugar de acoplamiento de la unidad inteligente, que comprende los pasos siguientes:

unir un equipo de configuración […]

ADAPTACION LIGADA AL LUGAR DE UBICACION DE UNA UNIDAD INTELIGENTE, del 28 de Octubre de 2010, de PHOENIX CONTACT GMBH & CO. KG: Procedimiento para adaptar una unidad inteligente a un lugar de acoplamiento de la unidad inteligente, que comprende los pasos siguientes:

unir un equipo de configuración […]

PROCEDIMIENTO Y APARATO PARA LA DESINSTALACION INICIADA POR RED DE UN PROGRAMA DE APLICACION EN UNA RED INALAMBRICA, del 4 de Agosto de 2010, de QUALCOMM INCORPORATED: Un procedimiento para revocar remotamente uno o más programas de aplicación residentes en un módulo remoto , que comprende las operaciones de:

identificar […]

PROCEDIMIENTO Y APARATO PARA LA DESINSTALACION INICIADA POR RED DE UN PROGRAMA DE APLICACION EN UNA RED INALAMBRICA, del 4 de Agosto de 2010, de QUALCOMM INCORPORATED: Un procedimiento para revocar remotamente uno o más programas de aplicación residentes en un módulo remoto , que comprende las operaciones de:

identificar […]