PROCEDIMIENTO SEGURO EN TIEMPO REAL PARA LA TRANSMISION DE DATOS DE COMUNICACION.

Un protocolo o procedimiento seguro en tiempo real de transmisión de datos de comunicación,

en particular, de datos de imagen y de audio estructurados en paquetes entre un cliente y un entorno de aplicación integrada o servidor que implican la generación de flujo de datos de imagen y de audio, y el envío de órdenes a través de una red de acceso público, tal como la Internet, utilizando encriptación de corta vida. De acuerdo con el procedimiento, el cliente define un algoritmo de encriptación simétrico y un algoritmo de encriptación asimétrico con una clave pública y una clave privada. A continuación, utilizando el algoritmo de encriptación asimétrico, solicita una contraseña del servidor, que se empleará para la transmisión de las órdenes o los datos encriptados con el algoritmo simétrico, hasta que el servidor determine la expiración de la contraseña.Se obtiene así un procedimiento robusto y flexible con un buen comportamiento en tiempo real, al poder emplear contraseñas de pequeño tamaño, y seguro, pues la rápida expiración de la contraseña no deja tiempo material para los ataques

Tipo: Patente de Invención. Resumen de patente/invención. Número de Solicitud: P200800912.

Solicitante: UNIVERSITAT ROVIRA I VIRGILI.

Nacionalidad solicitante: España.

Provincia: TARRAGONA.

Inventor/es: ASLANIDIS,IOANNIS, COMPTE GARCIA,JORDI, MONCUSI MERCADE,MARIA DELS ANGE, EZQUERRA CERDAN,CARLOS.

Fecha de Solicitud: 2 de Abril de 2008.

Fecha de Publicación: .

Fecha de Concesión: 30 de Septiembre de 2011.

Clasificación Internacional de Patentes:

- H04L9/16 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 9/00 Disposiciones para las comunicaciones secretas o protegidas. › que son cambiados durante la operación.

Clasificación PCT:

- H04L9/16 H04L 9/00 […] › que son cambiados durante la operación.

Fragmento de la descripción:

Procedimiento seguro en tiempo real para la transmisión de datos de comunicación.

Campo técnico de la invención

La invención que se describe tiene su ámbito de aplicación en la transmisión de datos de comunicación y, en particular, en la transmisión de datos de imagen y de audio estructurados en paquetes entre un dispositivo cliente y un entorno de aplicación integrada o servidor que implican la generación de flujo de datos de imagen y de audio, así como el envío de órdenes a través de una red de acceso público, tal como la Internet.

Antecedentes de la invención

La Internet es una red de comunicación universalmente extendida y de acceso público compuesta de redes informáticas interconectadas que transmiten datos mediante conmutación en paquetes utilizando el Protocolo de Internet (IP -"Internet Protocol") estándar. Se trata de una "red de redes", que consiste en millones de redes menores domésticas, académicas, comerciales y gubernamentales que, conjuntamente, transportan información y servicios, tales como correo electrónico, conversación ("chat") en línea, transferencia de archivos y las páginas Web interenlazadas, así como otros documentos de la WWW o Red de Extensión Universal ("World Wide Web").

En nuestros días, la Internet es una red comercial de fácil acceso y de uso absolutamente generalizado en todas estas aplicaciones, pero su desarrollo hasta alcanzar las actuales prestaciones que la han llevado a protagonizar una auténtica revolución en la comunicación, requirió la concurrencia de enormes esfuerzos tanto individuales como de empresas, gobiernos y organizaciones internacionales.

Fue durante su carrera tecnológica con la Unión Soviética cuando los Estados Unidos, para recuperar el liderazgo tecnológico amenazado por logros soviéticos como el lanzamiento del "Sputnik", crearon la Agencia de Proyectos de Investigación Avanzados, conocida como ARPA ("Advanced Research Projects Agency"). ARPA creó a su vez la Oficina de Tecnología del Tratamiento de la Información (IPTO -"Information Processing Technology Office"), con el fin de proseguir la investigación en un programa denominado Entorno Terrestre Semi-Automático (SAGE -"Semi Automatic Ground Environment"), que se había encargado de conectar, por primera vez, todos juntos en una red los sistemas de radar de todo el país.

Desde la IPTO, algunos expertos de renombre, como J. Licklider y L. Roberts, al vislumbrar las enormes posibilidades de unificación en las comunicaciones humanas que ofrecía la creación de una red de alcance universal, se basaron en la tecnología desarrollada en los trabajos de Paul Baran (quien había escrito un estudio exhaustivo para las Fuerzas Aéreas Norteamericanas en el que recomendaba la conmutación en paquetes -en contraposición a la conmutación de circuitos) para crear una red de comunicación altamente robusta y perdurable. Tras intensos trabajos, vio la luz en la universidad de UCLA, el 29 de octubre de 1969, el primer nodo de lo que se denominaría ARPANET, una de las redes embrionarias de la actual Internet. Siguiendo a este acontecimiento, la Oficina Postal Británica, la Western Union International y Timnet colaboraron para crear la primera red internacional conmutada en paquetes, a la que se hace referencia como Servicio Internacional Conmutado en Paquetes (IPSS -"International Packet Switched Service"), en 1978. Esta red creció y se extendió desde Europa y EEUU para cubrir, ya en 1981, Canadá, Hong Kong y Australia.

Así, el 1 de enero de 1983 estaba ya en funcionamiento la primera red de área extensa basada en los protocolos TCP/IP, y la Fundación Nacional de la Ciencia de los Estados Unidos (NSF -"National Science Foundation") ultimaba, basándose en dichos protocolos, la construcción de una red troncal universitaria que se convertiría más tarde en la NSFNet.

A ello siguió la apertura de la red a los intereses comerciales en 1985. Redes independientes importantes, como la Usenet, la BITNET y diversas redes comerciales y educativas, tales como Compuserve y JANET, que ofrecían pasarelas de conexión a la NSFNet, terminaron por confluir con ésta. Telenet (posteriormente denominada Sprintnet) era una gran red informática nacional, de fundación privada, con acceso gratuito por marcación en muchas ciudades a lo largo y ancho de EEUU, que había estado en funcionamiento desde los años '70. Esta red confluyó finalmente con las otras en los años '90, cuando los protocolos TCP/IP se hicieron aún más populares. La facultad de los TCP/IP de trabajar en estas redes de comunicación preexistentes, especialmente en la red internacional X.25 IPSS, hizo posible una gran facilidad de crecimiento. Fue en este tiempo cuando comenzó el uso del término "Internet" para describir una red única y global de TCP/IP.

Un TCP/IP, al que se suele hacer referencia como "juego" de protocolos de Internet, o juego de protocolos TCP/IP, es un conjunto de procedimientos o protocolos de comunicación que implementan la batería o pila de protocolos con los que funcionan no sólo la Internet, sino también la mayor parte de las redes comerciales actuales (como las Redes de Área Local (LANs -"Local Area Networks")). Recibe este nombre por dos de los protocolos más importantes que lo forman: el Protocolo de Control de Transmisión (TCP -"Transmission Control Protocol") y el Protocolo de Internet (IP -"Internet Protocol"), que fueron también los dos primeros protocolos de funcionamiento de red que se definieron.

Como otros muchos juegos de protocolos, el juego de protocolos de Internet puede contemplarse como un conjunto de capas que reflejan los diversos grados de abstracción en el intercambio de información, instrucciones, servicios... entre las diversas partes que conforman un sistema de comunicación. Así, cada capa resuelve un conjunto de problemas que implica la transmisión de datos y proporciona un servicio bien definido para los protocolos de las capas superiores basándose en el uso de servicios procedentes de algunas capas inferiores. Las capas superiores están, desde un punto de vista lógico, más próximas al usuario y se ocupan de datos más abstractos, dejando a los protocolos de las capas inferiores el cometido de traducir los datos a formas en las que puedan, en última instancia, ser físicamente transmitidos. El modelo de referencia original de TCP/IP consistía en cuatro capas, pero ha evolucionado en la actualidad a un modelo de cinco capas.

En la Figura 1 se muestra esquemáticamente esta arquitectura o estructura de capas del protocolo TCP/IP. En ella:

• la capa física 11 es la responsable de la codificación y la transmisión de los datos por los medios físicos de comunicación de la red. Funciona con datos en forma de bits que se envían desde la capa física del dispositivo emisor (fuente) y son recibidos en la capa física del dispositivo destinatario. La capa física es ineludible y no puede ser modificada, por lo que tan sólo es necesario aquí precisar que en este nivel los dispositivos utilizan direcciones de Control de Acceso de Medios (MAC -"Media Access Control") para comunicarse entre ellos (según la norma IEEE802). La dirección de MAC original, conforme a la IEEE 802 y denominada actualmente "MAC-48", viene de la especificación para Ethernet, y, como los diseñadores originales de la Ethernet previeron el uso de un espacio de direcciones de 48 bits, existen potencialmente 248, 281, 474, 976, 710 ó 656 direcciones de MAC posibles;

• la capa 12 de enlace de datos, que se encarga de desplazar los paquetes desde la capa de red a dos dispositivos anfitriones diferentes, no es realmente parte del juego de protocolos de Internet, ya que el IP puede funcionar en una pluralidad de capas de enlaces de datos diferentes. En ella se llevarán a cabo funciones de enlace de los datos, tales como la adición de una cabecera de paquete para prepararlo para su transmisión, y la subsiguiente transmisión efectiva de la trama a través de un medio físico;

• la capa 13 de red, tal y como se definió inicialmente, resuelve el problema de hacer avanzar los paquetes a través de una misma red. Con el advenimiento del concepto de integración de redes en Internet ("Internetworking"), se añadió a esta capa una capacidad funcional adicional, a saber: hacer avanzar los datos desde la red de origen o fuente hasta la red de destino;

• la capa 14 de transporte se encarga de las capacidades de transferencia de mensajes de terminal a terminal independientes de la red subyacente, conjuntamente...

Reivindicaciones:

1. Un procedimiento seguro en tiempo real de transmisión de datos de comunicación, en particular, de datos de imagen y de audio estructurados en paquetes entre un cliente y un servidor o entorno de aplicación, que implica la generación de flujo de datos de imagen y de audio, e implica el envío, a través de una red de acceso público, de órdenes de comunicación y órdenes de control de la aplicación, caracterizado porque usa encriptación con una contraseña que expira con el menor de entre un cierto número preestablecido de usos de dicha contraseña y un tiempo de uso preestablecido de la misma, a fin de establecer un canal de comunicación seguro a través de un medio inseguro, y porque dicho procedimiento comprende:

a) seleccionar, por parte del cliente, unos algoritmos de encriptación simétrico y asimétrico, y, utilizando el algoritmo de encriptación asimétrico, contactar con el servidor para que establezca una sesión de comunicación, inscriba dicha sesión de comunicación en una lista de sesiones y obtener del servidor una contraseña para el algoritmo de encriptación simétrico;

b) una vez que el cliente y el servidor comparten la contraseña para el algoritmo de encriptación simétrico, enviar, por parte del cliente, paquetes de datos de texto con las órdenes de la aplicación, encriptados con el algoritmo de encriptación simétrico; y/o

c) una vez que el cliente y el servidor comparten la contraseña para el algoritmo de encriptación simétrico, enviar, por parte del servidor, imágenes y/o audio al cliente encriptados con el algoritmo de encriptación simétrico; y

d) comprobar, por parte del servidor, el tiempo durante el que se ha estado utilizando la contraseña y por cuántas veces se ha utilizado, y enviar al cliente, cuando se sobrepasa uno de entre dicho número preestablecido de usos de la contraseña y dicho tiempo de uso preestablecido de la misma, un mensaje que indica la expiración de la sesión, invalidando la contraseña y eliminando dicha sesión de la lista de sesiones del servidor.

2. Un procedimiento seguro en tiempo real de transmisión de datos de comunicación, de acuerdo con la reivindicación 1, en el cual se realiza también en la etapa a) de selección de algoritmos y contacto con el servidor, por parte del cliente, una autentificación frente al servidor utilizando el algoritmo de encriptación asimétrico.

3. Un procedimiento seguro en tiempo real de transmisión de datos de comunicación, de acuerdo con la reivindicación 2, en el cual, para la autentificación del cliente frente al servidor, el cliente solicita al servidor su clave pública y encripta con esta clave, utilizando el algoritmo de encriptación asimétrico, los datos de usuario y una contraseña de identificación para transmitirlos al servidor.

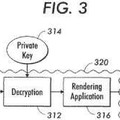

4. Un procedimiento seguro en tiempo real de transmisión de datos de comunicación, de acuerdo con cualquiera de las reivindicaciones 1 a 3, en el cual, en la etapa a), para el establecimiento de la sesión de comunicación, el cliente genera una clave privada y una clave pública para el algoritmo de encriptación asimétrico, y envía al servidor dicha clave pública, tras lo cual el servidor envía al cliente dicha contraseña para el algoritmo de encriptación simétrico, encriptada con dicha clave pública, y el cliente la desencripta utilizando su clave privada.

5. Un procedimiento seguro en tiempo real de transmisión de datos de comunicación, de acuerdo con cualquiera de las reivindicaciones anteriores, en el cual, en la etapa a), para el establecimiento de la sesión de comunicación, el servidor guarda además en una tabla una dirección de IP y una puerta o acceso de UDP correspondientes al origen de los datos recibidos.

6. Un procedimiento seguro en tiempo real de transmisión de datos de comunicación, de acuerdo con cualquiera de las reivindicaciones anteriores, en el cual, en la etapa b) de envío de paquetes de datos con las órdenes deseadas, el servidor, al recibir dichos paquetes, desencripta las órdenes, las ejecuta y envía una respuesta de vuelta al cliente confirmando la ejecución de las órdenes e instando al cliente a constatar dicha confirmación.

7. Un procedimiento seguro en tiempo real de transmisión de datos de comunicación, de acuerdo con cualquiera de las reivindicaciones anteriores, en el cual, en una sesión de comunicación subsiguiente a otra anterior, ya expirada, el procedimiento puede cambiar de algoritmo de encriptación simétrico, de tal manera que el algoritmo de encriptación simétrico utilizado en una etapa c) de envío de imágenes o audio de dicha sesión de comunicación subsiguiente, es más ligero, o menos robusto, que el utilizado en la etapa b) de envió de paquetes de datos de texto de órdenes de la sesión de comunicación anterior, debido al hecho de que en la etapa b) el tamaño de los paquetes es más pequeño y la privacidad exigida superior respecto a la etapa c).

8. Un procedimiento seguro en tiempo real de transmisión de datos de comunicación, de acuerdo con cualquiera de las reivindicaciones anteriores, en el cual, en la etapa c) de envío de datos de imagen o audio del servidor al cliente, el servidor convierte los datos de imagen o audio a una base de numeración posicional y los encripta utilizando el algoritmo de encriptación simétrico, tras lo cual el servidor envía los datos encriptados al cliente para que dicho cliente los desencripte.

9. Un procedimiento seguro en tiempo real de transmisión de datos de comunicación, de acuerdo con cualquiera de las reivindicaciones anteriores, caracterizado por que el servidor dispone, para la etapa d) de comprobación del tiempo de uso de la contraseña del algoritmo de encriptación simétrico y del número de veces que se ha utilizado ésta, de un contador que almacena el número de veces que se ha utilizado dicha contraseña y el instante en que se generó.

10. Un procedimiento seguro en tiempo real de transmisión de datos de comunicación, de acuerdo con una cualquiera de las reivindicaciones anteriores, cuyo funcionamiento está estructurado en:

- una capa de aplicación (L7), a través de la cual interactúa como interfaz de comunicación con la aplicación deseada;

- una capa de presentación (L6), en la que el procedimiento opera añadiendo encriptación;

- una capa de sesión (L5), en la que el procedimiento añade el control de las sesiones y la intercomunicación entre el cliente y el servidor que lo utilizan;

- una capa de transporte (L4), en la que el procedimiento utiliza UDP para transferir los datos;

- una capa de red (L3), en la que el procedimiento utiliza IP para transferir los paquetes de datos; y

- dos capas inferiores, de enlace de datos (L2) y física (L1), que son independientes de las anteriores y pueden diferir dependiendo del sistema de aplicación concreto.

11. Un procedimiento seguro en tiempo real de transmisión de datos de comunicación, de acuerdo con cualquiera de las reivindicaciones anteriores, en el que a los paquetes de datos se les añaden cabeceras que comprenden:

i)

- de paquete de transmisión de clave pública;

- de paquete encriptado con la clave pública del algoritmo de encriptación asimétrico y que contiene la contraseña del algoritmo de encriptación simétrico, o que contiene datos de usuario y contraseña de autentificación;

- de paquete de confirmación de recepción de los paquetes anteriores;

- de paquete de datos encriptados con la contraseña en el algoritmo de encriptación simétrico;

- de paquete de confirmación de la recepción de un número predeterminado de paquetes de datos;

- de paquete que contiene una orden del cliente para el servidor, encriptada con la contraseña en el algoritmo de encriptación simétrico;

- de paquete que confirma la recepción de una orden y puede informar del resultado de su ejecución; y

- de paquete de expiración de la sesión de comunicación;

ii)

iii)

iv)

12. Un procedimiento seguro en tiempo real de transmisión de datos de comunicación, de acuerdo con la reivindicación 11, en el que las cabeceras de los paquetes tienen una longitud total de 30 bytes, contando el tamaño de dichos campos, que suman 10 bytes, así como el tamaño de los encapsulados necesarios para IP y UDP.

13. Un dispositivo de cliente para la transmisión de datos de comunicación, en particular, de datos de imagen y/o de audio estructurados en paquetes entre dicho dispositivo de cliente, implementado en una aplicación de cliente, y un entorno de aplicación integrada o servidor, y la transmisión de datos de comunicación que incluye órdenes de control de la aplicación, y empleando el procedimiento seguro en tiempo real de transmisión de datos de comunicación de acuerdo con cualquiera de las reivindicaciones precedentes, que comprende:

- un módulo de encriptación, que, en la etapa a) de selección de los algoritmos de encriptación simétrico y asimétrico y conexión con el servidor para el establecimiento de la sesión de comunicación, genera los paquetes de datos necesarios para establecer dicha sesión de comunicación, y que comprende, a su vez:

- un módulo de seguridad; y

- un módulo de comunicación;

y

- un módulo de comunicaciones de red, que, en dicha etapa a) recibe los paquetes del módulo de comunicación con cabeceras y clave pública no encriptada, determina el destinatario de los paquetes, crea paquetes de UDP con el contenido de los paquetes, y los envía usando IP.

14. Un dispositivo de cliente para la transmisión de datos de comunicación, de acuerdo con la reivindicación 13, caracterizado por que, en la etapa b) de envío de datos de órdenes del cliente al servidor, el módulo de encriptación elige el algoritmo de encriptación que se ha de utilizar y pasa dichos datos con el algoritmo de encriptación al módulo de seguridad, donde se encriptan los datos y se crea un paquete con las cabeceras apropiadas para poder ser transmitido, el cual se pasa al módulo de comunicación de manera que el módulo de comunicaciones de red recibe de éste el paquete con cabeceras y datos encriptados, determina el destinatario del paquete y crea un paquete de UDP con el contenido del paquete que ha recibido del módulo de comunicación, para su envío utilizando IP.

15. Un dispositivo de cliente para la transmisión de datos de comunicación, de acuerdo con la reivindicación 13 ó la reivindicación 14, caracterizado por que, en la etapa c) de envío de datos del servidor al cliente, o en la etapa d) de comunicación de expiración de la sesión por parte del servidor, el módulo de comunicaciones de red recibe el paquete y obtiene los datos encriptados con cabeceras, que se pasan al módulo de encriptación, donde se desencriptan de acuerdo con las cabeceras y se entregan a la aplicación del cliente, enviándose, opcionalmente, un paquete de confirmación de vuelta.

16. Un dispositivo de cliente para la transmisión de datos de comunicación, de acuerdo con cualquiera de las reivindicaciones 13 a 15, caracterizado por que se selecciona entre un dispositivo portátil y un ordenador conectado a internet.

17. Un dispositivo de servidor para la transmisión de datos de comunicación, en particular, de datos de imagen y de audio estructurados en paquetes entre dicho dispositivo de servidor, implementado en una entorno de aplicación integrada o servidor, y un dispositivo de cliente de acuerdo con cualquiera de las reivindicaciones 13 a 16, empleando el procedimiento seguro en tiempo real de transmisión de datos de comunicación de acuerdo con cualquiera de las reivindicaciones 1-12, que comprende:

- un módulo de comunicaciones de red, que, en la etapa a) de selección de los algoritmos de encriptación simétrico y asimétrico y conexión con el servidor para el establecimiento de la sesión de comunicación, recibe el paquete del dispositivo de cliente y obtiene la clave pública del cliente;

- un módulo de encriptación, que, en dicha etapa a), recibe el paquete con la clave pública y, usando las cabeceras, determina el contenido de las órdenes, y que comprende, a su vez:

- un módulo de seguridad; y

- un módulo de comunicación;

y

- un módulo de control de sesiones, que, en dicha etapa a), establece la sesión generando una contraseña que se envía al dispositivo de cliente, encriptada con la clave pública del cliente.

18. Un dispositivo de servidor para la transmisión de datos de comunicación, de acuerdo con la reivindicación 17, caracterizado por que, en la etapa b) de envío de datos de órdenes del cliente al servidor, el módulo de comunicaciones de red recibe el paquete y obtiene los datos encriptados con cabeceras, que pasa al módulo de encriptación, donde se desencriptan los datos de acuerdo con las cabeceras y se pasan a la aplicación del servidor.

19. Un dispositivo de servidor para la transmisión de datos de comunicación, de acuerdo con la reivindicación 17 ó la reivindicación 18, caracterizado por que, en la etapa c) de envío por el servidor de datos de imágenes o audio al cliente, una vez elegido el algoritmo de encriptación, el módulo de encriptación pasa los datos junto con dicho algoritmo de encriptación al módulo de seguridad, donde se encriptan los datos y se crea un paquete con las cabeceras apropiadas para ser transmitido, que se pasa al módulo de comunicación, desde donde es recibido, con cabeceras y datos encriptados, por el módulo de comunicaciones de red, que determina el destinatario del paquete y crea un paquete de UDP con el contenido del paquete recibido, para enviarlo usando IP.

20. Un dispositivo de servidor para la transmisión de datos de comunicación, de acuerdo con cualquiera de las reivindicaciones 17-19, caracterizado por que, en la etapa d), la comunicación de expiración de la sesión por parte del servidor se realiza según los mismos pasos de la reivindicación 15 para la etapa c) de envío por el servidor de imágenes o audio al cliente.

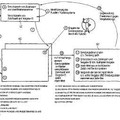

21. El uso del procedimiento de acuerdo con cualquiera de las reivindicaciones 1-12, del dispositivo de cliente de acuerdo con cualquiera de las reivindicaciones 13-16 y del dispositivo de servidor de acuerdo con cualquiera de las reivindicaciones 17-20, en el que el entorno de aplicación integrada es un sistema domótico y de vigilancia por cámaras integrado que comprende cuatro componentes principales:

- un gestor 31 de las cámaras de vigilancia y de audio;

- un módulo 32 de comunicaciones seguras, que implementa el procedimiento seguro en tiempo real de transmisión de datos y opera en la capa de comunicaciones (L5, L4) del procedimiento;

- un módulo 33 compuesto por un gestor 34 de sensores, un gestor 35 de dispositivos de accionamiento y un intérprete lógico 36, que está en comunicación con el gestor 34 de sensores y con el gestor 35 de dispositivos de accionamiento, para actuar como interfaz entre éstos y

- un módulo de control 37, que está en comunicación con los tres componentes anteriores para controlar su funcionamiento conjunto.

Patentes similares o relacionadas:

Procedimiento de diseño de una arquitectura reconfigurable de tratamiento de un conjunto de operaciones multinivel de seguridad, del 8 de Enero de 2020, de THALES: Procedimiento de diseño de una arquitectura de tratamiento de un conjunto de operaciones efectuadas sobre datos, en el que algunos datos requieren un nivel […]

Procedimientos, sistemas y producto de programa de ordenador para proporcionar encriptado en una pluralidad de dispositivos, del 23 de Mayo de 2019, de Bicdroid Inc: Un procedimiento para proporcionar encriptado en una pluralidad de dispositivos (102a-1021) configurados para comunicación electrónica con un servidor , incluyendo la pluralidad […]

TECNICA PARA LA GENERACION DE ALGORITMOS DE CIFRADO SIMETRICOS, del 1 de Junio de 2017, de MURGUIA COSENTINO, Agustin: Una invención orientada a mantener en forma secreta e indescifrable cualquier tipo de datos o información que pueda ser almacenada, transmitida, desplegada o expresada […]

Procedimiento, aparato y sistema de comprobación y reconfiguración, del 28 de Diciembre de 2016, de HUAWEI TECHNOLOGIES CO., LTD.: Un procedimiento de comprobación, que comprende: recibir , mediante una estación base primaria, primera información de identidad y primera información de […]

Sistema y método para la protección de obras digitales, del 27 de Noviembre de 2013, de CONTENTGUARD HOLDINGS, INC.: Un método de crear una obra digital polarizada , donde la obra digital incluye contenido digital e información de recursos para uso por una aplicación […]

Sistema y método para la protección de obras digitales, del 27 de Noviembre de 2013, de CONTENTGUARD HOLDINGS, INC.: Un método de crear una obra digital polarizada , donde la obra digital incluye contenido digital e información de recursos para uso por una aplicación […]

Procedimiento para proveer envíos postales de marcas de franqueo, del 7 de Noviembre de 2013, de DEUTSCHE POST AG: Procedimiento para proveer envíos postales de marcas de franqueo, en el que un sistema de cliente carga unimporte de tasa desde un centro de transmisión […]

Procedimiento para proveer envíos postales de marcas de franqueo, del 7 de Noviembre de 2013, de DEUTSCHE POST AG: Procedimiento para proveer envíos postales de marcas de franqueo, en el que un sistema de cliente carga unimporte de tasa desde un centro de transmisión […]

Procesamiento con seguridad de credenciales de cliente usadas para el acceso a recursos basado en la Red, del 24 de Septiembre de 2013, de MICROSOFT CORPORATION: Un procedimiento en un sistema de ordenador servidor para determinar la validez de credenciales de usuariousadas para el acceso basado en la Red a recursos […]

Procesamiento con seguridad de credenciales de cliente usadas para el acceso a recursos basado en la Red, del 24 de Septiembre de 2013, de MICROSOFT CORPORATION: Un procedimiento en un sistema de ordenador servidor para determinar la validez de credenciales de usuariousadas para el acceso basado en la Red a recursos […]

Soporte de datos portátil con protección de acceso mediante enmascaramiento de mensajes, del 11 de Junio de 2012, de GIESECKE & DEVRIENT GMBH: Soporte de datos con un chip semiconductor que presenta al menos una memoria en la que está depositada un programa operativo que contiene […]