Sistema y método para la protección de obras digitales.

Un método de crear una obra digital polarizada (1422; 1610; 1710),

donde la obra digital (1410) incluye contenido digital e información de recursos para uso por una aplicación (1612; 1712) que transforma el contenido digital en datos de presentación (1618; 1714), incluyendo: generar una semilla de polarización (1418) para uso en un esquema de polarización; caracterizado por generar un recurso de sistema (1414; 1616; 1718) copiando una porción de la información de recursos de la obra digital, donde el recurso de sistema incluye información de recursos específica de la obra digital (1410) para uso por la aplicación (1612; 1712); y polarizar la obra digital (1410) según un primer esquema de polarización (1420) que genera la obra digital polarizada (1422; 1610; 1710) polarizando el contenido digital conservando al mismo tiempo la información de recursos, usando la semilla de polarización (1418); donde la polarización consiste en transformar la obra digital a una versión que no revele nada del contenido no cifrado, pero conservando la estructura, de la obra digital; polarizar el recurso de sistema (1414; 1616; 1718) según un segundo esquema de polarización (1416), que genera un recurso de sistema polarizado (1424; 1614; 1716), usando la semilla de polarización (1418); y donde la aplicación (1612; 1712) usa el recurso de sistema polarizado (1424; 1614; 1716) para transformar la obra digital polarizada (1422; 1610; 1710) en datos de presentación no cifrados (1618; 1714).

Tipo: Patente Europea. Resumen de patente/invención. Número de Solicitud: E01107391.

Solicitante: CONTENTGUARD HOLDINGS, INC..

Nacionalidad solicitante: Estados Unidos de América.

Dirección: 103 FOULK ROAD SUITE 205-M WILMINGTON, DELAWARE 19803 ESTADOS UNIDOS DE AMERICA.

Inventor/es: WANG, XIN, LAO, GUILLERMO, TA, THANH T., RAM, PRASAD, SCHULER, ROBERT E., RAMANUJPURAM, ARUN.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- G06F1/00 FISICA. › G06 CALCULO; CONTEO. › G06F PROCESAMIENTO ELECTRICO DE DATOS DIGITALES (sistemas de computadores basados en modelos de cálculo específicos G06N). › Detalles no cubiertos en los grupos G06F 3/00 - G06F 13/00 y G06F 21/00 (arquitecturas de computadores con programas almacenados de propósito general G06F 15/76).

- G06F12/14 G06F […] › G06F 12/00 Acceso, direccionamiento o asignación en sistemas o arquitecturas de memoria (entrada digital a partir de, o salida digital hacia soportes de registro, p. ej. hacia unidades de almacenamiento de disco G06F 3/06). › Protección contra la utilización no autorizada de la memoria.

- G06F21/10 G06F […] › G06F 21/00 Disposiciones de seguridad para la protección de computadores, sus componentes, programas o datos contra actividades no autorizadas. › Protección de programas o contenidos distribuidos, p. ej.:venta o concesión de licencias con derechos de autor (protección en sistemas de video o televisión de pago H04N 7/16).

- G06Q50/00 G06 […] › G06Q METODOS O SISTEMAS DE PROCESAMIENTO DE DATOS ESPECIALMENTE ADAPTADOS PARA FINES ADMINISTRATIVOS, COMERCIALES, FINANCIEROS, DE GESTION, DE SUPERVISION O DE PRONOSTICO; METODOS O SISTEMAS ESPECIALMENTE ADAPTADOS PARA FINES ADMINISTRATIVOS, COMERCIALES, FINANCIEROS, DE GESTION, DE SUPERVISION O DE PRONOSTICO, NO PREVISTOS EN OTRO LUGAR. › Sistemas o métodos especialmente adaptados para sectores de negocios específicos, p. ej. servicios públicos o turismo (informática para la atención sanitaria G16H).

- H04L9/08 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 9/00 Disposiciones para las comunicaciones secretas o protegidas. › distribución de claves.

- H04L9/16 H04L 9/00 […] › que son cambiados durante la operación.

Fragmento de la descripción:

Sistema y método para la protección de obras digitales.

La invención se refiere a la gestión de derechos documentales, y más en concreto, a un sistema y método para la polarización de obras digitales que permite la reproducción ciega de obras digitales polarizadas a datos de presentación claros.

Uno de los problemas más importantes que impiden la amplia distribución de documentos u obras digitales mediante comercio electrónico es la falta actual de protección de los derechos de propiedad intelectual de los propietarios del contenido durante la distribución y el uso de dichos documentos u obras digitales. Los esfuerzos por resolver este problema se han denominado Gestión de Derechos de Propiedad Intelectual

(IPRM

), Gestión de Derechos de Propiedad Digitales

(DPRM

), Gestión de Propiedad Intelectual

(IPM

), Gestión de Derechos

(RM

), Gestión de Derechos Digitales

(DRM

) y Gestión de Copyright Electrónico

(ECM

). En el núcleo de la Gestión de Derechos Digitales está el problema subyacente de asegurar que solamente los usuarios autorizados puedan realizar operaciones en los documentos u obras que han adquirido. Una vez que se ha accedido a él, el contenido no debe ser distribuido ni usado en violación de la especificación de derechos del propietario del contenido.

Un documento, en el sentido en que el término se utiliza aquí, es cualquier unidad de información sujeta a distribución o transferencia, incluyendo, aunque sin limitación, correspondencia, libros, revistas, diarios, periódicos, otros documentos, software, fotografías y otras imágenes, clips audio y vídeo, y otras presentaciones multimedia. Un documento se puede realizar en forma impresa en papel, como datos digitales en un medio de almacenamiento, o de cualquier otra manera conocida en varios medios. Una obra digital, en el sentido en que el término se usa aquí, es cualquier documento, texto, audio, multimedia u otro tipo de obra o porción de ella mantenida en forma digital que puede ser reproducida o presentada usando un dispositivo o programa de software.

En el mundo de los documentos impresos, una obra creada por un autor es enviada por lo general a un editor, que formatea e imprime numerosos ejemplares de la obra. Los ejemplares son enviados posteriormente por un distribuidor a las librerías u otras tiendas minoristas, en las que los usuarios finales adquieren los ejemplares.

Aunque la baja calidad de las copias y el alto costo de distribuir material impreso han servido como elementos disuasorios de la copia ilegal de la mayoría de los documentos impresos, es mucho más fácil copiar, modificar y redistribuir documentos electrónicos no protegidos. Por consiguiente, se necesita algún método de proteger documentos electrónicos para hacer más difícil copiarlos ilegalmente. Esto servirá como un elemento disuasorio de la copia, aunque todavía es posible, por ejemplo, hacer copias en papel de documentos impresos y duplicarlas al viejo estilo.

Con documentos impresos, hay un paso adicional de digitalizar el documento antes de que pueda ser redistribuido electrónicamente; esto sirve como disuasorio. Por desgracia, se ha reconocido ampliamente que no hay forma viable de evitar que la gente realice distribuciones no autorizadas de documentos electrónicos dentro de los actuales sistemas informáticos y de comunicaciones de uso general tales como ordenadores personales, estaciones de trabajo, y otros dispositivos conectados en redes de área local (LANs), intranets, e Internet. Se ha demostrado que muchos intentos de proporcionar soluciones basadas en hardware para evitar la copia no autorizada no han tenido éxito.

Se ha empleado dos esquemas básicos para intentar resolver el problema de la protección de documentos: contenedores seguros (sistema basados en mecanismos criptográficos) y sistemas de confianza.

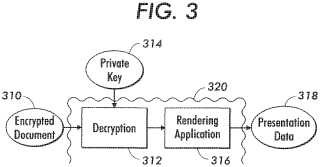

Los mecanismos criptográficos encriptan (o cifran

) documentos que después se distribuyen y almacenan públicamente, y en último término son descifrados privadamente por usuarios autorizados. Los mecanismos criptográficos proporcionan una forma básica de protección durante la distribución de documentos de un distribuidor de documentos a un usuario deseado por una red pública, así como durante el almacenamiento de documentos en un medio inseguro. Muchas soluciones de gestión de derechos digitales se basan en encriptar la obra digital y distribuir tanto el mensaje encriptado como la clave desencriptada al sistema del consumidor. Aunque se emplean diferentes esquemas para ocultar la clave desencriptada del consumidor, el hecho es que toda la información necesaria está disponible para que un usuario malicioso anule la protección de la obra digital. Considerando que los ordenadores generales corrientes y los sistemas operativos de los consumidores aportan poco como mecanismos de seguridad sofisticados, la amenaza es real y obvia.

Un contenedor seguro

(o simplemente un documento encriptado) ofrece una forma de mantener encriptado el contenido del documento hasta que se cumple una serie de condiciones de autorización y se cumplen algunos términos de derechos de autor (por ejemplo, pago por uso). Después de verificar las varias condiciones y términos con el proveedor de documentos, el documento se entrega al usuario en forma no cifrada. Productos comerciales como Cryptolopes de IBM e Digiboxes de InterTrust pertenecen a esta categoría. Claramente, el acercamiento de contenedor seguro proporciona una solución para proteger el documento durante la distribución por canales inseguros, pero no proporciona ningún mecanismo para evitar que los usuarios legítimos obtengan el documento no cifrado y después lo utilicen y redistribuyan en violación de la propiedad intelectual del propietario del contenido.

Los mecanismos criptográficos y contenedores seguros se centran en proteger la obra digital como se está transfiriendo al usuario/comprador autorizado. Sin embargo, una obra digital debe ser protegida durante todo su uso contra los usuarios maliciosos y los programas de software maliciosos. Aunque un usuario sea un individuo de confianza, el sistema del usuario puede ser susceptible de ataque. Un problema significativo que afronta el comercio electrónico de obras digitales es garantizar que el trabajo esté protegido en el dispositivo deseado del consumidor. Si la protección de la obra digital está en peligro, se pierde información valiosa y sensible. Para complicar el problema, los ordenadores generales de hoy día y sistemas operativos de los consumidores son deficientes en las zonas de seguridad e integridad. Proteger el trabajo durante todo su uso es un problema mucho más complejo que en gran parte sigue sin resolver.

En el acercamiento del sistema de confianza

, todo el sistema es responsable de evitar el uso y la distribución no autorizados del documento. Crear un sistema de confianza implica en general introducir hardware nuevo tal como un procesador seguro, almacenamiento seguro y dispositivos de renderización seguros. Esto requiere también que todas las aplicaciones de software que se ejecuten en sistemas de confianza tengan el certificado de ser de confianza. Aunque la construcción de sistemas de confianza a prueba de manipulación todavía es un reto real para las tecnologías actuales, las actuales tendencias del mercado sugieren que los sistemas abiertos y de confianza, tales como PCs y estaciones de trabajo, serán los sistemas dominantes utilizados para acceder a documentos con copyright. En este sentido, los actuales entornos informáticos, tales como PCs y estaciones de trabajo, equipados con sistemas operativos populares (por ejemplo, Windows y UNIX) y aplicaciones de renderización (por ejemplo, Microsoft Word) no son sistemas de confianza y no se pueden hacer de confianza sin alterar considerablemente sus arquitecturas.

Por consiguiente, aunque algunos componentes de confianza pueden ser desplegados, se debe continuar confiando en varios elementos y sistemas desconocidos y no de confianza. En tales sistemas, aunque se espera que sean seguros, se encuentran y explotan frecuentemente errores no anticipados y debilidades.

Los métodos de encriptado simétricos y asimétricos convencionales tratan los mensajes a encriptar básicamente como cadenas binarias. La aplicación de métodos de encriptado convencionales a documentos tiene algunos inconvenientes. Los documentos son típicamente mensajes relativamente largos; encriptar mensajes largos puede tener un impacto significativo en el rendimiento de cualquier aplicación que tenga que desencriptar...

Reivindicaciones:

1. Un método de crear una obra digital polarizada (1422; 1610; 1710), donde la obra digital (1410) incluye contenido digital e información de recursos para uso por una aplicación (1612; 1712) que transforma el contenido digital en datos de presentación (1618; 1714), incluyendo:

generar una semilla de polarización (1418) para uso en un esquema de polarización;

caracterizado por

generar un recurso de sistema (1414; 1616; 1718) copiando una porción de la información de recursos de la obra digital, donde el recurso de sistema incluye información de recursos específica de la obra digital (1410) para uso por la aplicación (1612; 1712); y

polarizar la obra digital (1410) según un primer esquema de polarización (1420) que genera la obra digital polarizada (1422; 1610; 1710) polarizando el contenido digital conservando al mismo tiempo la información de recursos, usando la semilla de polarización (1418); donde la polarización consiste en transformar la obra digital a una versión que no revele nada del contenido no cifrado, pero conservando la estructura, de la obra digital;

polarizar el recurso de sistema (1414; 1616; 1718) según un segundo esquema de polarización (1416), que genera un recurso de sistema polarizado (1424; 1614; 1716), usando la semilla de polarización (1418); y

donde la aplicación (1612; 1712) usa el recurso de sistema polarizado (1424; 1614; 1716) para transformar la obra digital polarizada (1422; 1610; 1710) en datos de presentación no cifrados (1618; 1714).

2. El método de la reivindicación 1, donde el primer esquema de polarización (1420) y el segundo esquema de polarización (1416) son los mismos.

3. El método de la reivindicación 1 o 2, donde la semilla de polarización (1418) incluye un número aleatorio.

4. Una obra digital protegida para uso por una aplicación (1612; 1712) que transforma el contenido digital en datos de presentación (1618; 1714), caracterizado por incluir:

una obra digital (1410) incluyendo contenido digital e información de recursos, donde el contenido digital ha sido polarizado según un primer esquema de polarización (1420) polarizando el contenido digital usando una semilla de polarización (1418) conservando al mismo tiempo la información de recursos, y donde la información de recursos es utilizada por la aplicación (1612; 1712) para transformar el contenido digital en datos de presentación (1618; 1714); donde la polarización consiste en transformar la obra digital en una versión que no revela nada del contenido no cifrado, pero conservando la estructura, de la obra digital; y

un recurso de sistema (1414; 1616; 1718) incluyendo una copia de una porción de la información de recursos de la obra digital, donde un recurso de sistema polarizado (1424; 1614; 1716) se ha generado polarizando el recurso de sistema (1414; 1616; 1718) según un segundo esquema de polarización (1416) usando la semilla de polarización (1418); y

donde el recurso de sistema polarizado (1424; 1614; 1716) es utilizado por la aplicación (1612; 1712) para transformar el contenido digital polarizado en datos de presentación no cifrados (1618; 1714) sin revelar el contenido digital.

5. La obra digital de la reivindicación 4, donde el primer esquema de polarización (1420) y el segundo esquema de polarización (1416) son los mismos.

6. La obra digital de la reivindicación 4, donde la semilla de polarización (1418) incluye un número aleatorio.

7. Un método de proteger una obra digital (1410) durante la reproducción, donde la obra digital (1410) incluye contenido digital e información de recursos (1414; 1616), incluyendo:

proporcionar una aplicación de reproducción (1612), donde la aplicación de reproducción usa información de recursos (1414; 1616) para transformar el contenido digital en datos de presentación (1618);

proporcionar una semilla de polarización (1418);

caracterizado por

proporcionar una obra digital polarizada (1422; 1610), donde el contenido digital ha sido polarizado según un primer esquema de polarización (1420) que polariza el contenido digital usando la semilla de polarización (1418) conservando al mismo tiempo la información de recursos, donde la información de recursos (1414; 1616) es utilizada por la aplicación de reproducción (1612) para transformar el contenido digital en datos de presentación (1618); donde la polarización consiste en transformar la obra digital en una versión que no revela nada del contenido no cifrado, pero conservando la estructura, de la obra digital;

proporcionar un recurso de sistema polarizado (1424; 1614), donde el recurso de sistema (1414; 1616) ha sido polarizado según un segundo esquema de polarización (1416) usando la semilla de polarización (1418); y

ejecutar la aplicación de reproducción (1612), donde la aplicación de reproducción usa el recurso de sistema polarizado (1424; 1614) para transformar la obra digital polarizada (1422; 1610) en datos de presentación (1618).

8. El método de la reivindicación 7, donde el primer (1420) y el segundo (1416) esquemas de polarización son los mismos.

9. El método de la reivindicación 7, incluyendo además proporcionar los datos de presentación a un dispositivo de salida.

10. Un método de proteger una obra digital (1410) durante la reproducción, donde la obra digital (1410) incluye contenido digital e información de recursos, incluyendo:

proporcionar una primera aplicación de reproducción (1712), donde la primera aplicación de reproducción (1712) usa información de recursos para transformar el contenido digital en datos de presentación (1714);

proporcionar una segunda aplicación de reproducción (1720), donde la segunda aplicación de reproducción (1720) usa información de recursos para transformar los datos de presentación de la primera aplicación de reproducción (1720) en datos de imagen (1724) para visualización en un dispositivo de salida (1726);

proporcionar una semilla de polarización (1418);

caracterizado por

proporcionar una obra digital polarizada (1422; 1710), donde el contenido digital ha sido polarizado según un primer esquema de polarización (1420) que polariza el contenido digital usando la semilla de polarización (1418) conservando al mismo tiempo la información de recursos, donde la información de recursos (1414; 1718) es utilizada por la primera aplicación de reproducción (1712) para transformar el contenido digital en datos de presentación (1714); donde la polarización consiste en transformar la obra digital en una versión que no revela nada del contenido no cifrado, pero conservando la estructura, de la obra digital;

proporcionar un recurso de sistema polarizado (1424; 1716), donde el recurso de sistema (1718) ha sido polarizado según un segundo esquema de polarización (1416) usando la semilla de polarización (1418);

ejecutar la primera aplicación de reproducción (1712), donde la primera aplicación de reproducción usa el recurso de sistema polarizado (1424; 1716) para transformar la obra digital polarizada (1422; 1710) en datos de presentación parcialmente no polarizados (1714); y

ejecutar la segunda aplicación de reproducción (1720), donde la segunda aplicación de reproducción usa el recurso de sistema polarizado (1424; 1716) para transformar los datos de presentación parcialmente no polarizados (1714) en datos de imagen (1724).

Patentes similares o relacionadas:

Arquitectura e instrucciones flexibles para el estándar de cifrado avanzado (AES), del 27 de Mayo de 2020, de INTEL CORPORATION: Un procesador que comprende: una pluralidad de núcleos; una caché de instrucciones de nivel 1, L1, para almacenar una pluralidad de instrucciones […]

Procedimiento de control sistemático de direcciones de zonas de memoria en el marco de una transferencia por acceso directo, del 1 de Abril de 2020, de THALES: Procedimiento de control sistemático por un dispositivo de control de al menos un mensaje de configuración de transferencia, siendo el mensaje de configuración […]

Servidor de seguridad de soporte lógico, del 19 de Febrero de 2020, de Idemia Identity & Security France: Procedimiento de verificación de ejecución de applets (AA1, AB1) desarrolladas en un lenguaje orientado objeto y compiladas en código intermedio, siendo el procedimiento […]

Múltiples conjuntos de campos de atributos dentro de una única entrada de tabla de páginas, del 25 de Septiembre de 2019, de QUALCOMM INCORPORATED: Un procedimiento que comprende: traducir , por una primera unidad de procesamiento , una dirección de memoria virtual a una […]

Procedimiento para proteger datos relevantes para la seguridad en una memoria caché, del 14 de Agosto de 2019, de SIEMENS AKTIENGESELLSCHAFT: Procedimiento para proteger datos relevantes para la seguridad en una memoria caché, archivándose una copia de los datos relevantes para la seguridad […]

Archivo seguro, del 7 de Agosto de 2019, de Waterfall Security Solutions Ltd: Aparato de almacenamiento, que comprende: una memoria ; un procesador de encriptado , que está configurado para recibir y encriptar datos transmitidos desde uno […]

Sistemas y métodos para proporcionar como salida un resultado de una instrucción de procesador vigente tras su salida de una máquina virtual, del 3 de Abril de 2019, de Bitdefender IPR Management Ltd: Un sistema anfitrión que comprende al menos un procesador hardware configurado para ejecutar una máquina virtual y un programa de seguridad informática, en donde el al menos […]

Sistema y método para la gestión distribuida de ordenadores compartidos, del 20 de Febrero de 2019, de Zhigu Holdings Limited: Método para operar una arquitectura de gestión informática de múltiples niveles, teniendo dicho método los siguientes pasos: operar un ordenador […]