TRATAMIENTO DE DATOS CON UNA CLAVE.

Procedimiento para tratar datos (BD) con una primera clave de tratamiento (K1) en un medio de tratamiento de datos (DTD),

caracterizado porque comprende previamente y una vez por todas todos los tratamientos de datos, una aplicación (12) de una clave secreta (K) y de un primer número aleatorio (R1) de una primera función (F1) para producir la primera clave (K1) en el medio de tratamiento (DTD) , y una prememorización (13) de la primera clave y del primer número aleatorio en el medio de tratamiento

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/FR01/01942.

Solicitante: GEMPLUS.

Nacionalidad solicitante: Francia.

Dirección: AVENUE DU PIC DE BERTAGNE, PARC D'ACTIVITES DE GEMENOS,13420 GEMENOS.

Inventor/es: GUTERMAN, PASCAL.

Fecha de Publicación: .

Fecha Concesión Europea: 2 de Diciembre de 2009.

Clasificación Internacional de Patentes:

- G07F7/10D12

- H04L9/08 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 9/00 Disposiciones para las comunicaciones secretas o protegidas. › distribución de claves.

Clasificación PCT:

- G07F7/10 FISICA. › G07 DISPOSITIVOS DE CONTROL. › G07F APARATOS ACCIONADOS POR MONEDAS O APARATOS SIMILARES (selección de monedas G07D 3/00; verificación de monedas G07D 5/00). › G07F 7/00 Mecanismos accionados por objetos diferentes de las monedas para accionar o activar aparatos de venta, de alquiler, de distribución de monedas o de papel moneda, o de devolución. › utilizada simultáneamente con una señal codificada.

- H04L9/08 H04L 9/00 […] › distribución de claves.

Clasificación antigua:

Fragmento de la descripción:

Tratamiento de datos con una clave.

La presente invención se refiere generalmente a cualquier medio electrónico de tratamiento de datos en el que deben tratarse datos mediante una clave secreta.

Por ejemplo, el tratamiento de datos concierne un cifrado de los datos según un algoritmo de cifrado predeterminado. Los datos se cifran bloque por bloque. Para cada bloque de datos, la clave secreta constituye la clave de cifrado y se aplica con el bloque de datos al algoritmo para producir datos cifrados.

El medio de tratamiento de datos, por lo general un microcontrolador, incluido por ejemplo en un terminal o en una tarjeta inteligente, contiene una memoria muerta en la que la clave de cifrado se memoriza previamente durante la fabricación del medio de tratamiento. Este tipo de medio se divulga en US-A-4,757,534.

Para conocer los datos cifrados, ya sabemos que un agresor, una persona malintencionada, intentará leer la clave de cifrado en el medio de tratamiento, o efectuar un análisis de consumo eléctrico conectando un medidor de tensión a la interfaz eléctrica entre el medio de tratamiento y el mundo exterior, o bien a nivel de un bus interno por medio de tratamiento cuando éste sea accesible.

Con objeto de preservarse contra este tipo de agresión, ya sabemos que se aplica un primer número aleatorio y la clave de cifrado de una función lógica predeterminada para producir una clave de tratamiento, con el fin de realizar el algoritmo de cifrado con esta clave de tratamiento. Así pues, cada vez que debe calcularse un bloque de datos, se genera un primer número aleatorio y se produce una clave de cifrado diferente de las claves de cifrado para las codificaciones precedentes. Este procedimiento de cifrado dificulta mucho la búsqueda de la clave de cifrado para un agresor, puesto que la clave de tratamiento utilizada en cada cifrado es de por sí aleatoria.

No obstante, este procedimiento conocido mantiene o manipula en claro la clave de cifrado en la memoria del medio de tratamiento.

El objetivo de la invención consiste en remediar la vulnerabilidad de la clave secreta en el medio de tratamiento de datos con el fin de hacerlo inaccesible.

A tal efecto, un procedimiento para tratar los datos con una primera clave en un medio de tratamiento de datos se caracteriza porque incluye previamente y una vez para todas los tratamientos de datos, una aplicación de una clave secreta y un primer número aleatorio de una primera función para producir la primera clave en el medio de tratamiento, y una prememorización de la primera clave y del primer número aleatorio en el medio de tratamiento.

Aunque la primera clave que sirve para el tratamiento de datos depende de la clave secreta y del primer número aleatoria, la clave secreta no se memoriza en el medio de tratamiento, y se memoriza la primera clave producida previamente. Así pues, a cada tratamiento de datos la clave secreta no se utiliza ni se convierte en luz.

Por ejemplo, las primeras y segundas funciones son funciones O-Exclusivo, y el tratamiento de datos es un cifrado de datos.

Según una primera realización preferida de la invención, el procedimiento incluye para cada tratamiento de datos, una generación de un segundo número aleatorio, una aplicación de la primera clave y del segundo número aleatorio, generado a una segunda función para producir una segunda clave, y una aplicación de la segunda clave y del primer número aleatorio prememorizado a una función opuesta de la primera función para producir una tercera clave utilizada para el tratamiento de datos.

Según una segunda realización preferida de la invención, el procedimiento es especialmente ventajoso para la comprobación de un código confidencial, que constituyen los datos que deben tratarse, presentado por medio de un tratamiento de datos, como por ejemplo una tarjeta inteligente. El código confidencial presentado y el segundo número aleatorio generado se aplican entonces a la segunda función para producir un código presentado transformado, en paralelo a las aplicaciones relativas a la primera clave, y el tratamiento de datos incluye una comparación de la tercera clave y del código presentado transformado.

Otras características y ventajas de la presente invención aparecerán más claramente cuando se lea la siguiente descripción de varias realizaciones preferidas de la invención, en referencia a los dibujos anexados correspondientes en los que:

- la figura 1 es un algoritmo de las etapas principales del procedimiento de tratamiento de datos según la invención;

- la figura 2 es un bloque diagrama similar a la figura 1, enumerando un tratamiento de datos para cifrado según la primera realización de la invención;

- la figura 3 es un bloque diagrama similar a la figura 1, enumerando un tratamiento de datos para código confidencial en el contexto de una tarjeta inteligente como medio electrónico de tratamiento de datos, según la segunda realización de la invención; y

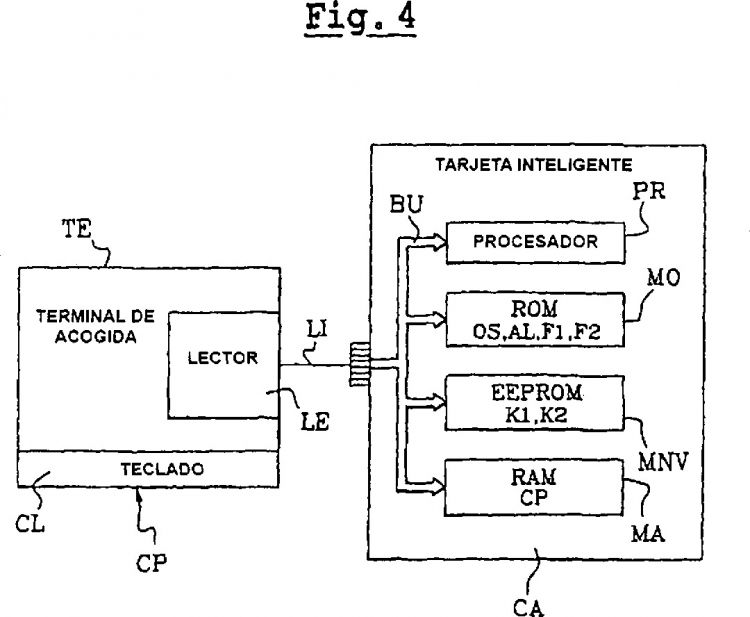

- la figura 4 es un bloque diagrama esquemático que muestra un sistema para la aplicación del procedimiento de tratamiento de datos según la invención en el contexto de una tarjeta inteligente.

Tal y como aparece en la figura 1, el procedimiento de tratamiento de datos según la realización preferida de la invención incluye previamente etapas de inicialización I1 a I3 para determinar en función de una clave secreta K una primera clave K1, dicha clave de tratamiento, a memorizar en un dispositivo electrónico de tratamiento de datos DTD, y una etapa cíclica de tratamiento de datos Y cada vez que deban tratarse datos en el dispositivo DTD, tal y como se indica en una etapa inicial E0 en la figura 1. Por ejemplo, cuando el dispositivo de tratamiento de datos es una tarjeta inteligente, el proveedor de dispositivo de tratamiento de datos puede realizar él mismo las etapas iniciales I1 a I3 en una oficina de comercialización de tarjetas, en el momento de la adquisición de cada tarjeta, por ejemplo cuando se abona a un servicio accesible por las funcionalidades de la tarjeta, o como variante durante la fabricación de la propia tarjeta.

De antemano, se habrá tenido cuidado de que en una primera etapa 10 un algoritmo de tratamiento AL y una función F1 característica de la invención se aplique en memoria del dispositivo de tratamiento.

En la etapa inicial I1, se determina y se escribe una clave secreta K en memoria viva RAM en el dispositivo de tratamiento de datos DTD, por ejemplo, en función de los datos formados por el fabricante del dispositivo. Luego, inmediatamente después en la etapa siguiente I2, se genera y se aplica un primer número aleatorio R1 con la clave se- creta determinada K a la primera función F1 para producir la clave de tratamiento K1.

Al final de la inicialización en la etapa I3, la clave de tratamiento K1 y el primer número aleatorio R1 se memorizan en una memoria no volátil del dispositivo de tratamiento de datos DTD, por ejemplo una memoria EEPROM.

De este modo, solamente la clave de tratamiento K1, y no la clave secreta K, que siempre estaba contenida en la memoria en los dispositivos de tratamiento de datos según la técnica previa, se conserva en memoria en el dispositivo DTD. El tratamiento de datos en etapas posteriores ET no utiliza nunca la clave secreta K en claro que no es memorizada en el dispositivo DTD.

Según la primera realización demostrada en la figura 2, la etapa de tratamiento ET se refiere a un cifrado o a una codificación de datos, u otro tratamiento similar. La etapa ET incluye el ciclo de las etapas de tratamiento de datos E1 a E4 que se realiza tal y como se indica en la etapa inicial E0, cada vez que deben tratarse datos según un algoritmo de tratamiento AL1 de la etapa E4 en el dispositivo DTD. Por ejemplo, se efectúan las etapas El a E4 cada vez que el dispositivo DTD debe transmitir un bloque de datos BD tratado al mundo exterior, por ejemplo a un terminal de recepción cuando el dispositivo DTD es una tarjeta inteligente, o cada vez que deba efectuarse una operación en un bloque de datos.

Cuando el procesador que constituye la unidad central de tratamiento del dispositivo de tratamiento de datos decide tratar los datos de la etapa E0, se genera un segundo número aleatorio R2 y la primera clave K1 que se había prememorizado en la etapa I3 se lee en la memoria no volátil, en la etapa E1. La primera clave leída K1 y el primer número aleatorio generado R1 se aplica a una segunda función F2 para producir un resultado K2 = F2 (K1, R1)...

Reivindicaciones:

1. Procedimiento para tratar datos (BD) con una primera clave de tratamiento (K1) en un medio de tratamiento de datos (DTD), caracterizado porque comprende previamente y una vez por todas todos los tratamientos de datos, una aplicación (12) de una clave secreta (K) y de un primer número aleatorio (R1) de una primera función (F1) para producir la primera clave (K1) en el medio de tratamiento (DTD) , y una prememorización (13) de la primera clave y del primer número aleatorio en el medio de tratamiento.

2. Procedimiento conforme a la reivindicación 1, según el cual dos medios de tratamiento de datos (DTD) asociados a claves secretas (K) idénticas se asocian a primeros números aleatorios diferentes (R1).

3. Procedimiento conforme a la reivindicación 1 ó 2, según el cual el primer número aleatorio (R1) se modifica cuando se modifica la clave secreta (K) asociada por medio de tratamiento (DTD).

4. Procedimiento conforme a cualquiera de las reivindicaciones 1 a 3, que comprende para cada tratamiento de datos (E4), una generación (El) de un segundo número aleatorio (R2), una aplicación (E2) de la primera clave (K1) y un segundo número aleatorio generado (R2) de una segunda función (F2) para producir una segunda clave (K2), y una aplicación (E3) de la segunda clave (K2) y del primer número aleatorio prememorizado (R1) de una función (F1-1) inversa de la primera función para producir una tercera clave (K3) utilizada para el tratamiento de datos (E4).

5. Procedimiento conforme a la reivindicación 4, según el cual las primeras y segundas funciones (F1, F2) son funciones O-Exclusivo.

6. Procedimiento conforme a la reivindicación 4 ó 5, según el cual el tratamiento de datos (E4) es un cifrado de datos.

7. Procedimiento conforme a cualquiera de las reivindicaciones 4 a 6, según el cual los datos (BD) a tratar y un tercer número aleatorio (R3) se aplican a una tercera función (F3) para producir datos modificados (DM) tratados (E4) en función de la tercera clave (K3) o de un tratamiento (ET) de la primera clave (K1).

8. Procedimiento conforme a la reivindicación 4, según el cual los datos que deben tratarse están constituidos por un código confidencial (CP) presentado (E01) por medio de tratamiento de datos (DTD), el código confidencial presentado (CP) y el segundo número aleatorio generado (R2) se aplican (E51) a la segunda función (F2) para producir un código presentado transformado (CPT), y el tratamiento de datos incluye una comparación (E4) de la tercera clave (K3) y del código presentado transformado (CPT).

Patentes similares o relacionadas:

Distribución y recuperación de datos de una red P2P usando un registro de cadena de bloques, del 17 de Junio de 2020, de Luxembourg Institute of Science and Technology (LIST): método de distribución y recuperación de datos en una red informática con nodos pares , que comprende: (a) encriptar, con una clave secreta […]

Método y aparato de detección de contraseña débil, del 3 de Junio de 2020, de Advanced New Technologies Co., Ltd: Un método implementado por uno o más dispositivos informáticos, comprendiendo el método: recibir (S101) una contraseña que va a detectarse; adquirir (S102) […]

Método y aparato de establecimiento de clave y de envío de datos, del 27 de Mayo de 2020, de Advanced New Technologies Co., Ltd: Un método para enviar primeros datos desde un primer terminal directamente a un segundo terminal, que comprende: escribir y almacenar en una cadena […]

Arquitectura e instrucciones flexibles para el estándar de cifrado avanzado (AES), del 27 de Mayo de 2020, de INTEL CORPORATION: Un procesador que comprende: una pluralidad de núcleos; una caché de instrucciones de nivel 1, L1, para almacenar una pluralidad de instrucciones […]

Configuración de plazo de espera de comprobación de operatividad usando mensajes IKE, del 6 de Mayo de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método para la configuración y la realización de una comprobación de operatividad utilizando mensajes de intercambio de claves de Internet, siendo el método realizado […]

Control de acceso para datos encriptados en identificadores legibles por máquina, del 6 de Mayo de 2020, de Wonderhealth, LLC: Un sistema, que comprende: un dispositivo cliente que comprende al menos un procesador de hardware; una aplicación cliente ejecutable en el […]

Un método y aparato para manejar claves para encriptación e integridad, del 6 de Mayo de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método, como se ejecuta en un nodo de control de servicio en una red de comunicación que comprende una pluralidad de puntos de servicio, de proporcionar […]

Método y sistema para distribución de claves en una red de comunicación inalámbrica, del 29 de Abril de 2020, de HUAWEI TECHNOLOGIES CO., LTD.: Un método para la deducción de claves en una red de comunicación inalámbrica, que comprende: deducir, por un servidor de abonado local, HSS, una clave […]