AUTENTIFICACION EN UNA RED DE RADIOTELEFONIA MOVIL.

Procedimiento de autentificación entre una primera entidad (MS) y una segunda entidad (VLR,

HLR, AUC) en una red de telecomunicación (RR), que comprende etapas:

- de aplicación (E9, E9'') de las primeras claves (Ki) memorizadas respectivamente en la primera y segunda entidad y un número aleatorio (NA) producido por la segunda entidad y transmitido por la segunda entidad a la primera entidad respectivamente a primeros algoritmos idénticos (AA) memorizados en la primera y segunda entidad, y

- comparar (E10) en la segunda entidad (VLR, HLR, AUC) una respuesta (SRES) producida por el primer algoritmo memorizado en la primera entidad y transmitido a la segunda entidad y un resultado de respuesta (RSRES) producido por el primer algoritmo memorizado en la segunda entidad;

dicho procedimiento comprende, además, las etapas previas:

- de aplicar (E2, ES) segundas claves (Kj) memorizadas respectivamente en la primera y segunda entidad y el número aleatorio (NA) respectivamente producido por la segunda entidad y transmitido por la segunda entidad a la primera entidad a segundos algoritmos (AJ) memorizados en la segunda entidad (VLR, HLR, AUC) y la primera entidad (MSD), y

- comparar en la primera entidad (MS) una firma (SG) producida por el segundo algoritmo en la segunda entidad y transmitida con el número aleatorio (NA) a la primera entidad y un resultado de firma (RSG) producida por el segundo algoritmo en la primera entidad, la primera clave (Ki) y el número aleatorio (NA) sólo se aplican al primer algoritmo (AA) en la primera entidad (MS) cuando la firma transmitida (SG) y el resultado de firma (RSG) son idénticos,

dicho procedimiento se caracteriza porque comprende, además, las etapas:

- de incrementar (E71) una variable (m) y desconectar (E72) las entidades cada vez que la firma transmitida (SG) y el resultado de firma (RSG) sean diferentes en la primera entidad (MS) y mientras la variable sea inferior a un número predeterminado (M) de preferencia programable, y

- y rechazar (E73) establecer cualquier acceso a la segunda entidad (VLR, HLR, AUC) por la primera entidad en cuanto la variable (m) es al menos igual a un número predeterminado (M)

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/FR00/00376.

Solicitante: GEMPLUS.

Nacionalidad solicitante: Francia.

Dirección: AVENUE DU PIC DE BERTAGNE, PARC D'ACTIVITES DE GEMENOS, BP 100,13881 GEMENOS CEDEX.

Inventor/es: GIRAUD, JEAN, LUC, BOULET,NATHALIE.

Fecha de Publicación: .

Fecha Concesión Europea: 14 de Abril de 2010.

Clasificación PCT:

- H04W12/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04W REDES DE COMUNICACION INALAMBRICAS (difusión H04H; sistemas de comunicación que utilizan enlaces inalámbricos para comunicación no selectiva, p. ej. extensiones inalámbricas H04M 1/72). › H04W 12/00 Disposiciones de seguridad; Autenticación; Protección de la privacidad o el anonimato. › Autenticación.

Clasificación antigua:

- H04Q7/38

Fragmento de la descripción:

Autentificación en una red de radiotelefonía móvil.

La presente invención concierne un procedimiento de autentificación entre un terminal radiotelefónico móvil y un subsistema de encaminamiento, a menudo llamado red fija, en una red de radiotelefonía celular digital. Más particularmente, la invención mejora la autentificación a través de la interfaz radio entre una tarjeta o módulo de micro-procesador, dicha tarjeta con chip SIM (Subscriber Identify Module), amovible del terminal, y un centro de autentificación de la red de radiotelefonía.

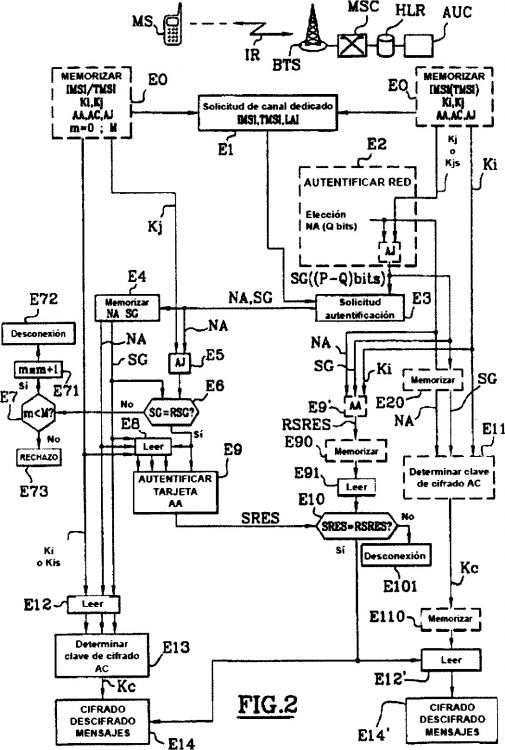

Una red de radiotelefonía celular digital RR de tipo GSM, al que se hará referencia en el resto del documento a titulo de ejemplo, comprende principalmente varios terminales radiotelefónicos móviles MS y una red fija propiamente dicha por donde circulan, principalmente, mensajes de señalización, de control, de datos y de voz como se muestra esquemáticamente en la figura 1.

En la red RR que se muestra en la figura 1 se representan, en particular, entidades principales a través de las cuales transitan datos destinados a la tarjeta SIM de un terminal móvil MS situado en una zona de localización en un momento dado. Estas entidades son un conmutador del servicio móvil MSC vinculado al menos a un conmutador telefónico con autonomía de encaminamiento CAA de la red telefónica conmutada RTC y que rige comunicaciones para terminales móviles visitantes, entre los cuales el terminal MS, que se encuentran en un momento dado en la zona de localización respectiva comunicada por el conmutador MSC. Un registrador de localización de los visitantes VLR está conectado al conmutador MSC y contiene características, tales como identidad y perfil de abono de los terminales móviles, de hecho tarjetas SIM en dichos terminales, situados en la zona de localización. Un controlador de estación de base BSC conectado al conmutador MSC rige, en particular, la asignación de canales a terminales móviles, la potencia de estación(es) de base y transferencias intercelulares de terminales móviles. Una estación de base BTS conectada al controlador BSC cubre la célula radioeléctrica donde se encuentra el terminal MS en un momento dado.

La red de radiotelefonía RR comprende además un registrador de localización nominal HLR que coopera con un centro de autentificación AUC y que está conectado a los conmutadores del servicio móvil a través de la red de señalización de la red de radiotelefonía RR.

El registrador HLR es esencialmente una base de datos, como un registrador VLR, que contiene para cada terminal MS la identidad internacional IMSI (International Mobile Subscriber Identity) de la tarjeta SIM del terminal, es decir del abonado detentor de la tarjeta SIM, el número de anuario y el perfil de abono del abonado, y el número del registrador VLR al que está vinculado el terminal móvil y actualizado en el momento de las transferencias entre zonas de localización.

El centro de autentificación AUC asegura la autentificación de los abonados y participa en la confidencialidad de los datos que transitan por la interfaz radio IR entre el terminal MS y la estación de base BTS al que está vinculado en el momento dado. Rige un algoritmo de autentificación A3 y un algoritmo A8 de determinación de clave del cifrado, a veces fusionados en un solo algoritmo A38, según la norma GSM, que son redundantes en la tarjeta SIM del terminal móvil MS, previamente a cualquier comunicación con el terminal, o bien durante la puesta en funcionamiento del terminal o durante una transferencia intercelular. En particular, el centro de autentificación AUC memoriza una clave de autentificación Ki atribuida únicamente al abonado en correspondencia con la identidad IMSI del abono memorizado en el registrador de localización nominal HLR en el momento de la suscripción de abono por el abonado.

Es muy importante autentificar el terminal radiotelefónico móvil MS para, entre otras cosas, poder reconocer al abonado. Con el fin de asegurar una flexibilidad máxima, el centro de autentificación no autentifica el propio terminal móvil MS sino la tarjeta con chip SIM que contiene. Esta tarjeta contiene la clave Ki atribuida al abonado y demuestra mediante el algoritmo de autentificación A3 que conoce la clave sin revelarla. La red fija envía un número aleatorio RAND (challenge) a la tarjeta y pide a la tarjeta que entre el número aleatorio y la clave en el algoritmo de autentificación para un cálculo criptográfico y que le reexpida el resultado en forma de una respuesta firmada SRES (Signed RESponse) para la norma GSM. Le resulta muy difícil a un "atacante", una tercera persona malintencionada que desease establecer comunicaciones radiotelefónicas cargadas en la cuenta del propietario de la tarjeta SIM, prever el valor del número aleatorio. Si no se conoce la clave, el atacante no puede dar una respuesta. El tamaño del número aleatorio impide al atacante memorizar todos los valores del par número aleatorio-respuesta firmada en un diccionario. El procedimiento de autentificación en la red de radiotelefonía autentificada, así como la tarjeta SIM que contiene una clave.

El procedimiento de autentificación comprende brevemente las siguientes etapas:

- previamente, el centro de autentificación AUC elige varios números aleatorios RAND y determina por una parte varias respuestas de firma respectivamente en función de los números elegidos RAND y de la clave Ki atribuida al abonado aplicados al algoritmo de autentificación A3, y por otra parte, varias claves de cifrado respectivamente en función de los números elegidos RAND y de la clave Ki aplicados al algoritmo de determinación de clave A8, con el fin de proporcionar tripletes (número aleatorio, respuesta de firma, clave de cifrado) al registrador de localización HLR, en cuanto se suscriba el abono al servicio de radiotelefonía móvil, luego cada vez que el registrador HLR haya agotado su reserva de tripletes, en correspondencia con la identidad IMSI de la tarjeta SIM del abonado;

- cada vez que el registrador de localización de los visitantes VLR al que está vinculada momentáneamente la tarjeta SIM solicite una autentificación de la tarjeta, el registrador HLR elige y proporciona al menos un triplete al registrador VLR con el fin de transmitir el número aleatorio del triplete elegido a la tarjeta SIM a través de la red fija y el terminal móvil MS;

- la tarjeta SIM efectúa un cálculo criptográfico aplicando el número aleatorio transmitido y la clave Ki al algoritmo de autentificación A3 que produce la respuesta firmada SRES y la devuelve al registrador VLR;

- el registrador VLR compara la respuesta firmada SRES con aquella obtenida en el triplete elegido, y en caso de igualdad de respuestas, la tarjeta se autentifica.

Si este procedimiento de autentificación permite a la red fija autentificar la tarjeta, no permite en cambio a la tarjeta SIM autentificar la red fija. No está prevista ninguna autentificación.

A este inconveniente se añade otro que consiste en poder elegir cualquier número que se enviase a la tarjeta SIM en número ilimitado.

Estos dos inconvenientes hacen vulnerable la tarjeta SIM a los ataques por canales auxiliares, tales como los ataques en corriente o por medios lógicos por ejemplo que releven del criptoanálisis.

En el campo de la criptografía, se conoce principalmente el documento EP-A-0-506-637 de diversos tipos de ataques que recuperan el valor de una clave que sirve para un cálculo criptográfico.

El primero y más sencillo de los ataques consiste en recuperar un número aleatorio y el resultado del algoritmo de autentificación efectuado con este número y entrar todas las claves posibles y el número aleatorio en el algoritmo hasta obtener el resultado recuperado. En el caso de la autentificación en una red GSM, este ataque, llamado fuerza bruta, necesita 2127, es decir un número compuesto de un 1 seguido de 38 ceros, cifrados por término medio para obtener la clave. A pesar de que este ataque no utiliza la tarjeta, los cálculos pueden hacerse en un microodenador, el tiempo que tardaría seria demasiado grande: con una máquina de cálculo que efectúa 10000 cálculos por segundo, este ataque tardaría 5.1026 años.

Ataques de un segundo tipo utilizan fallos en la concepción d e un algoritmo criptográfico. Para estos ataques, a menudo es necesario entrar mensajes elegidos en algoritmo y analizar las respuestas. Este tipo de ataque se ha transferido a un algoritmo, llamado COMP128, utilizado en Calidad de algoritmo de autentificación y de determinación...

Reivindicaciones:

1. Procedimiento de autentificación entre una primera entidad (MS) y una segunda entidad (VLR, HLR, AUC) en una red de telecomunicación (RR), que comprende etapas:

- de aplicación (E9, E9') de las primeras claves (Ki) memorizadas respectivamente en la primera y segunda entidad y un número aleatorio (NA) producido por la segunda entidad y transmitido por la segunda entidad a la primera entidad respectivamente a primeros algoritmos idénticos (AA) memorizados en la primera y segunda entidad, y

- comparar (E10) en la segunda entidad (VLR, HLR, AUC) una respuesta (SRES) producida por el primer algoritmo memorizado en la primera entidad y transmitido a la segunda entidad y un resultado de respuesta (RSRES) producido por el primer algoritmo memorizado en la segunda entidad;

dicho procedimiento comprende, además, las etapas previas:

- de aplicar (E2, ES) segundas claves (Kj) memorizadas respectivamente en la primera y segunda entidad y el número aleatorio (NA) respectivamente producido por la segunda entidad y transmitido por la segunda entidad a la primera entidad a segundos algoritmos (AJ) memorizados en la segunda entidad (VLR, HLR, AUC) y la primera entidad (MSD), y

- comparar en la primera entidad (MS) una firma (SG) producida por el segundo algoritmo en la segunda entidad y transmitida con el número aleatorio (NA) a la primera entidad y un resultado de firma (RSG) producida por el segundo algoritmo en la primera entidad, la primera clave (Ki) y el número aleatorio (NA) sólo se aplican al primer algoritmo (AA) en la primera entidad (MS) cuando la firma transmitida (SG) y el resultado de firma (RSG) son idénticos,

dicho procedimiento se caracteriza porque comprende, además, las etapas:

- de incrementar (E71) una variable (m) y desconectar (E72) las entidades cada vez que la firma transmitida (SG) y el resultado de firma (RSG) sean diferentes en la primera entidad (MS) y mientras la variable sea inferior a un número predeterminado (M) de preferencia programable, y

- y rechazar (E73) establecer cualquier acceso a la segunda entidad (VLR, HLR, AUC) por la primera entidad en cuanto la variable (m) es al menos igual a un número predeterminado (M).

2. Procedimiento según la reivindicación 1, en el que la etapa de rechazar establecer cualquier acceso (E73) puede ser concomitante para autorizar una utilización de la primera entidad (MS) solamente en interno.

3. Procedimiento según la reivindicación 1, en el que la etapa de rechazar establecer cualquier acceso (E73) es concomitante de prohibir toda utilización de la primera entidad (MS).

4. Procedimiento según cualquiera de las reivindicaciones 1 a 3, en el que la firma (SG) se aplica igualmente (E9') con el número aleatorio producido (NA) en el primer algoritmo (AA) en la segunda entidad (VLR, HLR, AUC), y la firma transmitida con el número aleatorio también se aplica (E9) al primer algoritmo (AA) en la primera entidad (MS).

5. Procedimiento según cualquiera de las reivindicaciones 1 a 4, en el que el número aleatorio (NA) y la firma (SG) tienen respectivamente Q bits y (P-Q) bits, P es un entero constante y Q es inferior o igual a P/2.

6. Procedimiento según cualquiera de las reivindicaciones 1 a 5, en el que la primera y segunda entidad son respectivamente un terminal radiotelefónico (MS) y una red fija (VLR, HLR, AUC) en una red de radiotelefonía (RR).

7. Procedimiento según la reivindicación 6, en el que un medio de autentificación y de registro de identidad de terminal (VLR, HLR, AUC) en la red fija determina varios tripletes que comprenden cada uno un número aleatorio (NA) y una firma (SG) y un resultado de respuesta (RSRES) que corresponde al número aleatorio, antes de la etapa de aplicar (ES) las segundas claves (Kj) en el terminal (MS).

8. Procedimiento según la reivindicación 6 6 1, que comprende una etapa de determinar (E11) una clave de cifrado (Kc) en función del número aleatorio (NA), de la firma (SG) y de al menos una de las primeras y segundas claves (Ki, Kj) en la red fija (VLR, HLR, AUC) previamente a las etapas de aplicar (E2, E5, E9, E9').

9. Procedimiento según cualquiera de las reivindicaciones 6 a 8, que comprende una etapa de no determinar (E13) una clave de cifrado (Kc) en función del número aleatorio (NA), de la firma (SG) y de al menos una de las primeras y segundas claves (Ki, Kj) en el terminal (MS) que cuando la respuesta (SRES) y el resultado de respuesta (RSRES) comparados son idénticos.

10. Procedimiento según cualquiera de las reivindicaciones 1 a 9, en el que la segunda clave en la segunda entidad (VLR, HLR, AUC) es una segunda clave secreta (Kjs), y la segunda clave en la primera entidad (MS) es una clave pública (Kj) diferente de la segunda clave secreta.

11. Procedimiento según cualquiera de las reivindicaciones 1 a 10, en el que la primera clave en la primera entidad (MS) es una primera clave secreta (Kis), y la primera clave en la segunda entidad (VLR, HLR, AUC) es una clave pública (Ki) diferente de la segunda clave secreta.

12. Módulo de identidad (SIM) en una primera entidad (MS) que comprende medios (RON, EEPROM) para memorizar al menos el segundo algoritmo (AJ) y al menos la segunda clave (Kj), medios (ROM, EEPROM, RAM) para ejecutar al menos las etapas de aplicar (E5)al segundo algoritmo (AA) y comparar (E6) la firma (SG) y el resultado de firma (RSG) caracterizado porque comprende, además, un medio contador y medios para rechazar (E73) establecer cualquier acceso a la segunda entidad (VLR, HLR, AUC) por la primera entidad en cuanto el valor (m) de dicho medio contador es al menos igual a un número predeterminado (M) en conformidad con cualquiera de las reivindicaciones 1 a 11.

Patentes similares o relacionadas:

Transferencia automática segura de datos con un vehículo de motor, del 22 de Julio de 2020, de AIRBIQUITY INC: Un dispositivo electrónico en un vehículo para operar en un vehículo de motor en un estado de energía desatendido, comprendiendo el dispositivo […]

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]

Servidor de autenticación de una red de telecomunicación celular y UICC correspondiente, del 22 de Julio de 2020, de Thales Dis France SA: Un servidor de autenticación de una red de telecomunicaciones celular, estando dispuesto dicho servidor de autenticación para generar un token de autenticación para ser […]

Red de telecomunicaciones y método de acceso a la red basado en el tiempo, del 8 de Julio de 2020, de KONINKLIJKE KPN N.V.: Una red de telecomunicaciones configurada para proporcionar acceso a una pluralidad de terminales (A-D) en donde los terminales están dispuestos para ejecutar aplicaciones […]

Método de control de aplicación y terminal móvil, del 8 de Julio de 2020, de Guangdong OPPO Mobile Telecommunications Corp., Ltd: Un terminal móvil , que comprende: un procesador ; y un módulo de inteligencia artificial AI ; el procesador que se […]

Método para el establecimiento y el funcionamiento de una red dedicada en una red de telefonía móvil y red de cadena de bloques entre operadores, del 1 de Julio de 2020, de DEUTSCHE TELEKOM AG: Método para el establecimiento y el funcionamiento de una red dedicada en una red de telefonía móvil sobre la base de una Red de Cadena de […]

Métodos y sistemas de autenticación mediante el uso de código de conocimiento cero, del 24 de Junio de 2020, de NAGRAVISION S.A.: Un método para permitir o denegar el acceso operativo a un accesorio confiable desde un dispositivo no confiable , a través del […]

Procedimiento y sistema para la autenticación del emparejamiento entre un vehículo y un dispositivo móvil, del 24 de Junio de 2020, de KWANG YANG MOTOR CO., LTD.: Un procedimiento para la autenticación del emparejamiento entre una motocicleta y un dispositivo móvil , donde la motocicleta incluye un […]