PROCEDIMIENTO PARA SUPERVISAR LA EJECUCION DE PROGRAMAS DE SOFTWARE DETERMINADOS.

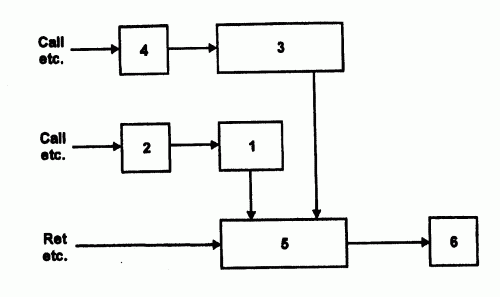

LA INVENCION REVELA UN PROCEDIMIENTO, CARACTERIZADO PORQUE SE IMPIDE LA ESCRITURA ENCIMA DE DIRECCIONES DE RETORNO MEMORIZADAS PARA USO POSTERIOR Y/O EL USO COMO DIRECCIONES DE RETORNO DE DIRECCIONES DE RETORNO INCORRECTAMENTE MEMORIZADAS O SOBRESCRITAS.

ESTO SIGNIFICA QUE, EN DETERMINADAS MANIPULACIONES DELIBERADAS DEL PROGRAMA, PUEDE EXCLUIRSE EL MAXIMO POSIBLE EL FLUJO DE PROGRAMAS DE SOFTWARE.

Tipo: Resumen de patente/invención.

Solicitante: SIEMENS AKTIENGESELLSCHAFT.

Nacionalidad solicitante: Alemania.

Dirección: WITTELSBACHERPLATZ 2,80333 MUNCHEN.

Inventor/es: BALDISCHWEILER, MICHAEL, PFAB, STEFAN.

Fecha de Publicación: .

Fecha Solicitud PCT: 15 de Enero de 1998.

Fecha Concesión Europea: 4 de Abril de 2001.

Clasificación Internacional de Patentes:

- G06F12/14 FISICA. › G06 CALCULO; CONTEO. › G06F PROCESAMIENTO ELECTRICO DE DATOS DIGITALES (sistemas de computadores basados en modelos de cálculo específicos G06N). › G06F 12/00 Acceso, direccionamiento o asignación en sistemas o arquitecturas de memoria (entrada digital a partir de, o salida digital hacia soportes de registro, p. ej. hacia unidades de almacenamiento de disco G06F 3/06). › Protección contra la utilización no autorizada de la memoria.

- G06F9/42

Países PCT: Austria, Suiza, Alemania, España, Francia, Reino Unido, Italia, Liechtensein, Oficina Europea de Patentes.

Patentes similares o relacionadas:

Arquitectura e instrucciones flexibles para el estándar de cifrado avanzado (AES), del 27 de Mayo de 2020, de INTEL CORPORATION: Un procesador que comprende: una pluralidad de núcleos; una caché de instrucciones de nivel 1, L1, para almacenar una pluralidad de instrucciones […]

Procedimiento de control sistemático de direcciones de zonas de memoria en el marco de una transferencia por acceso directo, del 1 de Abril de 2020, de THALES: Procedimiento de control sistemático por un dispositivo de control de al menos un mensaje de configuración de transferencia, siendo el mensaje de configuración […]

Servidor de seguridad de soporte lógico, del 19 de Febrero de 2020, de Idemia Identity & Security France: Procedimiento de verificación de ejecución de applets (AA1, AB1) desarrolladas en un lenguaje orientado objeto y compiladas en código intermedio, siendo el procedimiento […]

Múltiples conjuntos de campos de atributos dentro de una única entrada de tabla de páginas, del 25 de Septiembre de 2019, de QUALCOMM INCORPORATED: Un procedimiento que comprende: traducir , por una primera unidad de procesamiento , una dirección de memoria virtual a una […]

Procedimiento para proteger datos relevantes para la seguridad en una memoria caché, del 14 de Agosto de 2019, de SIEMENS AKTIENGESELLSCHAFT: Procedimiento para proteger datos relevantes para la seguridad en una memoria caché, archivándose una copia de los datos relevantes para la seguridad […]

Archivo seguro, del 7 de Agosto de 2019, de Waterfall Security Solutions Ltd: Aparato de almacenamiento, que comprende: una memoria ; un procesador de encriptado , que está configurado para recibir y encriptar datos transmitidos desde uno […]

Sistemas y métodos para proporcionar como salida un resultado de una instrucción de procesador vigente tras su salida de una máquina virtual, del 3 de Abril de 2019, de Bitdefender IPR Management Ltd: Un sistema anfitrión que comprende al menos un procesador hardware configurado para ejecutar una máquina virtual y un programa de seguridad informática, en donde el al menos […]

Sistema y método para la gestión distribuida de ordenadores compartidos, del 20 de Febrero de 2019, de Zhigu Holdings Limited: Método para operar una arquitectura de gestión informática de múltiples niveles, teniendo dicho método los siguientes pasos: operar un ordenador […]