Procedimiento de autentificación.

Procedimiento para la autentificación de un cliente respecto a un servidor,

según el cual

a) el cliente y el servidor generan según un algoritmo idéntico e independientemente entre sí una primera clave(clave épsilon), habiéndose fijado el citado algoritmo y el valor inicial del algoritmo previamente en unacuerdo secreto entre el cliente y el servidor,

b) el cliente genera una segunda clave tal que su distancia (delta) a la primera clave se encuentra dentro deuna distancia predeterminada, habiéndose fijado la distancia predeterminada y la métrica de la clavepreviamente en un acuerdo secreto entre cliente y servidor,

c) la citada segunda clave se envía al servidor,

d) el servidor autentifica con éxito al cliente cuando la distancia de la segunda clave recibida respecto a laprimera clave se encuentra dentro de un delta predeterminado,

e) la citada segunda clave se utiliza como nuevo valor inicial para la siguiente autentificación del clienterespecto al servidor, cuando el cliente ha sido autentificado con éxito por el servidor.

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/EP2007/058203.

Solicitante: NOKIA SIEMENS NETWORKS GMBH & CO. KG.

Nacionalidad solicitante: Alemania.

Dirección: ST. MARTIN STRASSE 76 81541 MUNCHEN ALEMANIA.

Inventor/es: HOHNE, MATTHIAS.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04L9/32 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 9/00 Disposiciones para las comunicaciones secretas o protegidas. › comprendiendo medios para verificar la identidad o la autorización de un utilizador del sistema.

PDF original: ES-2387626_T3.pdf

Descripción:

Procedimiento de autentificación.

Problema básico de la invención

Un cliente ha de autentificarse ante un servidor, sin transmitir su palabra de paso en texto en claro. Incluso una palabra de paso codificada siempre con la misma clave puede ser capturada y utilizada por personas no autorizadas.

Solución dada hasta ahora al problema

Con el método tradicional solicita el cliente y se envía un texto de reto (signed challenge, reto firmado) codificado, aleatorio y firmado por el servidor. El cliente decodifica el mismo, forma un digest (compendio) y firma y codifica a su vez el mismo (signed digest) . El servidor comprueba la coincidencia de los digests. Este procedimiento es muy costoso.

Otra posible solución al problema

Se podría intercambiar, similarmente a una lista TAN (One Time Pad, lista de un solo uso) , antes de la primera autentificación por otras vías (por ejemplo papel) una lista (finita) con claves (keys) , que en cada caso sólo deberían utilizarse una vez. Esta lista debería desde luego memorizarse o copiarse las claves por parte del usuario (susceptible de ataque o bien complejo y vulnerable a las faltas) .

Solución del problema según la invención

A continuación se describirá la invención más en detalle con la ayuda del dibujo, que incluye una figura.

Ambas partes (cliente y servidor) acuerdan al comienzo (como parte de un seed o germen) el mismo valor inicial y el mismo algoritmo para generar claves (keys) .

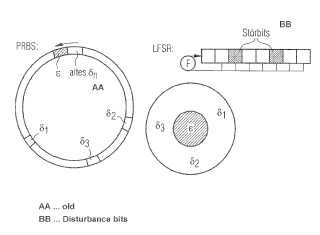

Mediante ello están en condiciones el cliente y el servidor de generar independientemente uno de otro la misma secuencia de claves. Una secuencia que puede generarse de esta manera se denomina también PRBS (Pseudo Random Binar y Sequence, secuencia binaria pseudoaleatoria) . La generación de una PRBS puede realizarse con ayuda de un LFSR (Linear Feedback Shift Register, registro de desplazamiento con retroalimentación lineal) .

Los PRBS son desde luego fuertemente deterministas. Por ello puede averiguarse tras unos pocos resultados (keys) el procedimiento y un atacante conoce entonces todas las demás claves. Además, tiene lugar tras número finito de claves una repetición exacta de la secuencia de claves (periodo del LFSR) .

Desde luego si se introducen a intervalos regulares interferencias en la secuencia (es decir, en la formación de las claves con ayuda del LFSR) , entonces el resultado no es periódico ni determinista.

Las interferencias en la secuencia se logran como sigue (ver al respecto también la figura) .

Primeramente forman el cliente y el servidor a partir del valor inicial (Start-Key) con ayuda del LFSR una primera clave, que a continuación se denomina clave épsilon s, para una mejor diferenciación. La clave épsilon no se utiliza para la autentificación, ya que es susceptible de ataque.

Como siguiente paso, genera sólo el cliente una segunda clave, que el mismo envía al servidor. Sólo esta segunda clave se utiliza para la autentificación. Para entender la segunda clave, que es diferente de la formación con ayuda del LFSR, se realiza un pequeño excurso a la métrica.

Excurso

Métrica significa la forma como está definida la distancia (delta) entre dos puntos. Aplicada a números, que son memorizados por el ordenador en bits, esto significa en el caso más sencillo la diferencia entre dos números. La diferencia entre dos números binarios depende de la ponderación de los bits individuales de los números. Normalmente la ponderación de los bits viene fijada (métrica antigua) por su secuencia de transmisión de 0 (20) a 31

(231) :

métrica antigua: 31…………………………………………………………….6543210

nueva métrica: 1 0 2

La distancia entre los números 3040593782 y 2503657302 tiene según la métrica antigua el valor 536936480. Si ahora se define una nueva métrica otorgando o acordando nuevas ponderaciones para distintos bits, entonces tienen los números citados otra distancia. Si se otorga por ejemplo al bit 16 la nueva ponderación de bit 0 (20) , al bit 29 la nueva ponderación de bit 1 (21) y al bit 5 la nueva ponderación de bit 2 (22) , entonces tienen ambos números antes representados sólo una distancia de 7. La secuencia de los otros bits carece para ello de importancia, pero no el estado (0 ó 1) de los bits. Cuando se considera un delta de hasta 7, se encuentra según la nueva métrica el número 3040593782 en el delta de 2503657302 y el número 2503657303 está por el contrario alejado en más de 7 del 2503657302, ya que se diferencia en un bit que tiene una ponderación mayor que 2.

En la invención se realiza (como parte del seed) entre cliente y servidor un acuerdo sobre la nueva métrica tal que se acuerdan aquellos bits (los llamados bits de interferencia) que a diferencia de su secuencia de transmisión tienen otra ponderación.

Supongamos que sea el número 3040593782 la primera clave (clave épsilon) generada por cliente y servidor. Entonces forma como siguiente clave (segunda clave) el cliente una clave, cuya distancia (delta) según la nueva métrica se encuentra dentro de un valor predeterminado respecto a la clave épsilon. Esta clave se denominará en lo que sigue clave delta o. Si genera por lo tanto el cliente como siguiente clave el n

úmero 478651654, entonces se trata de una clave delta, ya que este número se encuentra en el delta de la clave épsilon 3040593782.

Puesto que sólo el cliente y el servidor conocen la nueva métrica modificada según la posición de los bits de interferencia, puede así el servidor autentificar al cliente en base a la segunda clave recibida. Si la segunda clave enviada por el cliente se encuentra dentro del delta, entonces está autentificado el cliente. Por ambos lados se utiliza esta clave como nuevo seed (germen) y un nuevo desplazamiento en el LFSR es la nueva primera clave (nueva clave épsilon) .

En el ejemplo antes representado se muestran sólo 32 bits. En la realidad los números son bastante mayores, es decir, por ejemplo 2048 ó 4096 bits con 8 ó 16 bits de interferencia. También se pueden utilizar otras operaciones como la diferencia para averiguar la distancia.

Si es n la cantidad de bits de interferencia, entonces forman el delta todas las 2n – 1 claves del delta, es decir, el entorno del épsilon en la métrica conocida, que a su vez conocen ambas partes por la posición de los bits de interferencia y que no puede ser detectada por el atacante.

Ventajas de la nueva función: Debe intercambiarse al principio como parte de la seed por una vez una clave de arranque con el método tradicional. A continuación, en cada nueva solicitud debe enviarse sólo una clave procedente del nuevo delta.

Reivindicaciones:

1. Procedimiento para la autentificación de un cliente respecto a un servidor, según el cual

a) el cliente y el servidor generan según un algoritmo idéntico e independientemente entre sí una primera clave (clave épsilon) , habiéndose fijado el citado algoritmo y el valor inicial del algoritmo previamente en un acuerdo secreto entre el cliente y el servidor,

b) el cliente genera una segunda clave tal que su distancia (delta) a la primera clave se encuentra dentro de una distancia predeterminada, habiéndose fijado la distancia predeterminada y la métrica de la clave previamente en un acuerdo secreto entre cliente y servidor,

c) la citada segunda clave se envía al servidor,

d) el servidor autentifica con éxito al cliente cuando la distancia de la segunda clave recibida respecto a la primera clave se encuentra dentro de un delta predeterminado,

e) la citada segunda clave se utiliza como nuevo valor inicial para la siguiente autentificación del cliente respecto al servidor, cuando el cliente ha sido autentificado con éxito por el servidor.

2. Procedimiento según la reivindicación 1, caracterizado porque como clave se utilizan números binarios.

3. Procedimiento según la reivindicación 2, caracterizado porque como distancia (delta) entre dos claves se utiliza la diferencia entre dos números binarios.

4. Procedimiento según una de las reivindicaciones 1 a 3, caracterizado porque el citado algoritmo se realiza con un LFSR.

Patentes similares o relacionadas:

Método y dispositivo para la comparación de versiones de datos entre estaciones a través de zonas horarias, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método para la comparación de versiones de datos entre sitios a través de zonas horarias, el método que comprende:

cuando los sitios […]

Método y dispositivo para la comparación de versiones de datos entre estaciones a través de zonas horarias, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método para la comparación de versiones de datos entre sitios a través de zonas horarias, el método que comprende:

cuando los sitios […]

Dispositivo, método y programa para reducir de forma segura una cantidad de registros en una base de datos, del 22 de Julio de 2020, de Ingenico Group: Un método para reducir una cantidad de registros en una base de datos, siendo implementado dicho método por un aparato electrónico que comprende recursos de hardware para reducir […]

Servidor de autenticación de una red de telecomunicación celular y UICC correspondiente, del 22 de Julio de 2020, de Thales Dis France SA: Un servidor de autenticación de una red de telecomunicaciones celular, estando dispuesto dicho servidor de autenticación para generar un token de autenticación para ser […]

Método y aparato de procesamiento de datos en cadena de bloques, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método de procesamiento de datos realizado por un nodo de la cadena de bloques que comprende un primer hilo de ejecución y un segundo hilo de ejecución, […]

MÉTODO Y SISTEMA PARA RECUPERACIÓN DE CLAVES CRIPTOGRÁFICAS DE UNA RED DE CADENA DE BLOQUES, del 20 de Julio de 2020, de TELEFONICA DIGITAL ESPAÑA, S.L.U: Método y sistema para recuperación de claves criptográficas de una red de cadena de bloques. Un dispositivo de computación o un elemento asociado al mismo […]

MÉTODO DE CONTRATACIÓN CUALIFICADA CERTIFICADA UNIVERSAL, del 9 de Julio de 2020, de LLEIDANETWORKS SERVEIS TELEMÀTICS S.A: El objeto de la invención permite a un operador de telecomunicaciones o un proveedor de comunicaciones electrónicas o proveedor de e-delivery enviar contratos […]

Método para el establecimiento y el funcionamiento de una red dedicada en una red de telefonía móvil y red de cadena de bloques entre operadores, del 1 de Julio de 2020, de DEUTSCHE TELEKOM AG: Método para el establecimiento y el funcionamiento de una red dedicada en una red de telefonía móvil sobre la base de una Red de Cadena de […]

Métodos y sistemas de autenticación mediante el uso de código de conocimiento cero, del 24 de Junio de 2020, de NAGRAVISION S.A.: Un método para permitir o denegar el acceso operativo a un accesorio confiable desde un dispositivo no confiable , a través del […]