Procedimiento de generación de datos pseudoaleatorios en una tarjeta inteligente y procedimiento de autenticación y su sistema.

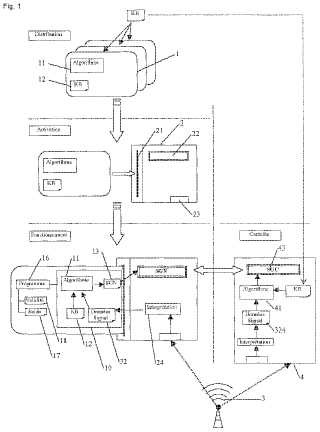

Utilización de al menos un objeto informatizado (1) para la generación de un dato pseudoaleatorio,

incluyendo este objeto informatizado unos medios de tratamiento de datos, unos medios de memorización, así como unos medios de presentación o unos medios de comunicación con un dispositivo de tratamiento de datos, llamado terminal (2), caracterizada porque esta utilización para la generación del dato pseudoaleatorio incluye las siguientes etapas:

- recepción de al menos una señal (3) exterior, por parte del objeto informatizado (1) o por parte del terminal (2), señal (3) esta que varía con el paso del tiempo, que es difundida dentro de una zona determinada sin precisar de direccionamiento de la señal ni de información prevista específicamente para esta utilización;

- generación, por parte de un módulo de interpretación (24), de datos de señal (32), a partir de la señal (3) exterior recibida, para proporcionar un dato, llamado semilla, constantemente diferente;

- cálculo, por parte del objeto informatizado (1) con ayuda de un algoritmo memorizado en este objeto (1), del dato digital pseudoaleatorio, llamado firma (13), a partir de dicho dato semilla.

Tipo: Patente Europea. Resumen de patente/invención. Número de Solicitud: E02292756.

Solicitante: COMPAGNIE INDUSTRIELLE ET FINANCIERE D'INGENIERIE INGENICO.

Nacionalidad solicitante: Francia.

Dirección: 28-32 boulevard de Grenelle 75015 Paris FRANCIA.

Inventor/es: CHOISET, BRUNO, Deborgies,Luc.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- G07C9/00 FISICA. › G07 DISPOSITIVOS DE CONTROL. › G07C APARATOS DE CONTROL DE HORARIOS O DE ASISTENCIA; REGISTRO O INDICACION DEL FUNCIONAMIENTO DE LAS MAQUINAS; PRODUCCION DE NUMEROS AL AZAR; APARATOS PARA VOTAR O APARATOS DE LOTERIA; DISPOSICIONES, SISTEMAS O APARATOS PARA CONTROLES NO PREVISTOS EN OTRO LUGAR. › Registro individual en la entrada o en la salida.

- G07F17/00 G07 […] › G07F APARATOS ACCIONADOS POR MONEDAS O APARATOS SIMILARES (selección de monedas G07D 3/00; verificación de monedas G07D 5/00). › Aparatos accionados por monedas para el alquiler de artículos; Instalaciones o servicios accionados por monedas.

- G07F7/00 G07F […] › Mecanismos accionados por objetos diferentes de las monedas para accionar o activar aparatos de venta, de alquiler, de distribución de monedas o de papel moneda, o de devolución.

- G07F7/08 G07F […] › G07F 7/00 Mecanismos accionados por objetos diferentes de las monedas para accionar o activar aparatos de venta, de alquiler, de distribución de monedas o de papel moneda, o de devolución. › por tarjeta de identidad codificada o tarjeta de crédito codificada.

- G07F7/10 G07F 7/00 […] › utilizada simultáneamente con una señal codificada.

PDF original: ES-2420679_T3.pdf

Fragmento de la descripción:

Procedimiento de generación de datos pseudoaleatorios en una tarjeta inteligente y procedimiento de autenticación y su sistema.

La presente invención concierne a un procedimiento de generación de datos imprevisibles mediante un objeto que incluye capacidades de tratamiento de datos. La invención concierne en concreto a un procedimiento de este tipo que permite a un objeto que dispone de tales capacidades, por ejemplo que comprende una tarjeta inteligente o un módulo de identidad, disponer de datos imprevisibles para su usuario, pudiendo estos datos ser idénticos para varios objetos informatizados similares. La invención concierne asimismo a un procedimiento y un sistema de control de un parque de tales objetos, pudiendo servir estos objetos para autenticar a personas o para realizar un descuento de crédito de tiempo o de crédito de otra índole, o para poner en práctica juegos multijugador que incluyen una parte aleatoria común para los participantes, o un control de utilización de otro dispositivo o sistema.

Por la técnica anterior, se conocen procedimientos que utilizan algoritmos capaces de generar datos aparentemente aleatorios, especialmente partiendo de un dato base llamado semilla («seed» en inglés) . Estos algoritmos permiten así proporcionar datos que no son previsibles sin el conocimiento del dato semilla y presentan una distribución de valores que obedecen aproximadamente a unas normas de distribución aleatorias.

Tales datos imprevisibles o pseudoaleatorios pueden ser utilizados para simular un sorteo aleatorio, por ejemplo para programar en un ordenador juegos que utilizan una parte de azar. Este puede ser el caso para videojuegos o juegos informáticos para sustituir un lanzamiento de dados. Esto puede permitir realizar un juego de tipo lotería que reúne a varios usuarios de un mismo ordenador o a usuarios de ordenadores enlazados entre sí.

Tales datos pseudoaleatorios pueden ser utilizados para proporcionar en cualesquiera programas unos eventos que no presentan correlación aparente con eventos en el seno del programa o acciones del usuario. Puede tratarse de generar eventos aleatorios en un programa de simulación, por ejemplo para generar condiciones meteorológicas o incidentes que manejar.

Puede tratarse asimismo de autenticar un ordenador verificando que realmente incluye una versión determinada de tal algoritmo, o una clave determinada que incluye un dato utilizable dentro de tal algoritmo. Esta verificación puede llevarse entonces a cabo comunicando tal dato semilla a ese ordenador y solicitándole que calcule un dato pseudoaleatorio, llamado firma, mediante tal algoritmo. Tal algoritmo puede incluir en concreto la utilización de una clave determinada. Comparando la firma calculada por el ordenador que ha de autenticarse con una firma de control calculada por un ordenador de referencia o de control que posee el mismo algoritmo y la misma clave, es posible así verificar que el ordenador realmente incluye esa información, sin tener que desvelar esa misma información.

La patente US 5361062 enseña por ejemplo un dispositivo portátil de identificación de una persona. Este dispositivo genera un código pseudoaleatorio a partir de un código individual que identifica a esa persona, al combinar ese código individual con un dato extraído de un reloj embarcado en el dispositivo.

La patente WO 9106926 también enseña efectuar un control de identificación de persona, disparando esa generación de código pseudoaleatorio mediante una señal recibida por el dispositivo. Esta señal es emitida entonces por la estación de control y constituye una mera señal de disparo del dispositivo del que es portadora la persona que ha de identificarse.

Estos procedimientos presentan no obstante el inconveniente de que tan sólo en determinadas condiciones de coordinación pueden generar datos pseudoaleatorios que sean los mismos en varios objetos informatizados similares. Estos objetos, por ejemplo, deben estar conectados entre sí en un momento dado para poder recibir el mismo dato semilla. De lo contrario, estos objetos pueden proporcionar datos pseudoaleatorios tomando como base un dato semilla común, proporcionado por un reloj inicialmente común, que mantiene una sincronización entre ellos. No obstante, estos objetos deben incluir entonces una función de reloj que se halle permanentemente en funcionamiento. Tal funcionamiento continuo plantea problemas de energía que limitan la autonomía y el espacio ocupado por tal objeto. Asimismo, este precisa que la sincronización a lo largo del tiempo no deje de ser perfecta entre todos los objetos interesados, lo cual puede ser difícil de obtener por un largo tiempo y para un gran número de objetos.

En tal sentido, la patente AU 6568686 enseña, por otro lado, un procedimiento que permite sincronizar nuevamente un dispositivo de este tipo en el transcurso de su utilización.

La presente invención tiene pues por objeto subsanar los inconvenientes de la técnica anterior proponiendo un procedimiento que permite a una pluralidad de objetos informatizados, dotados de capacidades de tratamiento de datos, generar datos pseudoaleatorios que sean idénticos entre los distintos objetos sin precisar de comunicación entre ellos.

Esta finalidad se consigue mediante un procedimiento de generación de un dato pseudoaleatorio por un objeto informatizado que incluye unos medios de tratamiento de datos, unos medios de memorización, así como unos medios de presentación o unos medios de comunicación con un dispositivo de tratamiento de datos llamado terminal, permitiendo este terminal la generación del dato pseudoaleatorio a partir de un dato semilla, constantemente diferente, proporcionado mediante la recepción de una señal exterior, y el cálculo por este objeto informatizado de un dato digital pseudoaleatorio, llamado firma, a partir de esa señal, con ayuda de un algoritmo memorizado en este objeto, caracterizado porque este cálculo se efectúa en la recepción de la señal exterior, por al menos un objeto informatizado o por al menos un terminal, señal esta que varía con el paso del tiempo y que es difundida, independientemente del estado de funcionamiento del objeto informatizado, dentro de una zona determinada y que puede ser recibida o interpretada de manera idéntica por otros objetos o terminales en diferentes ubicaciones de esa misma zona.

Según una peculiaridad, la señal es una señal de radio, es decir, que utiliza ondas electromagnéticas, emitida por un transmisor de difusión, incluyendo además el procedimiento las siguientes etapas:

-recepción de la señal de radio por parte del terminal;

-extracción de datos de señal a partir de esa señal de radio;

-transmisión de esos datos de señal al objeto informatizado.

Según una peculiaridad, la señal de radio representa información que incluye características irregulares o no previsibles.

Según una peculiaridad, la señal de radio se recibe mediante la lectura de una onda subportadora, asociada a una difusión de ondas radiofónicas.

Según una peculiaridad, la señal incluye la emisión, durante una pluralidad de períodos de tiempo determinados, de una información constante o interpretable de manera constante dentro de cada uno de estos períodos determinados, información esta que varía de uno a otro de estos períodos de una manera irregular o no previsible.

Es otra finalidad proponer un procedimiento de autenticación de un objeto informatizado dotado de capacidades de tratamiento de datos o de control de su validez.

Esta finalidad se consigue mediante un procedimiento de control de un objeto informatizado, incluyendo este objeto informatizado unos medios de tratamiento de datos, unos medios de memorización, así como unos medios de presentación o unos medios de comunicación con un dispositivo de tratamiento de datos llamado terminal, caracterizado porque incluye las siguientes etapas:

-generación de un dato pseudoaleatorio, llamado firma, por parte de este objeto informatizado utilizando un procedimiento tal y como se ha descrito anteriormente;

-presentación de esta firma, o transmisión de esta firma al terminal, con fines de verificación con relación a un dato calculado por otro aparato a partir de la misma señal digital o analógica, pudiendo llevarse a cabo esta verificación en el terminal o fuera del mismo.

Según una peculiaridad, el procedimiento incluye una etapa de comparación que verifica el valor de un dato, llamado dato de validez, memorizado en el objeto informatizado, verificación esta que condiciona o modifica el cálculo, la presentación o la transmisión de la firma.

Según una peculiaridad, el procedimiento incluye una etapa... [Seguir leyendo]

Reivindicaciones:

1. Utilización de al menos un objeto informatizado (1) para la generación de un dato pseudoaleatorio, incluyendo este objeto informatizado unos medios de tratamiento de datos, unos medios de memorización, así como unos medios de presentación o unos medios de comunicación con un dispositivo de tratamiento de datos, llamado terminal (2) , caracterizada porque esta utilización para la generación del dato pseudoaleatorio incluye las siguientes etapas:

-recepción de al menos una señal (3) exterior, por parte del objeto informatizado (1) o por parte del terminal (2) , señal (3) esta que varía con el paso del tiempo, que es difundida dentro de una zona determinada sin precisar de direccionamiento de la señal ni de información prevista específicamente para esta utilización;

-generación, por parte de un módulo de interpretación (24) , de datos de señal (32) , a partir de la señal (3) exterior recibida, para proporcionar un dato, llamado semilla, constantemente diferente;

-cálculo, por parte del objeto informatizado (1) con ayuda de un algoritmo memorizado en este objeto (1) , del dato digital pseudoaleatorio, llamado firma (13) , a partir de dicho dato semilla.

2. Utilización de un objeto informatizado (1) según la anterior reivindicación, caracterizada porque la señal (3)

exterior es una señal de radio, es decir, que utiliza ondas electromagnéticas, emitida por un transmisor de difusión, incluyendo además el procedimiento las siguientes etapas:

-recepción de la señal de radio por parte del terminal (2) ;

-generación de los datos de señal (32) , por parte del módulo de interpretación (24) , a partir de esa señal de radio;

-transmisión de esos datos de señal (32) al objeto informatizado (1) .

3. Utilización de un objeto informatizado (1) según una de las anteriores reivindicaciones, caracterizada porque la señal de radio representa información que incluye características irregulares o no previsibles.

4. Utilización de un objeto informatizado (1) según una de las anteriores reivindicaciones, caracterizada

porque la señal de radio se recibe mediante la lectura de una onda subportadora, asociada a una difusión de ondas 25 radiofónicas.

5. Utilización de un objeto informatizado (1) según una de las anteriores reivindicaciones, caracterizada porque la señal (3) incluye una pluralidad de períodos de tiempo determinados, siendo la información proporcionada por esta señal constante o interpretable de manera constante dentro de cada uno de estos períodos determinados, pero variando de manera irregular o no previsible de un período a otro.

6. Utilización de un objeto informatizado (1) para el control de un dato pseudoaleatorio generado por este objeto informatizado (1) que incluye unos medios de tratamiento de datos, unos medios de memorización, así como unos medios de presentación o unos medios de comunicación (21) con un dispositivo de tratamiento de datos llamado terminal (2) , caracterizada porque esta utilización para el control del dato pseudoaleatorio incluye las siguientes etapas:

-generación de un dato pseudoaleatorio, llamado firma (13) , mediante utilización de este objeto informatizado (1) según una de las anteriores reivindicaciones;

-presentación de esa firma (13) , o transmisión de esa firma al terminal (2) , con fines de verificación con relación a un dato (43) calculado por otro aparato (4) , llamado estación de control, a partir de la misma señal (3) digital o analógica, pudiendo llevarse a cabo esta verificación en el terminal (2) o fuera del mismo.

7. Utilización de un objeto informatizado (1) según la anterior reivindicación, caracterizada porque incluye una etapa de comparación que verifica el valor de un dato, llamado dato de validez (18) , memorizado en el objeto informatizado (1) , verificación esta que condiciona o modifica el cálculo, la presentación o la transmisión de la firma (13) .

8. Utilización de un objeto informatizado (1) según una de las reivindicaciones 6 a 7, caracterizada porque 45 incluye una etapa de presentación, en unos medios de presentación (22) del terminal (2) , de la firma (13) que el terminal recibe del objeto informatizado (1) .

9. Utilización de un objeto informatizado (1) según una de las reivindicaciones 6 a 8, caracterizada porque la firma (13) es calculada por el objeto informatizado (1) mediante un algoritmo, llamado algoritmo de firma (11) , que utiliza al menos un dato, llamado clave de cálculo.

10. Utilización de un objeto informatizado (1) según una de las reivindicaciones 6 a 9, caracterizada porque la clave de cálculo se calcula a partir de un dato, llamado clave de base (12) , memorizado en el objeto informatizado (1) .

11. Utilización de un objeto informatizado (1) según una de las reivindicaciones 6 a 10, caracterizada porque en el objeto informatizado (1) se memorizan varios datos, llamados claves múltiples de base, incluyendo esta utilización una etapa de introducción de un dato que representa, de entre esas claves múltiples de base, el dato que ha de utilizarse como clave de base (12) .

12. Utilización de un objeto informatizado (1) según una de las reivindicaciones 6 a 11, caracterizada porque incluye una etapa de personalización del objeto informatizado (1) mediante introducción de al menos un dato, llamado dato individual (15) , siendo utilizado este dato individual por el objeto informatizado en combinación con la clave de base (12) para calcular un dato, llamado clave hija (121) , que se utilizará como clave de cálculo.

13. Utilización de un objeto informatizado (1) según una de las reivindicaciones 6 a 12, caracterizada porque incluye una etapa de introducción y memorización en el objeto informatizado (1) de al menos un dato, llamado parámetro suplementario (14) , cuyo parámetro suplementario es combinado por el algoritmo de firma (11) con la clave de cálculo (12, 121) y los datos de señal (32) para calcular la firma (13, 130) .

14. Utilización de un objeto informatizado (1) según una de las reivindicaciones 6 a 13, caracterizada porque incluye una etapa que utiliza un algoritmo, llamado algoritmo complementario (410) , que realiza la extracción del dato individual que se ha utilizado para generar una firma, llamada firma individualizada (130) , comparando esta firma individualizada con una firma, llamada firma de base (13) , que ha sido generada combinando los mismos datos salvo dicho dato individual (15) .

15. Utilización de al menos un objeto informatizado (1) para la autenticación de uno o varios objetos (1) , o de su validez, en virtud de una utilización de estos objetos informatizados (1) según una de las anteriores reivindicaciones, perteneciendo estos objetos (1) a un parque de objetos (1) distribuidos a unos usuarios, caracterizada porque esta utilización para la autenticación incluye las siguientes etapas:

-activación en una estación de tratamiento de datos, llamada estación de control (4) , de un algoritmo de control (41) que reproduce los resultados del algoritmo de firma (11) memorizado en los objetos (1) que han de

autenticarse;

-eventual memorización, en la estación de control, de un dato que representa la clave de base (12) memorizada en los objetos que han de autenticarse, o aquella de las claves múltiples de base que debe ser utilizada como clave de base;

-eventual memorización, en la estación de control, de al menos un dato que representa los parámetros 30 suplementarios (14) que deben ser memorizados en los objetos (1) que han de autenticarse;

-para cada objeto que ha de autenticarse que utiliza un dato individual, lectura o recepción, procedente del objeto, de un dato (15) que representa el dato individual y memorización de este dato individual en la estación de control (4) ;

-cálculo, por parte de la estación de control (4) , con ayuda del algoritmo de control (41) , de un dato, llamado 35 firma de control (43) , en función de los datos eventualmente memorizados en lo anterior;

-lectura o recepción de la firma (13) calculada por un objeto (1) que ha de autenticarse y verificación de esta misma firma con relación a la última firma de control (43) obtenida por la estación de control (4) , o con una firma de control anterior.

16. Utilización de al menos un objeto informatizado (1) según la anterior reivindicación, caracterizada porque el

dato individual (15) memorizado en el objeto informatizado (1) tan sólo puede modificarse en unas condiciones determinadas, incluyendo además la utilización del objeto (1) para la autenticación las siguientes etapas:

-cálculo por parte del objeto informatizado (1) y transmisión al terminal (2) de una firma de base (13) sin utilización del dato individual (15) ;

-cálculo por parte del objeto informatizado y transmisión al terminal de una firma individualizada (130) con 45 utilización del dato individual;

-presentación de esas firmas (13, 130) , o transmisión de esas firmas al terminal (2) , con fines de verificación con relación a al menos un dato (43) calculado por otro aparato (4) , a partir de la misma señal (3) digital o analógica, pudiendo llevarse a cabo esta verificación en el terminal o fuera del mismo.

17. Utilización de al menos un objeto informatizado (1) según una de las reivindicaciones 15 a 16, caracterizada 50 porque la estación de control (4) incluye un algoritmo complementario (410) , incluyendo además la utilización del objeto (1) para la autenticación las siguientes etapas:

-memorización en la estación de control (4) de una firma individualizada (130) proporcionada por el objeto informatizado (1) ;

-extracción en la estación de control, mediante el algoritmo complementario (410) , del dato individual (15) utilizado por el objeto informatizado (1) para generar la firma individualizada (130) , con fines de comparación con 5 una identificación proporcionada o exhibida por el usuario, o el objeto informatizado, o el terminal, o un dispositivo o un lugar que incluye o utiliza este objeto informatizado.

18. Utilización de al menos un objeto informatizado (1) para el control de un descuento de crédito, caracterizada porque este control incluye una utilización de objetos informatizados (1) según una de las anteriores reivindicaciones, memorizando, por una parte, estos objetos informatizados un dato de saldo (17) , que representa un valor de crédito disponible, y un programa (16) que incluye un algoritmo de descuento apto para modificar ese dato de saldo y, por otra, incluyendo estos un dato de validez (18) que presenta un estado determinado cuando está activado el algoritmo de descuento y el dato de saldo representa un crédito no nulo, llevándose a cabo esa modificación del dato de saldo en función de una o varias duraciones de activación del objeto, incluyendo esta utilización para el control las siguientes etapas:

-distribución de tales objetos informatizados a unos usuarios;

-autenticación y control de la validez de uno o varios de estos objetos informatizados, con ayuda de una estación de control según una de las reivindicaciones 6 a 16, siendo estos objetos informatizados exhibidos por los usuarios o accesibles a efectos de control.

19. Utilización de al menos un objeto informatizado (1) según la anterior reivindicación, caracterizada porque la modificación del dato de saldo (17) se lleva a cabo asimismo en función de datos que representan un dato individual (15) , o un parámetro suplementario (14) , o una elección de clave de base (12) o una combinación de al menos dos de estos elementos.

20. Utilización de al menos un objeto informatizado (1) para el control de utilización de un dispositivo o de un sistema que incluye o utiliza un programa informático, llamado aplicación protegida, caracterizada porque al menos una parte de la aplicación protegida se ejecuta en virtud de la utilización de un objeto informatizado (1) según una de las anteriores reivindicaciones, o utiliza un programa ejecutado en ese mismo objeto informatizado (1) , efectuándose el cálculo de la firma (13) o su presentación por parte del objeto informatizado o su transmisión al terminal (2) tan sólo si la aplicación protegida está activa.

21. Objeto informatizado (1) que incluye unos medios de tratamiento de datos, unos medios de memorización,

así como unos medios de presentación o unos medios de comunicación con un dispositivo de tratamiento de datos, llamado terminal (2) , caracterizado porque incluye al menos un algoritmo de cálculo que permite generar un dato pseudoaleatorio a partir de un dato semilla generado por un módulo de interpretación (24) a partir de datos proporcionados mediante la recepción de una señal (3) exterior por parte del objeto informatizado (1) o por parte del terminal (2) , señal (3) esta que varía con el paso del tiempo y que es difundida dentro de una zona determinada sin precisar de direccionamiento de la señal ni de información prevista específicamente para proporcionar ese dato semilla.

22. Sistema de control de un parque de objetos informatizados que comprende al menos un objeto informatizado (1) que incluye unos medios de tratamiento de datos, unos medios de memorización, así como unos medios de presentación o unos medios de comunicación con un dispositivo de tratamiento de datos, llamado terminal (2) , caracterizado porque dicho objeto informatizado (1) incluye al menos un algoritmo de cálculo que permite generar un dato pseudoaleatorio a partir de un dato semilla generado por un módulo de interpretación (24) a partir de datos proporcionados mediante la recepción de una señal (3) exterior por parte del objeto informatizado (1)

o por parte del terminal (2) , señal (3) esta que varía con el paso del tiempo y que es difundida dentro de una zona determinada sin precisar de direccionamiento de la señal ni de información prevista específicamente para 45 proporcionar ese dato semilla, permitiendo el dato pseudoaleatorio la utilización del objeto informatizado (1) según una de las reivindicaciones 6 a 19.

23. Sistema de control de utilización de un dispositivo o de un sistema que incluye o utiliza un programa informático, llamado aplicación protegida, que incluye al menos un objeto informatizado (1) que incluye unos medios de tratamiento de datos, unos medios de memorización, así como unos medios de presentación o unos medios de 50 comunicación con un dispositivo de tratamiento de datos, llamado terminal (2) , caracterizado porque dicho objeto informatizado (1) incluye al menos un algoritmo de cálculo que permite generar un dato pseudoaleatorio a partir de un dato semilla generado por un módulo de interpretación (24) a partir de datos proporcionados mediante la recepción de una señal (3) exterior por parte del objeto informatizado (1) o por parte del terminal (2) , señal (3) esta que varía con el paso del tiempo y que es difundida dentro de una zona determinada sin precisar de 55 direccionamiento de la señal ni de información prevista específicamente para proporcionar ese dato semilla, permitiendo el dato pseudoaleatorio la utilización del objeto informatizado (1) según la reivindicación 20.

24. Sistema de control de objetos informatizados o de control de utilización de un dispositivo o sistema según

una de las reivindicaciones 22 y 23, caracterizado porque incluye varios objetos informatizados en los cuales se reparten los algoritmos y datos necesarios para su utilización.

25. Utilización de al menos un objeto informatizado (1) para el control de títulos de derecho de estacionamiento de vehículos, caracterizada porque el control de estos títulos pone en práctica la utilización de al menos un objeto

informatizado (1) según una de las reivindicaciones 1 a 20 y porque los objetos informatizados (1) son tarjetas inteligentes, prepago o de crédito, con un dato de saldo (17) que representa un valor de tiempo de estacionamiento.

26. Utilización de al menos un objeto informatizado (1) según la anterior reivindicación, caracterizada porque al menos un parámetro suplementario (14) corresponde a una zona geográfica de estacionamiento o a un tipo de tarificación o una combinación de ambos.

27. Utilización de al menos un objeto informatizado (1) según una de las reivindicaciones 24 y 25, caracterizada porque al menos un dato individual (15) corresponde a un dato identificador del objeto informatizado (1) o a un dato identificador de un vehículo o de un usuario o de una cuenta de usuario, o de una combinación de estos elementos.

Patentes similares o relacionadas:

Terminal de pago que integra medios de comunicación inalámbrica, del 29 de Abril de 2020, de Ingenico Group: Terminal de pago que comprende un lector de tarjetas chip y una antena radioeléctrica , caracterizado por que dicha antena radioeléctrica está posicionada […]

Registro biométrico, del 25 de Marzo de 2020, de Zwipe AS: Un método de registro biométrico de un dispositivo autorizable por biometría , en donde el dispositivo autorizable por biometría comprende un sensor […]

Sistema y método para autenticar a un usuario en un dispositivo, del 12 de Febrero de 2020, de Mobeewave Inc: Un método para accionar un dispositivo , comprendiendo el dispositivo un procesador , comprendiendo el procesador un área segura […]

Procedimiento y sistema para registrar un terminal de tarjeta inteligente con un servidor de difusión, del 25 de Septiembre de 2019, de SAMSUNG ELECTRONICS CO., LTD.: Un procedimiento para registrar un terminal de tarjeta inteligente mediante un servidor IMS de Subsistema Multimedia basado en Protocolo de Internet en un sistema de comunicación […]

Dispositivo portátil con antena y apoyo de soporte de impresión, del 7 de Agosto de 2019, de Ingenico Group: Dispositivo portátil que comprende un compartimento de recepción de un soporte de impresión y al menos una antena de superficie de […]

Procedimiento de autenticación y dispositivo de autenticación para un enrutador inalámbrico, del 10 de Junio de 2019, de Huizhou Tcl Mobile Communication Co., Ltd: Un procedimiento de autenticación para un enrutador inalámbrico que comprende las siguientes etapas: B0. Detectar, mediante un terminal móvil, si su función WI-FI […]

Método y dispositivo de terminal móvil que incluye módulo de tarjeta inteligente y medios de comunicaciones de campo cercano, del 27 de Mayo de 2019, de Nokia Technologies OY: Método para controlar un dispositivo de terminal móvil, comprendiendo dicho dispositivo un módulo de tarjeta inteligente y un módulo de comunicación […]

Terminal de pago que comprende un dispositivo de pago y una interfaz modular en forma de cubierta o estuche para emparejar un terminal de comunicación, del 3 de Mayo de 2019, de Ingenico Group: Terminal de pago , que posee una primera configuración en la que comprende un dispositivo de pago emparejado con un terminal de comunicación mediante una primera […]