PROCEDIMIENTO, DISPOSITIVO Y PRODUCTO DE PROGRAMA DE COMPUTADORA PARA CODIFICAR Y DECODIFICAR DATOS DE MEDIOS.

Procedimiento para codificar y decodificar datos de medios (MD,

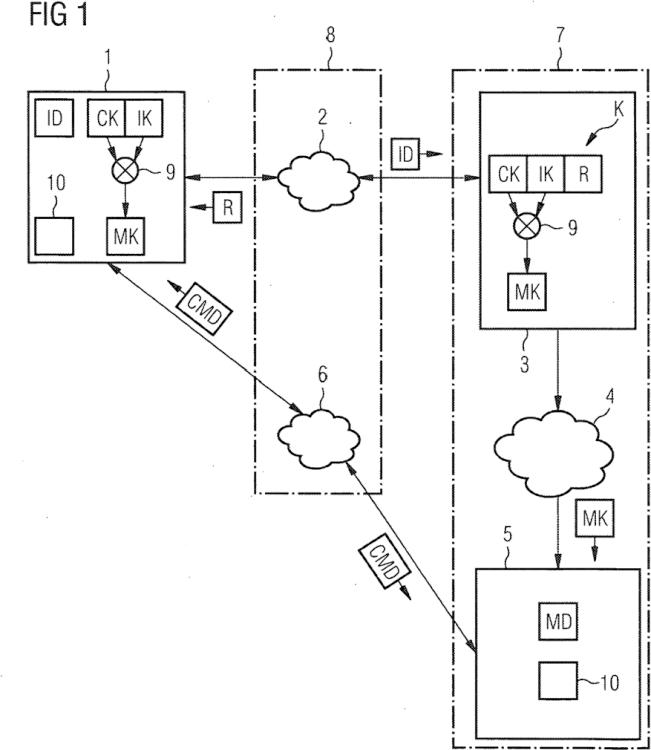

CMD), que presenta las etapas: - transmisión de una consulta desde un aparato de abonado (1) a través de una red de control (2) hasta un servidor de control (3) para determinar un conjunto de parámetros de codificación (K) para datos de control, incluyendo la consulta datos de identificación (ID) del aparato de abonado (1), - determinación del conjunto de parámetros de codificación (K) para datos de control mediante el servidor de control (3), que incluye un número aleatorio (R), una clave de datos de control (CK) y una clave de integridad (IK), dependiendo la clave de datos de control (CK) y la clave de integridad (IK) del número aleatorio (R) y de los datos de identificación (ID), - generación de una clave de medios (MK) en función de la clave de datos de control (CK) y de la clave de integridad (IK) mediante el servidor de control (3), - transmisión de la clave de medios (MK) desde el servidor de control (3) a un servidor de medios (5) a través de una red núcleo (4), - codificación de datos de medios (MD) no codificados mediante el servidor de medios (5) utilizando la clave de medios (MK) para su envío a través de una red de datos (6) al aparato de abonado (1) y/o - decodificación de datos de medios codificados (CMD) enviados por un aparato de abonado (1) y recibidos a través de la red de datos (6) mediante el servidor de medios (5) utilizando la clave de medios de (MK)

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/EP2007/052683.

Solicitante: NOKIA SIEMENS NETWORKS GMBH & CO. KG.

Nacionalidad solicitante: Alemania.

Dirección: ST. MARTIN STRASSE 76 81541 MUNCHEN ALEMANIA.

Inventor/es: THIRUVENGADAM,Srinath.

Fecha de Publicación: .

Fecha Solicitud PCT: 21 de Marzo de 2007.

Clasificación Internacional de Patentes:

- H04L29/06S6A

- H04L9/08 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 9/00 Disposiciones para las comunicaciones secretas o protegidas. › distribución de claves.

Clasificación PCT:

Países PCT: Austria, Bélgica, Suiza, Alemania, Dinamarca, España, Francia, Reino Unido, Grecia, Italia, Liechtensein, Luxemburgo, Países Bajos, Suecia, Mónaco, Portugal, Irlanda, Eslovenia, Finlandia, Rumania, Chipre, Lituania, Letonia, Ex República Yugoslava de Macedonia, Albania.

PDF original: ES-2358055_T3.pdf

Fragmento de la descripción:

La invención se refiere a un procedimiento para codificar y decodificar datos de medios en un sistema de comunicaciones. La invención se refiere además a un aparato de abonado y a un servidor de control como partes de un sistema de comunicaciones, así como a un producto de programa de computadora, con los que puede realizarse el procedimiento.

Al aumentar la difusión de las redes de telefonía móvil de banda ancha, por ejemplo UMTS (Universal Mobile Telecommunication System, sistema universal móvil de telecomunicaciones), ha desarrollado el llamado proyecto de colaboración de la tercera generación (Third Generation Partnership Project, 3GPP) una serie de estándares para la integración de servicios de voz e Internet bajo el nombre de subsistemas multimedia de IP (IMS). Los estándares IMS deben impulsar la fusión de redes de conmutación por paquetes y de conmutación por línea, en particular en el ámbito móvil. No obstante, los sistemas IMS son también adecuados para transmitir datos de medios en redes fijas, por ejemplo a través de redes telefónicas públicas o de Internet.

En redes de telefonía móvil según el estándar 3GPP red de acceso de radio terrestre de UMTS (UMTS Terrestrial Radio Access Network, UTRAN) se codifican datos sobre uno de los niveles de transmisión inferiores del protocolo de red, por ejemplo en la capa de seguridad. Por ello no prevén los estándares de seguridad de acceso IMS, IMS Access Security (3GPP TS 33.203) y de seguridad de dominio de red, Network Domain Security (3GPP TS 33.210) ninguna codificación separada de datos de medios. No obstante, en redes fijas no se realiza una tal codificación de datos transmitidos.

No obstante, a menudo se desea una codificación de datos de medios, ya que por un lado en particular las redes que se basan en el protocolo de Internet (IP) son notoriamente inseguras, con lo que por ejemplo las conferencias por videoteléfono, que al menos en parte se llevan a cabo a través de tales redes, pueden ser escuchadas indebidamente con relativa facilidad. Por otro lado, se ofrecen datos de medios a menudo como los llamados servicios de valor añadido sujetos a costes, como por ejemplo el video sobre demanda (Video-on-Demand). También aquí debe quedar asegurado que los datos de medios transmitidos sólo son utilizados por el receptor autorizado.

Un estándar para la transmisión segura de datos de medios entre dos abonados se conoce por ejemplo con el protocolo de transporte seguro en tiempo real (Secure Realtime Transport Protocol, SRTP, correspondiente a RFC 3711). Una transmisión de datos según el estándar SRTP no puede no obstante utilizarse en particular en redes heterogéneas, ya que en parte en los límites de la red, por ejemplo en la transición de Internet a redes telefónicas públicas, se producen problemas técnicos en la conversión de flujos de datos codificados.

Es por lo tanto tarea de la invención describir procedimientos y dispositivos de un sistema de comunicaciones en los que sea posible una codificación de datos de medios para la transmisión en una red de medios de manera sencilla y segura.

La tarea se resuelve mediante las características de las reivindicaciones independientes. Ventajosas configuraciones mejoradas de la invención se caracterizan en las correspondientes reivindicaciones dependientes.

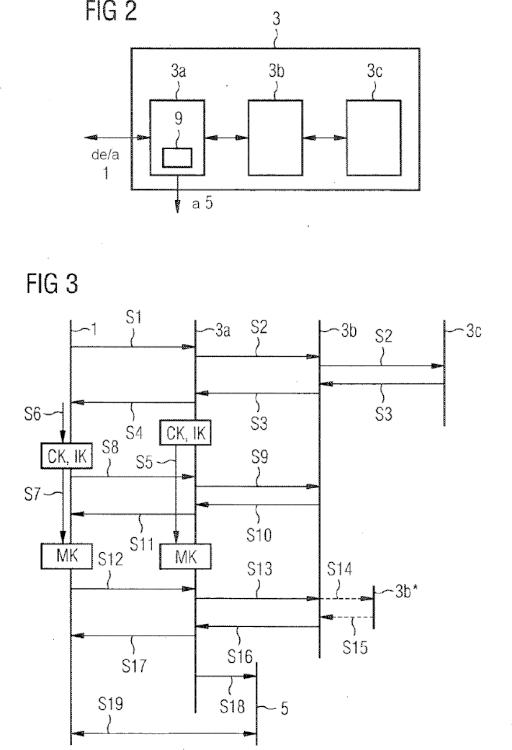

Según un primer aspecto, se caracteriza la invención por un procedimiento para codificar y decodificar datos de medios que presenta los siguientes pasos: Se transmite una consulta desde un aparato de abonado a través de una red de control a un servidor de control para determinar un conjunto de parámetros de codificación para datos de control. Entonces incluye la consulta datos de identificación del aparato de abonado. El servidor de control determina a continuación el conjunto de parámetros de codificación para los datos de control, incluyendo un número aleatorio, una clave de datos de control y una clave de integridad, dependiendo la clave de datos de control y la clave de integridad del número aleatorio y de los datos de identificación. A continuación se genera una clave de medios en función de la clave de los datos de control y de la clave de integridad mediante el servidor de control y se transmite a través de una red núcleo a un servidor de medios. A continuación se codifican los datos de medios no codificados mediante el servidor de medios utilizando la clave de medios para su envío a través de una red de datos al aparato de abonado y/o se decodifican los datos de medios codificados recibidos a través de la red de datos y enviados por un aparato de abonado utilizando la clave de medios mediante el servidor de medios.

Para codificar los datos de control en un sistema de comunicaciones es imprescindible acordar la clave de datos de control y dado el caso adicionalmente la clave de integridad entre el aparato de abonado y el servidor de control. Debido a que la clave de medios se determina a partir de estas claves ya conocidas, puede renunciarse a un acuerdo adicional sobre la clave de medios. Ventajosamente se reducen así tanto el tráfico en la red como la potencia de cálculo que serían necesarios por ejemplo para una autentificación del aparato de abonado frente al servidor de control cuando se acordase separadamente la clave de medios.

Según una configuración ventajosa del primer aspecto, se transmiten adicionalmente a la clave de medios otros parámetros de codificación, en particular relativos al algoritmo de codificación a utilizar, desde el servidor de control a través de la red núcleo al servidor de medios. De esta manera puede utilizarse el procedimiento universalmente en distintos contextos de codificación.

Ventajosamente fija entonces previamente el aparato de abonado los otros parámetros de codificación, transmitiéndolos al servidor de control, o se acuerdan entre el aparato de abonado y el servidor de control. De esta manera se logra que para ambas partes, aparato de abonado y servidor de control o bien servidor de medios, se utilicen parámetros de codificación adecuados, es decir, por ejemplo un algoritmo de codificación adecuado, conocido por ambas partes.

La tarea se resuelve según un segundo aspecto igualmente mediante un procedimiento en el que, análogamente al primer aspecto, se transmite una consulta desde un aparato de abonado a través de una red de control a un servidor de control para determinar un conjunto de parámetros de codificación para datos de control. Del bloque de parámetros de codificación generado a continuación se envía de retorno un número aleatorio al aparato de abonado. El aparato de abonado genera en base a datos de identificación y al número aleatorio una clave de datos de control y una clave de integridad. A continuación se genera una clave de medios en función de la clave de datos de control y de la clave de integridad mediante el aparato de abonado. A continuación se decodifican los datos de medios codificados recibidos a través de la red de datos, enviados por un servidor de medios, utilizando la clave de medios, mediante el aparato de abonado y/o se codifican los datos de medios no codificados mediante el aparato de abonado utilizando la clave de medios para su envío a través de una red de datos al servidor de medios. Las ventajas que resultan se corresponden con las del primer aspecto.

Según otras configuraciones ventajosas de la invención, se forma la clave de medios bien mediante una combinación O-exclusiva (XOR) o con ayuda de una función Hash de una vía a partir de la clave de datos de control y de la clave de integridad. Ambas son funciones fáciles de implementar y ofrecen el aspecto de seguridad ventajoso de que a partir de la clave de medios no pueden deducirse la clave de datos de control y la clave de integridad. Cuando se utiliza una función Hash de una vía, no puede averiguarse incluso conociendo la clave de medios y una de las otras dos claves la tercera clave.

Según otras configuraciones ventajosas de la invención, se determina la clave de medios bien directamente para la codificación y decodificación o bien se determina en función de la clave de medios otra clave, que se utiliza para la codificación y decodificación.

Según un tercer aspecto, se resuelve la tarea igualmente mediante un servidor de control de un sistema de comunicaciones con una primera interfaz hacia a una red de control y una segunda interfaz hacia una red núcleo. El servidor de control puede unirse entonces a través de la primera interfaz y la red de control con un aparato de abonado y a través de la segunda interfaz y la red núcleo... [Seguir leyendo]

Reivindicaciones:

1. Procedimiento para codificar y decodificar datos de medios (MD, CMD), que presenta las etapas:

- transmisión de una consulta desde un aparato de abonado (1) a través de una red de control (2) hasta un servidor de control (3) para determinar un conjunto de parámetros de codificación (K) para datos de control, incluyendo la consulta datos de identificación (ID) del aparato de abonado (1),

- determinación del conjunto de parámetros de codificación (K) para datos de control mediante el servidor de control (3), que incluye un número aleatorio (R), una clave de datos de control (CK) y una clave de integridad (IK), dependiendo la clave de datos de control (CK) y la clave de integridad (IK) del número aleatorio (R) y de los datos de identificación (ID),

- generación de una clave de medios (MK) en función de la clave de datos de control (CK) y de la clave de integridad (IK) mediante el servidor de control (3),

- transmisión de la clave de medios (MK) desde el servidor de control (3) a un servidor de medios

(5) a través de una red núcleo (4),

- codificación de datos de medios (MD) no codificados mediante el servidor de medios (5) utilizando la clave de medios (MK) para su envío a través de una red de datos (6) al aparato de abonado (1) y/o

- decodificación de datos de medios codificados (CMD) enviados por un aparato de abonado (1) y recibidos a través de la red de datos (6) mediante el servidor de medios (5) utilizando la clave de medios de (MK).

2. Procedimiento según la reivindicación 1,

en el que, adicionalmente a la clave de medios (MK), se transmiten otros parámetros de codificación, en particular relativos al algoritmo de codificación a utilizar, desde el servidor de control (3) a través de la red núcleo (4) al servidor de medios (5)

3. Procedimiento según la reivindicación 2,

en el que se fijan los otros parámetros de codificación previamente en el aparato de abonado (1) y se transmiten al servidor de control (3).

4. Procedimiento según la reivindicación 2,

en el que los otros parámetros de codificación se acuerdan entre el aparato de abonado (1) y el servidor de control (3).

5. Procedimiento para codificar y decodificar datos de medios (MD, CMD) que presenta las etapas:

- transmisión de una consulta desde un aparato de abonado (1) a través de una red de control (2) hasta un servidor de control (3) para determinar un conjunto de parámetros de codificación (K) para datos de control, incluyendo la consulta datos de identificación (ID) del aparato de abonado (1),

- determinación del conjunto de parámetros de codificación (K) para datos de control mediante el servidor de control (3), que incluye un número aleatorio (R),

- transmisión del número aleatorio desde el servidor de control (3) al aparato de abonado (1),

- determinación de una clave de datos de control (CK) y una clave de integridad (IK) en función del número aleatorio (R) y de los datos de identificación (ID) por parte del aparato de abonado (1),

- generación de una clave de medios (MK) en función de la clave de datos de control (CK) y de la clave de integridad (IK) mediante el aparato de abonado (1),

- decodificación de datos de medios codificados (CMD) enviados por un servidor de medios (5) recibidos a través de una red de datos (6) mediante el aparato de abonado (1) utilizando la clave de medios (MK) y/o

- codificación de datos de medios (MD) no codificados mediante el aparato de abonado (1) utilizando la clave de medios (MK) para su envío a través de la red de datos (6) al servidor de medios (5).

6. Procedimiento según una de las reivindicaciones 1 a 5,

en el que la clave de medios (MK) se forma mediante una combinación O-exclusiva a partir de la clave de datos de control (CK) y de la clave de integridad (IK),

7. Procedimiento una de las reivindicaciones 1 a 5,

en el que la clave de medios (MK) se forma mediante una función Hash de una vía a partir de la clave de datos de control (CK) y de la clave de integridad (IK).

8. Procedimiento según una de las reivindicaciones 1 a 7, en el que la clave de medios (MK) se utiliza directamente para la codificación y decodificación.

9. Procedimiento según una de las reivindicaciones 1 a 7,

en el que, en función de la clave de medios (MK), se determina una clave adicional, que se utiliza para la codificación y decodificación.

10. Servidor de control (3) de un sistema de comunicaciones, que presenta -una primera interfaz hacia una red de control (2),

- una segunda interfaz hacia una red núcleo (4), en el que -el servidor de control (3) puede unirse a través de la primera interfaz y la red de control (2) con un aparato de abonado (1) y a través de la segunda interfaz y la red núcleo (4) con un servidor de medios (5) y

en el que el servidor de control (3) está equipado para -recibir datos de identificación (ID) del aparato de abonado (1), -determinar un conjunto de parámetros de codificación (K) para datos de control, incluyendo los

parámetros de codificación (K) un número aleatorio (R) y en función del número aleatorio (R) y de los datos de identificación (ID), una clave de datos de control (CK) y una clave de integridad (IK), -generar una clave de medios (MK) en función de la clave de datos de control (CK) y de la clave de integridad (IK) y -transmitir la clave de medios (MK) a través de la red núcleo (4) al servidor de medios (5).

11. Aparato de abonado (1) para su utilización en un sistema de comunicaciones, que presenta

- una primera interfaz hacia una red de control (2),

- una segunda interfaz hacia una red de medios (4),

en el que -el aparato de abonado (1) puede conectarse a través de la primera interfaz y de la red de control

(2) para intercambiar datos de control con un servidor de control (3) y a través de la segunda interfaz y la red de medios (4) para el intercambio de datos de medios (MD, CMD) con un servidor de medios (5) y

estando equipado el aparato de abonado (1) para

- enviar datos de identificación (ID) al servidor de control,

- recibir como respuesta un número aleatorio (R),

- generar una clave de datos de control (CK) y una clave de integridad (IK) en función del número aleatorio (R) y los datos de identificación (ID), sirviendo la clave de datos de control (CK) y la clave de integridad (IK) para codificar y decodificar los datos de control y

- generar una clave de medios (MK) en función de la clave de datos de control (CK) y de la clave de integridad (IK), sirviendo la clave de medios (MK) para codificar y decodificar los datos de medios (MD, CMD).

12. Producto de programa de computadora con código de programa para ejecutar un programa de computadora en una o varias computadoras de un sistema de comunicaciones, caracterizado porque cuando se ejecuta el código de programa, se ejecuta un procedimiento según una de las reivindicaciones 1 a 7.

Patentes similares o relacionadas:

Distribución y recuperación de datos de una red P2P usando un registro de cadena de bloques, del 17 de Junio de 2020, de Luxembourg Institute of Science and Technology (LIST): método de distribución y recuperación de datos en una red informática con nodos pares , que comprende: (a) encriptar, con una clave secreta […]

Método y aparato de detección de contraseña débil, del 3 de Junio de 2020, de Advanced New Technologies Co., Ltd: Un método implementado por uno o más dispositivos informáticos, comprendiendo el método: recibir (S101) una contraseña que va a detectarse; adquirir (S102) […]

Método y aparato de establecimiento de clave y de envío de datos, del 27 de Mayo de 2020, de Advanced New Technologies Co., Ltd: Un método para enviar primeros datos desde un primer terminal directamente a un segundo terminal, que comprende: escribir y almacenar en una cadena […]

Arquitectura e instrucciones flexibles para el estándar de cifrado avanzado (AES), del 27 de Mayo de 2020, de INTEL CORPORATION: Un procesador que comprende: una pluralidad de núcleos; una caché de instrucciones de nivel 1, L1, para almacenar una pluralidad de instrucciones […]

Configuración de plazo de espera de comprobación de operatividad usando mensajes IKE, del 6 de Mayo de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método para la configuración y la realización de una comprobación de operatividad utilizando mensajes de intercambio de claves de Internet, siendo el método realizado […]

Control de acceso para datos encriptados en identificadores legibles por máquina, del 6 de Mayo de 2020, de Wonderhealth, LLC: Un sistema, que comprende: un dispositivo cliente que comprende al menos un procesador de hardware; una aplicación cliente ejecutable en el […]

Un método y aparato para manejar claves para encriptación e integridad, del 6 de Mayo de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método, como se ejecuta en un nodo de control de servicio en una red de comunicación que comprende una pluralidad de puntos de servicio, de proporcionar […]

Método de autorización de una operación que va a realizarse en un dispositivo informático objetivo, del 29 de Abril de 2020, de THE BOEING COMPANY: Método de autorización de una operación que va a realizarse en un dispositivo informático objetivo, comprendiendo dicho método: generar, en […]