PROCEDIMIENTO PARA AGREGAR DATOS EN UNA RED.

Un procedimiento para agregar datos en una red, particularmente en una red de sensores inalámbricos,

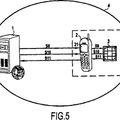

en el que la red (1) comprende una pluralidad de nodos sensores (Ni) para medir datos y al menos un nodo recolector (S) en el que se agregan los datos medidos por los nodos sensores (Ni), y en el que cada nodo sensor (Ni) encripta sus datos medidos con una clave ki y remite el resultado hacia el nodo recolector (S), caracterizado porque, en el contexto de una distribución de claves dentro de la red (1), se elige una clave maestra K, y porque la clave maestra K se divide de forma autónoma por la red (1) en claves individuales ki que serán usadas por los nodos sensores (Ni) para encriptar datos medidos, con la suma de todas las claves individuales Ki siendo igual a la clave maestra K

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/EP2007/003639.

Solicitante: NEC EUROPE LTD.

Nacionalidad solicitante: Alemania.

Dirección: KURFÜRSTENANLAGE 36 69115 HEIDELBERG ALEMANIA.

Inventor/es: ARMKNECHT,Frederik , GIRAO,Joao , WESTHOFF,Dirk.

Fecha de Publicación: .

Fecha Solicitud PCT: 25 de Abril de 2007.

Clasificación Internacional de Patentes:

- H04L29/06S6

- H04L29/08N11

Clasificación PCT:

- H04L29/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

Países PCT: Austria, Bélgica, Suiza, Alemania, Dinamarca, España, Francia, Reino Unido, Grecia, Italia, Liechtensein, Luxemburgo, Países Bajos, Suecia, Mónaco, Portugal, Irlanda, Eslovenia, Finlandia, Rumania, Chipre, Lituania, Letonia.

Fragmento de la descripción:

La presente invención se refiere a un procedimiento para agregar datos en una red, particularmente en una red de sensores inalámbricos, en el que la red comprende una pluralidad de nodos sensores para medir datos y al menos un nodo recolector en el que se agregan los datos medidos por los nodos sensores, y en el que cada nodo sensor encripta 5 sus datos medidos con una clave ki y remite el resultado hacia el nodo recolector. Los procedimientos como se mencionaron anteriormente son bien conocidos en la práctica y son de especial importancia en el contexto de las redes de sensores inalámbricos (WSN). Las WSN son redes ad hoc compuestas, en general, por nodos sensores miniaturizados con capacidades de computación y energía limitadas. Los nodos sensores, en general, consisten en una sonda, una unidad de procesamiento, un dispositivo de comunicación, y una batería y 10 disponen de la funcionalidad de adquisición de datos, comunicaciones y computación. Las redes de sensores inalámbricos se están haciendo cada vez más populares en muchas esferas de la vida. El campo de aplicación de las redes de sensores incluye pero no está de ningún modo limitado a la monitorización y control de máquinas, el control de parámetros de salud (intra y extracorporal) o la monitorización del medio ambiente (como la medición de temperatura, humedad y actividad sísmica). El intervalo de posibilidades de aplicación es casi 15 infinito, sin embargo. En campos de aplicación específicos, como la inspección de la contaminación del agua o el pronóstico del tiempo, por ejemplo, es extremadamente ventajoso que los nodos sensores se puedan fabricar en tamaño miniatura haciendo posible establecer redes de sensores incluso en regiones geográficas a las que es difícil acceder. La comunicación entre los nodos sensores se realiza de forma inalámbrica a través de mensajes de difusión. Esto hace que el envío sea una operación sumamente costosa y poco fiable que se debería evitar tanto como fuera 20 posible. Como norma general el envío consume aproximadamente 100-1000 veces más energía que una etapa de computación. Por lo tanto, cualquier mecanismo que permite la reducción de la transmisión ayuda a mejorar la vida útil de una WSN. Un planteamiento posible para la reducción de transmisión es la agregación de datos. En ciertos campos de operación, el usuario no está interesado en las mediciones individuales sino más bien en su agregación, por ejemplo su 25 suma o el valor medio. En estos casos, no es necesario enviar todas las mediciones desde los nodos sensores hasta el nodo recolector. En su lugar, estos datos pueden ser procesados dentro de la red y sólo el resultado, por ejemplo la suma, es remitido. Ya que el tamaño de datos de la suma es mucho más pequeño que la concatenación de todos los sumandos, esto ayuda a disminuir la sobrecarga de transmisión. Ya que los nodos sensores, debido a sus capacidades limitadas, en general, no comprenden una unidad a 30 prueba de alteraciones, son cruciales las cuestiones de seguridad con respecto a una comunicación encubierta entre los nodos. Particularmente en las WSN con un número masivo de nodos sensores que se dirigen a un despliegue en un entorno volátil, no de confianza o incluso hostil, los nodos deben estar equipados con mecanismos de seguridad que soporten el intercambio de mensajes entre los nodos. Estimulado por la observación de que para los nodos sensores que no son a prueba de alteraciones, que son 35 más apropiados para futuras redes de sensores a gran escala, la seguridad salto por salto tal como está provista de soluciones patentadas como TinySec (el módulo de seguridad de TinyOS) o un protocolo de seguridad normalizado como IEEE 802.15.4 sólo puede proporcionar una seguridad del sistema general muy limitada, soluciones eficaces deberían apuntar a mecanismos que proporcionen seguridad extremo a extremo. En este contexto, seguridad extremo a extremo significa que sólo el nodo recolector puede acceder a los datos que fueron encriptados individualmente por los 40 diferentes nodos sensores pero ningún nodo entre medias. En el mejor caso, debería ser posible combinar la encriptación extremo a extremo con la agregación de datos. Aunque la provisión de la agregación de datos con seguridad extremo a extremo en WSN es una tarea desafiante debido a la estructura distribuida altamente auto-organizada de WSN, ya se ha hecho algún progreso en esta dirección.

Por ejemplo, en C. Castelluccia, E. Mykletun, y G. Tsudik, Efficient aggregation of encrypted data in wireless 45 sensor networks, in 2nd Annual International Conference on Mobile and Ubiquitous Systems: Networking and Services, San Diego, CA, USA, Julio 2005, la atención se centra en la encriptación extremo a extremo de tráfico en tiempo real en WSN síncronas y se propone una transformación de encriptación simétrica basada en cifras de flujo. Mediante el uso de claves por parejas, el esquema proporciona una alta seguridad del sistema. También, la pre-distribución de claves es bastante simple ya que las claves se pueden distribuir al azar a los nodos y sólo los nodos recolectores necesitan 50 almacenar todas las claves. Sin embargo, el beneficio de la seguridad del sistema general se origina en el coste de

sobrecarga adicional. En primer lugar, la configuración de los nodos antes del despliegue de nodos requiere un emparejamiento por parejas entre cada nodo sensor y el nodo recolector para coincidir en la clave compartida. En segundo lugar, aunque se considera que el nodo recolector está equipado con mucha más memoria que un nodo sensor, si nos dirigimos a redes de sensores a gran escala, el almacenamiento de miles o cientos de miles de parejas (ID, clave) puede resultar ser un serio problema. En tercer lugar, ya que la atención se centra en las soluciones de seguridad por un 5 medio muy poco fiable no se puede ignorar el impacto de la pérdida de paquetes en el medio de difusión inalámbrica. La revelación por transmisión de datos de los ID de claves y de los ID de nodos respectivamente de todos los nodos en este momento implicados por tanto pasa a ser obligatorio para el tráfico convergente hacia un nodo destino encriptado con el esquema de encriptación homomórfico de privacidad por Castelluccia, Mykletun y Tsudik. Esto aumenta enormemente el tamaño de los datos de transmisión que deben ser enviados por los nodos. Ya que el envío es con mucho la operación 10 más costosa en términos de consumo de energía, este planteamiento reduce la vida útil de una WSN y por lo tanto disminuye la aceptación del usuario. Es por tanto un objeto de la presente invención mejorar y desarrollar aún más un procedimiento del tipo descrito inicialmente para agregar datos en una red de tal manera que mediante el empleo de mecanismos que son fáciles de implementar se proporcione una alta seguridad para el proceso de agregación de datos, mientras que se reduzca la 15 sobrecarga de comunicación en comparación con los esquemas según la técnica anterior. De acuerdo con la invención, se logra el objeto antes mencionado por un procedimiento que comprende las características de la reivindicación 1. Según esta reivindicación tal procedimiento está caracterizado porque, en el contexto de una distribución de claves dentro de la red, se elige una clave maestra K, y porque la clave maestra K se divide de forma autónoma por la red en claves individuales ki que serán usadas por los nodos sensores para encriptar 20 datos medidos, con la suma de todas las claves individuales Ki siendo igual a la clave maestra K. Según la invención se ha reconocido en primer lugar que un alto nivel de seguridad con una sobrecarga de comunicación reducida se puede llevar a cabo implementando un proceso de distribución de claves dentro de una red que se basa en una clave maestra K que se divide de forma autónoma por la red en claves individuales ki que serán usadas por los nodos sensores para encriptar datos medidos. La división autónoma de la clave maestra K se realiza de 25 tal manera que la suma de todas las claves individuales Ki es igual a la clave maestra K. De este modo se lleva a cabo una distribución de claves auto-organizada, haciendo este proceso más cómodo para el propietario/administrador de la red ya que la configuración de los nodos antes del despliegue de nodos no requiere un emparejamiento por parejas entre cada nodo sensor y el nodo recolector para coincidir en una clave compartida. Asimismo, el procedimiento según la invención no requiere una sobrecarga de datos adicional cuando se envía tráfico encriptado hacia la dirección del nodo 30 recolector. Además, mediante el empleo de claves únicas por parejas para la encriptación extremo a extremo se consigue una alta seguridad del sistema general ya que no hay falta de seguridad...

Reivindicaciones:

REIVINDICACIONES

1. Un procedimiento para agregar datos en una red, particularmente en una red de sensores inalámbricos, en el que la red (1) comprende una pluralidad de nodos sensores (Ni) para medir datos y al menos un nodo recolector (S) en el que se agregan los datos medidos por los nodos sensores (Ni), y en el que cada nodo sensor (Ni) encripta sus datos medidos con una clave ki y remite el resultado hacia el nodo 5 recolector (S), caracterizado porque, en el contexto de una distribución de claves dentro de la red (1), se elige una clave maestra K, y porque la clave maestra K se divide de forma autónoma por la red (1) en claves individuales ki que serán usadas por los nodos sensores (Ni) para encriptar datos medidos, con la suma de todas las claves individuales Ki siendo igual a la clave maestra K. 10 2. El procedimiento según la reivindicación 1, en el que la clave maestra K es elegida por el nodo recolector (S). 3. El procedimiento según la reivindicación 1 ó 2, en el que la clave maestra K se almacena sola en el nodo recolector (S). 4. El procedimiento según cualquiera de las reivindicaciones 1 a 3, en el que el flujo de datos en la red (1) tiene una estructura de tráfico convergente hacia un nodo destino. 15 5. El procedimiento según cualquiera de las reivindicaciones 1 a 4, en el que los nodos sensores (Ni), con la excepción del nodo recolector (S), tienen un nodo predecesor (FNi), respectivamente, y en el que los nodos sensores (Ni), según el caso, tienen uno o más nodos sucesores (CNi), respectivamente. 6. El procedimiento según cualquiera de las reivindicaciones 1 a 5, en el que se proporcionan medios por los que cada nodo sensor (Ni) es informado de su posición relativa dentro de la red. 20 7. El procedimiento según la reivindicación 5 ó 6, en el que cada nodo sensor (Ni), en el contexto del proceso de distribución de claves, al recibir un cierto subtotal Ki de la clave maestra K de su nodo predecesor (FNi) divide el valor Ki en un número n de subtotales K'i, en el que cada nodo sensor (Ni) puede definir el número n de subtotales K'i de acuerdo con el número de sus nodos sucesores directos. 25 8. El procedimiento según cualquiera de las reivindicaciones 5 a 7, en el que al menos algunos de los nodos sensores (Ni) funcionan como nodo agregador (Ai) agregando los datos medidos de sus nodos sucesores (CAi). 9. El procedimiento según la reivindicación 8, en el que un nodo agregador (Ai) realiza una función de agregación en datos encriptados entrantes, remitidos al nodo agregador (Ai) por sus nodos sucesores (CAi), y en sus propios datos encriptados medidos antes de remitir el resultado hacia el nodo recolector (S), 30 en el que la función de agregación puede ser una operación de suma, una operación de resta, una operación de multiplicación o una operación de multiplicación inversa. 10. El procedimiento según cualquiera de las reivindicaciones 1 a 9, en el que el algoritmo usado para la encriptación es homomórfico con respecto a las claves ki usadas para la encriptación como con respecto a los valores vi que serán encriptados, 35 en el que el algoritmo homomórfico puede ser un homomorfismo de privacidad determinista o probabilístico. 11. El procedimiento según cualquiera de las reivindicaciones 5 a 10, en el que el nodo recolector (S) elige un valor al azar R como algún valor simulado para toda la red y en el que cada nodo sensor (Ni) almacena el valor al azar R encriptado con las claves ki de sus nodos sucesores (CNi) como valores de reemplazo Eki(R). 12. El procedimiento según cualquiera de las reivindicaciones 9 a 11, en el que cada nodo agregador (Ai), en el 40 contexto de la aplicación de la función de agregación, emplea los valores de reemplazo Eki(R) para aquellos de sus nodos sucesores (CAi) que no contribuyen al proceso de agregación de datos remitiendo un valor medido al nodo agregador (Ai).

13. El procedimiento según cualquiera de las reivindicaciones 1 a 12, en el que la distribución de claves se lleva a cabo en un entorno seguro. 14. El procedimiento según cualquiera de las reivindicaciones 1 a 13, en el que cada clave ki de nodo sensor (Ni) se actualiza de vez en cuando durante una fase de refresco de claves, en el que el refresco de claves se puede llevar a cabo después de cada fase de agregación individual. 5 15. El procedimiento según cualquiera de las reivindicaciones 1 a 14, en el que los papeles de los nodos sensores (Ni) se cambian de vez en cuando.

Patentes similares o relacionadas:

SEGURIDAD IPTV EN UNA RED DE COMUNICACIÓN, del 1 de Febrero de 2012, de TELEFONAKTIEBOLAGET L M ERICSSON (PUBL): Un método de establecimiento de una sesión de televisión IP segura, el método caracterizado porque comprende: recibir (S11; S23; S47), en un Servidor […]

MÉTODO PARA GESTIONAR DERECHOS DIGITALES EN UN SERVICIO DE DIFUSIÓN/MULTIDIFUSIÓN, del 24 de Mayo de 2011, de LG ELECTRONICS INC.: Método de gestión de derechos digitales para un servicio de difusión-multidifusión, siendo realizado el método por un terminal, y comprendiendo: realizar un procedimiento […]

MÉTODO PARA GESTIONAR DERECHOS DIGITALES EN UN SERVICIO DE DIFUSIÓN/MULTIDIFUSIÓN, del 24 de Mayo de 2011, de LG ELECTRONICS INC.: Método de gestión de derechos digitales para un servicio de difusión-multidifusión, siendo realizado el método por un terminal, y comprendiendo: realizar un procedimiento […]

PROCEDIMIENTO Y SERVIDOR PARA PROPORCIONAR UNA CLAVE DE MOVILIDAD, del 29 de Diciembre de 2010, de SIEMENS AKTIENGESELLSCHAFT: Procedimiento para proporcionar al menos una clave de movilidad para el aseguramiento criptográfico de mensajes de señalización de movilidad para un agente […]

PROCEDIMIENTO Y SERVIDOR PARA PROPORCIONAR UNA CLAVE DE MOVILIDAD, del 29 de Diciembre de 2010, de SIEMENS AKTIENGESELLSCHAFT: Procedimiento para proporcionar al menos una clave de movilidad para el aseguramiento criptográfico de mensajes de señalización de movilidad para un agente […]

PROCEDIMIENTO EN UNA ESTACION MOVIL, del 29 de Octubre de 2010, de QUALCOMM INCORPORATED: Un procedimiento en una estación móvil que comprende:

transmisión de un mensaje de registro a una estación base; y

determinación de una versión de operación […]

PROCEDIMIENTO EN UNA ESTACION MOVIL, del 29 de Octubre de 2010, de QUALCOMM INCORPORATED: Un procedimiento en una estación móvil que comprende:

transmisión de un mensaje de registro a una estación base; y

determinación de una versión de operación […]

GESTION DE ACCESO A CONTENIDOS MULTIMEDIA, del 28 de Diciembre de 2009, de FRANCE TELECOM: Procedimiento de gestión de transmisión de contenidos multimedia en un terminal móvil equipado con un módulo de seguridad, siendo dichos contenidos multimedia […]

GESTION DE ACCESO A CONTENIDOS MULTIMEDIA, del 28 de Diciembre de 2009, de FRANCE TELECOM: Procedimiento de gestión de transmisión de contenidos multimedia en un terminal móvil equipado con un módulo de seguridad, siendo dichos contenidos multimedia […]

SISTEMA Y MÉTODO PARA FACILITAR EL PEDIDO DE UN ARTÍCULO, del 13 de Diciembre de 2011, de OPENTV, INC.: Sistema de televisión interactiva comprendiendo un sistema informático distribuido, comprendiendo: un servidor ; y un cliente ; y un control […]

INTERFAZ DE USUARIO CON CONOCIMIENTO DE POSICIÓN, del 22 de Noviembre de 2011, de KONINKLIJKE PHILIPS ELECTRONICS N.V.: Dispositivo de mando a distancia para controlar sistemas de iluminación que tienen una o más fuentes de luz con capacidad de comunicación […]

MÉTODO Y SISTEMA PARA AMPLIAR LAS CAPACIDADES DE DISPOSITIVOS INTEGRADOS A TRAVÉS DE CLIENTES DE RED, del 16 de Noviembre de 2011, de VORNE INDUSTRIES, INC: Método para permitir que un dispositivo integrado funcione conjuntamente con un cliente en un ordenador anfitrión , para acceder a contenido […]