DISTRIBUCION Y EJECUCION DE APLICACION SEGURAS EN UN ENTORNO INALAMBRICO.

Un procedimiento de procesamiento y distribución por un servidor de una aplicación para su uso en un dispositivo inalámbrico que se comunica a través de una red inalámbrica,

que comprende:

recibir (600) la aplicación y una primera información de identificación asociada con la aplicación, pudiendo utilizarse dicha primera información de identificación para confirmar una identidad de una fuente de la aplicación; caracterizado por:

certificar (615) si la aplicación satisface cada criterio en un conjunto de criterios predeterminados, en el que cada criterio está asociado respectivamente con un entorno inalámbrico en el que puede ejecutarse la aplicación, indicando el resultado de la certificación que la aplicación es compatible con normas predeterminadas; y

después de dicha certificación,

asignar (620) un conjunto de permisos a la aplicación, incluyendo dicho conjunto de permisos, permisos que dependen de los resultados de dicha certificación; y

transmitir (630) la aplicación, el conjunto de permisos y una segunda información de identificación que puede utilizarse para confirmar una identidad de dicho servidor, al dispositivo inalámbrico

Tipo: Resumen de patente/invención. Número de Solicitud: W0216485US.

Solicitante: QUALCOMM INCORPORATED.

Nacionalidad solicitante: Estados Unidos de América.

Dirección: 5775 MOREHOUSE DRIVE,SAN DIEGO, CA 92121-1714.

Inventor/es: PHILLIPS, MARC, S., CHMAYTELLI,MAZEN, MINEAR,BRIAN, SPRIGG,STEPHEN,A, LUNDBLADE,LAURENCE, ZHUANG,YAN, KRISHNAN,ANAND, OLIVER,MITCHELL, HOREL,GERALD, CROSSLAND,KAREN.

Fecha de Publicación: .

Fecha Concesión Europea: 4 de Noviembre de 2009.

Clasificación Internacional de Patentes:

- G06F21/00N3A

- G06F9/445N

Clasificación PCT:

- G06F21/00 FISICA. › G06 CALCULO; CONTEO. › G06F PROCESAMIENTO ELECTRICO DE DATOS DIGITALES (sistemas de computadores basados en modelos de cálculo específicos G06N). › Disposiciones de seguridad para la protección de computadores, sus componentes, programas o datos contra actividades no autorizadas.

- G06F9/445 G06F […] › G06F 9/00 Disposiciones para el control por programa, p. ej. unidades de control (control por programa para dispositivos periféricos G06F 13/10). › Carga o inicio de programas (arranque G06F 9/4401; disposiciones de seguridad para la carga o inicio de programas G06F 21/57).

Clasificación antigua:

- G06F9/445 G06F 9/00 […] › Carga o inicio de programas (arranque G06F 9/4401; disposiciones de seguridad para la carga o inicio de programas G06F 21/57).

Fragmento de la descripción:

Distribución y ejecución de aplicación seguras en un entorno inalámbrico.

Descripción campo de la invención

La presente invención se refiere a un procesamiento de aplicaciones para su uso en un dispositivo inalámbrico y, más en particular, al aumento de la protección, la seguridad y la integridad de aplicaciones ejecutadas en un dispositivo inalámbrico.

Antecedentes

El documento EP-A-0 875 815 da a conocer un aparato y procedimiento de procesamiento de información. El aparato de procesamiento de información recibe un programa que ha sido cifrado mediante un servidor de autoridad de certificados de programa usando una clave secreta, y decodifica el programa con una clave pública en una sección de decodificación. Después, se ejecuta el programa decodificado. Sin embargo, la sección de decodificación no emite el código de programa no cifrado recibido, evitando así la ejecución de un programa no certificado.

La comunicación inalámbrica ha experimentado un crecimiento espectacular en los últimos años. A medida que consumidores y empresas depositan su confianza cada vez más es sus dispositivos inalámbricos, tales como teléfonos móviles y asistentes digitales personales (PDA), los proveedores de servicios inalámbricos, es decir, los operadores, se esfuerzan en proporcionar funcionalidad adicional en estos dispositivos inalámbricos. Esta funcionalidad adicional no sólo aumentará la demanda de dispositivos inalámbricos, sino también el uso entre usuarios corrientes. El aumento de la funcionalidad, específicamente aumentando las aplicaciones accesibles desde el dispositivo inalámbrico, sin embargo, es costoso y complicado, lo que frena a los operadores a la hora de proporcionar esta funcionalidad.

Además, hay pocas o ninguna garantía de que una aplicación, una vez dispuesta en un dispositivo inalámbrico, se ejecute adecuadamente. En la actualidad, la responsabilidad de que una aplicación pueda ejecutarse en un dispositivo inalámbrico recae en el desarrollador, el fabricante del dispositivo inalámbrico y/o el operador. A medida que se desarrollan cada vez más aplicaciones y aumenta el número de aplicaciones en un dispositivo inalámbrico, el entorno del dispositivo inalámbrico se vuelve más dinámico. Por ejemplo, un dispositivo inalámbrico puede elegir recuperar o ejecutar un número de diferentes aplicaciones de una amplia gama de aplicaciones disponibles en cualquier momento dado. Por tanto, garantizar que cualquier aplicación dada se distribuirá al dispositivo inalámbrico y se ejecutará con seguridad resulta mucho más difícil de controlar.

Esto es particularmente problemático porque una ejecución incorrecta de una aplicación no sólo puede afectar negativamente al dispositivo inalámbrico, sino que también puede resultar dañina para la red de operador y otros componentes de red, incluyendo otros dispositivos inalámbricos. Por ejemplo, una aplicación, si no está restringida, podría tomar el control del control de potencia de un dispositivo inalámbrico y provocar interferencia entre otros dispositivos inalámbricos y disminuir la capacidad global en la célula que da servicio al dispositivo inalámbrico.

En la actualidad, ni los fabricantes de dispositivos inalámbricos ni los operadores están equipados para soportar la prueba y distribución segura de aplicaciones en un entorno de distribución y ejecución de aplicaciones dinámico. Por tanto, existe una preocupación porque se distribuyan y ejecuten en dispositivos inalámbricos aplicaciones que puedan provocar un daño al dispositivo inalámbrico, a la red de operador, o a otros componentes de red.

Además, surgen otras cuestiones de seguridad a medida que se desarrollan cada vez más aplicaciones y el entorno por el que se transmiten dichas aplicaciones a un dispositivo inalámbrico se vuelve más dinámico. A medida que aumenta el número de aplicaciones y el número de desarrolladores que crean estas aplicaciones, también aumenta el deseo de conocer la fuente de cualquier aplicación dada, es decir, el desarrollador. Un operador o un fabricante de microteléfonos querrá saber, con un cierto grado de fiabilidad, que pueden determinar la fuente de una aplicación en caso de que la aplicación provoque un daño.

Por consiguiente, lo que se necesita en la técnica es un sistema y un procedimiento para proporcionar un entorno más seguro para la distribución y ejecución de aplicaciones en un dispositivo inalámbrico.

Sumario de la invención

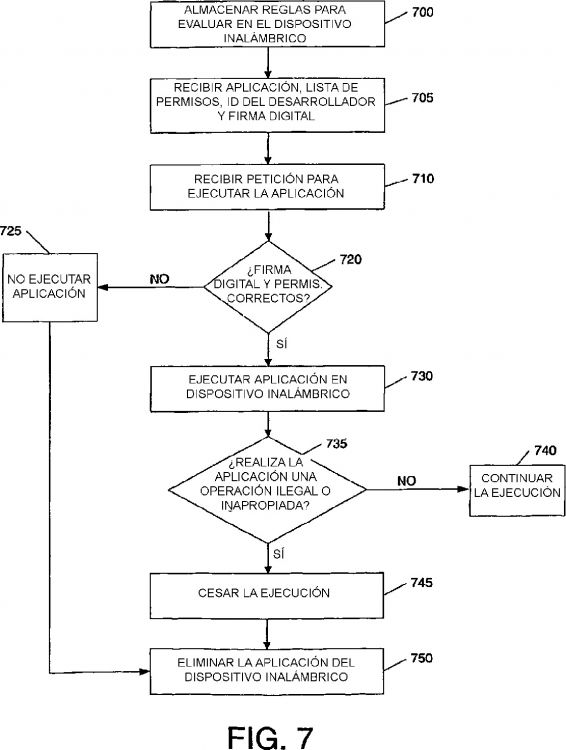

Los sistemas y procedimientos conforme a la presente invención superan las deficiencias de los sistemas existentes creando un entorno más seguro para la distribución y ejecución de aplicaciones que somete a prueba las aplicaciones con normas predeterminadas, proporciona trazabilidad hasta el desarrollador para evitar el repudio, comprueba modificaciones no previstas de la aplicación, permite la eliminación de la aplicación del dispositivo inalámbrico, y/o usa reglas y permisos que definen el entorno en el que puede ejecutarse una aplicación.

Certificar que una aplicación cumple normas predeterminadas proporciona la ventaja de descubrir posibles errores que podrían producirse más adelante durante la ejecución. Esto ayuda a evitar el efecto perjudicial de una ejecución de la aplicación.

La trazabilidad proporciona la ventaja de evitar el repudio. Si hay algún problema con la aplicación, resulta beneficioso poder rastrear la fuente de la aplicación, es decir, el desarrollador, para corregir el problema. Además, al tener trazabilidad se disuade a los desarrolladores de crear aplicaciones con resultados perjudiciales, ya sea de manera intencionada o no intencionada.

Además, la posibilidad de determinar si una aplicación se ha modificado antes de recibirse en el dispositivo inalámbrico proporciona la ventaja de una mayor seguridad al garantizar que la aplicación recibida es la misma que se transmitió. A medida que las aplicaciones se distribuyen de manera cada vez más libre en el entorno inalámbrico, la posibilidad de determinar si una aplicación se ha modificado aumenta la confianza de que una aplicación recibida por el dispositivo inalámbrico no se ha modificado, accidental o intencionadamente.

Proporcionar un conjunto de reglas y permisos que definen cuándo pueden ejecutarse las aplicaciones también aumenta la seguridad de un sistema de distribución y ejecución de aplicaciones al evitar la ejecución no autorizada de una aplicación en plataformas, por ejemplo, sistemas o entornos en los que no está autorizado.

La posibilidad de eliminar aplicaciones de un dispositivo inalámbrico también aumenta la seguridad de un sistema de distribución de aplicaciones. Si se instala una aplicación en un microteléfono, ya sea por el fabricante o a través de una descarga de aplicación, tener un mecanismo para eliminar la aplicación a causa de consecuencias negativas imprevistas aumenta la seguridad de un sistema de distribución y ejecución de aplicaciones al eliminar código perjudicial e indeseable que podría resultar perjudicial.

Los sistemas y procedimientos conforme a la presente invención pueden invocar una o más de las técnicas dadas a conocer en el presente documento. Invocando todas las técnicas dadas a conocer y a las que se hace referencia en el presente documento, sin embargo, los sistemas y procedimientos conforme a la presente invención proporcionan una alta calidad y distribución y ejecución segura de aplicaciones de alta calidad y segura.

Un aspecto de la presente invención es un procedimiento y un sistema para procesar y distribuir una aplicación según se define en las reivindicaciones 1 y 6 independientes, respectivamente. Otro aspecto de la invención es un procedimiento para procesar una aplicación para la su ejecución en un dispositivo inalámbrico según se define en la reivindicación 9 independiente. Otro aspecto de la invención es un dispositivo inalámbrico según se define en la reivindicación 13 independiente. Otras realizaciones de la invención se especifican en las reivindicaciones dependientes adjuntas.

Breve descripción de los dibujos

Los dibujos adjuntos, que se incorporan en, y constituyen una parte de, la memoria descriptiva, ilustran realizaciones actualmente preferidas de la invención y, junto con la descripción general dada anteriormente y la descripción detallada de las realizaciones preferidas que se da a continuación, sirven para explicar los principios de la invención. En los dibujos:

la figura 1 es un diagrama de flujo que representa el proceso...

Reivindicaciones:

1. Un procedimiento de procesamiento y distribución por un servidor de una aplicación para su uso en un dispositivo inalámbrico que se comunica a través de una red inalámbrica, que comprende:

2. El procedimiento según la reivindicación 1, en el que dicho conjunto de criterios predeterminados comprende un primer criterio asociado con un dispositivo de red inalámbrica o plataforma específica en el que puede ejecutarse la aplicación.

3. El procedimiento según la reivindicación 1, en el que, en dicha etapa de transmisión (630), se transmite al menos la aplicación usando una técnica de detección de modificación.

4. El procedimiento según la reivindicación 3, en el que la técnica de detección de modificación utiliza una firma digital.

5. El procedimiento según la reivindicación 1, que comprende además la etapa de:

6. Un sistema para procesar y distribuir una aplicación para su uso en un dispositivo (400) inalámbrico que se comunica a través de una red (220) inalámbrica, una red (310) portadora; una infraestructura para soportar la red (220) inalámbrica, acoplada a dicha red (310) portadora; y un servidor (205), acoplado a dicha red (310) portadora, que comprende:

7. El sistema según la reivindicación 6, en el que dichos medios de transmisión usan una técnica de detección de modificación para transmitir la aplicación, el conjunto de permisos, y la segunda información de identificación al dispositivo (400) inalámbrico.

8. El sistema según la reivindicación 6, en el que dicho servidor comprende:

9. Un procedimiento para procesar una aplicación para su ejecución en un dispositivo (400) inalámbrico que se comunica a través de una red inalámbrica, que comprende:

10. El procedimiento según la reivindicación 9, que comprende además:

11. El procedimiento según la reivindicación 9, que comprende además:

12. Un medio legible por ordenador que tiene almacenados en el mismo datos e instrucciones que, cuando se ejecutan en un ordenador, hacen que el ordenador realice todas las etapas del procedimiento según una cualquiera de las reivindicaciones 1 a 5 ó 9 a 11.

13. Un dispositivo (400) inalámbrico que se comunica a través de una red (220) inalámbrica y puede ejecutar una aplicación, y que está adaptado para ejecutar todas las etapas del procedimiento según se ha definido en la reivindicación 9, que comprende:

Patentes similares o relacionadas:

SISTEMA DE JUEGO ELECTRÓNICO DE CASINO CON MAYOR CAPACIDAD DE JUEGO, DE AUTENTICACIÓN Y DE SEGURIDAD, del 26 de Abril de 2011, de IGT: LA INVENCION SE REFIERE A UN SISTEMA DE JUEGO ELECTRONICO DE UN CASINO CONSISTENTE EN VARIOS COMPONENTES DEL SISTEMA, INCLUYENDO UN MICROPROCESADOR , UNA UNIDAD DE MEMORIA […]

SISTEMA DE JUEGO ELECTRÓNICO DE CASINO CON MAYOR CAPACIDAD DE JUEGO, DE AUTENTICACIÓN Y DE SEGURIDAD, del 26 de Abril de 2011, de IGT: LA INVENCION SE REFIERE A UN SISTEMA DE JUEGO ELECTRONICO DE UN CASINO CONSISTENTE EN VARIOS COMPONENTES DEL SISTEMA, INCLUYENDO UN MICROPROCESADOR , UNA UNIDAD DE MEMORIA […]

DISCO OPTICO, REPRODUCTOR DE DISCO OPTICO Y PROCEDIMIENTO PARA REPRODUCIR UN DISCO OPTICO JUNTO CON UNA AUTENTICACION DE CONTENIDO DESCARGADO, del 8 de Julio de 2010, de KONINKLIJKE PHILIPS ELECTRONICS N.V.: Reproductor de disco óptico, que comprende:

un medio de lectura para leer contenido y una clave pública a partir de un disco óptico;

una interfaz […]

DISCO OPTICO, REPRODUCTOR DE DISCO OPTICO Y PROCEDIMIENTO PARA REPRODUCIR UN DISCO OPTICO JUNTO CON UNA AUTENTICACION DE CONTENIDO DESCARGADO, del 8 de Julio de 2010, de KONINKLIJKE PHILIPS ELECTRONICS N.V.: Reproductor de disco óptico, que comprende:

un medio de lectura para leer contenido y una clave pública a partir de un disco óptico;

una interfaz […]

PROCEDIMIENTO PARA LA ACTIVACION DE UNA UNIDAD DE CONTROL DISPUESTA EN UN ALOJAMIENTO, QUE ESTA PROTEGIDA FRENTE A UN ACCESO NO AUTORIZADO A DATOS, del 6 de Noviembre de 2009, de ADP GAUSELMANN GMBH: Procedimiento para la activación de una unidad de control, que está dispuesta en un alojamiento con protección frente a un acceso no autorizado a datos,

- en que la unidad de […]

PROCEDIMIENTO PARA LA ACTIVACION DE UNA UNIDAD DE CONTROL DISPUESTA EN UN ALOJAMIENTO, QUE ESTA PROTEGIDA FRENTE A UN ACCESO NO AUTORIZADO A DATOS, del 6 de Noviembre de 2009, de ADP GAUSELMANN GMBH: Procedimiento para la activación de una unidad de control, que está dispuesta en un alojamiento con protección frente a un acceso no autorizado a datos,

- en que la unidad de […]

APLICACION REMOTA DE PARCHES A UN CÓDIGO DE OPERACIÓN EN UNA UNIDAD MÓVIL, del 15 de Diciembre de 2010, de SASIAL VEHICLE TECHNOLOGIES LIMITED: SE PROPORCIONA UN SISTEMA PARA EL AJUSTE O LA ACTUALIZACION REMOTA DEL CODIGO OPERATIVO QUE ESTA SITUADO EN UNA UNIDAD MOVIL (22, 24, 26, 28 O 30). EL SISTEMA INCLUYE […]

APLICACION REMOTA DE PARCHES A UN CÓDIGO DE OPERACIÓN EN UNA UNIDAD MÓVIL, del 15 de Diciembre de 2010, de SASIAL VEHICLE TECHNOLOGIES LIMITED: SE PROPORCIONA UN SISTEMA PARA EL AJUSTE O LA ACTUALIZACION REMOTA DEL CODIGO OPERATIVO QUE ESTA SITUADO EN UNA UNIDAD MOVIL (22, 24, 26, 28 O 30). EL SISTEMA INCLUYE […]

PROCEDIMIENTO Y APARATO PARA LA DESINSTALACION INICIADA POR RED DE UN PROGRAMA DE APLICACION EN UNA RED INALAMBRICA, del 4 de Agosto de 2010, de QUALCOMM INCORPORATED: Un procedimiento para revocar remotamente uno o más programas de aplicación residentes en un módulo remoto , que comprende las operaciones de:

identificar […]

PROCEDIMIENTO Y APARATO PARA LA DESINSTALACION INICIADA POR RED DE UN PROGRAMA DE APLICACION EN UNA RED INALAMBRICA, del 4 de Agosto de 2010, de QUALCOMM INCORPORATED: Un procedimiento para revocar remotamente uno o más programas de aplicación residentes en un módulo remoto , que comprende las operaciones de:

identificar […]

Procedimiento de gestión de módulos de software integrados para una computadora electrónica de un dispositivo de conmutación eléctrica, del 17 de Junio de 2020, de SCHNEIDER ELECTRIC INDUSTRIES SAS: Procedimiento de gestión de módulos de software integrados para una computadora electrónica integrada de un dispositivo eléctrico de conmutación de […]

Comunicación de datos de recompensa entre aplicaciones, del 10 de Junio de 2020, de Outfit7 Limited: Método de comunicación de datos de recompensa desde una primera aplicación que se ejecuta en un dispositivo de procesamiento de datos hasta una segunda aplicación […]

Compartición de objetos de primera clase a través de múltiples lenguajes de programación interpretados, del 29 de Abril de 2020, de THE BOEING COMPANY: Un método para compartir construcciones de lenguaje entre diferentes lenguajes de secuencias de comandos basados en Java, en el que las construcciones del […]