UTILIZACION DE LA RED TELEFONICA PUBLICA CONMUTADA PARA CAPTURAR FIRMAS ELECTRONICAS EN TRANSACCIONES EN LINEA.

Sistema seguro para capturar firmas electrónicas que comprende:

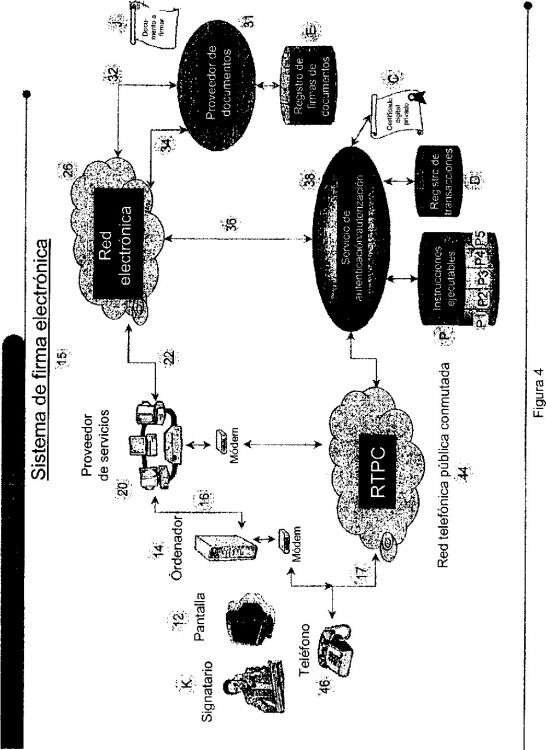

un sistema (44) de comunicación de tipo red telefónica conmutada y un segundo sistema (26) de comunicación, diferente, al menos en parte, del sistema de comunicación de tipo red telefónica;

un sitio (31) proveedor de documentos, acoplado al segundo sistema (26) de comunicación, para presentar un documento a una parte (K) a través del segundo sistema (26) de comunicación y que es capaz de ejecutar instrucciones para obtener una indicación de que la parte desea proceder con el documento, siguiendo la indicación de que el sitio (31) proveedor de documentos es capaz de generar un identificador único de documento y enviar el identificador a la parte (K) a través del segundo sistema (26) de comunicación; y

un sitio (38) de servicios, acoplado al segundo sistema (26) de comunicación y al sistema (44) de comunicación de tipo red telefónica y que es capaz de: obtener un número de teléfono para la parte (K), para iniciar las comunicaciones con la parte (K) a través del sistema (44) de comunicaciones de tipo red telefónica; ejecutar instrucciones para contactar con la parte (K) a través del sistema (44) de comunicación de tipo red telefónica; y ejecutar instrucciones solicitando a la parte (K) el identificador a través del sistema (44) de comunicación de tipo red telefónica

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/US2004/038579.

Solicitante: AUTHENTIFY, INC.

Nacionalidad solicitante: Estados Unidos de América.

Dirección: SUITE 235 8735 WEST HIGGINS ROAD,CHICAGO, IL 60635.

Inventor/es: ROLFE,ANDREW R.

Fecha de Publicación: .

Fecha Concesión Europea: 31 de Marzo de 2010.

Clasificación Internacional de Patentes:

- G06Q20/00K1

- G07C9/00C2D

- G10L17/00U

- H04L29/06S12

- H04L29/06S18

- H04L29/06S8C

- H04L29/06S8D

- H04L29/06S8F

- H04M3/38A

Clasificación PCT:

- G06F17/00 FISICA. › G06 CALCULO; CONTEO. › G06F PROCESAMIENTO ELECTRICO DE DATOS DIGITALES (sistemas de computadores basados en modelos de cálculo específicos G06N). › Equipo o métodos de procesamiento de datos o de cálculo digital, especialmente adaptados para funciones específicas (recuperación de la información, estructuras de las bases de datos o estructuras de los sistemas de archivos G06F 16/00).

- H04L29/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

- H04L9/00 H04L […] › Disposiciones para las comunicaciones secretas o protegidas.

- H04M3/38 H04 […] › H04M COMUNICACIONES TELEFONICAS (circuitos para el control de otros aparatos vía cable telefónico y que no implican aparatos de conmutación telefónica G08). › H04M 3/00 Centrales automáticas o semiautomáticas. › Disposiciones de servicio graduado, es decir, prohibición a algunos abonados de establecer ciertas conexiones (disposiciones de espera H04Q 3/64).

Clasificación antigua:

- G06F15/16 G06F […] › G06F 15/00 Computadores digitales en general (detalles G06F 1/00 - G06F 13/00 ); Equipo de procesamiento de datos en general. › Asociaciones de dos o más computadores digitales que tienen cada uno por lo menos una unidad aritmética, una unidad de programa y un registro, p. ej. para el procesamiento simultáneo de varios programas.

- H04L9/00 H04L […] › Disposiciones para las comunicaciones secretas o protegidas.

- H04L9/32 H04L […] › H04L 9/00 Disposiciones para las comunicaciones secretas o protegidas. › comprendiendo medios para verificar la identidad o la autorización de un utilizador del sistema.

Fragmento de la descripción:

Utilización de la red telefónica pública conmutada para capturar firmas electrónicas en transacciones en línea.

Sector técnica al que pertenece la invención

La presente invención se refiere a sistemas automatizados de autenticación y autorización en línea. Más particularmente, la invención se refiere a tales sistemas, que incorporan un procesamiento de voz.

Antecedentes de la invención

Internet ofrece la posibilidad de comercio extendido a nivel mundial, comercio electrónico, con un coste potencialmente menor para los compradores que el posible hasta ahora. No obstante, la falta de contacto directo persona a persona ha creado su propio conjunto de problemas. El robo de identidad es un problema que amenaza el crecimiento del comercio electrónico.

El crecimiento del comercio electrónico tendrá lugar únicamente si se lleva a cabo una infraestructura de seguridad fiable y de confianza. Es imprescindible que la identidad de los visitantes de un sitio se verifique antes de otorgarles acceso a cualquier aplicación en línea que requiera confianza y seguridad. De acuerdo con el Centro de Fraudes Nacional (National Fraud Center), su estudio del robo de identidad "lleva a la ineludible conclusión de que la única solución realista amplia para identificar el robo de identidad es mediante la autenticación". Robo de identidad: autenticación como solución (Identity Theft: Authentication As A Solution), página 10, nationalfraud.com.

A efectos de "autenticar" una entidad, se debe:

1. identificar la entidad como una entidad "conocida";

2. verificar que la identidad que afirma la entidad es su verdadera identidad; y

3. proporcionar un registro de auditoría que memoriza las razones para confiar en la identidad de la entidad.

En el mundo físico, mucha de la seguridad percibida de los sistemas se basa en la presencia física. Tradicionalmente, a efectos de abrir una cuenta bancaria, un solicitante debe presentarse físicamente en una sucursal del banco, afirmar una identidad, rellenar formularios, proporcionar firmas en tarjetas de firma, etc. Es habitual que el banco solicite al solicitante que proporcione una o más formas de identificación. Esta es la forma en la que el banco verifica la identidad que afirma el solicitante. Si el banco acepta un carnet de conducir, por ejemplo, como forma de identificación, entonces el banco está confiando de hecho en la integridad del proceso de los sistemas de la agencia estatal que emitió el carnet de conducir de que el solicitante es quien afirma ser.

El registro de auditoría que el banco conserva incluye todos los formularios que se pueden haber rellenado (incluyendo las tarjetas de firma), copias de documentos importantes (tal como el carné de conducir) y, quizás, una foto tomada para propósitos de identificación. Este proceso destaca la dependencia que un proceso de identificación y autenticación fiable tiene en la presencia física.

En el mundo electrónico, el escenario sería muy diferente. Un solicitante aparecería en el sitio web de registro de un banco, introduciría información afirmando una identidad y pulsaría un botón para continuar el proceso. Con este tipo de registro, el único registro de auditoría que tendría el banco sería que una entidad desde una cierta dirección IP se presentó en el sitio web e introdujo cierta información. La entidad puede haber sido en realidad un dispositivo automatizado. La dirección IP que inició la transacción es probablemente una dirección asignada dinámicamente que se emitió desde un conjunto de direcciones disponibles. En resumen, el banco en realidad no tiene seguridad de la verdadera identidad de la entidad que se ha registrado para la cuenta.

Para resolver este problema, muchos proveedores de sitios de comercio electrónico han empezado a confiar en mecanismos que no se producen como parte de la propia transacción electrónica para ayudar a proporcionar la seguridad de que la transacción es auténtica. Estos mecanismos son denominados generalmente mecanismos "fuera de banda". El mecanismo de autenticación fuera de banda que se utiliza más frecuentemente es enviar al usuario final un correo a través del servicio postal de los Estados Unidos u otros servicios de reparto similares. El correo enviado al usuario final contendrá alguna información que el sitio requiere que posea el usuario final antes de avanzar con el registro.

Enviando algo (por ejemplo, un número PIN) a través del correo y requiriendo, posteriormente, que el usuario final utilice dicha información para "continuar" en el sitio web, el proveedor del sitio confía en los efectos disuasivos de ser forzado a recibir un correo en una ubicación incluyendo las leyes federales, pero no limitado a las mismas, que pretenden evitar el fraude postal. El principal inconveniente de utilizar el correo es que es lento. Además, no existe un registro de auditoría. En el Internet de hoy en día, esperar "7-10 días" para recibir un paquete postal no es ideal para el consumidor o para el sitio de comercio electrónico.

Un factor de autenticación es algo que pueda ser utilizado para verificar que alguien es quien pretende ser. Los factores de autenticación se agrupan generalmente en tres categorías generales: algo que conoces, algo que tienes y algo que eres.

"Algo que conoces" es una información que sola o en combinación con otra información, debe ser conocida únicamente por la entidad en cuestión o aquellos en los que la entidad en cuestión debe confiar. Ejemplos de esto son contraseñas, el nombre de soltera de la madre, un número de cuenta, un número PIN, etc. Este tipo de factor de autenticación también se denomina como "secreto compartido".

Un secreto compartido es efectivo únicamente si se mantiene de manera confidencial. Desafortunadamente, los secretos compartidos son a menudo demasiado fáciles de determinar. En primer lugar, el secreto compartido deriva demasiado a menudo de información que se encuentra disponible relativamente de manera amplia (número de la seguridad social, número de cuenta). En segundo lugar, es difícil que un humano mantenga un secreto que alguien realmente quiere. Si alguien realmente quiere información de ti, puede esforzarse mucho para conseguirlo, bien preguntándote a ti o a los de tu alrededor, directa o indirectamente, o determinando la información a partir de terceros que puedan conocerla.

"Algo que tienes" es cualquier testigo físico que soporta la premisa de la identidad de una entidad. Ejemplos de esto son llaves, tarjetas con banda magnética y tarjetas inteligentes. Los testigos físicos requieren generalmente algún mecanismo fuera de banda para entregar de hecho el testigo. Normalmente, se necesita algún tipo de presencia física (por ejemplo, un empleado que se presente en la oficina de recursos humanos para firmar y recoger unas llaves de un edificio).

Los testigos físicos proporcionan el beneficio añadido de no ser "capaces de realizar ingeniería social", queriendo decir que sin el testigo físico, cualquier cantidad de información dada a conocer a una parte de dudosa reputación no es de utilidad sin el testigo. Una parte fiable debe emitir el testigo de manera fiable.

"Algo que eres" es alguna característica de una persona que puede ser medida y utilizada para identificar de manera única un individuo entre la población. Ejemplos de esto son huellas dactilares, patrones de retina y patrones de voz. Las capacidades biométricas ofrecen la mejor forma de autenticación de identidad disponible. Requieren algún tipo de presencia física y pueden representar características únicas de una persona que son extremadamente difíciles de burlar.

Desafortunadamente, la captura de una medida biométrica requiere un hardware específico en la ubicación de los usuarios y algunos de los dispositivos de hardware que soportan medidas biométricas son costosos y todavía no se utilizan ampliamente. Alguna de la tecnología de biometría que se utiliza hoy en día también depende de una "imagen" electrónica de la medida biométrica con la que comparar. Si esta imagen electrónica es comprometida alguna vez, entonces la utilización de dicha medida biométrica como identidad está comprometida. Esto se vuelve un problema serio en base al número limitado de medidas biométricas disponibles en la actualidad. De manera más importante, las medidas biométricas no se pueden utilizar para determinar la identidad de un individuo en primer lugar.

Una infraestructura de seguridad es tan robusta únicamente como su modelo de confianza...

Reivindicaciones:

1. Sistema seguro para capturar firmas electrónicas que comprende:

2. Sistema seguro, según la reivindicación 1, en el que el sitio (38) de servicios es capaz de ejecutar instrucciones para facilitar una respuesta verbal de dicho identificador por parte de la parte (K) a través del sistema (44) de comunicación de tipo red telefónica al sitio (38) de servicios.

3. Sistema seguro, según la reivindicación 2, en el que el sitio (38) de servicios es capaz de comparar la respuesta verbal del identificador enviada a la parte (K) a través del segundo sistema (26) de comunicación.

4. Sistema seguro, según la reivindicación 3, en el que el sitio (38) de servicios es capaz de ejecutar instrucciones que crean una firma digital asociada con la parte (K) en respuesta a la respuesta verbal que corresponde con el identificador enviado a la parte (K) a través del segundo sistema (26) de comunicación.

5. Sistema seguro, según la reivindicación 4, en el que el sitio (38) de servicios es capaz de ejecutar instrucciones que almacenan al menos una respuesta verbal recibida desde la parte (K).

6. Sistema seguro, según la reivindicación 5, en el que el sitio (38) de servicios es capaz de ejecutar instrucciones que comparan la respuesta almacenada con un patrón de voz de la parte (K) almacenado previamente.

Patentes similares o relacionadas:

SEGUNDA MEJORA INTRODUCIDA EN LA PATENTE DE INVENCION NUMERO 200400045 RELATIVO A UN SISTEMA ADICIONAL PARA EL PAGO DE PREMIOS DE GRAN CUANTIA MANTENIENDO LA SEGURIDAD FRENTE A POSIBLES ACTOS DELICTIVOS, del 1 de Febrero de 2011, de TRATECNICA, S.A.: Segunda mejora introducida en la patente de invención nº 200400045 relativo a un sistema adicional para el pago de premios de gran cuantía manteniendo […]

SEGUNDA MEJORA INTRODUCIDA EN LA PATENTE DE INVENCION NUMERO 200400045 RELATIVO A UN SISTEMA ADICIONAL PARA EL PAGO DE PREMIOS DE GRAN CUANTIA MANTENIENDO LA SEGURIDAD FRENTE A POSIBLES ACTOS DELICTIVOS, del 1 de Febrero de 2011, de TRATECNICA, S.A.: Segunda mejora introducida en la patente de invención nº 200400045 relativo a un sistema adicional para el pago de premios de gran cuantía manteniendo […]

PROCEDIMIENTO PARA LA COMPRA DE ARTICULOS O SERVICIOS MEDIANTE UN TELEFONO MOVIL, del 16 de Febrero de 2010, de SWISSCOM AG: Procedimiento de compra de bienes o servicios que usa un teléfono móvil, usa el servicio de mensajes cortos, datos de servicio suplementarios no estructurados o correo […]

PROCEDIMIENTO PARA LA COMPRA DE ARTICULOS O SERVICIOS MEDIANTE UN TELEFONO MOVIL, del 16 de Febrero de 2010, de SWISSCOM AG: Procedimiento de compra de bienes o servicios que usa un teléfono móvil, usa el servicio de mensajes cortos, datos de servicio suplementarios no estructurados o correo […]

PROCEDIMIENTO Y SISTEMA PARA LA TRANSFERENCIA SEGURA DE DATOS A TRAVES DE UN INTERFAZ NFC, del 13 de Noviembre de 2009, de SWISSCOM AG: Procedimiento para la transferencia segura de datos a través de un interfaz NEC, en que son almacenables datos en una memoria de datos de un tag NFC y los mismos […]

PROCEDIMIENTO Y SISTEMA PARA LA TRANSFERENCIA SEGURA DE DATOS A TRAVES DE UN INTERFAZ NFC, del 13 de Noviembre de 2009, de SWISSCOM AG: Procedimiento para la transferencia segura de datos a través de un interfaz NEC, en que son almacenables datos en una memoria de datos de un tag NFC y los mismos […]

CONEXIÓN RÁPIDA A RED, del 18 de Noviembre de 2011, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Procedimiento para facilitar un acceso de protocolo de Internet por parte de un nodo móvil a una red de acceso, comprendiendo el procedimiento: enviar una solicitud de conexión […]

UN PROCEDIMIENTO PARA EL ACCESO DEL TERMINAL MÓVIL A LA RED WLAN Y PARA LA COMUNICACIÓN DE DATOS A TRAVÉS DE LA CONEXIÓN INALÁMBRICA DE FORMA SEGURA, del 11 de Noviembre de 2011, de CHINA IWNCOMM CO., LTD: Un procedimiento para el acceso seguro del terminal móvil a la Red de Área Local Inalámbrica, WLAN, y para la comunicación de datos segura a través de […]

DISPOSICIÓN Y MÉTODO PARA LA TRANSMISIÓN SEGURA DE DATOS, del 8 de Noviembre de 2011, de TRUST INTEGRATION SERVICES B.V: Método de transmisión segura de datos en una sesión de comunicación entre un cliente (2(n)) y una disposición informática de un tercero (2(n'); 6), que […]

MONITORIZACIÓN DE CONTENIDO DIGITAL PROPORCIONADO POR UN PROVEEDOR DE CONTENIDOS SOBRE UNA RED, del 15 de Abril de 2011, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método de monitorizar el uso del cliente de los contenidos digitales descargados o difundidos de forma continua proporcionados por un proveedor de contenidos […]

MONITORIZACIÓN DE CONTENIDO DIGITAL PROPORCIONADO POR UN PROVEEDOR DE CONTENIDOS SOBRE UNA RED, del 15 de Abril de 2011, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método de monitorizar el uso del cliente de los contenidos digitales descargados o difundidos de forma continua proporcionados por un proveedor de contenidos […]

MÉTODO ELECTRÓNICO PARA ALMACENAR Y RECUPERAR DOCUMENTOS ORIGINALES AUTENTIFICADOS, del 22 de Febrero de 2011, de EORIGINAL INC.: Un método para manejar objetos originales electrónicos almacenados que han sido creados firmando objetos de información por los respectivos agentes de transferencia, someter […]