MÉTODO ELECTRÓNICO PARA ALMACENAR Y RECUPERAR DOCUMENTOS ORIGINALES AUTENTIFICADOS.

Un método para manejar objetos originales electrónicos almacenados que han sido creados firmando objetos de información por los respectivos agentes de transferencia,

someter los objetos de información firmados a una utilidad de custodia fiable (TCU), validar los objetos de información firmados sometidos mediante por lo menos la prueba de la integridad del contenido de cada objeto de información firmado y la validez de la firma del agente de transferencia respectivo, caracterizado por, aplicar una envoltura a cada objeto de información validado que incluya un sello con la fecha y hora actuales y una firma digital y un certificado de autentificación de la TCU, la cual maneja al menos un objeto original electrónico en base a reglas establecidas por el propietario del al menos un objeto electrónico original, que comprende los pasos de: establecer una regla que establezca al menos un tipo de objeto original como una copia autorizada que es controlada y retenida dentro de la TCU; establecer una regla que establezca al menos un tipo del objeto original electrónico como registros transferibles potenciales; establecer una regla que permita al menos a un usuario seleccionado el acceso a por lo menos un tipo seleccionado de un objeto original electrónico; establecer una regla que identifique al menos un tipo de un objeto original electrónico requerido para concluir un trato; establecer una regla que determine el momento en que un objeto original electrónico seleccionado pasa a ser controlado como un registro transferible; y comunicar dichas reglas a dicha TCU

Tipo: Patente Europea. Resumen de patente/invención. Número de Solicitud: E05108269.

Solicitante: EORIGINAL INC.

Nacionalidad solicitante: Estados Unidos de América.

Dirección: THE WAREHOUSE AT CAMDEN YARDS, SOUTH, SUITE 800, 323 WEST CAMDEN STREET BALTIMORE, MD 21201 ESTADOS UNIDOS DE AMERICA.

Inventor/es: BISBEE, STEPHEN, F., MOSKOWITZ, JACK, J., WHITE, MICHAEL, W., BECKER, KEITH, F., PETERSON, ELLIS, K.

Fecha de Publicación: .

Fecha Solicitud PCT: 1 de Diciembre de 2000.

Fecha Concesión Europea: 15 de Septiembre de 2010.

Clasificación Internacional de Patentes:

- H04L29/06S12

- H04L29/06S8C

- H04L9/32S

- H04L9/32T

Clasificación PCT:

- H04L29/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

- H04L9/32 H04L […] › H04L 9/00 Disposiciones para las comunicaciones secretas o protegidas. › comprendiendo medios para verificar la identidad o la autorización de un utilizador del sistema.

Clasificación antigua:

Países PCT: Austria, Bélgica, Suiza, Alemania, Dinamarca, España, Francia, Reino Unido, Grecia, Italia, Liechtensein, Luxemburgo, Países Bajos, Suecia, Mónaco, Portugal, Irlanda, Eslovenia, Finlandia, Rumania, Chipre, Lituania, Letonia, Ex República Yugoslava de Macedonia, Albania.

Fragmento de la descripción:

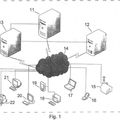

ANTECEDENTES Este invento se refiere a sistemas y métodos para proporcionar una cadena verificable de evidencia y seguridad para la 5 transferencia y recuperación de documentos u otros objetos de información en formatos digitales. La continuada evolución de los métodos de comercio se hace evidente en el aumento de la sustitución de las comunicaciones en base de papel por comunicaciones electrónicas. Cuando la comunicación se realiza mediante mensajes reproducidos electrónicamente, tales como correos electrónicos, máquinas de facsímil (faxes), reproducción de imágenes, intercambio de daros electrónicos o transferencia de fondos electrónica, sin embargo, no existe ya una 10 firma o un sello que garantice la autenticidad de la identidad de una parte de un trato o transacción. Los métodos tradicionales legalmente aceptados de verificación de la identidad del originario de un documento, tales como la presencia o aparición física, una firma en tinta azul, un testigo personal, un reconocimiento por un Notario Público, no son ya posibles. Para abordar estos problemas, se ha descrito un sistema de autentificación de documentos (DAS) que proporciona la 15 necesaria seguridad y protección de los objetos de información electrónicos o documentos electrónicos y otros objetos de información, y que utiliza ventajosamente un sistema criptográfico asimétrico para ayudar a asegurar que una parte originaria de un objeto de información sea identificable electrónicamente como tal. Este sistema es un aspecto de los métodos y aparatos para la transmisión, almacenamiento y recuperación seguros de objetos de información que se han descrito en las patentes de EE.UU. nº 5.615.268 y nº 5.748.738, ambas concedidas a Bisbee y otros, y en las patentes 20 de EE.UU. nº 6.237.096 y nº 6.367.013, ambas concedidas a Bisbee y otros. Como cuestión inicial, será de utilidad comprender la siguiente terminología, que es común en el campo del comercio y comunicaciones electrónicas seguras. En la “criptografía en clave pública (PKC)” se hace uso de pares de “claves” criptográficas, teniendo cada par una clave privada (secreta) y una clave pública, que están asociadas a los respectivos usuarios registrados. Las claves públicas 25 se publican para cualquiera que las use para cifrar o codificar información destinada a los respectivos usuarios, Solamente el poseedor de la clave privada emparejada puede leer la información, es decir, un documento electrónico o, más en general, un objeto de información, que hubiera sido cifrado usando la respectiva clave pública. A la inversa, un documento electrónico que sea “firmado digitalmente” usando una clave privada del usuario puede ser verificado como de ese usuario por cualquiera que conozca la clave pública del usuario. Las funciones de cifrado y descifrado de ambas 30 claves son realmente “de un solo sentido”, lo que significa que nadie puede determinar una clave privada a partir de la correspondiente clave pública, y viceversa, lo que en los sistemas de PKC populares es debido al hecho de que, al menos actualmente, el hallar números primos altos es fácil mediante tratamiento por ordenador, pero la descomposición en factores de los productos de dos números primos altos es difícil de realizar por tratamiento con ordenador. Ejemplos de algoritmos de PKC que cumplen con las normas aplicables gubernamentales o comerciales, son el algoritmo de firma 35 digital (DSA/RSA) y el algoritmo de cálculo probabilístico de la dirección seguro (SHA-1/MDS). Se han descrito varios aspectos de los sistemas criptográficos en clave pública (PKC) en la bibliografía, incluida la publicación de R.I. Rivest y otros, “A Method for Obtaining Digital Signatures and Public-Key Cryptosystems”, Communications of the ACM Vol. 21, págs. 120-126 (Febrero 1978); la de M.E. Hellman, “The Mathematics of Public Key Cryptography”, Scientific American, vol 234, n0 8, págs. 146-152, 154-157 (Agosto 1979), y la de W. Diffie, “The 40 First Ten Years of Public Key Criptography”, Proceedings of the IEEE, vol. 76, págs 560-577 (Mayo 1988). Es también de hacer notar que para un sistema de PKC, como para otros sistemas criptográficos, la fuerza del sistema, es decir, el esfuerzo de cálculo necesario para romper un mensaje cifrado, depende en gran medida de la longitud de la clave, tal como se ha descrito en la publicación de C. E. Shannon, “Communnication Theory of Secrecy Systems”, Bell Sys. Tech. J. vol. 28, págs. 656-715 (Octubre 1949). 45 Una “firma holográfica” significa una firma escrita. Una “firma holográfica digitalizada” significa una firma escrita que ha sido captada electrónicamente, por ejemplo usando un adaptador de aguja o un escáner para crear una imagen de bits de la firma holográfica. Una “firma digital” es un elemento de datos que no se puede falsificar, el cual atestigua que el usuario (usuarios) correspondiente(s) a la firma digital escribió o dio de otro modo su conformidad al contenido de un documento 50 electrónico u otro objeto de información en el cual se haya consignado la firma digital. Una firma digital se crea típicamente mediante un proceso de cálculo probabilístico de la dirección del documento electrónico, cifrando la dirección calculada resultante (bloque de integridad) usando la clave privada (secreta) del usuario, y añadiendo como apéndice al documento electrónico el cálculo de la clave cifrado.

Un “certificado de autentificación” es un elemento de datos firmado digitalmente que no puede ser falsificado, que liga la 55 clave pública del usuario a la información de identidad del usuario y que, ventajosamente, aunque no necesariamente, es conforme a la normal internacional X.509 versión 3, “The Directory-Authentication Framework 1988”, promulgada por la International Telecommunications Union (ITU). Cada certificado de autentificación incluye la siguiente información

crítica necesaria en los procesos de firma y verificación: un número de la versión, un número de serie, una identificación de la Autoridad de Certificación (CA) que expidió el certificado, identificaciones de los algoritmos de dirección calculada y de la firma digital de quien lo haya expedido, un período de validez, una identificación única del usuario que posee el certificado, y la clave de verificación de la firma criptográfica del usuario. Los certificados de autentificación son expedidos y firmados digitalmente por una CA, que es la responsable de asegurar la identificación única de todos los 5 usuarios. Un certificado de autentificación es una “ID” (identificación) digital, muy similar a lo que es un permiso de conducción de vehículos, u otra documentación que se use para verificar la identidad de una persona. La infraestructura de clave pública original puede usar el certificado X.509v3 que está basado en una norma ISO/ITU, tal como es interpretado según las recomendaciones de la Infraestructura de la Clave Pública de la “Internet Engineering Task Force” (IETF) de 10 la Infraestructura de la Clave Pública X-509(PKIX). Estos certificados son firmados digitalmente por la Autoridad de Certificación que los expide la cual garantiza la integridad tanto del contenido como de la fuente. El acto de la firma digital hace que el certificado sea sustancialmente a prueba de fraude, y por lo tanto no se necesita más protección. La intención con la que se expide el certificado es la de asociar de modo fiable (ligar) el nombre de un usuario a la clave criptográfica pública del usuario. La fuerza de la protección es igual directamente a la fuerza del algoritmo y al tamaño 15 de la clave usada al crear la firma digital del expedidor (algoritmos de la y de la firma digital). Un certificado identifica por lo tanto de modo seguro al propietario del par de claves públicas, que se usa para proporcionar servicios de autentificación, autorización, cifrado y ausencia de rechazos. Un certificado típico tiene la siguiente forma: [Versión, Número de Serie, Algoritmos del Expedidor (firmas de búsqueda de la clave y digital), Nombre Diferenciado (DN) del Expedidor, Período de Validez, DN del Sujeto, información de clave pública del sujeto, Identificador Único del 20 Expedidor (opcional), Identificador Único del Sujeto (opcional), clave pública del Expedidor, Extensiones (por ejemplo, Nombre Alternativo del Sujeto)] Firma Digital del Expedidor. Un DN único se forma concatenando información específica de nominación (por ejemplo, país, localidad, organización, unidad de la organización, dirección de correo electrónico, nombre común). También se pueden usar extensiones de certificado como un modo de asociar atributos...

Reivindicaciones:

1. Un método para manejar objetos originales electrónicos almacenados que han sido creados firmando objetos de información por los respectivos agentes de transferencia, someter los objetos de información firmados a una utilidad de custodia fiable (TCU), validar los objetos de información firmados sometidos mediante por lo menos la prueba de la 5 integridad del contenido de cada objeto de información firmado y la validez de la firma del agente de transferencia respectivo, caracterizado por, aplicar una envoltura a cada objeto de información validado que incluya un sello con la fecha y hora actuales y una firma digital y un certificado de autentificación de la TCU, la cual maneja al menos un objeto original electrónico en base a reglas establecidas por el propietario del al menos un objeto electrónico original, que comprende los pasos de: 10 establecer una regla que establezca al menos un tipo de objeto original como una copia autorizada que es controlada y retenida dentro de la TCU; establecer una regla que establezca al menos un tipo del objeto original electrónico como registros transferibles potenciales; establecer una regla que permita al menos a un usuario seleccionado el acceso a por lo menos un tipo seleccionado de 15 un objeto original electrónico; establecer una regla que identifique al menos un tipo de un objeto original electrónico requerido para concluir un trato; establecer una regla que determine el momento en que un objeto original electrónico seleccionado pasa a ser controlado como un registro transferible; y comunicar dichas reglas a dicha TCU. 2. El método según la reivindicación 1, en el que en base a las reglas establecidas por un propietario de un objeto 20 original electrónico que requiera ejecución como parte de la conclusión del trato, la TCU notifica a al menos un participante en el trato cuando es recibido el objeto original electrónico por la TCU. 3. El método según la reivindicación 1, que comprende además el paso de crear un inventario de objetos a partir de al menos un objeto original electrónico almacenado que sea un registro transferible y que se requiere para concluir el trato, en que el inventario de objetos incluye un sello con la fecha y hora actuales y una firma digital y certificado de 25 autenticación de la TCU, y el inventario de objetos comprende una envoltura que incluye identificadores del objeto que respectivamente apuntan al registro transferible y al menos un bloque de firma de al menos un participante en el trato, comprendiendo el bloque de firma de al menos un participante una dirección calculada de una combinación de una copia principal del registro transferible y la al menos una firma digitalizada del participante. 4. El método según la reivindicación 3, en el que el inventario de objeto incluye además metadatos que resumen el trato. 30 5. El método según la reivindicación 1, que comprende además los pasos de: recibir por la TCU una petición de un usuario para recuperar el contenido de un objeto original electrónico; y verificar las reglas establecidas por el propietario asociadas con el tipo del objeto original electrónico identificado en la petición para determinar si el usuario ha sido capacitado para tener acceso al tipo de objeto original electrónico identificado en la petición. 35 6. El método según la reivindicación 5, en el que la petición indica que el contenido ha de ser recuperado para añadir al menos unas firmas, y si el usuario ha sido capacitado para tener acceso al tipo del objeto original electrónico identificado en la petición, la TCU lleva a cabo los pasos de: eliminar todas las firmas del objeto original electrónico identificado en la petición, dejando por consiguiente solamente el contenido del objeto original electrónico; 40 formar una envoltura que incluya el contenido del objeto original electrónico identificado de la petición, una indicación de la fecha y hora actuales, y la firma digital de la TCU y certificado de autenticación, y comunicar la envoltura al usuario. 7. El método según la reivindicación 5, en el que el usuario recibe la envoltura y extrae el contenido para procesar por el usuario. 8. El método según la reivindicación 7, en el que el usuario imprime el contenido. 45 9. El método según la reivindicación 7, en el que el usuario interroga la TCU respecto a las partes que pueden haber firmado el objeto original electrónico correspondiente al contenido procesado por el usuario, y en respuesta a la interrogación, la TCU quita la envoltura del objeto original electrónico, extrae cualquier información del firmante incluida en el objeto original electrónico, forma una firma de datos que comprende la información del firmante, y comunica la estructura de datos al usuario. 50

10. El método según la reivindicación 7, en el que después de procesar el contenido, el usuario forma un bloque de firmas respectivo a partir del contenido y de la firma digital del usuario, se compromete a quedar obligado por su firma digital, y somete el bloque de firma a la TCU. 11. El método según la reivindicación 10, en el que el bloque de firma del usuario comprende información del firmante que incluye al menos una dirección calculada del contenido y de la firma digital del usuario, e información del certificado. 5 12. El método según la reivindicación 11, en el que la información del firmante incluye al menos un atributo autenticado. 13. El método según la reivindicación 10, en el que una pluralidad de usuarios someten bloques de firma respectivos en paralelo a la TCU. 14. El método según la reivindicación 13, en el que los bloques de firma son almacenados por la TCU como envolturas aplicadas en forma recurrente. 10 15. El método según la reivindicación 10, en el que la TCU extrae la información del bloque de firmas admitido por el usuario y, en base a la información extraída, verifica la identidad del usuario y la integridad del contenido usado para formar el bloque de firma. 16. El método según la reivindicación 15, en el que la TCU verifica la integridad del contenido calculando para ello una dirección calculada del contenido y comparando la dirección calculada con una dirección incluida en una parte de 15 información del firmante del bloque de firma. 17. El método según la reivindicación 10, en el que la TCU recupera el objeto original electrónico correspondiente, quita la envoltura del objeto original electrónico para recuperar el contenido del objeto original electrónico, y forma una envoltura que incluye el contenido recuperado, el bloque de firma sometido, una indicación de fecha y hora actuales y la firma digital de la TCU y el certificado de autenticación, con lo que la envoltura comprende un nuevo objeto original 20 electrónico. 18. El método según la reivindicación 17, en el que el bloque de firma del usuario incluye un campo de atributo no autenticado, y la TCU añade la indicación de fecha y hora actuales al campo del atributo no autenticado, para indicar una hora de recepción por la TCU del bloque de firma del usuario. 19. El método según la reivindicación 17, en el que una pluralidad de usuarios someten respectivos bloques de firma a 25 la TCU, y los bloques de firma sometidos son puestos en al menos una de una pluralidad de envolturas aplicadas de forma recurrente. 20. El método según la reivindicación 17, en el que la TCU notifica al propietario del objeto original electrónico correspondiente al contenido, en base a una regla establecida por el propietario, que el bloque de firma ha sido incluido en la envoltura. 30 21. El método según la reivindicación 20, en el que el nuevo objeto original electrónico es un registro transferible basado en las reglas establecidas. 22. El método según la reivindicación 1, que comprende además los siguientes pasos por parte de la TCU: recibir una petición sometida por un usuario de recuperación de un objeto original electrónico identificado en La petición; determinar si el usuario tiene autoridad para someter la petición; y 35 si se determina que el usuario tiene autoridad, llevar a cabo los pasos de: recuperar el objeto original electrónico identificado en la petición; extraer del objeto original electrónico recuperado información del contenido y al menos un bloque de firma; extraer del bloque de firma la información del firmante; extraer al menos una de una fecha y hora actuales de una firma digitalizada incluida en la información del firmante y una 40 fecha y hora actuales de la recepción por la TCU del bloque de firma; extraer del bloque de firma información certificada que incluya información de identificación del firmante; formar una estructura de datos a partir de la información extraída de tal modo que al procesar el contenido la información sea correctamente situada con respecto al contenido e incluya al menos un índice o marca de resistencia al fraude que identifique claramente la información entregada como una copia; y 45 comunicar la estructura de datos al usuario.

23.El método según la reivindicación 22, en el que la estructura de datos está incluida en una envoltura que incluye también una indicación de fecha y hora actuales y la firma digital de la TCU y el certificado de autenticación. 24.El método según la reivindicación 22, en el que la estructura de datos incluye etiquetas que guían la colocación de la información. 25.El método según la reivindicación 1, que comprende además los pasos de: 5 autenticar una identidad del propietario, validar el derecho del propietario a actuar con respecto al trato, y establecer una regla que identifique a al menos un usuario capaz de autorizar la transferencia de un interés en un registro transferible.

Patentes similares o relacionadas:

PROCEDIMIENTO Y SISTEMA DE IMPLEMENTACIÓN DE UNA FIRMA DIGITAL, del 2 de Diciembre de 2011, de TELIASONERA FINLAND OYJ: Un procedimiento para firmar digitalmente un formulario electrónico por medio de una estación móvil, comprendiendo dicho procedimiento las etapas de transferir el material […]

SISTEMA DE DETECCIÓN DE CONTENIDO NO AUTORIZADO, del 8 de Agosto de 2011, de PANASONIC CORPORATION: Un dispositivo de procesamiento de datos para la utilización de una obra digital registrada sobre un medio de registro (1500; […]

SISTEMA DE JUEGO ELECTRÓNICO DE CASINO CON MAYOR CAPACIDAD DE JUEGO, DE AUTENTICACIÓN Y DE SEGURIDAD, del 26 de Abril de 2011, de IGT: LA INVENCION SE REFIERE A UN SISTEMA DE JUEGO ELECTRONICO DE UN CASINO CONSISTENTE EN VARIOS COMPONENTES DEL SISTEMA, INCLUYENDO UN MICROPROCESADOR , UNA UNIDAD DE MEMORIA […]

SISTEMA DE JUEGO ELECTRÓNICO DE CASINO CON MAYOR CAPACIDAD DE JUEGO, DE AUTENTICACIÓN Y DE SEGURIDAD, del 26 de Abril de 2011, de IGT: LA INVENCION SE REFIERE A UN SISTEMA DE JUEGO ELECTRONICO DE UN CASINO CONSISTENTE EN VARIOS COMPONENTES DEL SISTEMA, INCLUYENDO UN MICROPROCESADOR , UNA UNIDAD DE MEMORIA […]

MICROCOMPUTADOR BIOMETRICO, del 4 de Marzo de 2011, de INTELLIGENT DATA, S.L.: Especialmente concebido para alojar las aplicaciones y funcionalidades típicas de un computador personal en un dispositivo sumamente compacto y portátil, […]

MICROCOMPUTADOR BIOMETRICO, del 4 de Marzo de 2011, de INTELLIGENT DATA, S.L.: Especialmente concebido para alojar las aplicaciones y funcionalidades típicas de un computador personal en un dispositivo sumamente compacto y portátil, […]

EQUIPO DESTINADO A LA PRACTICA DE VOTACIONES Y SU PROCEDIMIENTO DE FUNCIONAMIENTO, del 22 de Febrero de 2011, de MORERA UROZ, PERE: Equipo destinado a la práctica de votaciones y su procedimiento de funcionamiento.El proceso de votaciones actual comprende las operaciones de identificación […]

EQUIPO DESTINADO A LA PRACTICA DE VOTACIONES Y SU PROCEDIMIENTO DE FUNCIONAMIENTO, del 22 de Febrero de 2011, de MORERA UROZ, PERE: Equipo destinado a la práctica de votaciones y su procedimiento de funcionamiento.El proceso de votaciones actual comprende las operaciones de identificación […]

METODO Y DISPOSITIVO DE REMISION DE INFORMACION PARA LA REALIZACION DE TRANSACCIONES ELECTRONICAS SEGURAS, del 17 de Enero de 2011, de PONS BORDES, JUAN JOSE PONS BORDES, PABLO: Método y dispositivo de remisión de información para realización de transacciones electrónicas seguras desde un ordenador conectado con un servidor y a un dispositivo […]

PROCEDIMIENTO Y DISPOSITIVO PARA PROTEGER UN DOCUMENTO CON UNA IMAGEN DE FIRMA AÑADIDA Y DATOS BIOMETRICOS EN UN SISTEMA DE ORDENADOR, del 20 de Agosto de 2010, de STEPOVER GMBH: Procedimiento para la protección de un documento con imagen de firma digital añadida en un sistema de ordenador , que comprende los pasos […]

PROCEDIMIENTO Y DISPOSITIVO PARA PROTEGER UN DOCUMENTO CON UNA IMAGEN DE FIRMA AÑADIDA Y DATOS BIOMETRICOS EN UN SISTEMA DE ORDENADOR, del 20 de Agosto de 2010, de STEPOVER GMBH: Procedimiento para la protección de un documento con imagen de firma digital añadida en un sistema de ordenador , que comprende los pasos […]

HERRAMIENTA UTILIZABLE PARA LA AUTENTIFICACIÓN DE DOCUMENTOS, PROCEDIMIENTOS DE UTILIZACIÓN DE LA HERRAMIENTA Y DE LOS DOCUMENTOS PRODUCIDOS POR EL O LOS PROCEDIMIENTOS, del 30 de Diciembre de 2010, de SOCIETE FRANCAISE DU RADIO TELEPHONE (SFR): Dispositivo utilizable para la lectura semiautomática y protegida de documentos oficiales, por ejemplo DNI, pasaporte, cheques, TB, que comprende: - al menos un medio […]