MONITORIZACIÓN DE CONTENIDO DIGITAL PROPORCIONADO POR UN PROVEEDOR DE CONTENIDOS SOBRE UNA RED.

Un método de monitorizar el uso del cliente de los contenidos digitales descargados o difundidos de forma continua proporcionados por un proveedor de contenidos (30) a un sistema cliente (10) sobre una red (40),

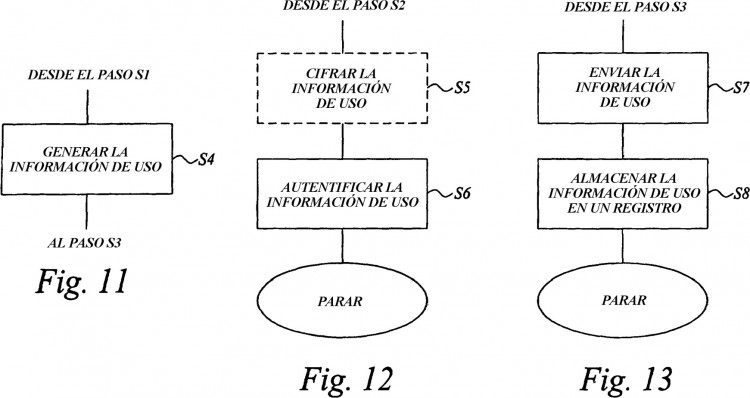

dicho método que consta de los pasos de: - registrar (S2) el uso generando información de uso que concierne al uso de dichos contenidos digitales, recibiendo datos de entrada desde distintos medios externos dependientes de la información de uso que van a ser generada; - realizar (S3) una operación de seguridad para permitir la identificación de al menos una de una cuenta y un cliente para vincular dicha información de uso a la cuenta y/o cliente identificado, y monitorizar el uso del cliente de los contenidos digitales descargados o difundidos de forma continua usando la información de uso generada, y en donde el cliente se identifica mediante dicha operación de seguridad, en donde dicha información de uso se mantiene en un registro (175) en dicho sistema cliente (10), y dicho paso de realizar una operación de seguridad comprende el paso de almacenar dicho registro (175) en un entorno a prueba de sabotajess asociado con dicho sistema cliente (10), y en donde dicha información de uso comprende una representación (172-1) de dichos contenidos digitales usados por el cliente; la información de la calidad de uso (172-2); y la información temporal (172-N) relacionada con el uso de dichos contenidos digitales

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/SE2003/000664.

Solicitante: TELEFONAKTIEBOLAGET LM ERICSSON (PUBL).

Nacionalidad solicitante: Suecia.

Dirección: GRIMSTAGATAN 161 S-162 58 VALLINGBY SUECIA.

Inventor/es: NÄSLUND,Mats, SELANDER,Göran, BJÖRKENGREN,Ulf.

Fecha de Publicación: .

Fecha Solicitud PCT: 25 de Abril de 2003.

Clasificación Internacional de Patentes:

- H04L29/06S4B

- H04L29/06S8C

Clasificación PCT:

- H04L12/14 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 12/00 Redes de datos de conmutación (interconexión o transferencia de información o de otras señales entre memorias, dispositivos de entrada/salida o unidades de tratamiento G06F 13/00). › Disposiciones para el cobro.

Clasificación antigua:

- H04L12/14 H04L 12/00 […] › Disposiciones para el cobro.

- H04Q7/32

- H04Q7/38

Países PCT: Austria, Bélgica, Suiza, Alemania, Dinamarca, España, Francia, Reino Unido, Grecia, Italia, Liechtensein, Luxemburgo, Países Bajos, Suecia, Mónaco, Portugal, Irlanda, Eslovenia, Finlandia, Rumania, Chipre, Lituania, Letonia, Ex República Yugoslava de Macedonia, Albania.

PDF original: ES-2356990_T3.pdf

Fragmento de la descripción:

CAMPO TÉCNICO

La presente invención generalmente se refiere a la gestión de los derechos digitales (DRM) para gestionar los contenidos digitales proporcionados sobre redes, y más particularmente a la monitorización del uso de contenidos digitales por un cliente en un sistema de DRM. 5

ANTECEDENTES

La distribución de contenidos digitales o datos de medios que usan las modernas tecnologías de comunicaciones digitales está creciendo constantemente, sustituyendo cada vez más los métodos de distribución más tradicionales. En particular, hay una tendencia en aumento de descargar o difundir de forma continua contenidos digitales desde un proveedor de contenidos a un cliente o usuario, el cuál entonces típicamente presenta el contenido 10 usando un dispositivo de presentación de acuerdo con algunos derechos de usuario, o reglas de uso especificadas en una licencia asociada con los contenidos digitales. Debido a las ventajas de esta forma de distribución de contenidos, que incluye ser económica, rápida y fácil de realizar, las aplicaciones ahora se pueden facilitar para la distribución de todo tipo de medios, tales como audio, vídeo, imágenes, libros electrónicos y programas informáticos.

No obstante, con esta nueva forma de distribuir los contenidos de medios digitales llega la necesidad de 15 proteger los activos digitales de los proveedores de contenidos contra el uso no autorizado y la copia ilegal. Los creadores y los titulares de los derechos de autor de los contenidos digitales naturalmente tienen un fuerte interés económico de proteger sus derechos, y esto ha conducido a una demanda que aumenta para la gestión de los derechos digitales (DRM). La DRM generalmente es una tecnología para proteger los activos de los proveedores de contenidos en un sistema de distribución de contenidos digitales, que incluye proteger, monitorizar y restringir el uso de los 20 contenidos digitales así como la gestión del pago. Un sistema de DRM normalmente incluye de esta manera componentes para el cifrado, la autentificación, la gestión de claves, la gestión de reglas de uso y el cargo.

Las amenazas más básicas para un sistema de DRM incluyen el espionaje, el copiado ilegal, la modificación de las reglas de uso, y la repudiación de encargo o entrega de contenidos. La mayoría de estos problemas básicos de seguridad se resuelve mediante las técnicas criptográficas estándar, que incluyen el cifrado, la autentificación y la 25 gestión de claves. No obstante, lo que básicamente distingue los problemas de seguridad de un sistema de DRM de otros problemas generales de seguridad es que ni siquiera la otra parte final de la comunicación (el usuario) es completamente de confianza. De hecho, el usuario final debería querer intentar extender fraudulentamente sus derechos de uso, por ejemplo presentando el contenido de los medios más veces que por las que ha pagado o copiar ilegalmente los contenidos digitales a otro dispositivo de presentación. Por lo tanto, se requiere alguna forma de aplicación de reglas 30 en el dispositivo de presentación del usuario. Para este fin, comúnmente se usan un agente de DRM implementado como circuito a prueba de sabotajess en el dispositivo de presentación y algún lenguaje formal que exprese las reglas de uso junto con las técnicas criptográficas básicas mencionadas anteriormente.

No obstante, mientras el agente de DRM (al menos teóricamente) aplica las reglas de uso y mantiene el uso de acuerdo con la licencia, que por sí no garantiza que el usuario no repudiará el uso de los contenidos digitales. Por 35 ejemplo, el usuario puede haber pagado para ver una película descargada tres veces, pero reclama que debido a algún mal funcionamiento solamente fue capaz de verla dos veces. El usuario entonces discrepa con el proveedor de contenidos sobre el número de presentaciones que ha consumido. Esto puede fácilmente escalar en un proceso legal, especialmente si se refiere a unos contenidos digitales de alto valor, por los cuales el usuario ha pagado una gran suma de dinero por los derechos de uso. 40

Los sistemas de DRM de la técnica previa y los dispositivos de presentación que incorporan los agentes de DRM no proporcionan ningún mecanismo para minimizar el riesgo de desacuerdo entre el usuario y el agente de DRM, tratado arriba, o en el caso de que ocurra, ningún mecanismo para soportar la defensa del agente de DRM y soportar por ello la defensa del proveedor de contenidos, el fabricante del dispositivo y el fabricante del sistema de DRM.

El documento US 2001 053 223 A1 de Ishibashi (de aquí en adelante conocido como Ishibashi) y otros revela 45 el registro del uso de contenidos para propósitos de cargo. Ishibashi genera información de registro relacionada con la descarga de los contenidos usados en un dispositivo de usuario. Ishibashi, no obstante, no proporciona el registro de la presentación real de los contenidos ejemplares incluyendo la calidad de la presentación según se percibe por el usuario.

RESUMEN

La presente invención supera estas y otras desventajas de las adaptaciones de la técnica previa. 50

Es un objeto general de la presente invención proporcionar una funcionalidad de monitorización del uso de los contenidos digitales en un sistema de DRM para los datos descargados o difundidos de forma continua.

Es otro objeto de la invención disuadir a los usuarios de repudiar el uso de los contenidos digitales recibidos desde un proveedor de contenidos sobre una red.

Otro objeto de la invención es proporcionar un sistema cliente que incorpora un agente de registro para registrar la información de uso de los contenidos digitales recibidos de acuerdo con los criterios de registro.

Un objeto adicional de la invención es proporcionar la implementación y descarga flexible y eficaz de los agentes de registro en los sistemas clientes.

También es un objeto de la invención proporcionar una funcionalidad de monitorización del uso de contenidos 5 digitales que es útil como base de cargo del uso de los contenidos digitales.

Estos y otros objetos se satisfacen por la invención como se define por las reivindicaciones de patente anexas.

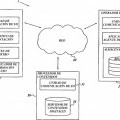

Brevemente, la presente invención implica disponer o implementar un agente de registro en un módulo o sistema cliente empleado para usar los contenidos digitales encargados y recibidos desde un proveedor de contenidos sobre una red, por ejemplo Internet o una red inalámbrica para comunicación móvil. Este agente de registro monitoriza 10 el uso de los contenidos, realizado por el cliente, registrando la información concerniente al uso individualmente para cada uso que va a ser monitorizado. La información de uso generada entonces se enlaza o asocia con el cliente o usuario, permitiendo la identificación desde qué cliente (usuario) se origina la información de uso.

Esta vinculación preferentemente se obtiene realizando una operación de seguridad, tal como la realización, al menos una parte de una autentificación de la información de uso. La información de uso generada y autentificada ahora 15 se almacena entonces como una entrada de registro en un registro, o bien dispuesto en el sistema cliente o bien proporcionado externamente por una parte de confianza, por ejemplo un operador de red.

El uso realizable por el cliente incluye presentar o reproducir, guardar, enviar, copiar, ejecutar, borrar y/o modificar los contenidos digitales. Las reglas o derechos de uso de los métodos relevantes del uso del cliente que va a ser monitorizado preferentemente se especifican en una licencia o cupón asociado con los contenidos digitales. 20

La operación de seguridad de la invención para permitir la identificación del cliente vinculando la información de uso registrada a la misma se puede realizar en un número de formas distintas. En primer lugar, como se mencionó arriba, al menos parte de una autentificación de la información de uso se puede realizar por el cliente. Esta autentificación podría ser una firma de la información de uso que usa una clave de firma privada de una pareja de claves asimétricas, en la que la clave de verificación pública junto con un certificado en la clave pública se certifica por una 25 parte de confianza, por ejemplo el operador de red. Alternativamente, una etiqueta de autentificación basada en claves simétricas se puede adjuntar a la información de uso registrada, permitiendo la identificación de las que se deriva la información implicando una tercera parte de confianza que conoce la clave simétrica.... [Seguir leyendo]

Reivindicaciones:

1. Un método de monitorizar el uso del cliente de los contenidos digitales descargados o difundidos de forma continua proporcionados por un proveedor de contenidos (30) a un sistema cliente (10) sobre una red (40), dicho método que consta de los pasos de:

- registrar (S2) el uso generando información de uso que concierne al uso de dichos contenidos digitales, recibiendo datos de entrada desde distintos medios externos dependientes de la información de uso que van a 5 ser generada;

- realizar (S3) una operación de seguridad para permitir la identificación de al menos una de una cuenta y un cliente para vincular dicha información de uso a la cuenta y/o cliente identificado, y

monitorizar el uso del cliente de los contenidos digitales descargados o difundidos de forma continua usando la información de uso generada, y en donde el cliente se identifica mediante dicha operación de seguridad, en donde dicha 10 información de uso se mantiene en un registro (175) en dicho sistema cliente (10), y dicho paso de realizar una operación de seguridad comprende el paso de almacenar dicho registro (175) en un entorno a prueba de sabotajess asociado con dicho sistema cliente (10), y en donde dicha información de uso comprende una representación (172-1) de dichos contenidos digitales usados por el cliente; la información de la calidad de uso (172-2); y la información temporal (172-N) relacionada con el uso de dichos contenidos digitales. 15

2. El método de acuerdo con la reivindicación 1, en donde dicho paso de realizar una operación de seguridad comprende el paso de realizar al menos parte de una autentificación de dicha información de uso.

3. El método de acuerdo con la reivindicación 2, en donde dicho paso de realizar al menos parte de la autentificación comprende al menos uno de: - firmar dicha información de uso por una clave de firma (166; 466); - cifrar dicha información de uso por una clave de cifrado (166; 466); y – adjuntar una etiqueta de autentificación (174), 20 calculada por una clave de autentificación, a dicha información de uso.

4. El método de acuerdo con la reivindicación 1, en donde dicha información de la calidad (172-2) comprende al menos uno de:

- el ancho de banda de dichos contenidos digitales usados;

- la velocidad de las muestras de dichos contenidos digitales; 25

- la compresión de los datos de dichos contenidos digitales;

- la resolución de dichos contenidos digitales usados;

- la información temporal (172-N) relacionada con el uso de dichos contenidos digitales; y

- la información de cualquier interrupción durante el uso de dichos contenidos digitales.

5. El método de acuerdo con la reivindicación 1, en donde dicha información de uso comprende al menos una 30 de:

- la forma de uso;

- la identificación de un dispositivo de uso de los contenidos (300);

- la información sobre el pago de dichos contenidos digitales;

- la información temporal relacionada con la transmisión de dichos contenidos digitales desde dicho proveedor 35 de contenidos (30) a dicho sistema cliente; y

- la información temporal relacionada con la recepción de dichos contenidos digitales por dicho sistema cliente (10).

6. El método de acuerdo con la reivindicación 1, en donde dicho paso de generación comprende el paso de:

- generar de manera resistente a sabotajes dicha información de uso; y en el que el método comprende el paso 40 adicional de:

- almacenar dicha información de uso como una entrada de registro (172) en un registro a prueba de sabotajess del usuario (170; 175; 175-1; 175-2).

7. El método de acuerdo con la reivindicación 1, que además comprende el paso de enviar dicha información de uso desde dicho sistema cliente (10) a una parte externa de confianza para almacenar allí dentro como la entrada de 45 registro (172) en un registro de uso (170).

8. El método de acuerdo con la reivindicación 1, en donde dichos contenidos digitales se proporcionan como datos de difusión de forma continua y dichos datos digitales se usan por dicho sistema cliente (10), dicho paso de registrar la información de uso comprende el paso de para cada uso del cliente de los datos de difusión de forma continua en curso, registrando intermitentemente la información de uso durante dicho uso del cliente.

9. El método de acuerdo con la reivindicación 8, que además comprende el paso de enviar intermitentemente 5 dicha información de uso registrada intermitentemente a dicho proveedor de contenidos (30) para la confirmación de la recepción y la presentación de los datos.

10. El método de acuerdo con la reivindicación 9, en donde dicha información de uso se incluye en los informes de recepción asociados con el mecanismo de informe del protocolo de difusión de forma continua usado para difundir de forma continua dichos datos. 10

11. El sistema cliente (10) capaz de usar los contenidos digitales descargados o difundidos de forma continua proporcionados por un proveedor de contenidos (30) sobre una red (40) a un sistema cliente, dicho sistema cliente (10) que comprende:

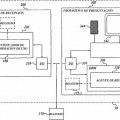

un agente de registro (150) que comprende un generador (152) para generar la información de uso que concierne al uso de dichos contenidos digitales, recibiendo los datos de entrada desde distintos medios 15 externos dependientes de la información de uso que va a ser generada;

los medios para realizar (160; 460) una operación de seguridad para permitir la identificación de al menos una de una cuenta y un cliente para vincular dicha información de uso a la cuenta y/o cliente identificado, y en donde el agente de registro además se adapta para monitorizar el uso del cliente de los contenidos digitales descargados o difundidos de forma continua usando la información de uso generada, y 20

en donde el cliente se identifica por dicha operación de seguridad, en donde dicha información de uso se mantiene en un registro (175) en dicho sistema cliente (10), y dicha operación de seguridad que realizan los medios se configura para almacenar dicho registro (175) en un entorno a prueba de sabotajess asociado con dicho sistema cliente (10) y en donde dicha información de uso comprende una representación (172-1) de dichos contenidos digitales usados por el cliente; la información de la calidad de uso (172-2); y la información 25 temporal (172-N) relacionada con el uso de dichos contenidos digitales.

12. El sistema cliente de acuerdo con la reivindicación 11, en donde dichos medios que realizan la operación de seguridad (160; 460) se configuran para realizar al menos parte de una autentificación de dicha información de uso.

13. El sistema cliente de acuerdo con la reivindicación 12, en donde dichos medios que realizan la operación de seguridad (160; 460) comprenden al menos uno de: 30

- los medios (160, 460) para firmar dicha información de uso por una clave de firma (166; 466);

- los medios (160; 460) para cifrar dicha información de uso por una clave de cifrado (166; 466); y

- los medios (160; 460) para calcular una etiqueta de autentificación (172) mediante una clave de autentificación y adjuntar dicha etiqueta de autentificación (172) a dicha información de uso.

14. El sistema cliente de acuerdo con la reivindicación 11, en donde dicho generador (152) comprende: 35

- los medios (152) para generar de manera resistente a sabotajes dicha información de uso; y el agente de registro comprende medios adicionales para almacenar (154; 156) dicha información de uso como una entrada de registro (172) en un registro de uso (170; 175).

15. El sistema cliente de acuerdo con la reivindicación 11, en donde dicho agente de registro (175) comprende además los medios (156) para enviar dicha información de uso a una parte externa de confianza para el 40 almacenamiento allí dentro como una entrada de registro (172) en un registro de uso (170).

16. El sistema cliente de acuerdo con la reivindicación 11, que además comprende:

- un dispositivo de uso (300) adaptado para usar dichos contenidos digitales proporcionados; y

- un primer agente de gestión de derechos digitales (DRM) (130; 330), al menos parcialmente implementado en dicho dispositivo de uso (300), que tiene la funcionalidad para permitir el uso de dichos contenidos digitales. 45

17. El sistema cliente de acuerdo con la reivindicación 16, que además comprende:

- un segundo agente de DRM (230; 430) implementado en dicho sistema cliente (10), que tiene la funcionalidad para permitir la recepción de dichos contenidos digitales desde dicho proveedor de contenidos (30); y

los medios (210; 310; 410) para la comunicación entre dicho primer agente de DRM (330) y dicho segundo agente de DRM (230; 430), dicho primer agente de DRM (330) que comprende medios para transferir una primera señal 50

de control asociada con dicha información de uso a dicho segundo agente de DRM (230; 430) y dicho segundo agente de DRM (230; 430) comprende los medios para procesar los datos de la señal asociados con dicha señal de control para generar una segunda señal de control, y los medios para enviar dicha segunda señal de control a dicho primer agente de DRM (330) para controlar el proceso de uso de los contenidos digitales.

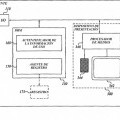

18. El sistema cliente de acuerdo con la reivindicación 14, que además comprende un módulo a prueba de 5 sabotajess, en el que se implementa dicho agente de registro (150).

19. El sistema cliente de acuerdo con la reivindicación 18, en donde dicho módulo a prueba de sabotajess es un módulo de identidad de abonado (400).

20. El sistema cliente de acuerdo con la reivindicación 19, en donde dicho agente de registro (150) se implementa al menos parcialmente como una aplicación en un entorno de aplicaciones (490) proporcionado por un 10 juego de herramientas de aplicaciones asociado con dicho módulo de identidad de abonado (400).

21. El sistema cliente de acuerdo con la reivindicación 20, en donde dicha aplicación del agente de registro se descarga en dicho módulo de identidad de abonado (400) sobre dicha red (40) a partir de un proveedor de servicios de red (20; 30) asociado con dicho módulo de identidad de abonado (400).

22. El sistema cliente de acuerdo con la reivindicación 11, en donde dichos contenidos digitales se 15 proporcionan como datos difundidos de forma continua y dicho sistema cliente (10) comprende medios (300) para usar dichos datos difundidos de forma continua, y dicho agente de registro (150) se configura, para cada uso del cliente de los datos difundidos de forma continua en curso, para generar intermitentemente la información de uso durante dicho uso del cliente.

23. El sistema cliente de acuerdo con la reivindicación 22, que además comprende los medios (156) para 20 enviar intermitentemente dicha información de uso generada intermitentemente a dicho proveedor de contenidos (30) para confirmar la recepción y uso de los datos.

24. El sistema cliente de acuerdo con la reivindicación 23, en donde dicha información de uso se incluye en los informes de recepción asociados con el mecanismo de informe del protocolo de difusión de forma continua usado para difundir de forma continua dichos datos. 25

Patentes similares o relacionadas:

CONEXIÓN RÁPIDA A RED, del 18 de Noviembre de 2011, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Procedimiento para facilitar un acceso de protocolo de Internet por parte de un nodo móvil a una red de acceso, comprendiendo el procedimiento: enviar una solicitud de conexión […]

UN PROCEDIMIENTO PARA EL ACCESO DEL TERMINAL MÓVIL A LA RED WLAN Y PARA LA COMUNICACIÓN DE DATOS A TRAVÉS DE LA CONEXIÓN INALÁMBRICA DE FORMA SEGURA, del 11 de Noviembre de 2011, de CHINA IWNCOMM CO., LTD: Un procedimiento para el acceso seguro del terminal móvil a la Red de Área Local Inalámbrica, WLAN, y para la comunicación de datos segura a través de […]

DISPOSICIÓN Y MÉTODO PARA LA TRANSMISIÓN SEGURA DE DATOS, del 8 de Noviembre de 2011, de TRUST INTEGRATION SERVICES B.V: Método de transmisión segura de datos en una sesión de comunicación entre un cliente (2(n)) y una disposición informática de un tercero (2(n'); 6), que […]

MÉTODO ELECTRÓNICO PARA ALMACENAR Y RECUPERAR DOCUMENTOS ORIGINALES AUTENTIFICADOS, del 22 de Febrero de 2011, de EORIGINAL INC.: Un método para manejar objetos originales electrónicos almacenados que han sido creados firmando objetos de información por los respectivos agentes de transferencia, someter […]

SISTEMA DE AUTENTICACION REMOTA DE LA IDENTIDAD DE USUARIOS MEDIANTE TARJETAS INTELIGENTES EN RED, del 26 de Noviembre de 2010, de UNIVERSIDAD CARLOS III DE MADRID: Sistema de autenticación remota de la identidad de usuarios mediante tarjetas inteligentes que comprende:- una tarjeta inteligente que proporciona un certificado […]

UTILIZACION DE LA RED TELEFONICA PUBLICA CONMUTADA PARA CAPTURAR FIRMAS ELECTRONICAS EN TRANSACCIONES EN LINEA, del 6 de Julio de 2010, de AUTHENTIFY, INC: Sistema seguro para capturar firmas electrónicas que comprende:

un sistema de comunicación de tipo red telefónica conmutada y un segundo sistema de comunicación, […]

UTILIZACION DE LA RED TELEFONICA PUBLICA CONMUTADA PARA CAPTURAR FIRMAS ELECTRONICAS EN TRANSACCIONES EN LINEA, del 6 de Julio de 2010, de AUTHENTIFY, INC: Sistema seguro para capturar firmas electrónicas que comprende:

un sistema de comunicación de tipo red telefónica conmutada y un segundo sistema de comunicación, […]

SISTEMA Y METODO PARA COMPROBAR CERTIFICADOS DIGITALES, del 27 de Abril de 2010, de RESEARCH IN MOTION LIMITED: Un método para manejar en un dispositivo móvil un certificado digital de un destinatario de un mensaje que se ha de enviar, o de un remitente […]

SISTEMA Y METODO PARA COMPROBAR CERTIFICADOS DIGITALES, del 27 de Abril de 2010, de RESEARCH IN MOTION LIMITED: Un método para manejar en un dispositivo móvil un certificado digital de un destinatario de un mensaje que se ha de enviar, o de un remitente […]

GESTIÓN DE DERECHOS DIGITALES (DRM) ROBUSTA Y FLEXIBLE CON UN MÓDULO DE IDENTIDAD INVIOLABLE, del 22 de Diciembre de 2011, de TELEFONAKTIEBOLAGET L M ERICSSON (PUBL): Un módulo de identidad inviolable adaptado para la conexión física con un sistema cliente que tiene un medio para recibir contenido digital sobre […]