Autentificación segura en un sistema multi-parte.

Método de autentificación de un usuario de red a otra entidad de red,

que comprende: ejecutar, en un primer dispositivo operado por el usuario, un primer programa para: recibir información de validación introducida por el usuario;

archivar una credencial de usuario en el primer dispositivo operado por el usuario;

ejecutar, en un segundo dispositivo operado por el usuario, un segundo programa para:

recibir información de otra entidad de red a través de la red;

ejecutar además el primer programa para:

recibir una entrada que transfiera, al primer programa, la información recibida por el segundo programa desde la otra entidad de red;

ordenar la transmisión, al servidor de autentificación a través de la red, de la información transferida;

recibir, del servidor de autentificación a través de la red, un identificador de la otra entidad de red, otras informaciones, y requisitos de política de autentificación de la otra entidad de red;

ordenar la transmisión, al servidor de autentificación a través de la red, de la información de validación de entrada que corresponde con los requisitos de política de autentificación de la otra entidad de red recibidos;

recibir, del servidor de autentificación a través de la red después de ordenar la transmisión de la información de validación, una solicitud de una credencial de usuario;

firmar un mensaje, que incluye la información transferida y las otras informaciones recibidas, con la credencial de usuario almacenada; y

ordenar la transmisión, al servidor de autentificación a través de la red, del mensaje firmado para autentificar el usuario; y

ejecutar además el segundo programa para:

recibir, de al menos un del servidor de autentificación y de la otra entidad de red a través de la red, una indicación de que el usuario se ha autentificado correctamente.

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/US2013/034227.

Solicitante: AUTHENTIFY, INC.

Nacionalidad solicitante: Estados Unidos de América.

Dirección: 8745 West Higgins Road Suite 240 Chicago, IL 60631 ESTADOS UNIDOS DE AMERICA.

Inventor/es: NEUMAN,MICHAEL, NEUMAN,DIANA.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- G06F7/04 FISICA. › G06 CALCULO; CONTEO. › G06F PROCESAMIENTO ELECTRICO DE DATOS DIGITALES (sistemas de computadores basados en modelos de cálculo específicos G06N). › G06F 7/00 Métodos o disposiciones para el procesamiento de datos actuando sobre el orden o el contenido de los datos tratados (circuitos lógicos H03K 19/00). › Control de igualdad, es decir, para valores iguales o no.

PDF original: ES-2549104_T1.pdf

Reivindicaciones:

1. Método de autenticación de un usuario de red a otra entidad de red, que comprende:

ejecutar, en un primer dispositivo operado por el usuario, un primer programa para: recibir información de validación introducida por el usuario; archivar una credencial de usuario en el primer dispositivo operado por el usuario; ejecutar, en un segundo dispositivo operado por el usuario, un segundo programa para: recibir información de otra entidad de red a través de la red; ejecutar además el primer programa para:

recibir una entrada que transfiera, al primer programa, la información recibida por el segundo programa desde la otra entidad de red;

ordenar la transmisión, al servidor de autentificación a través de la red, de la información transferida;

recibir, del servidor de autentificación a través de la red, un ¡dentificador de la otra entidad de red, otras informaciones, y requisitos de política de autentificación de la otra entidad de red; ordenar la transmisión, al servidor de autentificación a través de la red, de la información de validación de entrada que corresponde con los requisitos de política de autentificación de la otra entidad de red recibidos;

recibir, del servidor de autentificación a través de la red después de ordenar la transmisión de la información de validación, una solicitud de una credencial de usuario;

firmar un mensaje, que incluye la información transferida y las otras informaciones recibidas, con la credencial de usuario almacenada; y

ordenar la transmisión, al servidor de autentificación a través de la red, del mensaje firmado para autentificar el usuario; y ejecutar además el segundo programa para:

recibir, de al menos un del servidor de autentificación y de la otra entidad de red a través de la red, una indicación de que el usuario se ha autentificado correctamente.

2. Método según la reivindicación 1, donde:

el primer dispositivo operado por el usuario y el segundo dispositivo operado por el usuario son el mismo dispositivo;

la información es un número aleatorio que sirve como ¡dentificador de sesión; y la otra información es otro número aleatorio.

3. Método según la reivindicación 1, que comprende además ejecutar además el primer programa para:

generar un par de claves privada/pública para el usuario, donde la credencial de usuario almacenada es la clave privada del par de claves de usuario privada/pública generadas; y

ordenar la transmisión, al servidor de autentificación a través de la red, de la clave pública del par de claves de usuario privada/pública generadas.

4. Método según la reivindicación 1, que comprende además ejecutar además el primer programa para:

generar datos secretos de usuario;

dividir los datos secretos generados en partes múltiples que incluyen una primera parte y una segunda parte;

cifrar la credencial de usuario con los datos secretos generados, donde la credencial almacenada es la credencial cifrada;

ordenar la transmisión, al servidor de autentificación a través de la red, de la segunda parte de datos secretos;

recibir también, del servidor de autentificación a través de la red después de ordenar la transmisión de la información de validación, la segunda parte de datos secretos;

combinar la primera parte de datos secretos almacenada con la segunda parte de datos secretos recibida; y descifrar la credencial cifrada almacenada con las partes combinadas de los datos secretos; donde el mensaje se firma con la credencial de usuario descifrada.

5. Método según la reivindicación 1, que comprende además ejecutar además el primer programa para:

recibir los requisitos de política de autentificación de usuario introducidos por el usuario;

ordenar la transmisión de los requisitos de política de autentificación de usuario recibidos al servidor de

autentificación;

recibir también del servidor de autentificación con los requisitos de política de autentificación de la otra entidad de red, cualquier requisito de política de autentificación adicional basado en cualquier diferencia entre los requisitos de política de autentificación del usuario y los requisitos de política de autentificación de

la otra entidad de red; y

ordenar también la transmisión, al servidor de autentificación a través de la red, de la información de validación recibida que corresponde con cualquier requisito de política de autentificación adicional recibido.

6. Método según la reivindicación 1, donde la información es la primera información y la otra información es la otra primera información y, además, que comprende, después de que el servidor de autentificación ha recibido la notificación de que el primer dispositivo operado por el usuario ya no está en uso o se ha perdido o ha sido robado o la credencial de usuario se ha visto en peligro de cualquier otro modo:

ejecutar además el segundo programa para:

recibir, de la otra entidad de red a través de la red, la segunda información; ejecutar, en el primer o en un tercer dispositivo operado por el usuario, el primer programa para:

recibir una entrada que transfiere, al primer programa, la segunda información recibida por el segundo programa de la otra entidad de red;

ordenar la transmisión, al servidor de autentificación a través de la red, de la segunda información transferida;

recibir, del servidor de autentificación a través de la red, un identificador de la otra entidad de red, la otra segunda información, y los requisitos de política de autentificación de la otra entidad de red; ordenar la transmisión, al servidor de autentificación a través de la red, de la información de validación de entrada que corresponde con los requisitos de política de autentificación de la otra entidad de red recibidos; y

recibir, del servidor de autentificación a través de la red en respuesta a la información de validación transmitida, una notificación de que el usuario ha sido validado pero no se puede autentificar debido a que la credencial de usuario ha sido invalidada.

7. Método según la reivindicación 6, que comprende además ejecutar además el segundo programa para recibir, del servidor de autentificación a través de la red, una instrucción de redirección, que redirige el usuario al sitio web de reinscripción de la otra entidad de red en la red.

8. Método según la reivindicación 6, que comprende además ejecutar además el primer programa para:

recibir una solicitud de credencial de sustitución del servidor de autentificación a través de la red; y generar, en respuesta a la solicitud de credencial de sustitución recibida, una credencial de sustitución, almacenar la credencial de sustitución generada, y ordenar la transmisión de la credencial de sustitución generada al servidor de autentificación a través de la red.

9. Método según la reivindicación 6, que comprende además, después de ordenar la transmisión de la credencial de sustitución generada al servidor de autentificación, ejecutar además el primer programa para:

ordenar la transmisión, al servidor de autentificación a través de la red, de otro mensaje, con la segunda información y la otra segunda información, firmado con la credencial de sustitución para autentificar al usuario.

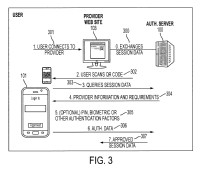

10. Método según la reivindicación 1, que comprende además ejecutar además el segundo programa para:

ordenar una presentación, en una pantalla, de la información recibida; donde la información recibida tiene la forma de un código óptico; y donde la entrada que transfiere la información recibida al primer programa es una fotografía digital del código óptico presentado.

11. Método según la reivindicación 1, que comprende además ejecutar además el segundo programa para:

ordenar la impresión de la información recibida;

donde la entrada que transfiere la información recibida al primer programa es una fotografía digital del código óptico impreso.

12. Artículo de producción para autentificar un usuario de red a otra entidad de red, que comprende:

medio de almacenamiento no transitorio; y

lógica almacenada en el medio de almacenamiento, donde la lógica almacenada se configura de modo que sea legible por un procesador y haga así que el procesador funcione para: recibir información de validación introducida por el usuario; almacenar una credencial de usuario;

recibir una entrada de información, donde la información la obtuvo el usuario a partir de otra entidad de red; ordenar la transmisión, al servidor de autentificación a través de la red, de la información de entrada; recibir, del servidor de autentificación a través de la red después de ordenar la transmisión de la información, un identificador de la otra entidad de red, otras Informaciones, y requisitos de política de

autentificación de la otra entidad de red;

ordenar la transmisión, al servidor de autentificación a través de la red, la información de validación de entrada que corresponde con los requisitos de política de autentificación de la otra entidad de red recibidos; recibir, del servidor de autentificación a través de la red después de ordenar la transmisión de la información de validación, una solicitud de credencial de usuario;

firmar un mensaje, que incluye la información transferida obtenida de la otra entidad de red y la otra información recibida del servidor de autentificación, con la credencial de usuario almacenada; y ordenar la transmisión, al servidor de autentificación a través de la red, del mensaje firmado para autentificar el usuario.

13. Artículo de producción según la reivindicación 12, donde la lógica almacenada está además configurada para que haga que el procesador funcione para:

generar un par de claves privada/pública para el usuario, donde la credencial de usuario almacenada es la clave privada del par de claves de usuario privada/pública generadas; y

ordenar la transmisión, al servidor de autentificación a través de la red, de la clave pública del par de claves privada/pública de usuario generadas.

14. Artículo de producción según la reivindicación 12, donde la lógica almacenada está además configurada para que haga que el procesador funcione para:

generar datos secretos de usuario;

dividir los datos secretos generados en partes múltiples que incluyen una primera parte y una segunda parte;

cifrar la credencial de usuario con los datos secretos, donde la credencial de usuario almacenada es la credencial cifrada;

ordenar la transmisión, al servidor de autentificación a través de la red, la segunda parte de datos secretos; recibir también, del servidor de autentificación a través de la red después de ordenar la transmisión de la información de validación, la segunda parte de datos secretos;

combinar la primera parte de datos secretos con la segunda parte de datos secretos recibida; y descifrar la credencial cifrada almacenada con las partes combinadas de datos secretos, donde el mensaje firmado se firma con la credencial de usuario descifrada.

15. Artículo de producción según la reivindicación 12, donde la lógica almacenada es posteriormente configurada para que haga funcionar el procesador para:

recibir los requisitos de política de autentificación de usuario introducidos por el usuario;

ordenar la transmisión de los requisitos de política de autentificación de usuario recibidos al servidor de

autentificación a través de la red;

recibir, del servidor de autentificación a través de la red con los requisitos de política de autentificación de la otra entidad de red, cualquier requisito de política de autentificación adicional basado en cualquier diferencia entre los requisitos de política de autentificación de usuario y los requisitos de política de autentificación de la otra entidad de red; y

también ordenar la transmisión, al servidor de autentificación a través de la red, de la información de validación de entrada que corresponde con cualquier requisito de política de autentificación adicional recibido.

16. Artículo de producción según la reivindicación 12, donde la información es la primera información y la otra información es la otra primera información y, después de que el servidor de autentificación ha recibido la notificación de que la credencial de usuario se ha puesto en peligro, la lógica almacenada se configura posteriormente para hacer que el procesador funcione para:

recibir una segunda información de entrada, donde la segunda información la obtuvo el usuario de la otra entidad de red;

ordenar la transmisión, al servidor de autentificación a través de la red, de la segunda información de entrada;

recibir, del servidor de autentificación a través de la red después de ordenar la transmisión de la segunda información, un identificador de la otra entidad de red, la otra segunda información, y los requisitos de política de autentificación de la otra entidad de red;

ordenar la transmisión, al servidor de autentificación a través de la red, de información de validación de entrada que corresponde con los requisitos de política de autentificación de la otra entidad de red recibidos;

y

recibir, del servidor de autentificación a través de la red después de ordenar la transmisión de la información de validación, una notificación de que el usuario ha sido validado pero no se puede autentificar debido a que la credencial de usuario ha sido invalidada.

17. Artículo de producción según la reivindicación 16, donde la lógica almacenada es posteriormente configurada para que haga que el procesador funcione para:

recibir una solicitud de una credencial de sustitución del servidor de autentificación a través de la red; en respuesta a la solicitud de la credencial de sustitución recibida, generar una credencial de sustitución, almacenar la credencial de sustitución generada y ordenar la transmisión de la credencial de sustitución generada al servidor de autentificación a través de la red; y

ordenar la transmisión, al servidor de autentificación a través de la red, de otro mensaje, que Incluye la segunda información de entrada de la otra entidad de red y la otra segunda información del servidor de autentificación, firmado con la credencial de sustitución para autentificar el usuario.

18. Método de operar un dispositivo de red de usuario para inscribir un usuario de red con otra entidad de red, que comprende:

recibir un conjunto de identidades de usuario introducidas por el usuario, datos de inscripción introducidos por el usuario y una selección del usuario de los datos de inscripción particulares introducidos que se deben asociar a cada identidad respectiva en el conjunto de identidades recibido;

almacenar cada identidad respectiva en asociación con los datos de inscripción particulares seleccionados para ser asociados a esa identidad;

recibir una entrada de información obtenida por el usuario de otra entidad de red en respuesta a una solicitud de inscripción;

transmitir la información de entrada al servidor de autentificación a través de la red;

recibir un identificador de la otra entidad de red y requisitos de datos de inscripción de la otra entidad de red

del servidor de autentificación a través de la red;

recibir una entrada de usuario que selecciona una de las identidades de usuario almacenadas; en respuesta a la recepción de la identidad seleccionada introducida, recuperar de forma automática los datos de inscripción particulares almacenados en asociación con la identidad de usuario seleccionada; y transmitir los datos de inscripción recuperados al servidor de autentificación a través de la red para Inscribir al usuario con la otra entidad de red.

19. Método según la reivindicación 18, que comprende además:

transmitir, al servidor de autentificación a través de la red, una credencial nueva para el uso con la otra entidad de red y una solicitud para que el servidor de autentificación firme el nuevo certificado transmitido con una clave privada de un par de claves prlvada/públlca del servidor de autentificación para crear un certificado, donde la clave pública del par de claves prlvada/públlca del servidor de autentificación es conocida por la otra entidad de red; y

recibir el certificado del servidor de autentificación a través de la red.

20. Método de operar un dispositivo de red de usuario para notificar a un usuario de una transacción con otra entidad de red a través de una red, que comprende:

recibir, de un servidor de autentificación a través de la red, un Identificador de transacción, una aprobación de transacción y unos requisitos de autentificación, y un mensaje con respecto a la transacción, donde el mensaje está (I) cifrado con una clave pública de un par de claves prlvada/pública del usuario, donde una clave privada del par de claves privada/pública del usuario la conoce sólo el usuario, y (ii) también firmado con una clave privada de un par de claves privada/pública de la otra entidad de red, donde una clave pública del par de claves privada/pública de la otra entidad de red la conoce el usuario; validar y cifrar el mensaje aplicando la clave pública del par de claves privada/pública de la otra entidad de red y la clave privada del par de claves privada/pública de usuario al mensaje cifrado firmado; ordenar la presentación del mensaje descifrado validado al usuario;

recibir, basándose en la aprobación de la transacción y requisitos de autentificación recibidos, una entrada de usuario que representa una aprobación de transacción, o información de autentificación, o ambos; y transmitir, al servidor de autentificación a través de la red basada en la entrada de usuario recibida, al menos una de entre una aprobación de transacción y una información de autentificación.

Patentes similares o relacionadas:

Procedimientos y sistemas para asegurar y proteger repositorios y directorios, del 20 de Noviembre de 2019, de Microsoft Technology Licensing, LLC: Un procedimiento para proteger una instalación de almacenamiento de datos organizacionales en red accesible desde un entorno de red, que comprende las etapas de: analizar […]

Método y sistema para proporcionar un servicio de autenticación federado con expiración gradual de credenciales, del 28 de Agosto de 2019, de OneSpan International GmbH: Un método para proporcionar un servicio de inicio de sesión único, que comprende recibir , en un servidor de autenticación , una solicitud de autenticación […]

Sistema y método para acceso de usuario de unidad de dispensación, del 26 de Junio de 2019, de OMNICELL, INC: Un sistema de dispensación , que comprende:

un armario que tiene una pluralidad de localizaciones de almacenamiento para almacenar […]

Sistema y método para acceso de usuario de unidad de dispensación, del 26 de Junio de 2019, de OMNICELL, INC: Un sistema de dispensación , que comprende:

un armario que tiene una pluralidad de localizaciones de almacenamiento para almacenar […]

Enlace de telemetría de campo cercano para pasar un secreto compartido para establecer un enlace de comunicación de radio frecuencia seguro en un sistema de monitorización de la condición fisiológica, del 11 de Marzo de 2019, de BECTON, DICKINSON AND COMPANY: Un método para emparejar un sistema de monitorización de la condición fisiológica inalámbrico, que comprende: colocar un medidor de la condición fisiológica […]

Gestión de recursos mediante tiempo periódico distribuido, del 17 de Mayo de 2017, de Microsoft Technology Licensing, LLC: Un sistema para gestionar recursos utilizados por dispositivos en una red, comprendiendo el sistema: un servicio de reloj distribuido que […]

Sistemas y métodos de verificación y autenticación, del 24 de Febrero de 2016, de EQUIFAX, INC: Un método de controlar el acceso por un usuario a sistemas de tecnología de información de vendedor online usando un motor de verificación/autenticación, que comprende: […]

Autentificación segura en un sistema de múltiples partes, del 7 de Diciembre de 2015, de AUTHENTIFY, INC: Método para operar un servidor de autentificación capaz de autentificar cualquiera de varios usuarios diferentes para varios proveedores de servicio a través de una red, que […]

Autentificación segura en un sistema de múltiples partes, del 7 de Diciembre de 2015, de AUTHENTIFY, INC: Método para operar un servidor de autentificación capaz de autentificar cualquiera de varios usuarios diferentes para varios proveedores de servicio a través de una red, que […]

CONTROL DE ACCESO A UNA ZONA, del 3 de Noviembre de 2011, de CORESTREET, LTD: Un método de control de acceso, que comprende: la utilización de una barrera de acceso provista de un controlador que permite un acceso selectivo; al menos una entidad de […]