SINCRONIZACION DE CLAVES CRIPTOGRAFICAS ENTRE DOS MODULOS DE UN SISTEMA DISTRIBUIDO.

EL APARATO COMPRENDE: UN PRIMER MODULO QUE INCLUYE UNA CLAVE UNIVERSAL;

UN SEGUNDO MODULO QUE INCLUYE UN IDENTIFICADOR UNICO Y UNA CLAVE UNICA, DONDE LA CLAVE UNICA SE OBTIENE DEL IDENTIFICADOR UNICO Y LA CLAVE UNIVERSAL Y SE INCORPORA AL SEGUNDO MODULO DURANTE LA FABRICACION DEL SEGUNDO MODULO. EL SEGUNDO MODULO ESTA EN COMUNICACION CON EL PRIMER MODULO. EL APARATO COMPRENDE ADEMAS UN CONTROLADOR PARA REALIZAR LO SIGUIENTE DESPUES DE LA FABRICACION DEL PRIMER MODULO Y DEL SEGUNDO MODULO: INICIAR UNA SESION DE COMUNICACION ENTRE EL PRIMER MODULO Y EL SEGUNDO MODULO; TRANSMITIR EL IDENTIFICADOR UNICO DESDE EL SEGUNDO MODULO HASTA EL PRIMER MODULO; Y OBTENER LA CLAVE UNICA EN EL PRIMER MODULO UTILIZANDO EL IDENTIFICADOR UNICO Y LA CLAVE UNIVERSAL. TAMBIEN SE ESTABLECE UN METODO PARA LA SINCRONIZACION DE CLAVES CRIPTOGRAFICAS ENTRE MODULOS DE UN SISTEMA DISTRIBUIDO Y UN METODO DE FABRICACION DE UN SISTEMA INDICADOR DE FRANQUEO

Tipo: Patente Europea. Resumen de patente/invención. Número de Solicitud: E98109736.

Solicitante: PITNEY BOWES INC..

Nacionalidad solicitante: Estados Unidos de América.

Dirección: WORLD HEADQUARTERS, ONE ELMCROFT ROAD,STAMFORD CONNECTICUT 06926-070.

Inventor/es: RYAN, FREDERICK W., JR., CORDERY, ROBERT A., DAVIES,BRAD L, LOGLISCI,LOUIS J, NACLERIO,EDWARD J, PARKOS,MARIA P, SCRIBE,MARK A, STEINMETZ,JOHN H, WALD,JOEL I.

Fecha de Publicación: .

Fecha Solicitud PCT: 28 de Mayo de 1998.

Fecha Concesión Europea: 18 de Noviembre de 2009.

Clasificación Internacional de Patentes:

- G07B17/00D2

- G07B17/00G

- H04L9/12 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 9/00 Disposiciones para las comunicaciones secretas o protegidas. › Dispositivos de cifrado de emisión y de recepción sincronizados o inicializados de manera especial.

Clasificación PCT:

- G07B17/00 FISICA. › G07 DISPOSITIVOS DE CONTROL. › G07B APARATOS DE ENTREGA DE TIQUES; TAXIMETROS; DISPOSICIONES O APARATOS PARA COBRAR EN UN PUNTO DE CONTROL EL PRECIO DE LOS BILLETES O LOS DERECHOS DE ENTRADA O DE PEAJE; APARATOS PARA FRANQUEAR. › Aparatos para franquear.

Clasificación antigua:

- G07B17/00 G07B […] › Aparatos para franquear.

Países PCT: Austria, Bélgica, Suiza, Alemania, Dinamarca, España, Francia, Reino Unido, Grecia, Italia, Liechtensein, Luxemburgo, Irlanda, Finlandia, Chipre.

Fragmento de la descripción:

Sincronización de claves criptográficas entre dos módulos de un sistema distribuido.

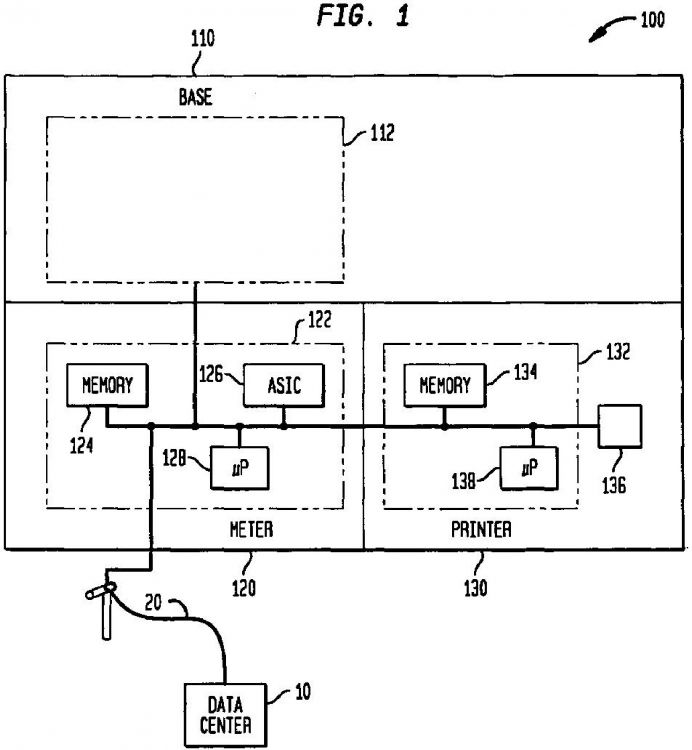

Esta invención se refiere a un aparato y métodos para sincronizar claves criptográficas. La invención es aplicable a sistemas que dispensan valores, tales como los sistemas de evidencia de franqueo que comprenden una base de máquina de correo, un medidor de contabilidad seguro montado de forma desmontable a la base y una impresora también montada de forma desmontable a la base en los que el medidor y la impresora se fabrican para ser intercambiables aunque aún se proporciona una autenticación mutua segura.

Esta aplicación está relacionada con la Solicitud de Patente Europea en trámite junto con la presente EP-A-0 892 369 presentada de forma concurrente con este documento, y titulada Actualización de dominios en un sistema de evidencia de franqueo.

Un ejemplo de un sistema de impresión de valores en un sistema de evidencia de franqueo incluye un medidor de franqueo electrónico y una impresora para imprimir la marcación de franqueo sobre un sobre u otra pieza de correo. Los medidores de franqueo electrónicos para dispensar franqueo y contabilizar la cantidad de franqueo utilizado son bien conocidos en la técnica. El medidor suministra la evidencia del franqueo dispensado por la impresión de la marcación de franqueo que indica el valor del franqueo sobre un sobre o similares. El medidor de franqueo típico almacena la información de contabilidad concerniente a su uso de en una diversidad de registros. Un registro ascendente sigue el total de la cantidad de franqueo dispensado por el medidor en todo su tiempo de vida. Esto es, el registro ascendente se incrementa por la cantidad de franqueo dispensado después de cada una de las transacciones. Un registro descendente sigue la cantidad de franqueo disponible para su uso. De este modo el registro descendente se disminuye por la cantidad de franqueo dispensado después de cada una de las transacciones. Cuando el registro descendente ha disminuido a un valor insuficiente para dispensar franqueo, entonces el medidor de franqueo inhibe la impresión adicional de marcaciones de franqueo hasta que el registro descendente se realimenta con fondos.

Tradicionalmente, el medidor de franqueo y la impresora se han localizado dentro de una única carcasa segura. Ejemplos de este tipo de sistema de evidencia de franqueo son el PostPerfectTM y el Personal Post OfficeTM disponibles de Pitney Bowers, Inc. de Stamford, Conética, Estados Unidos. En este entorno, las comunicaciones entre el medidor de franqueo y la impresora pueden ser seguras o no seguras. Sin embargo, recientemente se han emprendido esfuerzos para proporcionar un medidor de franqueo y una impresora que están físicamente separadas entre sí. De este modo, en este tipo de sistema de evidencia de franqueo, el medidor de franqueo y la impresora ya no están contenidos dentro de la misma carcasa segura y las líneas de comunicación entre el medidor de franqueo y la impresora son generalmente no seguras.

Usar líneas de comunicación no seguras entre el medidor de franqueo y la impresora crea un riesgo de pérdida de fondos mediante fraude. Por ejemplo, cuando los datos necesarios para imprimir una marcación de franqueo postal válida se transfieren sobe líneas de comunicación no seguras desde el medidor de franqueo a la impresora, es susceptible de intercepción, captura y análisis. Si esto ocurre, entonces los datos pueden retransmitirse un tiempo posterior de vuelta a la impresora en un intento de engañar a la impresora haciéndola creer que está comunicando con un medidor de franqueo válido. Si tiene éxito, el resultado sería una marcación de franqueo fraudulenta impresa sobre una pieza de correo sin que el medidor de franqueo contabilice el valor de la marcación de franqueo.

Generalmente, es conocido el empleo de claves criptográficas secretas en los sistemas de evidencia de franqueo para impedir tales prácticas fraudulentas. Esto se consigue teniendo un medidor de franqueo y una impresora que se autentican entre sí antes de que tenga lugar cualquier impresión. Uno de tales sistemas se describe en la Solicitud de Patente Europea Nº de Serie 0782111, presentada el 16 de Diciembre de 1996, y titulada Método y aparato para autorizar de forma segura la realización de una función en un sistema distribuido tal como un medidor de franqueo. En resumen, esta aplicación proporciona un sistema de evidencia de franqueo que incluye un medidor y una impresora teniendo cada una de ellas un conjunto idéntico de claves de autenticación almacenadas en sus memorias respectivas. Sobre una base aleatoria, la impresora y el medidor coordinan de una forma secreta la selección de qué clave de autenticación se usará para realizar la autenticación mutua. De forma importante, si se obtiene una autenticación mutua válida, es necesario que se seleccione la misma clave para su uso por el medidor y la impresora.

Aunque este sistema generalmente funciona bien, sufre de ciertas desventajas e inconvenientes. Por ejemplo, el conjunto de claves de autenticación son las mismas para cada uno de los sistemas de evidencia de franqueo. Esto es, el conjunto de claves de autenticación es universal en el sentido de que funcionarán con cualquier sistema de evidencia de franqueo. De este modo, si un sistema de evidencia de franqueo está comprometido entonces todos los sistemas de evidencia de franqueo también están comprometidos.

Para solventar este problema, otros sistemas de evidencia de franqueo de técnica anterior han propuesto un sistema diferente que proporciona un conjunto único de claves de autenticación para cada una de las combinaciones de un medidor y una impresora. En esta disposición, si se compromete un sistema de evidencia de franqueo, a continuación no están comprometidos los otros sistemas de evidencia de franqueo. Sin embargo, el medidor de franqueo y la impresora están dedicados entre sí porque cada uno de los medidores de franqueo en particular está ligado a sólo una impresora, y viceversa. De este modo, la intercambiabilidad de componentes, tal como usar el mismo medidor de franqueo con una pluralidad de impresoras diferentes o reemplazar una impresora defectuosa en el sistema de evidencia de franqueo, es difícil debido a la necesidad de reconfiguración del medidor y la impresora entre sí. Esto requeriría la actualización de los conjuntos de claves de autenticación lo cual aumentaría los costes y los gastos de operación.

Por lo tanto hay una necesidad de un sistema de evidencia de franqueo que reduzca la exposición de las claves universales y permita la intercambiabilidad de los medidores de franqueo con las impresoras.

Por consiguiente, es un objeto de la presente invención proporcionar un aparato y un método para mejorar la seguridad e intercambiabilidad lo cual soluciona sustancialmente los problemas asociados con la técnica anterior.

De acuerdo con un primer aspecto de la invención, se proporciona un aparato para la sincronización de las claves criptográficas, comprendiendo el aparato: un primer módulo que incluye una clave universal; un segundo módulo que incluye un identificador único y una clave única y en el que la clave única se deduce del identificador único y la clave universal y se incorpora dentro del segundo módulo durante la fabricación del segundo módulo, estando el segundo módulo en comunicación con el primer módulo; y un medio de control para realizar lo siguiente posteriormente a la fabricación del primer módulo y el segundo módulo: iniciar una sesión de comunicación entre el primer módulo y el segundo módulo; transmitir el identificador único desde el segundo módulo al primer módulo; y deducir la clave única en el primer módulo usando el identificador único y la clave universal de modo que esa clave única existe tanto en el primer módulo como en el segundo módulo.

De acuerdo con un segundo aspecto de la invención, se proporciona un método para sincronizar claves criptográficas entre un primer módulo y un segundo módulo, estando el segundo módulo en comunicación con el primer módulo, comprendiendo el método las etapas de: almacenar una clave universal en el primer módulo; almacenar un identificador único en el segundo módulo; almacenar una clave única en el segundo módulo durante la fabricación del segundo módulo en el que la clave única se deduce a partir del identificador único y la clave universal; iniciar una sesión de comunicación entre el primer módulo y el segundo módulo posteriormente a la fabricación del primer módulo y el segundo módulo; transmitir el identificador único desde...

Reivindicaciones:

1. Un aparato para sincronizar claves criptográficas, comprendiendo el aparato:

un primer módulo (120) que incluye una clave universal;

un segundo módulo (130) que incluye un identificador único y una clave única y en el que la clave única se deduce a partir del identificador único y la clave universal y se incorpora dentro del segundo módulo (130) durante la fabricación del segundo módulo (130), estando el segundo módulo en comunicación con el primer módulo; y

un medio de control (128, 138) para realizar lo siguiente posteriormente a la fabricación del primer módulo y el segundo módulo:

iniciar una sesión de comunicación entre el primer módulo y el segundo módulo;

transmitir el identificador único desde el segundo módulo (130) al primer módulo (120); y

deducir la clave única en el primer módulo usando el identificador único y la clave universal de modo que la clave única existe tanto en el primer módulo como en el segundo módulo.

2. El aparato de la Reivindicación 1, en el que:

la clave universal está asociada con uno determinado de una pluralidad de dominios;

la clave única es una de una pluralidad de claves únicas correspondientes a la pluralidad de dominios respectivamente; y

el primer módulo (120) habilita la clave única en el segundo módulo (130) que corresponde al dominio predeterminado de la pluralidad de dominios.

3. El aparato de la Reivindicación 1 ó 2, en el que:

el primer módulo (120) incluye una memoria (124) y un circuito de seguridad que tiene una clave de seguridad incorporada en el mismo;

la clave universal está almacenada dentro de la memoria del primer módulo (124) de forma cifrada usando la clave de seguridad incorporada;

la clave universal en forma cifrada se descifra en el circuito de seguridad usando la clave de seguridad incorporada;

el identificador único se lleva dentro del circuito de seguridad; y

la clave única se deduce en el circuito de seguridad.

4. El aparato de la Reivindicación 1, 2 ó 3, en el que:

el primer módulo es un medidor de franqueo (120);

el segundo módulo es una impresora (130); y

la clave única se deduce antes de imprimir una marcación de franqueo postal.

5. Un método para sincronizar claves criptográficas entre un primer módulo (120) y un segundo módulo (130), estando el segundo módulo (130) en comunicación con el primer módulo (120), comprendiendo el método las etapas de:

almacenar una clave universal (Kphmx) en el primer módulo (120);

almacenar un identificador único (Nph) en el segundo módulo (130);

almacenar una clave única (Kphx) en el segundo módulo (130) durante la fabricación del segundo módulo (130) en el que la clave única se deduce a partir del identificador único (Nph) y la clave universal (Kphmx);

iniciar una sesión de comunicación entre el primer módulo (120) y el segundo módulo (130) posteriormente a la fabricación del primer módulo y el segundo módulo;

transmitir el identificador único (Nph) desde el segundo módulo (130) al primer módulo (120); y

deducir la clave única (Kphx) en el primer módulo (120) usando el identificador único (Nph) y la clave universal (Kphmx) de modo que la clave única existe tanto en el primer módulo (120) como en el segundo módulo (130).

6. El método de la Reivindicación 5, que comprende además las etapas de:

proporcionar una pluralidad de dominios;

asociar la clave universal (Kphmx) con un dominio predeterminado de una pluralidad de dominios y en el que la clave única (Kphx) es una de la pluralidad de claves únicas correspondientes a la pluralidad de dominios, respectivamente; y

habilitar la única clave en el segundo módulo correspondiente a un dominio predeterminado de la pluralidad de dominios.

7. El método de la Reivindicación 5 ó 6, que comprende además las etapas de:

proporcionar al primer módulo con una memoria y un circuito de seguridad que tiene una clave de seguridad incorporada en el mismo;

almacenar la clave universal dentro de la memoria del primer módulo en forma cifrada usando la clave de seguridad incorporada;

descifrar la clave universal en el circuito de seguridad usando la clave de seguridad incorporada:

8. El método de las Reivindicaciones 6 ó 7, en el que:

el primer módulo es un medidor de franqueo (120); y

el segundo módulo es una impresora (130); y

que comprende además la etapa de:

Patentes similares o relacionadas:

Sistema criptográfico y metodología para asegurar criptografía de software, del 20 de Mayo de 2020, de V-Key Inc: Un producto para proporcionar criptografía a aplicaciones realizándose en un dispositivo que comprende: instrucciones para dirigir una unidad de procesamiento […]

Procedimientos, sistemas y producto de programa de ordenador para proporcionar encriptado en una pluralidad de dispositivos, del 23 de Mayo de 2019, de Bicdroid Inc: Un procedimiento para proporcionar encriptado en una pluralidad de dispositivos (102a-1021) configurados para comunicación electrónica con un servidor , incluyendo la pluralidad […]

Reinyección de un lote de comandos seguros en un canal seguro, del 10 de Abril de 2019, de IDEMIA France: Procedimiento de comunicación que comprende, a nivel de un dispositivo esclavo , las etapas siguientes: recibir , de un dispositivo tercero […]

Sincronización de relojes, del 27 de Febrero de 2019, de Diebold Nixdorf, Incorporated: Un aparato que comprende: un reloj; una interfaz de comunicación para comunicarse con un segundo reloj; una interfaz de usuario acoplada […]

Procedimiento de protección de contenidos y de servicios multimedia, del 6 de Diciembre de 2017, de VIACCESS: Procedimiento de protección de un contenido codificado mediante una clave de contenido CW, siendo suministrado dicho contenido por un sistema de emisión a al menos […]

Arquitectura de partición de elemento seguro mutiemisor para dispositivos habilitados para NFC, del 11 de Octubre de 2017, de Secure NFC Pty. Ltd: Un método para proporcionar particiones de elemento seguro para un dispositivo habilitado para NFC para una pluralidad de emisores de tarjetas, comprendiendo […]

Gestión de claves simétricas sincronizadas para asegurar datos intercambiados por nodos de comunicaciones, del 9 de Agosto de 2017, de TELESPAZIO S.P.A: Método para asegurar / desasegurar datos intercambiados por nodos de comunicaciones, comprendiendo el método: •generar, por un primer nodo de comunicaciones y por […]

Procedimiento de reubicación de SRNS en un sistema de comunicación móvil, del 20 de Abril de 2016, de LG ELECTRONICS INC.: Un procedimiento de reubicación de un controlador de red de radio servidor, que comprende: recibir, mediante un controlador de red de radio objetivo, una pluralidad […]