Red entre pares.

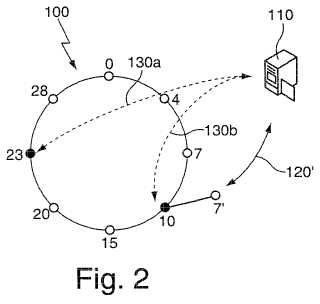

Una red entre pares (100), que comprende:

pares comunes (0,

7, 10, 15, 20, 28) y una pluralidad de pares policía (4, 9, 23) en una capa superpuestaestructurada de la red (100), proporcionando el, al menos un par policía (4, 9, 23) la seguridad dentro de la red(100) comprobando la funcionalidad de los posibles pares maliciosos (7), y

una autoridad de certificación central (110) para gestionar la certificación de los pares (0, 4, 7, 9, 10, 15, 20, 23,28) en la capa superpuesta estructurada de la red (100),

caracterizada porque

la autoridad central de certificación (110) está adaptada además para gestionar el posicionamiento de los pares en lacapa superpuesta estructurada de la red (100), y porque la red entre pares (100) está adaptada para rodear a unposible par malicioso (7) por una pluralidad de pares policía (4, 9, 23).

Tipo: Patente Europea. Resumen de patente/invención. Número de Solicitud: E07291326.

Solicitante: ALCATEL LUCENT.

Inventor/es: TOMSU, MARCO, PIERER,MARCEL, HERTLE,ANDREAS.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04L29/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

- H04L29/08 H04L 29/00 […] › Procedimiento de control de la transmisión, p. ej. procedimiento de control del nivel del enlace.

PDF original: ES-2394107_T3.pdf

Fragmento de la descripción:

Red entre pares Antecedentes de la invención La invención se refiere a una red entre pares que comprende pares comunes que proporcionan la funcionalidad de la red. Una red entre pares se basa la potencia de computación, ancho de banda y otros recursos, estando distribuidos dichos recursos a través de muchos terminales y pares. Los pares son miembros iguales, de este modo no existe ninguna arquitectura de cliente y servidor en una red entre pares. Los pares están organizados en una red llamada de capa superpuesta, es decir los pares mantienen un conjunto de enlaces con todos los otros pares en la formación de tablas de encaminamiento/dedos. Las redes entre pares estructuradas como CHORD tienen una estructura definida, es decir sus encaminamientos y búsquedas están bien definidas. El protocolo de la red CHORD crea una topología de red de capa superpuesta basada en las Tablas Hash Distribuidas. Una red entre pares es escalable con el aumento del número de pares por lo que la gestión de procedimientos de estabilización definidos gestionan la rápida conexión o desconexión de pares. Las redes entre pares se usan para la realización de Voz sobre IP y soluciones multimedia debido a su bajo coste, auto-configuración, robustez y escalabilidad. Las redes abiertas, normalizadas, estructuradas y auto-organizadas entre pares forman la base de los sistemas de telecomunicaciones públicos, los servicios de colaboración/comunidad sobre Internet, la conferencia de voz/multimedia, la mensajería instantánea, las aplicaciones de pulsar para hablar, compartiendo la información / ficheros para transportistas y empresas.

Estas redes entre pares proporcionadas con una estructura centralizada mínima tiene aún varios problemas de seguridad sin resolver. Las arquitecturas de las redes entre pares de hoy en día o están clasificadas como restringidas o usan el mecanismo de reputación para establecer la seguridad y confianza entre pares. En el caso de aplicaciones restringidas el código software está cifrado para impedir abusos con el propósito de crear código malicioso. La arquitectura de red y los protocolos de comunicaciones están retenidos de la circulación general. Los mecanismos de reputación están o basados en el usuario donde los pares califican a los otros pares, o basados en la transacción, donde se calcula el valor de la confianza en base a todas las transacciones que un par ha realizado con otros pares. Dicho mecanismo de seguridad establecido no se puede aplicar a sistemas de telecomunicaciones públicos abiertos normalizados. Las aplicaciones restringidas requieren un sistema cerrado porque la seguridad solo se puede garantizar siempre que los secretos se mantengan secretos. Se ha propuesto y se ha investigado el uso de mecanismos de reputación, pero los hilos de seguridad podrían no estar resueltos. Los sistemas de reputación entre máquinas para un sistema de comunicaciones público tienen que estar basados en el comportamiento de transacciones y mensajes de los pares, no en el comportamiento de los usuarios.

El mecanismo de auto-organización implementado en la red entre pares crea una topología robusta y asegura la consistencia de los datos almacenados. El uso de un mecanismo de seguridad inteligente protegerá a los pares, es decir, los participantes en la red, la topología de red y los datos almacenados frente a pares maliciosos y la circulación de código malicioso.

El artículo "Introducción de Grupos de Pares Seguros en SP2A" de Amoretti y otros, Procedimientos del Segundo Taller Internacional 2005 sobre Temas de Actualidad en los Sistemas entre Pares (IEEE) , desvela una red entre pares que comprende pares de la autoridad de certificación (CA) para la emisión de certificados firmados para los pares. Las Autoridades de Certificación Adicionales, llamadas CA externas, que no son parte de la red, también pueden estar presentes, proporcionando certificación fuera de línea para pares CA y posiblemente para pares.

El artículo "Selección del Super-modo Escalable en las Redes de Capa Superpuesta entre Pares" de Virginia Lo y otros, Procedimientos del Segundo Taller Internacional 2005 sobre Temas de Actualidad en los Sistemas entre Pares (IEEE) , describe la optimización de la distribución de super-nodos en una red de capa superpuesta. Los super-nodos pueden mantener un certificado de seguridad de una autoridad central.

El artículo "Seguridad del Sistema de Gestión de la Red de Madeira" de R. Marin y otros en: Software, Telecomunicaciones y Redes de Ordenadores, Softcom 2007, IEEE desvela una autoridad de certificación distribuida usando los elementos del sistema de Gestión Distribuida de Madeira, MDM también denominados como dCA, Los dCA son capaces de detectar intentos de ataques y revocar los certificados de los posibles pares maliciosos.

El documento EP 1 282 289 A1 desvela el uso de relaciones de confianza en las redes descentralizadas, incluyendo las redes entre pares. Las relaciones de confianza pueden tener múltiples componentes o factores, incluyendo la confianza de los nodos, etc.

Objeto de la invención Por lo tanto, un objeto de la invención es proporcionar un mecanismo de seguridad para un sistema de telecomunicaciones público abierto y normalizado.

Breve descripción de la invención Dicho objeto se consigue, de acuerdo con la invención, con una red entre pares, que tiene las características de la reivindicación 1. Añadiendo el menos un par policía a la red entre pares, dicho al menos un par policía proporciona la seguridad dentro de la red y está certificado por una autoridad de certificación central que gestiona la certificación y posicionamiento de los pares.

El al menos un par policía funciona como un brazo extendido del sistema de autorización y proporciona / o soporta la seguridad en la red entre pares. La autoridad de certificación central gestiona los pares policía dentro de la red. Pero los pares policía serán los suficientemente inteligentes para operar de forma independiente y en cooperación con otros pares policía. De este modo, cuando se tiene que comprobar la funcionalidad de un posible par malicioso, el posible par malicioso se puede rodear por una pluralidad de pares policía.

Los pares policía se certifican, crean y se colocan por la unidad central, como la autoridad de certificación. Por lo tanto todos los pares policía se pueden identificar y verificar, ya que todos certificados de los pares policía se firman por la autoridad de certificación central. El número de pares policía se gestiona por la autoridad de certificación central. Los pares policía:

• pueden tomar cualquier posición dentro de la red para cumplir sus tareas,

• cumplen las mismas tareas en un modo invisible dentro de la red como los otros pares (por ejemplo, almacenamiento de datos, redirección de mensajes, ) ,

• se pueden llamar por los otros pares para analizar un problema de red, como ataques de otros pares maliciosos,

• analizan las situaciones e inician las investigaciones para localizar pares maliciosos, si es necesario en cooperación con otros pares policía,

• se interconectan por una red de capa superpuesta adicional para proporcionar la cooperación, el almacenamiento y comunicación de datos segura,

• pueden promulgar la segregación de pares maliciosos de la red, por ejemplo por la retirada de certificados.

• se deberían elegir de una pila de pares con fiabilidad garantizada,

• pueden ser parte de un equipo escalable de representantes que actúan en nombre de la unidad central, por ejemplo para responder a las preguntas de verificación de la certificación,

• pueden ser pares para diversos servicios relevantes de confianza, por ejemplo el arranque de pares y mecanismos transversales NAT (TURN, STUN) .

En una realización preferida de la invención, los pares comunican con la autoridad de certificación solo durante el procedimiento de unión de un nuevo par. Solo se involucra a una autoridad de certificación, cuando se tienen que asignar nuevos certificados o expiran certificados existentes. Este enfoque llamado híbrido reduce la necesidad de la autoridad de certificación y evita el impacto de la autoridad de certificación central sobre la escalabilidad de la red. Para asegurar la autenticación y certificación de todos los pares, dentro de la red, se propone una estructura de autenticación centralizada.

En cualquier caso, los propios pares policía se tiene que certificar y asignar por una autoridad de certificación central, como el sistema de autorización híbrido propuesto. Esto es necesario para evitar que los pares maliciosos imiten a los pares policía, lo cual es posible en un sistema de telecomunicaciones... [Seguir leyendo]

Reivindicaciones:

1. Una red entre pares (100) , que comprende:

pares comunes (0, 7, 10, 15, 20, 28) y una pluralidad de pares policía (4, 9, 23) en una capa superpuesta estructurada de la red (100) , proporcionando el, al menos un par policía (4, 9, 23) la seguridad dentro de la red

(100) comprobando la funcionalidad de los posibles pares maliciosos (7) , y una autoridad de certificación central (110) para gestionar la certificación de los pares (0, 4, 7, 9, 10, 15, 20, 23, 28) en la capa superpuesta estructurada de la red (100) ,

caracterizada porque la autoridad central de certificación (110) está adaptada además para gestionar el posicionamiento de los pares en la 10 capa superpuesta estructurada de la red (100) , y porque la red entre pares (100) está adaptada para rodear a un posible par malicioso (7) por una pluralidad de pares policía (4, 9, 23) .

2. La red entre pares de acuerdo con la reivindicación 1 caracterizada porque los pares (0, 4, 7, 9, 10, 15, 20, 23, 28) están adaptados para comunicar con la autoridad de certificación (110) solo durante el procedimiento de unión de un nuevo par (7) .

3. La red entre pares de acuerdo con la reivindicación 1 caracterizada porque los certificados de dicha pluralidad de pares policía (4, 9, 23) contienen la firma común de un par común (0, 7, 10, 15, 20, 28) y además una firma de policía.

4. La red entre pares de acuerdo con la reivindicación 1 caracterizada porque se interconecta una pluralidad de pares policía (4, 9, 23) en una red de capa superpuesta adicional (140) .

Patentes similares o relacionadas:

Procedimiento y dispositivo para el procesamiento de una solicitud de servicio, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para el procesamiento de una solicitud de servicio, comprendiendo el procedimiento: recibir (S201), mediante un nodo de consenso, una solicitud […]

Procedimiento y dispositivo para su uso en la gestión de riesgos de información de aplicación, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para la gestión de riesgos de información de aplicación en un dispositivo de red, comprendiendo el procedimiento: recibir información […]

Gestión de memoria intermedia recomendada de red de una aplicación de servicio en un dispositivo de radio, del 22 de Julio de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método llevado a cabo por un nodo de red en una red de comunicación por radio , comprendiendo el método: obtener (S1) una predicción del ancho […]

Método, servidor y sistema de inicio de sesión de confianza, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método de inicio de sesión de confianza implementado por computadora aplicado a un sistema de inicio de sesión de confianza que comprende un primer sistema de aplicación […]

Método y aparato para configurar un identificador de dispositivo móvil, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método implementado por servidor para configurar un identificador de dispositivo móvil, que comprende: obtener una lista de aplicaciones, APP, […]

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]

Método para atender solicitudes de acceso a información de ubicación, del 22 de Julio de 2020, de Nokia Technologies OY: Un aparato que comprende: al menos un procesador; y al menos una memoria que incluye un código de programa informático para uno o más programas, […]

Sincronización de una aplicación en un dispositivo auxiliar, del 22 de Julio de 2020, de OPENTV, INC.: Un método que comprende, mediante un dispositivo de medios: acceder, utilizando un módulo de recepción, un flujo de datos que incluye contenido […]