Lector y transpondedor para ocultar las aplicaciones soportadas por un lector y/o transpondedor, y procedimiento correspondiente.

Transpondedor (104) que comprende

una unidad de almacenamiento (106) que tiene almacenada una serie de aplicaciones diferentes;

y

una unidad de proceso (108) que está adaptada para generar,

a petición de un lector (102) una respuesta; y

una unidad de transmisión (110) adaptada para enviar la respuesta a dicho lector (102),

caracterizándose el transpondedor (104) por el hecho de que la respuesta es interpretable utilizando un esquema decodificación conocido tanto por el transpondedor (104) como por el lector (102); y porque la unidad de proceso (108)está adaptada para ampliar un nombre de una aplicación por un número al azar y para codificar el número ampliadocon una clave asociada con dicha aplicación para generar la respuesta.

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/IB2008/054665.

Solicitante: NXP B.V..

Nacionalidad solicitante: Países Bajos.

Dirección: HIGH TECH CAMPUS 60 5656 AG EINDHOVEN PAISES BAJOS.

Inventor/es: NEUMANN, HEIKE, DE JONG,HANS, STERN,SUSANNE, HUBMER,PAUL, THUERINGER,PETER, MURRAY,BRUCE.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- G06K19/07 FISICA. › G06 CALCULO; CONTEO. › G06K RECONOCIMIENTO DE DATOS; PRESENTACION DE DATOS; SOPORTES DE REGISTROS; MANIPULACION DE SOPORTES DE REGISTROS (impresión per se B41J). › G06K 19/00 Soportes de registro para utilización con máquinas y con al menos una parte prevista para soportar marcas digitales. › con chips de circuito integrado.

- G06K19/077 G06K 19/00 […] › Detalles de estructura, p. ej. montaje de circuitos en el soporte.

PDF original: ES-2400934_T3.pdf

Fragmento de la descripción:

Lector y transpondedor para ocultar las aplicaciones soportadas por un lector y/o un transpondedor, y procedimiento correspondiente Sector de la invención La invención se refiere a un transpondedor que tiene almacenada una serie de aplicaciones diferentes, a un lector diseñado para decodificar datos recibidos desde un transpondedor, y a un procedimiento para la ocultación de las aplicaciones soportadas por un lector y/o un transpondedor. Además, la presente invención se refiere a un elemento de programa. Adicionalmente, la invención se refiere a un medio legible por ordenador.

Antecedentes de la invención Los datos transmitidos entre un lector y un transpondedor (en particular, una tarjeta inteligente o una etiqueta RFID) , son codificados de manera que un atacante no puede conseguir los datos y utilizarlos para actos delictivos. Para datos personales, datos de contabilidad, números de tarjetas de crédito, y similares, es muy evidente la utilización de esta codificación. Dado que las nuevas tarjetas inteligentes pueden emular más tarjetas inteligentes, es decir, soportar un número de distintas aplicaciones, también las aplicaciones soportadas deben ser ocultadas. La utilidad de ello no es evidente a priori. No obstante, teniendo en cuenta una tarjeta que soporta aplicaciones de “Visa”, “American Express”, “Wal Mart” y “Subway New York”, la utilidad resulta evidente puesto que es muy probable que esta tarjeta pertenezca a un ciudadano de Estados Unidos. Con este “estigma”, puede pasar a ser blanco de un terrorista.

A continuación, se describirán algunas consideraciones adicionales respecto a sistemas de comunicación convencionales.

La privacidad puede ser relacionada a un individuo y a un grupo de personas que comparten unas ciertas características (por ejemplo, ciudadanos de EE.UU) . La protección de la privacidad puede ser deseable.

La privacidad se puede perder de varias formas. Convencionalmente, el UID (Identificador Único) de la tarjeta utilizada en detección de colusión, es legible de modo directo. Por lo tanto, un usuario individual puede ser escaneado en varios lugares.

Una solución existente de modo convencional consiste en utilizar un ID Azar (RID) . No obstante, incluso las aplicaciones auténticas en los lectores necesitan conocer cuál es la tarjeta con la que deben comunicar, de maneraque existe todavía necesidad de un ID Lógico Único de Tarjeta (UCLID) .

Cuando una tarjeta presenta este tipo, marca, etc., parece inocua. No obstante, el conocimiento de que este tipo de tarjeta X de un fabricante Y es utilizada por el metro de Nueva York y no ha sido adquirida por muchas ciudades revela que el portador de esta tarjeta es de manera muy probable un ciudadano de Nueva York.

Puede ser deseable que el descifrado de una clave utilizada para una aplicación no destruya la privacidad para otras aplicaciones.

Además, el documento WO 2006/003562 da a conocer un procedimiento para escoger un juego de datos de múltiples juegos de datos registrados en un dispositivo, de manera que cada juego de datos está asociado a una clave específica, en el que la información a intercambiar es codificada en el dispositivo utilizando una de las claves, la información de intercambio codificada es enviada al dispositivo en situación remota, es decodificada utilizando la clave almacenada en el dispositivo remoto, y entonces se devuelve al dispositivo la información de intercambio decodificada. A continuación, la información de intercambio es comparada con la información de intercambio decodificada. Si las dos son iguales, se ha encontrado el juego apropiado de datos, de otro modo, el ciclo empieza nuevamente con otra clave. Las funciones de dispositivo y dispositivo remoto pueden cambiar, de manera que el ciclo se puede iniciar en un dispositivo remoto. El documento WO 2006/003562 se refiere también a un dispositivo para presentar un juego de datos de múltiples juegos de datos registrados en el dispositivo a un dispositivo remoto.

No obstante, dicho procedimiento utiliza autentificaciones de prueba que requieren mucho tiempo. Además, no soporta lectores de aplicaciones múltiples.

El documento US 2004/0025035 A1 da a conocer un sistema de identificación electrónico sin contacto, en el que un transpondedor almacena datos de aplicación y datos de directorio comprendiendo identificadores de aplicación relativos a las aplicaciones almacenadas. Los datos de directorio son codificados por una unidad de lectura.

El documento US 6.126.078 da a conocer un soporte de identificación que almacena una serie de aplicaciones independientes y que es capaz de codificar los datos de transmisión y decodificar los datos recibidos comunicados con una estación de lectura y escritura.

Objetivo y resumen de la invención

Por lo tanto, es un objetivo de la invención dar a conocer un lector y/o transpondedor que puede funcionar de manera que preserva la privacidad.

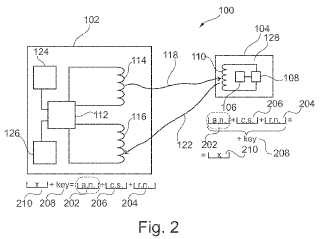

El objetivo de la invención se consigue mediante un transpondedor, un lector, un procedimiento, un elemento de programa y un medio legible por ordenador, de acuerdo con las reivindicaciones independientes. De acuerdo con una realización a título de ejemplo, se da a conocer un transpondedor que comprende una unidad de almacenamiento que tiene almacenadas una serie de aplicaciones diferentes, una unidad de proceso que, a petición de un lector, está adaptada para generar una respuesta interpretable utilizando un esquema de codificación conocido tanto por el transpondedor como por el lector, de manera que el lector es capaz de determinar si una aplicación está soportada por el transpondedor al analizar la respuesta utilizando el esquema de codificación, y una unidad de transmisión adaptada para enviar la respuesta a dicho lector.

De manera más específica, de acuerdo con una realización a título de ejemplo, se da a conocer un transpondedor (que puede estar acoplado en comunicación con un lector) que tiene almacenadas una serie de aplicaciones diferentes (por ejemplo, una aplicación de una serie de aplicaciones soportadas por el transpondedor) que, a petición de un lector (por ejemplo, por un mensaje de comunicación transmitido desde el lector al transpondedor) , amplía el nombre de la aplicación en un número al azar (por ejemplo, un verdadero número al azar o un seudonúmero al azar, que puede ser generado por un generador de números al azar del transpondedor, o que puede ser almacenado en una unidad de almacenamiento del transpondedor) , codifica o genera un MAC (es decir, genera un Código de Autentificación de Mensaje, MAC) con el número ampliado con una clave asociada con dicha aplicación (cuya clave puede ser también conocida por el lector) y envía el número codificado a dicho lector. De acuerdo con otra realización a título de ejemplo, se dispone de un lector que comprende una unidad de transmisión adaptada para enviar una petición a un transpondedor, indicativa de un número de aplicaciones soportadas por el lector, una unidad de análisis adaptada para analizar una respuesta recibida desde el transpondedor con un esquema de codificación conocido tanto por el transpondedor como por el lector, y una unidad de determinación adaptada para determinar si una aplicación está soportada por el transpondedor al analizar la respuesta utilizando el esquema de codificación.

De acuerdo con otra realización a título de ejemplo, se dispone de un lector (que puede estar acoplado en comunicación con un transpondedor) diseñado para decodificar datos recibidos desde un transpondedor con una clave (cuya clave puede ser también conocida por el transpondedor) asociada a una aplicación (por ejemplo, una o una serie de aplicaciones soportadas por el transpondedor) y para determinar si dicho número decodificado contiene un nombre de dicha aplicación. De acuerdo con otra realización adicional a título de ejemplo, se prevé un procedimiento para la ocultación de aplicaciones soportadas por un lector y/o un transpondedor, cuyo procedimiento comprende:

el lector envía una orden de petición a dicho transpondedor, el transpondedor genera una respuesta interpretable utilizando un esquema de decodificación conocido tanto por el transpondedor como por el lector, y que es indicativa de si la aplicación está soportada por el transpondedor, el transpondedor envía la respuesta a dicho lector, y el lector determina si una aplicación está soportada por el transpondedor al analizar la respuesta utilizando el esquema de codificación.

De manera más específica, de acuerdo con otra realización a título de ejemplo, se da a conocer un procedimiento para la ocultación de aplicaciones soportadas... [Seguir leyendo]

Reivindicaciones:

1. Transpondedor (104) que comprende una unidad de almacenamiento (106) que tiene almacenada una serie de aplicaciones diferentes; y una unidad de proceso (108) que está adaptada para generar, a petición de un lector (102) una respuesta; y una unidad de transmisión (110) adaptada para enviar la respuesta a dicho lector (102) , caracterizándose el transpondedor (104) por el hecho de que la respuesta es interpretable utilizando un esquema de codificación conocido tanto por el transpondedor (104) como por el lector (102) ; y porque la unidad de proceso (108) está adaptada para ampliar un nombre de una aplicación por un número al azar y para codificar el número ampliado con una clave asociada con dicha aplicación para generar la respuesta.

2. Transpondedor (104) , según la reivindicación 1, en el que la unidad de proceso (108) está adaptada para evaluar, al recibo de la petición indicativa de un lector (102) de aplicaciones soportadas por el lector (102) , cuáles de las aplicaciones soportadas por el lector (102) están también soportadas por el transpondedor (104) y para llevar a cabo la ampliación y codificación para las aplicaciones soportadas por el lector (102) y soportadas por el transpondedor (104) .

3. Transpondedor (104) , según la reivindicación 1, en el que la unidad de proceso (108) está adaptada para ampliar el nombre de la aplicación por el número al azar y una suma de comprobación antes de la codificación.

4. Transpondedor (104) , según la reivindicación 1, en el que la unidad de proceso (108) está adaptada para una aplicación que no está soportada por el transpondedor (104) , generar un número al azar; en el que la unidad de transmisión (110) está adaptada para enviar el número al azar generado a dicho lector (102) .

5. Transpondedor (104) , según la reivindicación 1, en el que la unidad de proceso (108) está adaptada para la aplicación que no está soportada por el transpondedor (104) , para generar el número al azar con una longitud que es la misma que la longitud del número codificado para una aplicación que está soportada por el transpondedor (104) .

6. Transpondedor (104) , según la reivindicación 1, en el que la unidad de proceso (108) está adaptada para incluir un identificador (418) indicativo de la identidad del transpondedor (104) en la respuesta.

7. Transpondedor (104) , según la reivindicación 1, en el que la unidad de proceso (108) está adaptada para seleccionar una de una serie de aplicaciones soportadas por el lector (102) y para incluir la aplicación seleccionada en la respuesta.

8. Transpondedor (104) , según la reivindicación 1, en el que la unidad de proceso (108) está adaptada para incluir una serie o la totalidad de aplicaciones soportadas por el transpondedor (102) en la respuesta como base para una selección subsiguiente por el lector (102) de una de las aplicaciones soportadas.

9. Transpondedor (104) , según la reivindicación 1, en el que la unidad de proceso (108) está adaptada para generar la respuesta para comprender un Código de Autentificación de Mensaje (306, 412) .

10. Transpondedor (104) , según la reivindicación 9, en el que la unidad de proceso (108) está adaptada para generar la respuesta que comprende el Código de Autentificación de Mensaje (306, 412) basado en una combinación del grupo que consiste en una clave asociada con una aplicación y un número al azar, un nombre de una aplicación y número al azar y un nombre de una aplicación y un número al azar y un identificador indicativo de la identidad del transpondedor (104) .

11. Transpondedor (104) , según la reivindicación 1, en el que la unidad de proceso (108) está adaptada para generar la respuesta para comprender una Comprobación de Redundancia Cíclica (514) .

12. Transpondedor (104) , según la reivindicación 11, en el que la unidad de proceso (108) está adaptada para generar la respuesta que comprende la Comprobación de Redundancia Cíclica (514) basada en un número al azar y un identificador indicativo de la identidad del transpondedor (104) .

13. Transpondedor (104) , según la reivindicación 1, en el que la unidad de proceso (108) está adaptada para generar la respuesta para comprender una suma de comprobación codificada pero siendo libre de un nombre una aplicación, de manera que el lector (102) está capacitado para determinar si una aplicación está soportada por el transpondedor (104) basándose en la suma de comprobación.

14. Lector (102) que comprende una unidad de transmisión (114) adaptada para enviar una petición a un transpondedor (104) , siendo indicativa la petición de una serie de aplicaciones soportadas por el lector (102) ; y

una unidad de análisis (112) adaptada para analizar una respuesta recibida desde el transpondedor (104) con un esquema de codificación conocido tanto por el transpondedor (104) como por el lector (102) ; y una unidad de determinación (112) adaptada para determinar si una aplicación está soportada por el transpondedor

(104) basándose en dicho análisis de la respuesta utilizando el esquema de codificación, en el que la unidad de análisis (112) es una unidad de decodificación (112) adaptada para decodificar la respuesta recibida desde el transpondedor (104) con una clave asociada con una aplicación para deducir de esta manera un número ampliado decodificado; y en el que la unidad de determinación (112) está adaptada para determinar si dicho número ampliado decodificado contiene un nombre de dicha aplicación.

15. Lector (102) , según la reivindicación 14, en el que la unidad de transmisión (114) está adaptada para enviar la petición de forma codificada o está adaptada para enviar la petición en simple texto.

16. Lector (102) , según la reivindicación 14, en el que la unidad de transmisión (114) está adaptada para enviar la petición con una longitud constante que es independiente del número de aplicaciones soportadas por el lector (102) .

Lector (102) , según la reivindicación 14, en el que la unidad de determinación (112) está adaptada para razonar que una aplicación no está soportada por el transpondedor (104) cuando determina que dicho número decodificado no contiene un nombre de dicha aplicación.

18. Lector (102) , según la reivindicación 14, en el que la unidad de determinación (112) está adaptada para determinar la identidad del transpondedor (104) recuperando un identificador (418) indicativo de la identidad del transpondedor (104) a partir de la respuesta.

19. Lector (102) , según la reivindicación 14, en el que la unidad de determinación (112) está adaptada para determinar, a partir de la respuesta, una aplicación soportada y seleccionada por el lector (112) para utilización subsiguiente.

20. Lector (102) , según la reivindicación 14, en el que la unidad de determinación (112) está adaptada para seleccionar una de una serie de aplicaciones soportadas por el transpondedor (102) y para utilización subsiguiente y para comunicar la aplicación seleccionada al transpondedor (102) .

21. Lector (102) , según la reivindicación 14, en el que la unidad de determinación (112) está adaptada para determinar una aplicación soportada por el transpondedor (104) por un Código de Autentificación de Mensaje incluido en la respuesta.

22. Lector (102) , según la reivindicación 14, en el que la unidad de determinación (112) está adaptada para determinar una aplicación soportada por el transpondedor (104) por análisis de la Comprobación de Redundancia Cíclica incluida en la respuesta.

23. Lector (102) , según la reivindicación 14, en el que la unidad de determinación (112) está adaptada para determinar una aplicación soportada por el transpondedor (104) al analizar una suma de comprobación incluida en la respuesta, incluyendo la suma de comprobación información que permite al lector determinar si una aplicación está soportada por el transpondedor basándose en un análisis de la suma de comprobación.

24. Procedimiento para la ocultación de aplicaciones soportadas por un lector (102) y un transpondedor (104) , cuyo procedimiento comprende que: el lector (102) envíe una instrucción de petición a dicho transpondedor (104) , el transpondedor (104) genere una respuesta interpretable utilizando un esquema de codificación conocido tanto por el transpondedor (104) como por el lector (102) y siendo indicativa de si una aplicación está soportada por el transpondedor (104) , enviando el transpondedor (104) la respuesta a dicho lector (102) , determinando el lector (102) si una aplicación está soportada por el transpondedor (104) al analizar la respuesta utilizando el esquema de codificación, ampliando el transpondedor (104) el nombre de una aplicación que soporta el transpondedor (104) por un número al azar; y codificando el transpondedor (104) el número ampliado con una clave asociada con dicha aplicación para generar la respuesta.

25. Soporte legible por ordenador, en el que está almacenado un programa de ordenador para la ocultación de aplicaciones soportadas por un lector (102) y transpondedor (104) , cuyo programa de ordenador, cuando es ejecutado por un procesador (112, 108) está adaptado para llevar a cabo o para controlar un procedimiento según la reivindicación 24.

26. Elemento de programa para la ocultación de aplicaciones soportadas por el lector (102) y el transpondedor (104) , cuyo elemento de programa, cuando es ejecutado por un procesador (112, 108) está adaptado para llevar a cabo o para controlar un procedimiento según la reivindicación (104) .

Patentes similares o relacionadas:

Ensamble de etiqueta RFID e instrumento quirúrgico, del 17 de Junio de 2020, de SPA Track Medical Limited: Un ensamble de etiqueta RFID que comprende: una etiqueta RFID pasiva de montaje en metal , la etiqueta RFID que comprende un chip de circuito […]

Sistema de antena para determinar un tránsito de un objeto en movimiento a través de un área de interés, del 10 de Junio de 2020, de Fraunhofer-ges. zur Förderung der Angewandten Forschung E.V: Un sistema (2a-d) de antena para determinar el tránsito de un objeto en movimiento a través de un área de interés dentro de un plano de detección, […]

Método y sistema para una etiqueta de identificación por radiofrecuencia usando un protocolo de comunicación de conjunto reducido, del 3 de Junio de 2020, de SENSORMATIC ELECTRONICS, LLC: Un método para descodificar una señal recibida desde un lector de identificación por radiofrecuencia, RFID , comprendiendo el método: - recibir una señal […]

Sistema de sellado y método para instalar un sistema de sellado, del 3 de Junio de 2020, de THE EUROPEAN ATOMIC ENERGY COMMUNITY (EURATOM), REPRESENTED BY THE EUROPEAN COMMISSION: Sistema de sellado para contenedores nucleares, que sella una tapa de contenedor de un contenedor nuclear a un cuerpo de contenedor de dicho contenedor nuclear, dicho […]

Capa transpondedora y procedimiento para su producción, del 27 de Mayo de 2020, de Linxens Holding S.A.S: Capa transpondedora con un sustrato de antena , que en un lado de antena está dotada de una antena formada por un conductor de hilos y un chip […]

Procedimiento de fabricación de puentes dieléctricos de identificación sin contacto, del 13 de Mayo de 2020, de Foucault, Jean Pierre: Procedimiento de fabricación de puentes dieléctricos de identificación sin contacto de un paso estandarizado y de una tolerancia ampliada, o de etiquetas […]

Antena para etiqueta de identificación y etiqueta de identificación con antena, del 6 de Mayo de 2020, de Datamars S.A: Una etiqueta de identificación de frecuencia ultra alta para acoplarse a un animal, comprendiendo dicha etiqueta de identificación: un cuerpo (12, 14, 112, […]

Tarjeta de circuito integrado sin contacto con control digital, del 29 de Abril de 2020, de Smart Packing Solutions: Tarjeta de circuito integrado con funcionamiento sin contacto, destinada a comunicarse con un lector de tarjeta de circuito integrado que funciona a una frecuencia […]