Método y sistema para controlar un sistema de seguridad utilizando comunicación de campo cercano.

Un método para controlar un sistema de seguridad (1) utilizando una señal de comunicación de radiofrecuencia transmitida desde un dispositivo portador (10),

que comprende los pasos de:

detectar una presencia de dicha señal de comunicación de radiofrecuencia (paso 505), incluyendo dicha señal de comunicación de radiofrecuencia una credencial de acceso;

determinar dicha credencial de acceso (paso 515);

asociar dicha credencial de acceso determinada con un usuario autorizado específico de una lista de usuarios autorizados (paso 520);

detectar un tipo de modificación para una función de dicho sistema de seguridad en función de un criterio de detección predeterminado (paso 540);

determinar si dicho usuario autorizado especificado está autorizado para realizar dicho tipo de modificación detectada (paso 545); y

realizar dicho tipo de modificación (paso 550), caracterizado por que dicho criterio de detección predeterminado es un umbral de tiempo, siendo dicho umbral de tiempo un período de tiempo donde dicho dispositivo portador es introducido dentro de un alcance preestablecido de un dispositivo objetivo (pasos 510, 530, 535, 540).

Tipo: Patente Europea. Resumen de patente/invención. Número de Solicitud: E07118296.

Solicitante: HONEYWELL INTERNATIONAL INC..

Nacionalidad solicitante: Estados Unidos de América.

Dirección: 101 COLUMBIA ROAD MORRISTOWN, NJ 07960 ESTADOS UNIDOS DE AMERICA.

Inventor/es: ADDY,KENNETH,L.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- G07C9/00 FISICA. › G07 DISPOSITIVOS DE CONTROL. › G07C APARATOS DE CONTROL DE HORARIOS O DE ASISTENCIA; REGISTRO O INDICACION DEL FUNCIONAMIENTO DE LAS MAQUINAS; PRODUCCION DE NUMEROS AL AZAR; APARATOS PARA VOTAR O APARATOS DE LOTERIA; DISPOSICIONES, SISTEMAS O APARATOS PARA CONTROLES NO PREVISTOS EN OTRO LUGAR. › Registro individual en la entrada o en la salida.

PDF original: ES-2383146_T3.pdf

Fragmento de la descripción:

Método y sistema para controlar un sistema de seguridad utilizando comunicación de campo cercano Antecedentes de la invención Campo de la invención La invención está relacionada en líneas generales con un sistema de seguridad y con sistemas de comunicación. En particular, esta invención está relacionada con el control de un sistema de seguridad utilizando un objeto remoto mediante la transmisión de señales de radiofrecuencia a un dispositivo objetivo, incluyendo el dispositivo objetivo un receptor y un transmisor capaces de recibir y transmitir señales de radiofrecuencia.

Antecedentes Los sistemas de seguridad son bien conocidos y habituales tanto en entornos residenciales como comerciales en la medida que las personas buscan protegerse a sí mismas y a sus propiedades. Un sistema de seguridad incluye cualquier sistema de protección de la vida, la seguridad y la propiedad. Un equipo de seguridad que incluye un teclado como interfaz de usuario, un panel de control y una pluralidad de sensores se instala en un edificio residencial o comercial. Tanto un instalador como un propietario del equipo de seguridad pueden utilizar el teclado de la interfaz de usuario para controlar, configurar y gestionar el equipo de seguridad. Estas funciones de control incluyen armar el equipo de seguridad al abandonar las instalaciones y desarmar el equipo de seguridad al entrar en las instalaciones.

Un cambio en el estado del equipo de seguridad, por ejemplo armarlo o desarmarlo, se efectúa introduciendo una identificación personal y/o contraseña a través del teclado de la interfaz de usuario pulsando teclas en dicho teclado. A cada persona o personas que tienen autorización o credenciales para cambiar el estado se les asigna una contraseña. La contraseña se puede almacenar en la memoria del teclado de la interfaz de usuario o ser comunicada a un controlador del sistema a través de un bus (línea común de transmisión) por cable o mediante comunicaciones inalámbricas. Si la contraseña introducida coincide con la contraseña almacenada, el teclado transmite el cambio de estado deseado al panel de control utilizando un bus de datos, o la contraseña puede ser transmitida utilizando comunicaciones inalámbricas.

Alternativamente, un usuario puede disponer de un transmisor remoto, proporcionado frecuentemente en un dispositivo con teclas para control remoto o un mando a distancia de bolsillo que el usuario puede llevar en un llavero para cambiar el estado del equipo de seguridad, como, por ejemplo, armar y desarmar el sistema de seguridad. El transmisor puede ser un dispositivo que transmite frecuencias de radio, en cuyo caso el usuario puede encontrarse alejado del dispositivo de la interfaz de usuario, es decir, no en las inmediaciones del lugar en el que se encuentra el teclado de la interfaz. En otra alternativa, el transmisor puede ser un transmisor de infrarrojos. De cualquier modo, tanto al utilizar un teclado inalámbrico como un transmisor, el usuario puede estar obligado a introducir una identificación o una contraseña antes de poder cambiar el estado del equipo de seguridad.

La utilización de una contraseña tiene varios inconvenientes. La contraseña se puede olvidar o perder, creándose un riesgo para la seguridad. Si la contraseña se pierde debe cambiarse inmediatamente el código. Adicionalmente, un equipo de seguridad normalmente sólo proporciona un tiempo reducido para introducir la contraseña para desarmarlo, por lo que el usuario se ve apremiado al introducir la contraseña, lo que origina errores cuando se introduce la contraseña lo que, a su vez, da lugar a falsas alarmas. Por otro lado, la introducción de la contraseña puede resultar difícil para el usuario si está transportando cualquier cosa. Adicionalmente, los transmisores remotos operan en frecuencias VHF y UHF y el alcance operativo es tal que la información transmitida puede ser captada por agentes maliciosos que utilizan dispositivos "interceptadores de códigos".

En consecuencia, existe una necesidad de disponer de un método y un sistema capaces de cambiar el estado del equipo de seguridad de una forma rápida y segura.

El documento WO-A-03/062027 divulga un sistema para acceder a equipos de perforación de rocas en los que cada usuario tiene una categoría de usuario o un ID inalámbrico. El equipo de perforación de rocas está configurado para permitir el acceso a algunas o todas sus funciones en función del ID detectado.

Breve resumen de la invención La presente invención describe una solución que permite a un usuario cambiar el estado o una función del sistema de seguridad situando un dispositivo portador dotado de un dispositivo de comunicación de campo cercano en las inmediaciones de un dispositivo objetivo dotado de un dispositivo de comunicación de campo cercano. La presente invención aprovecha las características bidireccionales de la comunicación de campo cercano.

Se divulga un sistema de control de un sistema de seguridad que comprende un dispositivo portador que dispone de un dispositivo de comunicación de campo cercano compatible con el estándar ISO/IEC 18092, y un dispositivo objetivo asociado que dispone de un segundo dispositivo de comunicación de campo cercano. Cuando se sitúa el dispositivo portador a menos de una distancia preestablecida del dispositivo objetivo, el dispositivo de comunicación de campo cercano del dispositivo portador modula un campo de radiofrecuencia que incluye información de identificación para el dispositivo de comunicación de campo cercano y credenciales de acceso para el dispositivo objetivo. El dispositivo objetivo determina, utilizando información almacenada en memoria, si el dispositivo portador está autorizado para cambiar el estado del sistema de seguridad, y hace que el estado del sistema de seguridad cambie si el dispositivo portador está autorizado para iniciar el cambio concreto.

El tipo de cambio está determinado por la duración de un período de tiempo en el que el dispositivo portador se encuentra dentro de un alcance preestablecido. El dispositivo portador puede armar o desarmar el sistema de seguridad. Alternativamente, el hecho de situar el dispositivo portador dentro del alcance puede conmutar el estado del sistema de seguridad, es decir, si éste se encuentra armado cambiar su estado a desarmado y viceversa.

El dispositivo portador puede ser cualquier objeto capaz de tener un dispositivo de comunicación de campo cercano integrado en el mismo, tal como un teléfono móvil, una PDA o un mando a distancia de bolsillo. El dispositivo objetivo puede ser un dispositivo de interfaz de usuario o una central de armado y desarmado.

El dispositivo objetivo se encuentra situado cerca de la entrada de una propiedad residencial o comercial. El sistema puede tener múltiples dispositivos objetivo. Si se utilizan múltiples dispositivos objetivo se escoge uno de ellos como dispositivo objetivo principal para asignar las credenciales de acceso y configurar el sistema de control, como, por ejemplo, determinar los umbrales de tiempo, el alcance y las funciones de control, y enviar esta información al dispositivo portador. Los restantes dispositivos objetivo determinarán sobre la base de la información emitida por el dispositivo portador si un cambio solicitado está autorizado.

También se divulga un método para controlar un sistema de seguridad utilizando una señal de comunicación de radiofrecuencia transmitida desde un dispositivo portador. El método incluye detectar una presencia de la señal de comunicación de radiofrecuencia. La señal de comunicación de radiofrecuencia incluye, al menos, una credencial de acceso. El método incluye, además, identificar la credencial de acceso, asociar la credencial de acceso identificada a un usuario autorizado específico entre los que figuran en una lista de usuarios autorizados, detectar un tipo de modificación para una función del sistema de seguridad de acuerdo con un criterio de detección predeterminado, y determinar si el usuario autorizado especificado está autorizado a realizar el tipo de modificación detectada y realizar la modificación.

El método de control comprende, además, convertir dicha credencial de acceso en una contraseña de usuario y transmitir la contraseña de usuario a un panel de control. La credencial de acceso expira tras un período de tiempo preestablecido.

El criterio de detección predeterminado es un umbral de tiempo. El umbral de tiempo es un período de tiempo en el que el dispositivo portador se sitúa dentro del alcance preestablecido de un dispositivo objetivo. El dispositivo... [Seguir leyendo]

Reivindicaciones:

1. Un método para controlar un sistema de seguridad (1) utilizando una señal de comunicación de radiofrecuencia transmitida desde un dispositivo portador (10) , que comprende los pasos de:

detectar una presencia de dicha señal de comunicación de radiofrecuencia (paso 505) , incluyendo dicha señal 5 de comunicación de radiofrecuencia una credencial de acceso;

determinar dicha credencial de acceso (paso 515) ;

asociar dicha credencial de acceso determinada con un usuario autorizado específico de una lista de usuarios autorizados (paso 520) ;

detectar un tipo de modificación para una función de dicho sistema de seguridad en función de un criterio de 10 detección predeterminado (paso 540) ;

determinar si dicho usuario autorizado especificado está autorizado para realizar dicho tipo de modificación detectada (paso 545) ; y realizar dicho tipo de modificación (paso 550) , caracterizado por que dicho criterio de detección predeterminado es un umbral de tiempo, siendo dicho umbral de tiempo un período de tiempo donde dicho dispositivo portador es 15 introducido dentro de un alcance preestablecido de un dispositivo objetivo (pasos 510, 530, 535, 540) .

2. El método para controlar un sistema de seguridad de acuerdo con la reivindicación 1, en donde dicha credencial de acceso expira después de un período de tiempo preestablecido.

3. El método para controlar un sistema de seguridad de acuerdo con la reivindicación 1, en donde dicho tipo de modificación consiste en armar o desarmar dicho sistema de seguridad.

4. El método para controlar un sistema de seguridad de acuerdo con la reivindicación 1, en donde el paso de realizar dicho tipo de modificación comprende los pasos de:

convertir dicha credencial de acceso en una contraseña de usuario; transmitir dicha contraseña de usuario a un panel de control.

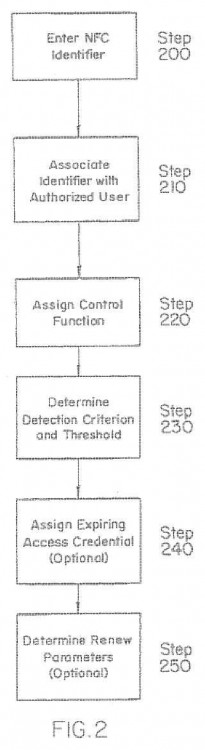

5. El método para controlar un sistema de seguridad de acuerdo con la reivindicación 1, en donde antes de 25 ejecutar los pasos de la reivindicación 1, el sistema de seguridad se configura para recibir señales de control remotas desde un dispositivo portador mediante: la programación de una lista de usuarios autorizados (paso 200) ; la asociación de una credencial de acceso con cada uno de los usuarios autorizados (paso 210) ; la asignación de una autoridad de control para una función para cada uno de dichos usuarios autorizados (paso 220) ; y la determinación de un criterio de detección para cada función (paso 230) .

6. El método de acuerdo con la reivindicación 5, que comprende, además, el paso de: asignar un plazo de expiración para cada una de dichas credenciales de acceso (paso 240) .

7. El método de acuerdo con la reivindicación 5, que comprende, además, el paso de: 35 determinar dicho alcance preestablecido.

8. El método de acuerdo con la reivindicación 7, en donde dicho alcance preestablecido es de aproximadamente 10 cm.

9. El método de acuerdo con la reivindicación 6, en donde el método comprende, además, el paso de:

transmitir una credencial de acceso actualizada a dicho dispositivo portador.

10. El método de acuerdo con la reivindicación 5, en donde el paso de programar dicha credencial de acceso comprende el paso de introducir dicho dispositivo portador dentro de un alcance preestablecido de un dispositivo objetivo.

11. El método de acuerdo con la reivindicación 5, que comprende, además, el paso de:

enviar a un dispositivo portador, para ser almacenados, la lista de usuarios autorizados, la credencial de acceso, la autoridad de control para una función para cada uno de dichos usuarios autorizados y el criterio de detección para cada función.

12. El método de acuerdo con la reivindicación 11, en donde el dispositivo portador (10) incluye un dispositivo de comunicación de campo cercano (15) compatible con ISO/IEC 18092.

13. El método de acuerdo con la reivindicación 12, en donde, cuando el dispositivo portador (10) se introduce dentro de un alcance preestablecido de un dispositivo objetivo (20) , el dispositivo portador (10) envía a dicho dispositivo objetivo (20) , utilizando el dispositivo de comunicación de campo cercano (15) , la lista de usuarios autorizados, la credencial de acceso, la autoridad de control para una función para cada uno de dichos usuarios autorizados y el criterio de detección para cada función y el identificador exclusivo.

14. Un sistema de control de un sistema de seguridad (1) , que comprende:

un dispositivo portador (10) que dispone de un dispositivo de comunicación de campo cercano (15) compatible con ISO/IEC 18092 asociado a dicho dispositivo portador (10) ; y un dispositivo objetivo (20) que dispone de un segundo dispositivo de comunicación de campo cercano (25) asociado a dicho dispositivo objetivo (20) ;

cuando dicho dispositivo portador (10) se introduce dentro de una distancia preestablecida de dicho dispositivo objetivo (20) , dicho dispositivo de comunicación de campo cercano (15) de dicho dispositivo portador (10) transmite un campo de radiofrecuencia que incluye información de identificación acerca de dicho dispositivo de comunicación de campo cercano (15) y credenciales de acceso para controlar dicho sistema de seguridad (1) , dicho segundo dispositivo de comunicación de campo cercano (25) de dicho dispositivo objetivo (20) recibe dicho campo de radiofrecuencia y hace que cambie un estado del sistema de seguridad (1) si dicho dispositivo portador (10) está autorizado para iniciar dicho cambio, caracterizado por que un tipo de dicho cambio está determinado por una medición de un período de tiempo en el que dicho dispositivo portador (10) se ha introducido dentro de dicho alcance preestablecido.

15. El sistema de control del sistema de seguridad de la reivindicación 14, en donde dicho dispositivo portador (10) es un teléfono móvil.

16. El sistema de control del sistema de seguridad de la reivindicación 14, en donde dicho dispositivo portador (10) es un mando a distancia de bolsillo.

17. El sistema de control del sistema de seguridad de la reivindicación 14, en donde dicho dispositivo objetivo (20) es un teclado de una interfaz de usuario.

18. El sistema de control del sistema de seguridad de la reivindicación 17, en donde dicho teclado de interfaz de usuario está ubicado próximo a una entrada.

19. El sistema de control del sistema de seguridad de la reivindicación 18, en donde dicho dispositivo objetivo (20) es una central de armado y desarmado ubicada próxima a una entrada.

20. El sistema de control del sistema de seguridad de la reivindicación 14, en donde el sistema comprende, además, una pluralidad de dispositivos objetivo (20) , uno de dicha pluralidad de dispositivos objetivo (20) es designado como dispositivo objetivo principal para la asignación de credenciales de acceso y la transmisión a dicho dispositivo portador (10) de las credenciales de acceso y al menos algún otro parámetro, los restantes de dicha pluralidad de dispositivos objetivo hacen que cambie un estado del sistema de seguridad si dicho dispositivo portador (10) está autorizado para iniciar dicho cambio determinado en función de las credenciales de acceso asignadas.

Patentes similares o relacionadas:

Dispositivo para el control del paso de personas, del 15 de Julio de 2020, de MAGNETIC AUTOCONTROL GMBH: Dispositivo para el control del paso de personas con una esclusa de paso, cuya salida está cerrada por una puerta de salida, la cual se abre a una […]

Cilindro de cierre para una llave electrónica, del 15 de Julio de 2020, de AUG. WINKHAUS GMBH & CO. KG: Cilindro de cierre para una llave electrónica , con un núcleo móvil dentro de una carcasa , con un canal de bloqueo dispuesto […]

DETECTOR DE TEMPERATURA PARA ACCESO A ESTABLECIMIENTOS., del 25 de Junio de 2020, de GIL SANZ, Jose Antonio: 1. Detector de temperatura para acceso a establecimientos, caracterizado por que está constituido a partir de una carcasa alargada verticalmente, a modo de columna, con su […]

MÉTODO PARA LA ELIMINACIÓN DEL SESGO EN SISTEMAS DE RECONOCIMIENTO BIOMÉTRICO, del 24 de Junio de 2020, de UNIVERSIDAD AUTONOMA DE MADRID: Método para eliminación del sesgo (por edad, etnia o género) en sistemas de reconocimiento biométrico, que comprende definir un conjunto de M muestras de Y personas diferentes […]

Sistemas y métodos para compartir documentos de identidad verificados, del 3 de Junio de 2020, de Trunomi Ltd: Un método para autorizar una divulgación de información de identidad, que comprende: en un dispositivo de cliente (102-1, 102-n) con uno o más procesadores […]

Métodos y sistemas para la gestión de intercambio de llaves, del 13 de Mayo de 2020, de Keycafe Inc: Un procedimiento para facilitar el intercambio asíncrono de un conjunto de llaves entre las partes a través de múltiples centros de intercambio de llaves […]

Sistemas y método de control de acceso que utiliza un teléfono inteligente, del 13 de Mayo de 2020, de HONEYWELL INTERNATIONAL INC.: Un sistema de acceso de la puerta que comprende: un identificador de puerta legible asociado con una primera de entre una pluralidad de puertas, […]

Método para determinar la distancia entre dos nodos de presencia, del 13 de Mayo de 2020, de Nida Tech Sweden AB: Un método en un primer nodo de presencia adaptado para determinar la distancia entre dicho primer nodo de presencia y un segundo nodo de presencia […]