MÉTODO PARA LA VERIFICACIÓN DEL CORRECTO REGISTRO DE UNA INFORMACIÓN.

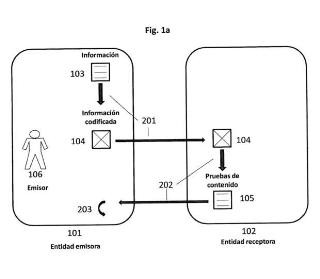

Método para verificar que una información de un emisor se ha registrado de forma correcta por parte de una entidad receptora preservando la privacidad del emisor,

Comprende las siguientes etapas:

a) Codificado de la información del emisor en una entidad emisora y envío de dicha codificación a la entidad receptora;

b) Generación por parte de la entidad emisora de una prueba de contenido basada en la información codificada en el paso a), y posterior envío de la prueba de contenido a la entidad emisora; y

c) Verificación por parte del emisor de que la prueba de contenido se corresponde con la información que se ha codificado.

Tipo: Patente de Invención. Resumen de patente/invención. Número de Solicitud: P200902326.

Solicitante: SCYTL SECURE ELECTRONIC VOTING S.A.

Nacionalidad solicitante: España.

Inventor/es: GUASCH CASTELLÓ,SANDRA, PUIGGALI ALLEPUZ,JORDI.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- G07C13/00 FISICA. › G07 DISPOSITIVOS DE CONTROL. › G07C APARATOS DE CONTROL DE HORARIOS O DE ASISTENCIA; REGISTRO O INDICACION DEL FUNCIONAMIENTO DE LAS MAQUINAS; PRODUCCION DE NUMEROS AL AZAR; APARATOS PARA VOTAR O APARATOS DE LOTERIA; DISPOSICIONES, SISTEMAS O APARATOS PARA CONTROLES NO PREVISTOS EN OTRO LUGAR. › Aparatos para votar.

Fragmento de la descripción:

Método para Verificar el Correcto Registro de una Información

Campo de la invención

La presente invención es apta para aplicaciones donde se requiere verificar que una información ha sido registrada de forma correcta. Concretamente, es apta para verificar que la información enviada por un emisor ha sido recibida correctamente en el receptor. Esta invención es de especial relevancia en procesos de envío de información donde se debe preservar la privacidad de la entidad emisora.

El método es susceptible de ser utilizado en entornos de voto electrónico remoto.

Antecedentes de la invención

Cuando es necesario el envío de información a través de un medio considerado no seguro conservando la confidencialidad del emisor, esta se cifra de forma que sólo el destinatario sea capaz de descifrarla. De este modo, otras personas, entidades o sistemas que accedan a esta información serán incapaces de leerla.

A pesar de la protección que ofrece el codificado, este se limita sólo a la privacidad del emisor pero no a la integridad del mensaje. Por lo tanto, la información a enviar puede ser modificada durante el proceso de codificado o el envío. Para evitar que la información sea modificada, el emisor de la información debe poder detectar esta modificación verificando que la información registrada en el receptor es la misma que el emisor ha enviado. Las firmas digitales permiten asegurar la integridad de la información codificada durante su envío, pero no permiten verificar que antes del envío la información ha sido correctamente codificada. En este aspecto, el emisor generalmente debe confiar en el proceso de codificado. Este proceso, normalmente ejecutado por un software específico, puede ser manipulado por una entidad externa para que cifre información distinta a la que el emisor pretende enviar. Una solución sería firmar la información antes de codificarla y adjuntar la firma con la información codificada. El problema de esta solución es que no permite preservar el anonimato del emisor, puesto que la firma permite vincularlo con la información una vez descodificada.

En situaciones en las que el receptor inicial de la información codificada no es el destinatario final y, por tanto, no posee la capacidad de descifrarla, probar que la información codificada recibida se corresponde con la que el emisor ha enviado (antes del proceso de codificado) puede ser un proceso complejo. Existen diversos métodos que tratan de presentar soluciones a este

problema.

Comprobación de que la información enviada coincide con la que se ha querido enviar

Existen entornos en los que es importante que un emisor que envía un

mensaje codificado a una entidad receptora, pueda verificar que el mensaje codificado recibido coincide con los contenidos que ha escogido enviar sin comprometer el secreto de la información enviada (al menos hasta que esta sea descodificada) ni el anonimato del emisor. Un ejemplo de ellos son los procesos de votación electrónica, donde el votante escoge sus opciones de

voto, que son codificadas y almacenadas en un dispositivo receptor. La firma digital permite verificar que la información, una vez codificada y firmada (normalmente paso previo a su envío y/o almacenamiento) , no ha sufrido ninguna manipulación, pero esta información puede manipularse durante el proceso de codificado.

En el momento en que el votante cifra sus opciones de voto, generalmente debe confiar en que el proceso de codificado realmente cifra las opciones escogidas, y que, por tanto, son estas las que se almacenan en el receptor.

Existen varias técnicas desarrolladas para permitir al votante verificar 30 que el mensaje codificado enviado se corresponde con su intención de voto.

Algunas de estas técnicas realizan una verificación extremo a extremo, en la que el receptor del mensaje codificado demuestra al emisor que el contenido es el mismo que el emisor ha pretendido enviar, mientras que otras se concentran en la verificación del proceso de codificado.

Verificación punto a punto

En [Ch01] y [Ma02] se presenta un método de verificación del contenido de un mensaje o voto codificado extremo a extremo, de forma que es el receptor el que proporciona al votante una prueba de que el voto codificado recibido se corresponde con las opciones escogidas por el votante.

Este método de verificación se basa en la generación previa a la fase de votación de códigos asignados a cada candidato u opción de voto, equivalentes al codificado de la opción. A partir de estos códigos, mediante una operación criptográfica (por ejemplo, una función de Hash) y un parámetro secreto, se calcula para cada uno su correspondiente código de retorno.

Estos códigos se envían en papeletas a los votantes, y se calculan de forma que sean distintos para cada votante y cada papeleta.

En el momento de la votación, el votante selecciona los códigos correspondientes a las opciones de voto elegidas y los envía al servidor de voto. El servidor de voto calcula a partir de los códigos de las opciones de voto los códigos de retorno correspondientes usando el parámetro secreto que sólo él conoce. A continuación, envía los códigos de retorno al votante, que comprueba que coinciden con los códigos de retorno impresos en su papeleta de voto al lado de las opciones de voto seleccionadas.

Dado que solamente el servidor de voto conoce el parámetro secreto para generar los códigos de retorno, y que éstos no están previamente almacenados, sino que se calculan a partir de los códigos recibidos, el votante puede verificar que las opciones escogidas concuerdan con las que se han recibido en el servidor. Además, como los códigos de retorno se calculan a partir de los códigos de las opciones de voto, el secreto del voto se mantiene.

La debilidad de este método reside en la protección de las papeletas de voto. Dado que los códigos de candidato son distintos para cada papeleta de 5 voto y no guardan ninguna relación con los nombres de los candidatos, cualquiera que accediera a las papeletas en una fase previa a la votación podría intercambiar los códigos de dos candidatos, desviando los votos de uno hacia el otro. Otro de los problemas es la usabilidad del sistema: la introducción y comprobación de códigos alfanuméricos aumenta considerablemente la

complejidad del sistema de votación desde el punto de vista del votante.

Verificación del proceso de codificado

En [Be06] se presenta una idea distinta, en la que la verificación va enfocada al proceso de codificado.

Después que el emisor haya escogido el contenido del mensaje, éste es codificado por una entidad que se compromete con el mensaje codificado resultante. Des este modo, a partir de este momento el mensaje codificado no puede ser modificado. Una vez realizada esta operación, el emisor puede escoger dos opciones: enviar el mensaje o, en caso de querer realizar el

proceso de verificación, pedir a la entidad que ha codificado el mensaje que lo descifre para poder comprobar que el contenido del mensaje codificado se corresponde con el escogido por el emisor. En caso de realizar la verificación, el mensaje codificado (cuyo contenido ha sido desvelado) se desecha y se crea otro nuevo para proteger la privacidad del emisor. Como la decisión de verificar

la decide el emisor de la información, este puede haber facilitado una información distinta a la entidad de codificación para preservar su confidencialidad cuando esta es descodificada al verificarse.

En [Ad08] se realiza una implementación basada en el sistema propuesto en [Be06]. Una vez el mensaje ha sido codificado y la entidad que ha 30 realizado proceso se compromete con el resultado, existen dos opciones:

enviar el mensaje codificado o realizar el proceso de verificación del codificado. Este método se diferencia del anterior en que, en lugar de realizar el proceso de verificación pidiendo a la entidad que ha calculado el codificado del mensaje que lo descifre, y comprobando que el resultado coincide con el mensaje

escogido por el emisor, el emisor pide a la entidad que libere ciertos parámetros del codificado para poder comprobar de forma independiente que el codificado es correcto.

Otra propuesta basada en [Be06]...

Reivindicaciones:

1. Método para verificar que una información de un emisor se ha registrado de forma correcta por parte de una entidad receptora preservando la privacidad del emisor, caracterizado por comprender las siguientes etapas:

a) Codificado, utilizando un criptosistema de clave pública, de la información del emisor en una entidad emisora y envío de dicha codificación a la entidad receptora;

b) Generación por parte de la entidad emisora de una prueba de contenido basada en la información codificada en el paso a) , y posterior envío de la prueba de contenido a la entidad emisora; y

c) Verificación por parte del emisor de que la prueba de contenido se corresponde con la información que se ha codificado.

2. Método según la reivindicación 1, caracterizado por comprender las siguientes etapas adicionales:

d) Realización de un segundo codificado de la información del emisor en la entidad emisora antes o después del paso a) , y envío de dicha segunda codificación a la entidad receptora;

e) Cálculo de una prueba de similitud que demuestra que las codificaciones de los pasos a) y d) se han realizado sobre la misma información sin revelar dicha información, y envío de dicha segunda codificación a la entidad receptora; y

f) Verificación por parte de la entidad receptora de que la prueba de similitud del paso e) se corresponde a las dos informaciones codificadas en los pasos a) y d) ;

3. Método según la reivindicación 1 caracterizado porque el algoritmo de codificado de la etapa a) tiene propiedades deterministas.

4. Método según la reivindicación 2 caracterizado porque el algoritmo de codificado de la etapa a) tiene propiedades probabilísticas.

5. Método según la reivindicación 2 caracterizado porque el algoritmo de codificado de la etapa d) tiene propiedades probabilísticas.

6. Método según la reivindicación 3 caracterizado porque las propiedades deterministas del algoritmo de codificado se consiguen utilizando un algoritmo de codificado probabilístico y con un exponente determinado por el emisor y el valor del mensaje.

7. Método según la reivindicación 2 caracterizado porque los algoritmos de codificado usados en las etapas a) y d) tienen propiedades homomórficas.

8. Método según la reivindicación 2 caracterizado porque en el codificado de las etapas a) y c) se usa un parámetro común, tal como la misma clave pública.

9. Método según la reivindicación 2 caracterizado porque la prueba de similitud de la etapa e) es la prueba de conocimiento nulo de que el codificado de la etapa a) es el recodificado del codificado de la etapa d) , o viceversa.

10. Método según la reivindicación 2 caracterizado porque la información codificada en las etapas a) y d) está compuesta respectivamente por un conjunto de codificaciones individuales de partes de dicha información.

11. Método según la reivindicación 9 caracterizado porque la prueba de similitud de la etapa e) está compuesta por un conjunto de pruebas de similitud entre el conjunto de las codificaciones individuales obtenidas en la etapa a) y el conjunto de las codificaciones individuales obtenidas en la etapa d) .

12. Método según la reivindicación 2 caracterizado porque la prueba de contenido de la etapa b) se obtiene a partir de una función unidireccional sobre la información codificada en la etapa a) , del grupo que comprende un SHA1, SHA2 o MD5.

13. Método según la reivindicación 2 caracterizado porque la prueba de contenido de la etapa b) se genera a partir del codificado de la información codificada en la etapa a) .

14. Método según la reivindicación 13 caracterizado porque la función de codificación es una función criptográfica que usa una clave secreta S asignada a la entidad receptora del grupo que comprende un cifrado simétrico o una función MAC.

15. Método según la reivindicación 9 caracterizado porque la prueba de contenido generada en la etapa b) está compuesta por el conjunto de pruebas de contenido de las codificaciones individuales de la etapa a) .

16. Método según la reivindicación 15 caracterizado porque la prueba de contenido generada en la etapa b) es el resultado de la operación del conjunto de pruebas de contenido de las codificaciones individuales de la etapa a) .

17. Método según la reivindicación 1 caracterizado porque la verificación de la etapa c) se basa en la posesión por parte del emisor de los valores de las pruebas de contenido correspondientes a cada posible información válida.

18. Método según la reivindicación 17 caracterizado por comprender una etapa adicional g) de generación de los valores de las pruebas de contenido correspondientes a cada posible información válida y envío de estos valores a los emisores.

19. Método según la reivindicación 17 caracterizado porque la verificación de la etapa c) se realiza comparando los códigos de contenido generados en la etapa b) con aquellos que el emisor posee.

20. Método según la reivindicación 4 caracterizado por realizar una etapa adicional h) de descodificado parcial de la información codificada en la etapa a) antes de generar la prueba de contenido de la etapa b) .

Patentes similares o relacionadas:

Método de aseguramiento y de verificabilidad de un voto electrónico, del 6 de Mayo de 2020, de ELECTION-EUROPE: Método de aseguramiento y de verificabilidad de un voto electrónico, siendo puesto en práctica el método por medios informáticos y que comprende: […]

Procedimiento de voto con cadena de firmas, del 11 de Diciembre de 2019, de Siemens Mobility GmbH: Procedimiento de voto con cadena de firmas que comprende los siguientes pasos: a) provision de una pluralidad M de replicantes (R1, R2, RM) […]

Método de votación electrónica verificable, del 23 de Octubre de 2019, de TUBITAK: Método de votación electrónica que comprende: a. Recibir una opción de voto en relación con un candidato soportado y una opción aleatoria de entre un conjunto […]

Método para votación electrónica segura con sistema de auditoría inmutable y programas informáticos del mismo, del 1 de Octubre de 2019, de SCYTL SECURE ELECTRONIC VOTING, SA: Método para votación electrónica segura con sistema de auditoría inmutable, permite conducir electrónicamente, con total seguridad, votaciones y consultas […]

Dispositivo modular para procesos electorales, del 12 de Marzo de 2018, de INDRA SISTEMAS, S.A.: 1. Dispositivo modular para procesos electorales , que comprende: - una pantalla táctil , susceptible de mostrar varias áreas diferenciadas sobre […]

MÉTODO Y SISTEMA DE VOTACIÓN ELECTRÓNICA IMPLEMENTADO EN UN DISPOSITIVO PORTABLE., del 28 de Julio de 2016, de CORREA PARKER, Cesar Ramón Juan: Un método y sistema de votación electrónica implementado en un dispositivo portable , que mejora la transparencia en la votación y su rapidez, incentivando la participación […]

Procedimiento de preparación y ensobrado de un conjunto de carta y papeleta, del 28 de Enero de 2016, de CARO PICÓN, Benjamín: Procedimiento de preparación y ensobrado de un conjunto de carta y papeleta ; del tipo de conjuntos que se introducen en un sobre para envío de propaganda […]

SISTEMA DE VOTO ELECTRÓNICO ANÓNIMO Y SEGURO EN REDES ABIERTAS, del 19 de Enero de 2016, de BERMUDEZ PEREZ,JUAN JOSE: La presente invención tiene por objeto un método de voto electrónico del tipo que permite realizar votaciones sobre una cuestión desde terminales […]