Procedimiento para autenticar unidades móviles unidas a una femtocélula en comunicación con una red central segura, tal como un IMS.

Un procedimiento (200, 300, 400, 500, 600) que implica una femtocélula (105) en comunicación con una red segura (115) caracterizado porque el procedimiento comprende:

recibir (415, 420, 430, 605, 606, 607) de la femtocélula (105) en la primera entidad segura (150) de la red segura (115) una primera información de autenticación generada por una unidad móvil (110) usando un número aleatorio transmitido por la femtocélula (105) en un reto global; recibir (510) de una segunda entidad segura (160) en la red segura (115) al menos una clave de seguridad formada con base en el reto global; recibir (285, 520, 602) de la segunda entidad segura (160) en la red segura (115) una segunda información de autenticación para retar de forma única a la unidad móvil (110), y proporcionar (560, 565, 617, 618) dicha al menos una clave de seguridad a la femtocélula (105) en respuesta a la autenticación de la unidad móvil (110) con base en la segunda información de autenticación.

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/US2008/011099.

Solicitante: ALCATEL LUCENT.

Nacionalidad solicitante: Francia.

Dirección: 3, avenue Octave Gréard 75007 Paris FRANCIA.

Inventor/es: PATEL, SARVAR, MORGAN,Todd Cartwright, THOMPSON,Robin Jeffrey.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04W12/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04W REDES DE COMUNICACION INALAMBRICAS (difusión H04H; sistemas de comunicación que utilizan enlaces inalámbricos para comunicación no selectiva, p. ej. extensiones inalámbricas H04M 1/72). › H04W 12/00 Disposiciones de seguridad; Autenticación; Protección de la privacidad o el anonimato. › Autenticación.

PDF original: ES-2381803_T3.pdf

Fragmento de la descripción:

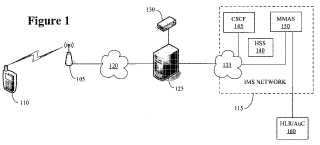

Procedimiento para autenticar unidades móviles unidas a una femtocélula en comunicación con una red central segura, tal como un IMS

Antecedentes de la invención 1. Campo de la invención La presente invención versa en general acerca de sistemas de comunicaciones y, más en particular, acerca de sistemas de comunicaciones inalámbricas.

2. Descripción de la técnica relacionada Los sistemas convencionales de comunicaciones inalámbricas usan una red de estaciones base para proporcionar una conectividad inalámbrica con una o más unidades móviles. En algunos casos, las unidades clave pueden iniciar una comunicación inalámbrica con una o más estaciones base en la red; por ejemplo, cuando el usuario de la unidad móvil desease iniciar una llamada de voz o datos. Alternativamente, la red puede iniciar el enlace de comunicaciones inalámbricas con la unidad móvil. Por ejemplo, en comunicaciones inalámbricas jerárquicas convencionales, un servidor transmite voz y/o datos destinados para una unidad móvil diana a un elemento central tal como un controlador de red de radio (RNC) . El RNC puede transmitir entonces mensajes de notificación a la unidad móvil diana a través de una o más estaciones base. La unidad móvil diana puede establecer un enlace inalámbrico a una o más de las estaciones base en respuesta a la recepción de la notificación del sistema de comunicaciones inalámbricas. Una función de gestión de recursos de radio dentro del RNC recibe la voz y/o los datos y coordina los recursos de radio y tiempo usados por el conjunto de estaciones base para transmitir la información a la unidad móvil diana. La función de gestión de recursos de radio puede llevar a cabo un control de alta resolución para asignar y liberar recursos para la transmisión de radiodifusión en un conjunto de estaciones base.

Se establecen comunicaciones seguras en un sistema jerárquico convencional, tal como un sistema CDMA, con base en información secreta (por ejemplo, una clave de autenticación) conocida únicamente a la unidad móvil y una entidad segura en la red. El HLR/AuC y la unidad móvil pueden derivar datos secretos compartidos (SSD) de la clave de autenticación (AK) , por ejemplo usando el algoritmo CAVE. La AK es una clave secreta primaria de 64 bits conocida únicamente por la estación móvil y el HLR/AuC. Esta clave nunca es compartida con socios de itinerancia. La AK puede usarse para generar los SSD, que son una clave secundaria de 128 bits que puede ser calculada usando el algoritmo CAVE y que puede ser compartida con socios de itinerancia. Durante la autenticación, tanto el HLR/AuC como la unidad móvil calculan una respuesta de autenticación por separado e independientemente usando entradas compartidas, tales como los SSD, el número de serie electrónico (ESN) , el número de identidad móvil (MIN) y un número aleatorio compartido (RAND) . Si los resultados calculados independientemente coinciden, se aprueba la autenticación y se permite que la unidad móvil se dé de alta en la red.

La AK o los SSD pueden ser usados para autenticar unidades móviles que están dadas de alta en la red. Por ejemplo, una estación base puede generar periódicamente un número aleatorio (RAND) y transmitir el RAND. Las unidades móviles que reciben el RAND transmitido calculan una salida de algoritmo de autenticación (AUT) usando las entradas, incluyendo el RAND y la AK o los SSD. A veces se denomina par a la AUT y al RAND asociado (o a porciones seleccionadas del RAND) . La estación móvil puede transmitir entonces el par AUT/RAND a la estación base, que puede pasar a continuación esta información, por medio de la red, al HLR/AuC. El HLR/AuC usa el algoritmo de autenticación, el valor almacenado de la AK o los SSD, otros datos correspondientes a cada unidad móvil y el RAND para calcular el valor esperado de AUT. Si este valor coincide con el valor transmitido por la unidad móvil, la unidad móvil es autenticada. La estación base cambia frecuentemente el valor de RAND para garantizar que el valor AUT sea reciente y reducir la posibilidad de que resultados AUT/RAND generados previamente puedan ser capturados monitorizando la interfaz aérea y reproducidos por una unidad móvil fraudulenta o un emulador de unidad móvil. Se considera que esta técnica es razonablemente fiable, al menos en parte, debido a que las estaciones base son típicamente dispositivos seguros que están bajo el control de proveedores de comunicaciones inalámbricas.

También puede usarse un reto único para retar a la unidad móvil. En un reto único, un centro de autenticación genera un número aleatorio único, que puede ser transmitido a la unidad móvil. La unidad móvil usa un algoritmo de seguridad para calcular una respuesta única al reto único y luego transmite información que indica al centro de autenticación el valor de la respuesta única. El centro de autenticación también ejecuta el algoritmo de seguridad para generar un valor esperado de la respuesta única. Si el centro de autenticación determina que el valor esperado de la respuesta única es igual que el valor proporcionado por la unidad móvil, la unidad móvil es autenticada entonces. Si no, se ha producido una posible violación de seguridad. Típicamente, los retos únicos son usados por sistemas que no son capaces de autenticar en el acceso al sistema, por ejemplo, usando retos globales. Los retos únicos también pueden usarse como procedimiento de autenticación de respaldo si no se produjo un intercambio válido en el acceso al sistema.

Una alternativa a la arquitectura de red jerárquica convencional es una arquitectura distribuida que incluya una red de puntos de acceso, tales como dispositivos de encaminamiento de estaciones base, que implementen una funcionalidad de red de comunicaciones distribuida. Por ejemplo, cada dispositivo de encaminamiento estación base puede combinar funciones de RNC y/o PDSN en una sola entidad que gestiones radioenlaces entre una o más unidades móviles y una red exterior, tal como Internet. En comparación con las redes jerárquicas, las arquitecturas distribuidas tienen el potencial de reducir los costes y/o la complejidad del despliegue de la red, así como el coste y/o la complejidad de añadir puntos adicionales de acceso inalámbrico, por ejemplo dispositivos de encaminamiento de estaciones base, para expandir la cobertura de una red existente. Las redes distribuidas también puede reducir (con respecto a las redes jerárquicas) los retardos experimentados por los usuarios, porque pueden reducirse o eliminarse los retardos debidos a la puesta en memoria temporal de paquetes en el RNC y el PDSN de las redes jerárquicas.

Al menos en parte, debido al coste y la complejidad reducidos del despliegue de un dispositivo de encaminamiento de estación base, los dispositivos de encaminamiento de estaciones base pueden ser desplegados en emplazamientos que son poco prácticos para estaciones base convencionales. Por ejemplo, puede desplegarse un dispositivo de encaminamiento de estación base en una vivienda o un edificio para proporcionar conectividad inalámbrica a los ocupantes o los residentes del edificio. Típicamente, los dispositivos de encaminamiento de estaciones base desplegados en una residencia son denominados dispositivos propios de encaminamiento de estaciones base o femtocélulas, porque están concebidos para proporcionar conectividad inalámbrica a una zona mucho más pequeña (por ejemplo, una femtocélula) que abarca una vivienda. Sin embargo, típicamente, la funcionalidad en una femtocélula es muy similar a la funcionalidad implementada en un dispositivo de encaminamiento convencional de estación base que esté concebido para proporcionar conectividad inalámbrica a una macrocélula que pueda abarcar un área de aproximadamente algunos kilómetros cuadrados. Una diferencia importante entre una femtocélula y un dispositivo de encaminamiento convencional de estación base es que los dispositivos propios de encaminamiento de estaciones base están diseñados para ser dispositivos económicos de conexión y uso inmediato que puedan ser comprados en puntos de venta al público e instalados con facilidad por una persona sin experiencia.

Típicamente, las femtocélulas no incluyen caros chips de seguridad para almacenar información que puedan ser usados para establecer comunicaciones seguras entre la femtocélula y las unidades móviles. Además, las femtocélulas están pensadas para ser desplegadas en emplazamientos no seguros, tales como el hogar o el negocio de una persona. En consecuencia, no se considera que las femtocélulas sean emplazamientos de confianza para almacenar claves secretas u otra información que pueda... [Seguir leyendo]

Reivindicaciones:

1. Un procedimiento (200, 300, 400, 500, 600) que implica una femtocélula (105) en comunicación con una red segura (115) caracterizado porque el procedimiento comprende:

recibir (415, 420, 430, 605, 606, 607) de la femtocélula (105) en la primera entidad segura (150) de la red segura (115) una primera información de autenticación generada por una unidad móvil (110) usando un número aleatorio transmitido por la femtocélula (105) en un reto global; recibir (510) de una segunda entidad segura (160) en la red segura (115) al menos una clave de seguridad formada con base en el reto global; recibir (285, 520, 602) de la segunda entidad segura (160) en la red segura (115) una segunda información de autenticación para retar de forma única a la unidad móvil (110) , y proporcionar (560, 565, 617, 618) dicha al menos una clave de seguridad a la femtocélula (105) en respuesta a la autenticación de la unidad móvil (110) con base en la segunda información de autenticación.

2. El procedimiento (400, 600) de la reivindicación 1 en el que la recepción de la primera información de autenticación comprende recibir información que indica un identificador que identifique de forma única a la unidad móvil (110) , el número aleatorio y una respuesta de autenticación calculada por la unidad móvil (110) con base en el número aleatorio y a una clave conocida por la unidad móvil (110) y no conocida por la femtocélula (105) .

3. El procedimiento (500, 600) de la reivindicación 2 en el que la solicitud de la segunda información de autenticación comprende solicitar información que indica un segundo número aleatorio y una respuesta de autenticación que sea única a la unidad móvil (110) , determinando la segunda entidad segura (160) la respuesta de autenticación con base en el identificador que identifica de forma única a la unidad móvil (110) .

4. El procedimiento (500, 600) de la reivindicación 3 en el que la autenticación de la unidad móvil (110) comprende:

proporcionar (525, 530, 608, 609) el segundo número aleatorio a la femtocélula (105) para que la femtocélula (105) pueda transmitir a la unidad móvil (110) un reto único que incluya el segundo número aleatorio; recibir (550, 615) en la primera entidad segura (150) , y en respuesta a proporcionar el segundo número aleatorio, información que indica el segundo número aleatorio y una respuesta de autenticación calculada por la unidad móvil (110) con base en el segundo número aleatorio; y autenticar (555, 616) la unidad móvil (110) si la respuesta de autenticación calculada por la unidad móvil (110) con base en el segundo número aleatorio corresponde a la respuesta de autenticación recibida de la segunda entidad segura (160) .

5. El procedimiento (400, 500, 600) de la reivindicación 1 en el que la solicitud de al menos una clave de seguridad de la segunda entidad segura (160) comprende solicitar claves de sesión para el cifrado de la señalización y del tráfico portador y ene el que la recepción de la primera información de autenticación generada por la unidad móvil (110) comprende recibir la primera información de autenticación en respuesta a al menos uno de un mensaje de alta transmitido desde la unidad móvil (110) a la femtocélula (105) o un mensaje de origen transmitido desde la unidad móvil (110) a la femtocélula (105) .

6. El procedimiento (200, 300, 400, 500, 600) de la reivindicación 1 en el que la femtocélula (105) opera según estándares de acceso múltiple por división de código (CDMA) en el que la red segura (115) es una red de subsistemas multimedia con protocolo de Internet (IMS) , en el que la segunda entidad segura (160) es un servidor de autenticación basado en CDMA conectado a la red IMS y en el que la al menos una clave de seguridad es al menos una clave de cifrado.

7. El procedimiento (400, 600) de la reivindicación 2 en el que el identificador es un número de serie electrónico.

45 8. El procedimiento (500, 600) de la reivindicación 6 en el que la solicitud de al menos una clave de cifrado del servidor de autenticación basado en CDMA comprende solicitar al menos una de una SMEKEY o una clave de máscara larga pública de código, y en el que la recepción de la primera información de autenticación generada por la unidad móvil (110) comprende recibir la primera información de autenticación en respuesta a al menos uno de un mensaje de alta transmitido desde la unidad móvil (110) a la femtocélula (105) o un mensaje de 50 origen transmitido desde la unidad móvil (110) a la femtocélula (105) .

9. Una entidad segura (150) para su uso en una red segura (115) caracterizada porque la entidad segura está adaptada para recibir de una femtocélula (105) que proporciona conectividad inalámbrica en un sistema (100) de comunicaciones inalámbricas una primera información de autenticación generada por una unidad móvil (110)

55 usando la transmisión de un primer número aleatorio por la femtocélula (105) en un reto global;

recibir de una segunda entidad segura (160) en la red segura (115) al menos una clave de seguridad formada con base en el reto global; recibir de la segunda entidad segura (160) una segunda información de autenticación para retar de forma única a la unidad móvil (110) ; y proporcionar dicha al menos una clave de seguridad a la femtocélula (105) en respuesta a la autenticación de la unidad móvil (110) con base en la segunda información de autenticación.

10. La entidad segura (150) según la reivindicación 10 en la que la entidad segura (150) es un servidor de aplicaciones de gestión de la movilidad usado para coordinar y gestionar funciones relativas a la movilidad de la unidad móvil (110) .

11. La entidad segura (150) según la reivindicación 10 en la que la entidad segura (150) está protegida de la piratería informática usando una protección de cortafuegos y protección antivirus para evitar el acceso no autorizado a la entidad segura (150) .

12. Una femtocélula (105) caracterizada porque la femtocélula (105) está adaptada para:

comunicarse con una red segura (115) ;

transmitir un primer número aleatorio en un reto global; proporcionar a una entidad segura (150) una primera información de autenticación generada por una unidad móvil (110) usando el primer número aleatorio; y recibir de la primera entidad segura (150) al menos una clave de seguridad recibida de una segunda entidad segura (160) en la red segura (115) en respuesta a la autenticación de la unidad móvil (110) con base en la segunda información de autenticación.

13. Un sistema (100) de comunicaciones inalámbricas que comprende:

al menos una unidad móvil (110) ; al menos una femtocélula (105) según la reivindicación 12; una primera entidad segura (150) según una de las reivindicaciones 9, 10 u 11; y una segunda entidad segura (160) .

Patentes similares o relacionadas:

Transferencia automática segura de datos con un vehículo de motor, del 22 de Julio de 2020, de AIRBIQUITY INC: Un dispositivo electrónico en un vehículo para operar en un vehículo de motor en un estado de energía desatendido, comprendiendo el dispositivo […]

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]

Servidor de autenticación de una red de telecomunicación celular y UICC correspondiente, del 22 de Julio de 2020, de Thales Dis France SA: Un servidor de autenticación de una red de telecomunicaciones celular, estando dispuesto dicho servidor de autenticación para generar un token de autenticación para ser […]

Red de telecomunicaciones y método de acceso a la red basado en el tiempo, del 8 de Julio de 2020, de KONINKLIJKE KPN N.V.: Una red de telecomunicaciones configurada para proporcionar acceso a una pluralidad de terminales (A-D) en donde los terminales están dispuestos para ejecutar aplicaciones […]

Método de control de aplicación y terminal móvil, del 8 de Julio de 2020, de Guangdong OPPO Mobile Telecommunications Corp., Ltd: Un terminal móvil , que comprende: un procesador ; y un módulo de inteligencia artificial AI ; el procesador que se […]

Método para el establecimiento y el funcionamiento de una red dedicada en una red de telefonía móvil y red de cadena de bloques entre operadores, del 1 de Julio de 2020, de DEUTSCHE TELEKOM AG: Método para el establecimiento y el funcionamiento de una red dedicada en una red de telefonía móvil sobre la base de una Red de Cadena de […]

Métodos y sistemas de autenticación mediante el uso de código de conocimiento cero, del 24 de Junio de 2020, de NAGRAVISION S.A.: Un método para permitir o denegar el acceso operativo a un accesorio confiable desde un dispositivo no confiable , a través del […]

Procedimiento y sistema para la autenticación del emparejamiento entre un vehículo y un dispositivo móvil, del 24 de Junio de 2020, de KWANG YANG MOTOR CO., LTD.: Un procedimiento para la autenticación del emparejamiento entre una motocicleta y un dispositivo móvil , donde la motocicleta incluye un […]