SISTEMA Y PROCEDIMIENTO DE PROTECCIÓN CONTRA LA DENEGACIÓN DE SERVICIO EN UN SISTEMA DE TELECOMUNICACIONES.

Un procedimiento para un encaminador de acceso para proteger una red de telecomunicaciones contra un ataque por inundación procedente de un nodo de red de múltiples interfaces,

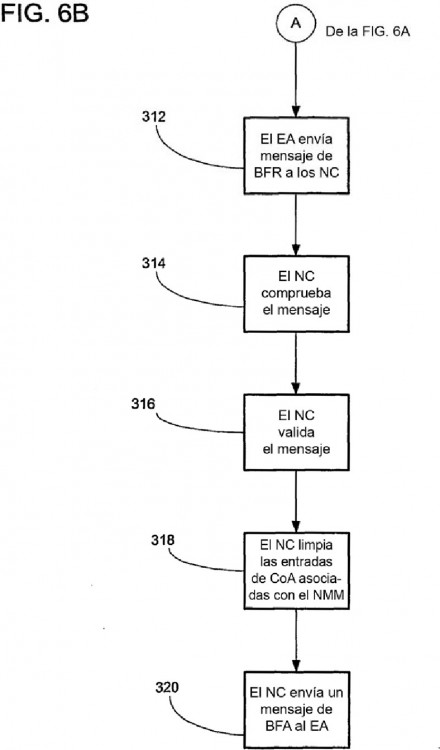

proporcionando el encaminador de acceso comunicaciones entre el nodo de red de múltiples interfaces y un nodo de red que actúa como nodo correspondiente NC para el nodo de red de múltiples interfaces, comprendiendo el procedimiento las etapas de: transferir (300) datos entre el nodo de red de múltiples interfaces y el NC; determinar (302) si el nodo de red de múltiples interfaces sigue siendo asequible; si el nodo de red de múltiples interfaces sigue siendo asequible, continuar transfiriendo datos entre el NC y el nodo de red de múltiples interfaces; y después de determinar que el nodo de red de múltiples interfaces ya no es asequible, dar al NC instrucciones para que limpie la información almacenada en memoria intermedia asociada con el nodo de red de múltiples interfaces

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/IB2007/001999.

Solicitante: TELEFONAKTIEBOLAGET LM ERICSSON (PUBL).

Nacionalidad solicitante: Suecia.

Dirección: 164 83 STOCKHOLM SUECIA.

Inventor/es: HADDAD,WASSIM, NÄSLUND,Mats, MEHES,András.

Fecha de Publicación: .

Fecha Solicitud PCT: 13 de Julio de 2007.

Clasificación Internacional de Patentes:

- H04L29/06J1

- H04W60/00M

Clasificación PCT:

- H04L29/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

- H04L29/12 H04L 29/00 […] › caracterizados por el terminal de datos.

Países PCT: Austria, Bélgica, Suiza, Alemania, Dinamarca, España, Francia, Reino Unido, Grecia, Italia, Liechtensein, Luxemburgo, Países Bajos, Suecia, Mónaco, Portugal, Irlanda, Eslovenia, Finlandia, Rumania, Chipre, Lituania, Letonia, Ex República Yugoslava de Macedonia, Albania.

PDF original: ES-2357751_T3.pdf

Fragmento de la descripción:

CAMPO TÉCNICO DE LA INVENCIÓN

La presente invención versa en general acerca de redes de comunicaciones y, en particular, acerca de redes de comunicaciones que emplean protección contra la denegación de servicio.

DESCRIPCIÓN DE LA TÉCNICA RELACIONADA

Un nodo móvil (NM) es un dispositivo que puede moverse y, por lo tanto, cambiar su punto de conexión a una red, lo que típicamente significa que puede cambiar su dirección (IP) de red con el tiempo. Un nodo de múltiples interfaces es un dispositivo que puede tener simultáneamente varios puntos de conexión a la red, teniendo por ello, simultáneamente, varias direcciones IP. En consecuencia, un nodo móvil de red de múltiples interfaces (NMM) es un nodo que puede tener simultáneamente muchas direcciones y cualquiera o todas estas direcciones pueden cambiar con el tiempo. Un atacante móvil de múltiples interfaces (AMM) es una entidad maliciosa que controla un NMM (o más). El AMM puede ser el usuario del NMM o alguien (o alguna otra entidad) que haya plantado un “virus” o alguna otra funcionalidad en el NMM y que, así, puede no estar “físicamente” conectado al NMM.

Es posible que un AMM use un NMM para lanzar un ataque de inundación de red contra cualquier red a la cual el AMM sea capaz de conectar el NMM. Esta conexión del NMM puede llevarse a cabo usando un protocolo móvil de tipo Protocolo de Internet versión 6 (MIPv6). El ataque por inundación procedente del NMM se hace posible moviéndose a un contexto en el cual el AMM está controlando simultáneamente diferentes interfaces conectadas a diferentes redes. En tal contexto de múltiples interfaces, el AMM es capaz de aprovechar los mensajes de señalización de movilidad para combinar cualesquiera dos o más interfaces y presentarlas al nodo o a los nodos correspondientes como si cada una fuera bien una red propia o una red ajena.

Para combatir a tal AMM, puede utilizarse un filtrado de entrada, que es común en redes como las redes de 3GPP. Sin embargo, aunque el filtrado de entrada puede proporcionar una capacidad de identificar a un atacante, el filtrado de entrada puede no impedir el ataque. Además, en un entorno distinto del 3GPP, el problema es mucho más grave, porque el sistema de telecomunicaciones tiene menos control, debido a que se trata de un entorno más abierto y “público”. Por ejemplo, no todos los NM conectadas pueden ser debidamente autentificados si están fuera de un entorno 3GPP. Además, tal como se describirá, el filtrado de entrada puede no siempre ser efectivo.

La FIG. 1 es un diagrama simplificado de bloques que ilustra un procedimiento de ruteabilidad de retorno (RR) ejecutado en un ataque convencional por inundación procedente de un AMM que control un NMM 14 en un sistema 12 de telecomunicaciones. El sistema de telecomunicaciones incluye un nodo móvil 14 de red de múltiples interfaces (NMM). El NMM 14 incluye una primera interfaz I1 y una segunda interfaz I2. Las interfaces pueden estar asociadas con direcciones IP. El sistema de telecomunicaciones también incluye nodos correspondientes (NC) 18 y 20.

Para lanzar el ataque por inundación de red, el AMM debe conectar una de las interfaces del NMM (por ejemplo, la I1) a su correspondiente red propia o ajena y la otra interfaz (I2) a un nodo objeto de ataque (por ejemplo, el NC 18 o 20).

Para comenzar el ataque por inundación, el AMM utiliza la interfaz I1 del NMM para establecer diferentes sesiones con diferentes NC. Después de establecer estas diferentes sesiones con diferentes NC, el AMM conmuta el NMM a un modo de optimización de ruta (RO) desencadenando un procedimiento de ruteabilidad de retorno (RR). El procedimiento de RR requiere una prueba de asequibilidad de la dirección inicial (HoA), que conlleva el intercambio de mensajes HoTI/HoT 30 y 32 con cada NC 18 y 20 y una prueba de asequibilidad de la dirección de custodia (CoA), intercambiando mensajes 34 y 36 con los NC. Con este fin, la prueba de asequibilidad de la HoA se lleva a cabo usando la dirección IPv6 del NMM configurada en la I1, como la HoA. Además, la prueba de asequibilidad de la CoA se realiza usando la dirección IPv6 del NMM configurada en la I2, como la CoA.

La FIG. 2 es un diagrama simplificado de bloques que ilustra un procedimiento de intercambio de actualizaciones de enlaces durante el ataque convencional por inundación lanzado por el NMM 14 en el sistema 12 de telecomunicaciones. Después de completar todos los procedimientos de RR, se obliga al NMM 14 a enviar un mensaje de actualización de enlace (BU) a cada NC 18 y 20 por la interfaz I2 para solicitar la creación de un enlace entre las dos direcciones y el reencaminamiento de paquetes de datos hacia la red objeto de ataque. En el protocolo móvil optimizado IPv6 (OMIPv6), el primer intercambio de mensajes de BU y de acuse de recibo del enlace (BA) 40 y 42 permite que el NMM comparta con el NC un secreto de larga duración. Además, se envían mensajes 44 y 46 de datos entre los NC y el NMM.

La FIG. 3 es un diagrama simplificado de bloques que ilustra paquetes de datos que inundan la red objeto de ataque en el ataque convencional por inundación en el sistema 12 de telecomunicaciones. El ataque comienza cuando el AMM 10 desconecta la interfaz I2, con lo que el NMM desaparece de la red objeto de ataque. A la vez, se hace que el NMM 14 sega enviando mensajes 50 y 52 de acuse de recibo (ACK) a cada NC por la interfaz I1 para inundar a la red objeto de ataque durante todo el tiempo que haga falta. El AMM puede volver a conectar la interfaz I2 del NMM a la red objeto de ataque en cualquier momento, autoconfigurar una nueva dirección IP y usar la nueva dirección IP para enviar un nuevo mensaje de BU a los NC 18 y 20 antes de volver a desaparecer.

El ataque descrito en lo que antecede es inmune contra el filtrado de entrada, especialmente cuando cada interfaz está usando su propia dirección IP legítima y está enviando únicamente el mensaje apropiado de señalización. Fundamentalmente, la características principal del ataque es que el NMM 14 asociado con el AMM copa todo el fondo común de direcciones disponibles (es decir, HoA y CoA) configurado en las interfaces. En una extensión al ataque por inundación de la red, se utilizan varias interfaces como si cada una fuera una red propia diferente y se usan las interfaces para enviar mensajes ACK a los NC.

No existe ningún sistema ni procedimiento para combatir un ataque por inundación procedente de un NMM. En un entorno de 3GPP, puede suponerse que está implementado el filtrado de entrada. Sin embargo, el filtrado de entrada no puede impedir el ataque. En un entorno de 3GPP, es posible que se sea capaz de identificar y hacer un seguimiento del atacante después del ataque, debido al uso de una autentificación robusta. Sin embargo, en un entorno de 3GPP, el ataque por inundación no puede impedirse. El patrón de señalización aprovechado por el AMM es completamente legítimo y no puede detectarse que se esté usando para lanzar un ataque malicioso. En el caso de un sistema de telecomunicaciones que utilice un entorno distinto del 3GPP, es aún más susceptible al ataque de un AMM.

La técnica relacionada dentro de esta especialidad se da a conocer, por ejemplo, en AURA T. et. al: “Effects of mobility and multihoming on transport-protocol security”, que presenta los modelos de amenaza y los mecanismos de seguridad usados en el diseño de protocolos de capas de transporte, centrándose en el SCTP.

En consecuencia, existe la necesidad de un sistema y un procedimiento de protección de un sistema de telecomunicaciones contra los ataques por parte de AMM. La presente invención proporciona tal sistema y tal procedimiento.

RESUMEN DE LA INVENCIÓN

La presente invención es un sistema y un procedimiento de protección de un sistema de telecomunicaciones contra un ataque por inundación procedente de un nodo de red de múltiples interfaces, en particular un nodo móvil de red de múltiples interfaces (NMM). De forma alternativa, el atacante (AMM) puede ser el usuario del NMM o alguien (o alguna otra entidad) que haya plantado un “virus” o alguna otra funcionalidad en el NMM y pueda así no estar “físicamente” conectado al NMM. La presente invención proporciona tanto protección como disuasión contra un ataque detectado de denegación de servicio (DoS) por inundación.

En una realización, se supone que el AMM tiene el control de un único NMM y, así, los términos NMM/AMM pueden usarse de manera intercambiable, dado que las acciones del... [Seguir leyendo]

Reivindicaciones:

1. Un procedimiento para un encaminador de acceso para proteger una red de telecomunicaciones contra un ataque por inundación procedente de un nodo de red de múltiples interfaces, proporcionando el encaminador de acceso comunicaciones entre el nodo de red de múltiples interfaces y un nodo de red que actúa como nodo correspondiente NC para el nodo de red de múltiples interfaces, comprendiendo el procedimiento las etapas de:

transferir (300) datos entre el nodo de red de múltiples interfaces y el NC;

determinar (302) si el nodo de red de múltiples interfaces sigue siendo asequible;

si el nodo de red de múltiples interfaces sigue siendo asequible, continuar transfiriendo datos entre el NC y el nodo de red de múltiples interfaces; y

después de determinar que el nodo de red de múltiples interfaces ya no es asequible, dar al NC instrucciones para que limpie la información almacenada en memoria intermedia asociada con el nodo de red de múltiples interfaces.

2. El procedimiento de protección de un sistema de telecomunicaciones según la reivindicación 1 en el que el nodo de red de múltiples interfaces es un nodo móvil NMM de red de múltiples interfaces y en el que paso de determinar si el nodo de red de múltiples interfaces sigue siendo asequible incluye llevar a cabo un procedimiento de detección de asequibilidad de direcciones IP vecinas entre el encaminador de acceso y el NMM.

3. El procedimiento de protección de un sistema de telecomunicaciones según la reivindicación 1 en el que la etapa de dar instrucciones al NC para que limpie la información almacenada en memoria intermedia incluye dar instrucciones al NC para que limpie las entradas de enlaces de la memoria intermedia del NC.

4. El procedimiento de protección de un sistema de telecomunicaciones según la reivindicación 2 que comprende además alertar al NMM acerca de la protección contra la denegación de servicio dentro del sistema de telecomunicaciones y en el que la etapa de alertar al NMM acerca de la protección contra la denegación de servicio incluye añadir una extensión a un mensaje de protocolo OptiSEND

o a un mensaje de protocolo SEND para alertar al NMM.

5. Un encaminador (106) de acceso para proteger una red de telecomunicaciones contra un ataque por inundación procedente de un nodo (108) de red de múltiples interfaces, proporcionando el encaminador de acceso comunicaciones entre el nodo de red de múltiples interfaces y un nodo de red que actúa como nodo correspondiente NC para el nodo de red de múltiples interfaces, comprendiendo la disposición:

un medio para transferir datos entre el nodo de red de múltiples interfaces y el NC;

un medio para determinar si el nodo de red de múltiples interfaces sigue siendo asequible un tiempo predeterminado después de que comience la transferencia de datos; y

un medio para dar al NC instrucciones para que limpie la información almacenada en memoria intermedia asociada con el nodo de red de múltiples interfaces, en respuesta a una determinación de que el nodo de red de múltiples interfaces ya no es asequible.

6. El encaminador de acceso para proteger una red de telecomunicaciones según la reivindicación 5 en el que el nodo de red de múltiples interfaces es un nodo móvil NMM de red de múltiples interfaces que tiene una pluralidad de direcciones IP.

7. El encaminador de acceso para proteger una red de telecomunicaciones según la reivindicación 5 en el que, tras determinar que el nodo de red de múltiples interfaces ya no es asequible, el encaminador de acceso está adaptado para enviar un mensaje al NC dando instrucciones al NC para que limpie la información almacenada en memoria intermedia asociada con el nodo de red de múltiples interfaces.

8. El encaminador de acceso para proteger una red de telecomunicaciones según la reivindicación 7 en el que el encaminador de acceso está adaptado para determinar si el nodo de red de múltiples interfaces sigue estando asequible llevando a cabo un procedimiento de detección de asequibilidad de direcciones IP vecinas entre el encaminador de acceso y el nodo de red de múltiples interfaces.

9. El encaminador de acceso para proteger una red de telecomunicaciones según la reivindicación 7 en el que el mensaje para limpiar la información almacenada en memoria intermedia es una solicitud de limpieza de enlaces para limpiar el NC de cualquier dirección asociada con el NMM.

10. El encaminador de acceso para proteger una red de telecomunicaciones según la reivindicación 5 que además comprende un medio para informar al NMM acerca de la protección contra la denegación de servicio dentro del sistema de telecomunicaciones.

11. Un nodo de protección para proteger una red de telecomunicaciones contra un ataque por inundación procedente de un nodo de red de múltiples interfaces, proporcionando el nodo de protección comunicaciones entre el nodo de red de múltiples interfaces y un nodo de red que actúa como nodo correspondiente NC para el nodo de red de múltiples interfaces, comprendiendo el nodo de protección:

un medio para transferir datos entre el nodo de red de múltiples interfaces y el NC;

un medio para determinar si el nodo de red de múltiples interfaces sigue siendo asequible un tiempo predeterminado después de que comience la transferencia de datos; y

un medio de comunicaciones, en respuesta a la determinación de que el nodo de red de múltiples interfaces ya no es asequible, para enviar un mensaje al NC que le da instrucciones para que limpie la información almacenada en memoria intermedia asociada con el nodo de red de múltiples interfaces.

12. El nodo de protección de red según la reivindicación 11 en el que el nodo de red de múltiples interfaces es un nodo móvil NMM de red de múltiples interfaces que tiene una pluralidad de direcciones IP y en el que el ataque está controlado por un atacante móvil AMM de red y de múltiples interfaces que es el usuario del NMM o una entidad que ha plantado funcionalidad en el NMM o tiene el control de otra manera del NMM.

13. El nodo de protección de red según la reivindicación 11 en el que el medio de comunicaciones incluye un medio para enviar una solicitud de limpieza de enlaces para dar instrucciones al NC para que limpie cualquier dirección asociada con el NMM, y un medio para informar al NMM acerca de la protección contra la denegación de servicio dentro de la red de comunicaciones que incluye un medio para añadir una extensión a un mensaje de protocolo OptiSEND o a un mensaje de protocolo SEND para alertar al NMM.

Patentes similares o relacionadas:

INFRAESTRUCTURA DISTRIBUIDA PARA COMUNICACIONES INALÁMBRICAS DE DATOS, del 2 de Septiembre de 2011, de QUALCOMM INCORPORATED: Un aparato de un sistema de comunicaciones inalámbricas de datos, que comprende: una pluralidad de puntos de acceso a la red, una pluralidad de dispositivos […]

PROCEDIMIENTO Y SISTEMA PARA CONTROLAR LA MOVILIDAD EN UNA RED DE COMUNICACIONES, RED RELACIONADA Y PRODUCTO DE PROGRAMA DE ORDENADOR PARA LOS MISMOS, del 5 de Mayo de 2011, de TELECOM ITALIA S.P.A.: Procedimiento para proporcionar servicios de comunicaciones a al menos un terminal móvil en una red de comunicaciones que comprende una pluralidad de agentes […]

PROCEDIMIENTO Y SISTEMA PARA CONTROLAR LA MOVILIDAD EN UNA RED DE COMUNICACIONES, RED RELACIONADA Y PRODUCTO DE PROGRAMA DE ORDENADOR PARA LOS MISMOS, del 5 de Mayo de 2011, de TELECOM ITALIA S.P.A.: Procedimiento para proporcionar servicios de comunicaciones a al menos un terminal móvil en una red de comunicaciones que comprende una pluralidad de agentes […]

PROCEDIMIENTO DE ASIGNACIÓN DE UNA DIRECCIÓN TEMPORAL A UN NODO MÓVIL DE UN SISTEMA DE TELECOMUNICACIONES Y EQUIPOS Y PROGRAMAS PARA SU PUESTA EN PRÁCTICA, del 21 de Febrero de 2011, de FRANCE TELECOM: - Procedimiento de asignación de una dirección temporal a un nodo móvil de un sistema de telecomunicaciones, siendo dicha dirección temporal registrada en asociación […]

PROCEDIMIENTO DE ASIGNACIÓN DE UNA DIRECCIÓN TEMPORAL A UN NODO MÓVIL DE UN SISTEMA DE TELECOMUNICACIONES Y EQUIPOS Y PROGRAMAS PARA SU PUESTA EN PRÁCTICA, del 21 de Febrero de 2011, de FRANCE TELECOM: - Procedimiento de asignación de una dirección temporal a un nodo móvil de un sistema de telecomunicaciones, siendo dicha dirección temporal registrada en asociación […]

AGENTE MOVIL DISTRIBUIDO, del 3 de Noviembre de 2010, de FRANCE TELECOM: Sistema para reenvío de paquetes de datos hacia un nodo móvil en itinerancia en una red extranjera de datos conmutada por paquetes , habiendo sido los paquetes de […]

AGENTE MOVIL DISTRIBUIDO, del 3 de Noviembre de 2010, de FRANCE TELECOM: Sistema para reenvío de paquetes de datos hacia un nodo móvil en itinerancia en una red extranjera de datos conmutada por paquetes , habiendo sido los paquetes de […]

TRANSFERENCIA ININTERRUMPIDA EN IP MOVIL (MOVILE IP), del 11 de Octubre de 2010, de TELEFONAKTIEBOLAGET L M ERICSSON (PUBL): Un método para transferir un nodo móvil desde un encaminador antiguo de subred a un encaminador nuevo de subred en una […]

TRANSFERENCIA ININTERRUMPIDA EN IP MOVIL (MOVILE IP), del 11 de Octubre de 2010, de TELEFONAKTIEBOLAGET L M ERICSSON (PUBL): Un método para transferir un nodo móvil desde un encaminador antiguo de subred a un encaminador nuevo de subred en una […]

METODO Y SISTEMA DE COMUNICACION INALAMBRICA PARA IMPLEMENTAR TRASPASOS INDEPENDIENTES DEL MEDIO ENTRE REDES DE ACCESO TECNOLOGICAMENTE DIVERSIFICADAS, del 11 de Mayo de 2010, de INTERDIGITAL TECHNOLOGY CORPORATION: Procedimiento de establecimiento de un enlace de comunicaciones para una unidad de transmisión/recepción inalámbrica multi-pila, WTRU, , […]

METODO Y SISTEMA DE COMUNICACION INALAMBRICA PARA IMPLEMENTAR TRASPASOS INDEPENDIENTES DEL MEDIO ENTRE REDES DE ACCESO TECNOLOGICAMENTE DIVERSIFICADAS, del 11 de Mayo de 2010, de INTERDIGITAL TECHNOLOGY CORPORATION: Procedimiento de establecimiento de un enlace de comunicaciones para una unidad de transmisión/recepción inalámbrica multi-pila, WTRU, , […]

PROTOCOLO DE INICIO DE SESION (SIP) BASADO EN LA TRANSFERENCIA INICIADA POR EL USUARIO, del 11 de Mayo de 2010, de INTERDIGITAL TECHNOLOGY CORPORATION: Procedimiento para transferir una sesión de comunicación en tiempo real a un primer dispositivo inalámbrico desde un segundo dispositivo […]

PROTOCOLO DE INICIO DE SESION (SIP) BASADO EN LA TRANSFERENCIA INICIADA POR EL USUARIO, del 11 de Mayo de 2010, de INTERDIGITAL TECHNOLOGY CORPORATION: Procedimiento para transferir una sesión de comunicación en tiempo real a un primer dispositivo inalámbrico desde un segundo dispositivo […]

MÉTODO Y APARATO PARA USO EN UNA RED DE COMUNICACIONES, del 21 de Diciembre de 2011, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método para usar en una red IP de Proxy Móvil en que un Nodo Móvil accede a la red IP de Proxy Móvil mediante una Pasarela de Acceso […]