METODO Y DISPOSITIVO DE REMISION DE INFORMACION PARA LA REALIZACION DE TRANSACCIONES ELECTRONICAS SEGURAS.

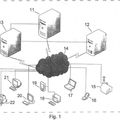

Método y dispositivo de remisión de información para realización de transacciones electrónicas seguras desde un ordenador (6) conectado con un servidor (7) y a un dispositivo verificador (1) de datos independiente compuesto por una pantalla (2),

un teclado (3), un zócalo (4) para tarjeta y un modulo de comunicaciones bidireccional que conecta con el ordenador (6) en el que se:- Remite la información desde el ordenador (6) al dispositivo (1),- Verifica los datos en la pantalla (2) y autoriza la operación mediante el PIN de la tarjeta,- Autoriza la transacción con la realización de la firma en la tarjeta- Remite del dispositivo (1) el resultado de la firma al ordenador (6).- Remite del ordenador (6) la transacción y la firma al servidor (7),- Verifica el prestador de servicios (7) la validez de la firma con clave pública de certificado de cliente

Tipo: Patente de Invención. Resumen de patente/invención. Número de Solicitud: P200602172.

Solicitante: PONS BORDES, JUAN JOSE

PONS BORDES, PABLO.

Nacionalidad solicitante: España.

Provincia: LAS PALMAS.

Inventor/es: PONS BORDES,PABLO, PONS BORDES,JUAN JOSE.

Fecha de Solicitud: 9 de Agosto de 2006.

Fecha de Publicación: .

Fecha de Concesión: 4 de Enero de 2011.

Clasificación Internacional de Patentes:

- H04L9/32S

Clasificación PCT:

- H04L9/32 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 9/00 Disposiciones para las comunicaciones secretas o protegidas. › comprendiendo medios para verificar la identidad o la autorización de un utilizador del sistema.

Fragmento de la descripción:

Método y dispositivo de remisión de información para la realización de transacciones electrónicas seguras.

Sector de la técnica

La presente invención se encuadra dentro del sector de la técnica relativo a dispositivos de control informáticos para la remisión de información.

Estado de la técnica

Hasta hace unas décadas, los mecanismos de funcionamiento de las entidades bancarias y comercios no habían sufrido grandes cambios desde el punto de vista de los clientes. Todas las operaciones se realizaban de forma personalizada. Los clientes debían desplazarse hasta la entidad bancaria para realizar las transacciones del tipo que deseasen.

Sin embargo, con la introducción de los sistemas informáticos, los bancos han sufrido una rápida evolución, con la introducción de nuevos servicios y mejoras a los ya existentes. La tendencia de los bancos y comercios ha sido la de acercar las sucursales y puntos de venta a los clientes.

Esta tendencia comenzó con la introducción de los cajeros automáticos, lo que permitió aumentar el número de puntos de acceso para los clientes a un coste relativamente bajo.

Los siguientes pasos dados llevaron finalmente al modelo actual de banca electrónica y comercio electrónico, en el que el usuario accede al banco o comercio de forma remota sin desplazarse de su casa u oficina. Un primer avance en esta dirección lo constituyen los actuales servicios de banca telefónica y servicio de tele-tienda donde se permite realizar todo tipo de operaciones bancarias y compras a través del teléfono. Por otro lado, siguiendo en esta línea y coincidiendo con el auge de Internet en los hogares, llegan los servicios de banca electrónica y comercio electrónico a través de la red sobre los que nos centraremos.

En los sistemas de banca electrónica y cualquier otro servicio on-line, se pueden distinguir tres elementos clave para su análisis desde el punto de vista de la seguridad: el servidor, el canal de comunicaciones y el cliente.

En los servidores de banca electrónica, y prestadores de servicios a través de la red en general, se emplean avanzados sistemas de seguridad tanto pasivos como activos, por lo que se puede considerar que este elemento esta "controlado".

Con respecto al canal de comunicaciones, todas las comunicaciones entre el banco y el usuario van cifradas normalmente usando "Secure Socket Layer" (SSL) por lo que un ataque al canal de comunicaciones sería demasiado costoso en términos de tiempo y dinero.

Por último nos quedan los ordenadores de los clientes, que es el eslabón más débil de esta cadena. Esto está motivado en parte porque los sistemas operativos empleados por los usuarios en la actualidad se desarrollaron pensando más en facilitar su uso que en garantizar la seguridad. Además, los usuarios normalmente poseen conocimientos reducidos de seguridad.

La autenticación es el proceso por el cual se verifica de forma fiable la identidad de una entidad o individuo. Los métodos básicos de autenticación que se son conocidos en el estado de la técnica se basan en:

En la mayoría de los casos es recomendable el uso combinado de al menos dos métodos distintos, si bien la técnica de autentificación más usada consiste en el uso de passwords o contraseñas, usando únicamente algo que sabemos. Sin embargo, existen otros sistemas como los basados en el uso de claves dinámicas, es decir, que cambian de una operación a otra (One-Time-Password), y sistemas de firma electrónica con mecanismos de autenticación mediante desafío y respuesta. Gran parte de estos sistemas tienen su base en la criptografía, por lo que cabría pensar que son mucho más seguros. Sin embargo, esto no es así, ya que incluso estos sistemas son vulnerables frente a ataques llevados a cabo en el propio ordenador del cliente, tales como robo de sesión, modificación del contenido de la transacción, etc.

Cada uno de estos sistemas de autenticación usados en la actualidad tiene al menos alguno de los inconvenientes que a continuación se describirán y que los hacen inseguros para su uso.

El primer problema es la dificultad de almacenar las claves privadas que el cliente debe conocer para poder identificarse frente a la entidad prestadora de servicio. Esto no debería ser un problema si el usuario tan sólo tuviese que recordar una clave que no fuera excesivamente larga. El problema surge cuando queremos incrementar la seguridad aumentado la complejidad de la clave o introduciendo algoritmos criptográficos, los cuales necesitan unas claves difíciles de recordar para una persona (debido a su longitud y dificultad de aplicar una regla nemotécnica para memorizar). Esto lleva a que el usuario necesita tener almacenadas las claves de alguna forma, este almacenamiento puede ser aprovechado por algún atacante para obtener las claves.

Para solucionar este problema existen diversas soluciones, como por ejemplo las tarjetas inteligentes, que permiten controlar el acceso a la información que está almacenada en su interior. Entre este tipo de soluciones cabe destacar la tarjeta CERES de la "Fábrica Nacional de Moneda y Timbre" (FNMT).

Otro de los problemas que nos encontramos en los sistemas de seguridad empleados en la actualidad se basa en que el usuario no tiene ningún sistema seguro que le permita validar la operación que va a autorizar, por tanto un atacante podría aprovechar esta vulnerabilidad para engañar al cliente y hacer creer a este que está autorizando una transferencia determinada y lo que realmente esté autorizando sea otra totalmente distinta (distinto beneficiario, diferente cuantía, etc.). Por otra parte todo estos sistemas suelen requerir que el usuario introduzca una clave mediante el teclado del ordenador para autorizar las transacciones, esta acción podría ser usada por un atacante para robar la clave y poderla utilizar posteriormente para realizar operaciones en su nombre.

Explicación de la invención

La presente invención pretende proporcionar una solución a las deficiencias encontradas en los sistemas de autenticación usados en la actualidad para las transacciones a través de la red y ofrece un medio seguro para el uso de tarjetas inteligentes, para que el usuario pueda autorizar las operaciones de una forma segura y fiable. El objeto de la presente invención consiste en un sistema de transmisión de información que incluye dispositivo para autentificar la información el cual está constituido por cuatro partes fundamentales:

Reivindicaciones:

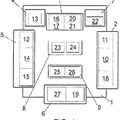

1. Dispositivo verificador de datos (1) de seguridad independiente compuesto por una pantalla (2), un teclado (3), un zócalo (4) para la inserción de tarjeta inteligente o equivalente con capacidad criptográfica y de almacenamiento de claves y un modulo de comunicaciones caracterizado porque el módulo de comunicaciones (5) del dispositivo es de tipo bidireccional.

2. Método para la realización de operaciones electrónicas seguras desde un ordenador (6) o equivalente conectado en red con un servidor (7) prestador de servicios y a un dispositivo verificador (1) de datos independiente el cual se conecta al ordenador (6) a través de un módulo de comunicaciones (5) que comprende las siguientes etapas una vez conectado el ordenador (6) al servidor (7):

caracterizado porque la etapa de verificación de datos en el dispositivo (1) comprende las siguientes etapas:

Patentes similares o relacionadas:

PROCEDIMIENTO Y SISTEMA DE IMPLEMENTACIÓN DE UNA FIRMA DIGITAL, del 2 de Diciembre de 2011, de TELIASONERA FINLAND OYJ: Un procedimiento para firmar digitalmente un formulario electrónico por medio de una estación móvil, comprendiendo dicho procedimiento las etapas de transferir el material […]

SISTEMA DE DETECCIÓN DE CONTENIDO NO AUTORIZADO, del 8 de Agosto de 2011, de PANASONIC CORPORATION: Un dispositivo de procesamiento de datos para la utilización de una obra digital registrada sobre un medio de registro (1500; […]

SISTEMA DE JUEGO ELECTRÓNICO DE CASINO CON MAYOR CAPACIDAD DE JUEGO, DE AUTENTICACIÓN Y DE SEGURIDAD, del 26 de Abril de 2011, de IGT: LA INVENCION SE REFIERE A UN SISTEMA DE JUEGO ELECTRONICO DE UN CASINO CONSISTENTE EN VARIOS COMPONENTES DEL SISTEMA, INCLUYENDO UN MICROPROCESADOR , UNA UNIDAD DE MEMORIA […]

SISTEMA DE JUEGO ELECTRÓNICO DE CASINO CON MAYOR CAPACIDAD DE JUEGO, DE AUTENTICACIÓN Y DE SEGURIDAD, del 26 de Abril de 2011, de IGT: LA INVENCION SE REFIERE A UN SISTEMA DE JUEGO ELECTRONICO DE UN CASINO CONSISTENTE EN VARIOS COMPONENTES DEL SISTEMA, INCLUYENDO UN MICROPROCESADOR , UNA UNIDAD DE MEMORIA […]

MICROCOMPUTADOR BIOMETRICO, del 4 de Marzo de 2011, de INTELLIGENT DATA, S.L.: Especialmente concebido para alojar las aplicaciones y funcionalidades típicas de un computador personal en un dispositivo sumamente compacto y portátil, […]

MICROCOMPUTADOR BIOMETRICO, del 4 de Marzo de 2011, de INTELLIGENT DATA, S.L.: Especialmente concebido para alojar las aplicaciones y funcionalidades típicas de un computador personal en un dispositivo sumamente compacto y portátil, […]

MÉTODO ELECTRÓNICO PARA ALMACENAR Y RECUPERAR DOCUMENTOS ORIGINALES AUTENTIFICADOS, del 22 de Febrero de 2011, de EORIGINAL INC.: Un método para manejar objetos originales electrónicos almacenados que han sido creados firmando objetos de información por los respectivos agentes de transferencia, someter […]

EQUIPO DESTINADO A LA PRACTICA DE VOTACIONES Y SU PROCEDIMIENTO DE FUNCIONAMIENTO, del 22 de Febrero de 2011, de MORERA UROZ, PERE: Equipo destinado a la práctica de votaciones y su procedimiento de funcionamiento.El proceso de votaciones actual comprende las operaciones de identificación […]

EQUIPO DESTINADO A LA PRACTICA DE VOTACIONES Y SU PROCEDIMIENTO DE FUNCIONAMIENTO, del 22 de Febrero de 2011, de MORERA UROZ, PERE: Equipo destinado a la práctica de votaciones y su procedimiento de funcionamiento.El proceso de votaciones actual comprende las operaciones de identificación […]

PROCEDIMIENTO Y DISPOSITIVO PARA PROTEGER UN DOCUMENTO CON UNA IMAGEN DE FIRMA AÑADIDA Y DATOS BIOMETRICOS EN UN SISTEMA DE ORDENADOR, del 20 de Agosto de 2010, de STEPOVER GMBH: Procedimiento para la protección de un documento con imagen de firma digital añadida en un sistema de ordenador , que comprende los pasos […]

PROCEDIMIENTO Y DISPOSITIVO PARA PROTEGER UN DOCUMENTO CON UNA IMAGEN DE FIRMA AÑADIDA Y DATOS BIOMETRICOS EN UN SISTEMA DE ORDENADOR, del 20 de Agosto de 2010, de STEPOVER GMBH: Procedimiento para la protección de un documento con imagen de firma digital añadida en un sistema de ordenador , que comprende los pasos […]

Método y dispositivo para la comparación de versiones de datos entre estaciones a través de zonas horarias, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método para la comparación de versiones de datos entre sitios a través de zonas horarias, el método que comprende:

cuando los sitios […]

Método y dispositivo para la comparación de versiones de datos entre estaciones a través de zonas horarias, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método para la comparación de versiones de datos entre sitios a través de zonas horarias, el método que comprende:

cuando los sitios […]