PROCESO DE CIFRADO Y DE DESCIFRADO DE UN CONTENIDO DE ACCESO CONDICIONAL.

Proceso de cifrado y de descifrado de un contenido de acceso condicional,

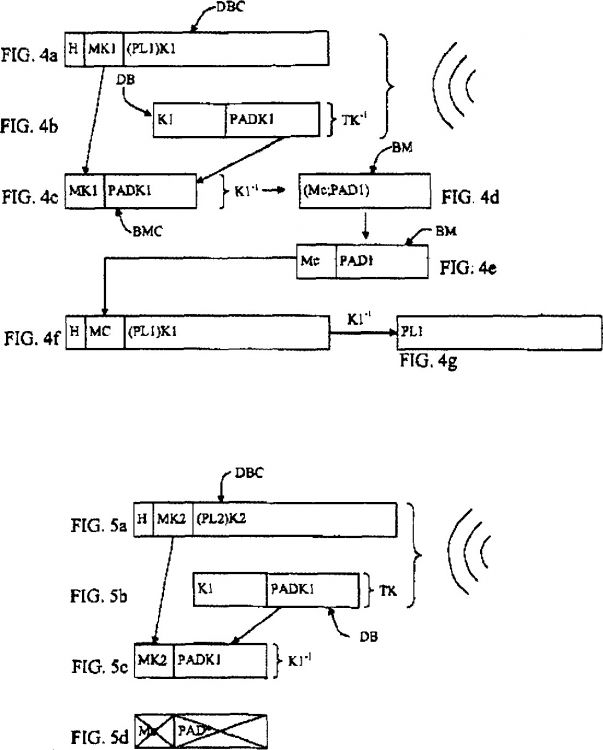

en el cual dicho contenido se difunde en forma de paquetes de datos (DP), los paquetes precedentes siendo cifrados por una primera clave (K1) asociada a un primer valor de relleno (PAD1) y a un primer elemento de relleno cifrado (PADK1) y los paquetes sucesivos siendo cifrados por una segunda clave (K2) asociada a un segundo valor de relleno (PAD2) y a un segundo elemento de relleno cifrado (PADK2), en el cual al menos dicha primera clave (K1) y dicho primer valor de relleno (PAD1) forman un primer conjunto de parámetros de cifrado y en el cual al menos dicha segunda clave (K2) y dicho segundo valor de relleno forman un segundo conjunto de parámetros de cifrado, este proceso comprendiendo las etapas siguientes de:

a) extracción a partir de un paquete de datos (DP), de un marcador (Mc);

b) creación de un primer bloque de marcado comprendiendo por una parte dicho marcador (Mc) y por otra parte el segundo valor de relleno (PAD2);

c) cifrado de dicho primer bloque de marcado con la segunda clave de cifrado (K2);

d) extracción de un segundo valor de marcado cifrado (MK2) de dicho primer bloque de marcado cifrado;

e) creación de un bloque de marcado mixto comprendiendo por una parte dicho segundo valor de marcado cifrado (MK2) y por otra parte dicho primer elemento de relleno cifrado (PADK1);

f) descifrado de dicho bloque de marcado mixto por medio de la primera clave de cifrado (K1), de manera a obtener un bloque de marcado mixto descifrado;

g) extracción de una parte predeterminada del bloque de marcado mixto descifrado

h) comparación de esta parte extraída con un dato de referencia (Me; PDV2);

i) si la comparación produce una identidad, determinación de un nuevo conjunto de parámetros de cifrado diferente del primer conjunto de parámetros de cifrado y reiteración de las etapas b) a h) en las cuales dicho segundo conjunto de parámetros de cifrado se reemplaza por dicho nuevo segundo conjunto de parámetros de cifrado

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/EP2006/069660.

Solicitante: NAGRA FRANCE SAS.

Nacionalidad solicitante: Francia.

Dirección: 28 RUE DU COLONEL PIERRE AVIA,75015 PARIS.

Inventor/es: JUNOD,PASCAL, LELEGARD,THIERRY.

Fecha de Publicación: .

Fecha Concesión Europea: 24 de Febrero de 2010.

Clasificación Internacional de Patentes:

- H04L9/06B

- H04L9/08 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 9/00 Disposiciones para las comunicaciones secretas o protegidas. › distribución de claves.

- H04N7/167D

Clasificación PCT:

- H04N7/167 H04 […] › H04N TRANSMISION DE IMAGENES, p. ej. TELEVISION. › H04N 7/00 Sistemas de televisión (detalles H04N 3/00, H04N 5/00; métodos y arreglos, para la codificación, decodificación, compresión o descompresión de señales de vídeo digital H04N 19/00; distribución selectiva de contenido H04N 21/00). › Sistemas que producen la señal de televisión ininteligible y después inteligible.

Fragmento de la descripción:

Proceso de cifrado y de descifrado de un contenido de acceso condicional.

Campo técnico

La presente invención se refiere a un proceso de cifrado y de descifrado de un contenido de acceso condicional en el cual este contenido es enviado en forma de paquetes de datos.

Este proceso se aplica particularmente a la televisión de pago, pero también a otras configuraciones en las cuales se envían datos en forma cifrada. Estos datos pueden referirse particularmente a transacciones financieras, programas, juegos o a un contenido musical por ejemplo o a informaciones tales como informaciones bursátiles, previsiones meteorológicas o similares.

Técnica anterior

En cierto número de aplicaciones, en particular en el ámbito de la televisión de pago, unos datos que forman un contenido se envían en forma de paquetes de datos. Estos paquetes en particular pueden tener una longitud fija predeterminada. Estos paquetes son difundidos generalmente de forma cifrada con destino a un conjunto de receptores tales como descodificadores.

En paralelo a los paquetes de datos, se difunden también informaciones de descifrado. Estas informaciones contienen en particular claves de descifrado o datos que permiten determinar las claves necesarias. Con el fin de garantizar cierta seguridad de los sistemas de datos de acceso condicional, es imperativo cambiar las claves después de cierto tiempo de utilización o de validez. En la práctica, en el caso particular de la televisión de pago, se puede usar una clave para acceder a algunos segundos, incluso a algunos minutos de un contenido televisivo. Una de las restricciones ligadas al cambio de clave es la necesidad de asociar la clave de descifrado adecuada con cada paquete de datos, sin la cual no se puede acceder a estos datos. Es sin embargo prácticamente imposible sincronizar los datos con las informaciones de descifrado, en particular debido al funcionamiento interno de los sistemas.

Por esta razón, es necesario disponer de un mecanismo que permita asociar cada paquete de datos con la clave de descifrado correspondiente, sin poder sincronizar estos dos elementos.

Según una forma de realización conocida, los paquetes de datos contienen generalmente un marcador de valor conocido que permite al receptor/descodificador, localizar el inicio de un paquete y tratar este paquete en consecuencia.

Según las normas utilizadas para el formateo de estos paquetes, la longitud de un paquete es fija y no es posible añadir informaciones suplementarias a las que existen ya. Eso significa en particular que cuando se modifica la clave de cifrado de un paquete, no es posible indicar este cambio de clave en el paquete, por ejemplo al medio de informaciones de cambio de clave. Se debe señalar que el cambio de claves no se sincroniza con los paquetes, de modo que una clave puede servir a cifrar y a descifrar varios paquetes.

En la práctica, cuando se recibe un paquete, éste se descifra con la clave habitual. Se verifica después que el resultado del descifrado es utilizable, es decir si contiene el marcador. Si no es el caso, se descifra el mismo paquete con la clave siguiente. Si se puede utilizar el resultado de este descifrado y que éste contiene así el marcador, se utiliza la nueva clave para el descifrado. Si el resultado de este descifrado no contiene el marcador, se genera un mensaje de error.

Este modo de realización presenta un inconveniente importante. De hecho, puede que el descifrado de un paquete con la clave corriente produzca un resultado que contenga efectivamente el marcador, mientras que se ha cifrado este paquete con otra clave que la clave corriente. Este resultado debido al azar se produce según una frecuencia importante e impide que un usuario acceda al contenido aunque tenga los derechos para ello.

La presente invención se propone paliar este inconveniente realizando un proceso en el cual el descifrado por una clave, de un paquete cifrado por otra clave diferente no contiene nunca el marcador. De este modo, no se puede confundir dos claves de cifrado y así se asegura siempre el acceso al contenido.

Informe de la invención

El objetivo de la invención es alcanzado por un proceso de cifrado y de descifrado de un contenido de acceso condicional, donde dicho contenido se difunde en forma de paquetes de datos, los paquetes precedentes siendo cifrados por una primera clave asociada a un primer valor de relleno y a un primer elemento de relleno cifrado y los paquetes sucesivos siendo cifrados por una segunda clave asociada a un segundo valor de relleno y a un segundo elemento de relleno cifrado, en el cual al menos dicha primera clave y dicho primer valor de relleno forman un primer conjunto de parámetros de cifrado, este proceso comprendiendo las etapas siguientes de:

En un sistema de televisión de pago en el que se utiliza el proceso de la invención, los paquetes de datos pueden ser difundidos con destino a un grupo de receptores, enviados en forma de punto por punto o ser almacenados en un soporte físico tal como un disco duro por ejemplo. Las informaciones de descifrado también pueden ser difundidas, enviadas punto por punto o almacenadas. Generalmente, el dispositivo de descifrado al interior del receptor o del descodificador dispone simultáneamente de dos informaciones de descifrado. En caso de memorizar estas informaciones en una memoria del descodificador, éstas se transmiten al dispositivo de descifrado de tal modo que éste dispone también de sólo dos informaciones a la vez, las otras siendo memorizadas para un uso posterior. Si estas informaciones son las claves de descifrado, dispone en general de la clave actual y de la clave siguiente es decir la clave que ha servido a cifrar el paquete que se está visualizando y la clave que ha servido a cifrar el próximo paquete mediante el uso de una clave diferente a la clave actual.

A pesar de que el paquete de datos, por su estructura y las restricciones ligadas a la norma utilizada no permite incluir informaciones de cambio de clave, el proceso de la invención permite determinar el paquete para el cual se debe usar la clave siguiente.

De hecho, en la invención, cuando se accede a un paquete de datos, el paquete siguiente se descifra con la clave corriente. En este paquete descifrado, se determina si contiene un marcador. Si no es el caso, se utiliza la clave siguiente para descifrar el paquete de datos. Si esta clave siguiente ha sido utilizada para cifrar este paquete, se utiliza entonces dicha clave, que se convierte en la nueva clave corriente. Otra clave siguiente es entonces cargada.

Si después del descifrado del paquete con la clave corriente, se recupera el marcador, se puede suponer que la clave corriente es la que ha servido para cifrar el paquete en cuestión. Sin embargo, para evitar que este marcador esté presente al azar cuando la clave siguiente se ha utilizado para cifrar el paquete considerado, durante el cifrado, se efectúa una prueba. Esta prueba tiene como objetivo de asegurar que es imposible recuperar el marcador después del descifrado por cierta clave, de un paquete que se ha cifrado por otra clave "temporalmente adyacente", es decir...

Reivindicaciones:

1. Proceso de cifrado y de descifrado de un contenido de acceso condicional, en el cual dicho contenido se difunde en forma de paquetes de datos (DP), los paquetes precedentes siendo cifrados por una primera clave (K1) asociada a un primer valor de relleno (PAD1) y a un primer elemento de relleno cifrado (PADK1) y los paquetes sucesivos siendo cifrados por una segunda clave (K2) asociada a un segundo valor de relleno (PAD2) y a un segundo elemento de relleno cifrado (PADK2), en el cual al menos dicha primera clave (K1) y dicho primer valor de relleno (PAD1) forman un primer conjunto de parámetros de cifrado y en el cual al menos dicha segunda clave (K2) y dicho segundo valor de relleno forman un segundo conjunto de parámetros de cifrado, este proceso comprendiendo las etapas siguientes de:

2. Proceso según la reivindicación 1, caracterizado por el hecho de que el conjunto de parámetros de cifrado incluye también un vector de inicialización.

3. Proceso según la reivindicación 1 o 2, caracterizado por el hecho de que dicho nuevo conjunto de parámetros de cifrado difiere de dicho primer conjunto de parámetros de cifrado en al menos uno de dichos parámetros.

4. Proceso según la reivindicación 1, caracterizado por el hecho de que durante la etapa h), la comparación de la parte extraída se realiza con respecto al marcador (Mc).

5. Proceso según la reivindicación 1, caracterizado por el hecho de que durante la etapa h), la comparación de la parte extraída se realiza con respecto a un valor conocido igual a una parte extraída del segundo valor de relleno (PAD2).

6. Proceso según la reivindicación 1, caracterizado por el hecho de que el tamaño del bloque de marcado formado del marcador (Mc) y de dicho primer o segundo valor de relleno (PAD1; PAD2) es igual a un tamaño compatible con un algoritmo de cifrado por bloques utilizados en este proceso.

7. Proceso según la reivindicación 1, caracterizado por el hecho de que dicha parte (MK1) del bloque de marcado mixto descifrado extraída de este bloque tiene un tamaño igual al tamaño del marcador (Mc).

8. Proceso según la reivindicación 1, caracterizado por el hecho que incluye también las etapas siguientes:

9. Proceso según la reivindicación 8, caracterizado por el hecho de que dicho bloque de datos cifrado y dicho bloque de descifrado se transmiten con al menos un receptor, dicho bloque de descifrado siendo cifrado también por una clave de transmisión (TK).

10. Proceso de descifrado según la reivindicación 9, caracterizado por el hecho de que incluye las etapas siguientes de:

11. Proceso según la reivindicación 10, caracterizado por el hecho de que, en caso de no-identidad después del descifrado con dicha clave siguiente (K2), se genera un mensaje de error.

12. Proceso según la reivindicación 10, caracterizado por el hecho de que la comparación de la parte predeterminada extraída se realiza con respecto al marcador (Mc).

13. Proceso según la reivindicación 10, caracterizado por el hecho de que la comparación de la parte predeterminada extraída se realiza con respecto a un valor conocido igual a una parte extraída del primer valor de relleno (PAD1).

14. Proceso según la reivindicación 11, caracterizado por el hecho de que el tamaño del bloque extraído del bloque de marcado cifrado es igual al tamaño del marcador (Mc).

15. Proceso según la reivindicación 1, caracterizado por el hecho de que dos claves son memorizadas, una con la función de clave actual y la otra con la función de clave siguiente.

16. Proceso según la reivindicación 1, caracterizado por el hecho de que varias claves son memorizadas y asociadas con un orden de utilización.

Patentes similares o relacionadas:

Distribución y recuperación de datos de una red P2P usando un registro de cadena de bloques, del 17 de Junio de 2020, de Luxembourg Institute of Science and Technology (LIST): método de distribución y recuperación de datos en una red informática con nodos pares , que comprende: (a) encriptar, con una clave secreta […]

Método y aparato de detección de contraseña débil, del 3 de Junio de 2020, de Advanced New Technologies Co., Ltd: Un método implementado por uno o más dispositivos informáticos, comprendiendo el método: recibir (S101) una contraseña que va a detectarse; adquirir (S102) […]

Arquitectura e instrucciones flexibles para el estándar de cifrado avanzado (AES), del 27 de Mayo de 2020, de INTEL CORPORATION: Un procesador que comprende: una pluralidad de núcleos; una caché de instrucciones de nivel 1, L1, para almacenar una pluralidad de instrucciones […]

Método y aparato de establecimiento de clave y de envío de datos, del 27 de Mayo de 2020, de Advanced New Technologies Co., Ltd: Un método para enviar primeros datos desde un primer terminal directamente a un segundo terminal, que comprende: escribir y almacenar en una cadena […]

Configuración de plazo de espera de comprobación de operatividad usando mensajes IKE, del 6 de Mayo de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método para la configuración y la realización de una comprobación de operatividad utilizando mensajes de intercambio de claves de Internet, siendo el método realizado […]

Control de acceso para datos encriptados en identificadores legibles por máquina, del 6 de Mayo de 2020, de Wonderhealth, LLC: Un sistema, que comprende: un dispositivo cliente que comprende al menos un procesador de hardware; una aplicación cliente ejecutable en el […]

Un método y aparato para manejar claves para encriptación e integridad, del 6 de Mayo de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método, como se ejecuta en un nodo de control de servicio en una red de comunicación que comprende una pluralidad de puntos de servicio, de proporcionar […]

Método de autorización de una operación que va a realizarse en un dispositivo informático objetivo, del 29 de Abril de 2020, de THE BOEING COMPANY: Método de autorización de una operación que va a realizarse en un dispositivo informático objetivo, comprendiendo dicho método: generar, en […]