PROCEDIMIENTO PARA EL FUNCIONAMIENTO SEGURO DE UN SOPORTE DE DATOS PORTÁTIL.

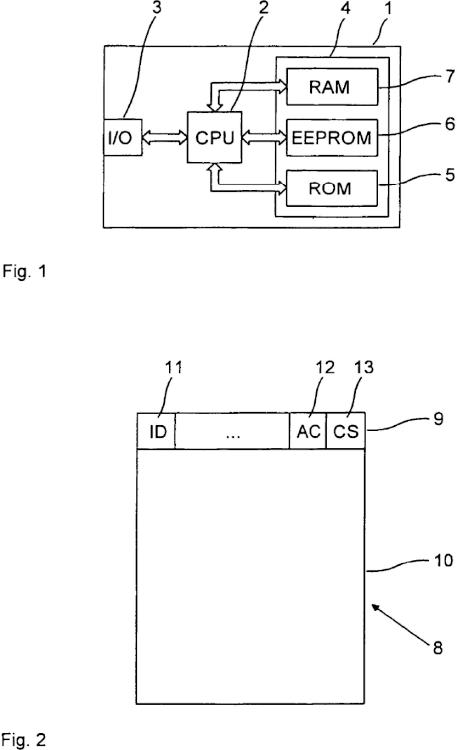

Procedimiento para el funcionamiento seguro de un soporte de datos portátil (1) que presenta una memoria (4) en la que están almacenadas al menos una unidad de datos (8) e informaciones que regulan el acceso a la unidad de datos (8),

en el que sólo se admiten aquellos accesos a la unidad de datos (8) que son compatibles con las informaciones de acceso para dicha unidad de datos (8), en el que antes de permitir el acceso a la unidad de datos (8) se comprueba si las informaciones de acceso y/o el procesamiento de las informaciones de acceso para esta unidad de datos (8) han sido manipulados, siendo aplicado un valor de comprobación al crear la unidad de datos (8), caracterizado porque el valor de comprobación depende de las informaciones de acceso y de una magnitud que caracteriza la unidad de datos (8) y/o del contenido de la unidad de datos (8)

Tipo: Patente Europea. Resumen de patente/invención. Número de Solicitud: E05003236.

Solicitante: GIESECKE & DEVRIENT GMBH.

Nacionalidad solicitante: Alemania.

Dirección: PRINZREGENTENSTRASSE 159 81677 MUNCHEN ALEMANIA.

Inventor/es: KAHL, HELMUT, VATER, HARALD, BALDISCHWEILER, MICHAEL, LAMLA, MICHAEL, DREXLER, HERMANN, SEYSEN,MARTIN,DR, Bockes,Markus,Dr, Karch,Torsten, Mamuzic,Nikola, Weicker,Sabine.

Fecha de Publicación: .

Fecha Solicitud PCT: 16 de Febrero de 2005.

Clasificación Internacional de Patentes:

- G06F21/00N9C

- G07F7/10D

Clasificación PCT:

- G07F7/10 FISICA. › G07 DISPOSITIVOS DE CONTROL. › G07F APARATOS ACCIONADOS POR MONEDAS O APARATOS SIMILARES (selección de monedas G07D 3/00; verificación de monedas G07D 5/00). › G07F 7/00 Mecanismos accionados por objetos diferentes de las monedas para accionar o activar aparatos de venta, de alquiler, de distribución de monedas o de papel moneda, o de devolución. › utilizada simultáneamente con una señal codificada.

Clasificación antigua:

- G07F7/10 G07F 7/00 […] › utilizada simultáneamente con una señal codificada.

Países PCT: Austria, Bélgica, Suiza, Alemania, Dinamarca, España, Francia, Reino Unido, Grecia, Italia, Liechtensein, Luxemburgo, Países Bajos, Suecia, Mónaco, Portugal, Irlanda, Eslovenia, Finlandia, Rumania, Chipre, Lituania, Letonia, Ex República Yugoslava de Macedonia, Albania.

PDF original: ES-2360115_T3.pdf

Fragmento de la descripción:

La presente invención se refiere a un procedimiento para el funcionamiento seguro de

un soporte de datos portátil. Además, la invención se refiere a un soporte de datos portátil.

En muchos campos de aplicación de los soportes de datos portátiles tales como, por ejemplo, en sistemas de pagos o controles de acceso, etc. resulta de vital importancia para el sistema en cuestión que no se pueda manipular el estado del soporte de datos portátil y que se pueda evitar la captación de datos secretos existentes en el soporte de datos portátil. Modificaciones muy críticas del estado del soporte de datos portátil son, por ejemplo, la modificación de los derechos de acceso a archivos almacenados en la memoria de dicho soporte de datos portátil, o una modificación del resultado que el soporte de datos portátil ha detectado al examinar un valor introducido para un número secreto personal. Como datos secretos pueden estar dispuestos en el soporte de datos portátil, por ejemplo, un código secreto personal para resetear el soporte de datos portátil tras su bloqueo etc. Los ataques externos potenciales pueden tener como objetivo la temporización del soporte de datos portátil, o bien intentar alterar el soporte de datos portátil, por ejemplo, mediante exposición a la luz o la subida o bajada transitorias de la tensión de servicio u otras influencias físicas. Dado que no se puede evitar que un soporte de datos portátil entre en la zona de influencia física de un atacante, es importante realizar el soporte de datos portátil lo más resistente posible a los ataques externos.

Por el documento WO 02/45035 A2 se da a conocer un procedimiento para la verificación de la integridad de datos confidenciales en el tratamiento de datos en aparatos electrónicos. El procedimiento consiste en calcular simultáneamente un valor de la totalidad del control, mientras se procesan los datos confidenciales. Los datos confidenciales son repartidos en conjuntos de octetos y son procesados y verificados octeto por octeto. Un ejemplo para las aplicaciones del procedimiento comprende la transmisión de datos de una memoria EEPROM de una tarjeta Smartcard a su memoria RAM y la validación de un código secreto en la tarjeta.

El documento US 2003/0188170 A1 se refiere a un procedimiento que pretende evitar las manipulaciones de un código secreto en un dispositivo de procesamiento de datos tal como, por ejemplo, una tarjeta Smartcard, utilizando un código antepuesto. El procedimiento para la utilización de una funcionalidad de la tarjeta comprende, antes de la implementación de un código, la transmisión de una función a los medios de procesamiento y la transformación del código secreto en un código secreto transformado en la tarjeta. Para cada utilización de la tarjeta se ponen a disposición una transformación y una comparación del código secreto transformado con el código secreto transformado en la tarjeta.

El objetivo de la invención es, por lo tanto, diseñar el funcionamiento de un soporte de datos portátil de manera que ofrezca la máxima seguridad.

Este objetivo se consigue mediante el procedimiento con la combinación de características según la reivindicación 1.

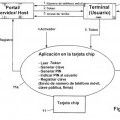

El procedimiento de la invención se refiere al funcionamiento seguro de un soporte de datos portátil que presenta una memoria en la que están almacenadas al menos una unidad de datos e informaciones que regulan el acceso a la unidad de datos. En el marco del procedimiento de la invención sólo se admiten aquellos accesos a la unidad de datos que son compatibles con las informaciones de acceso para dicha unidad de datos. La particularidad del procedimiento de la invención consiste en el hecho de que antes de permitir el acceso a la unidad de datos se comprueba si las informaciones de acceso y/o el procesamiento de las informaciones de acceso para esta unidad de datos han sido manipulados.

La invención presenta la ventaja de que se pueden impedir accesos no autorizados a unidades de datos del soporte de datos portátil, incluso cuando este soporte de datos portátil está expuesto a interferencias. Debido a ello se puede evitar la captación de datos secretos de un soporte de datos portátil o, al menos, hacerlo extremadamente difícil.

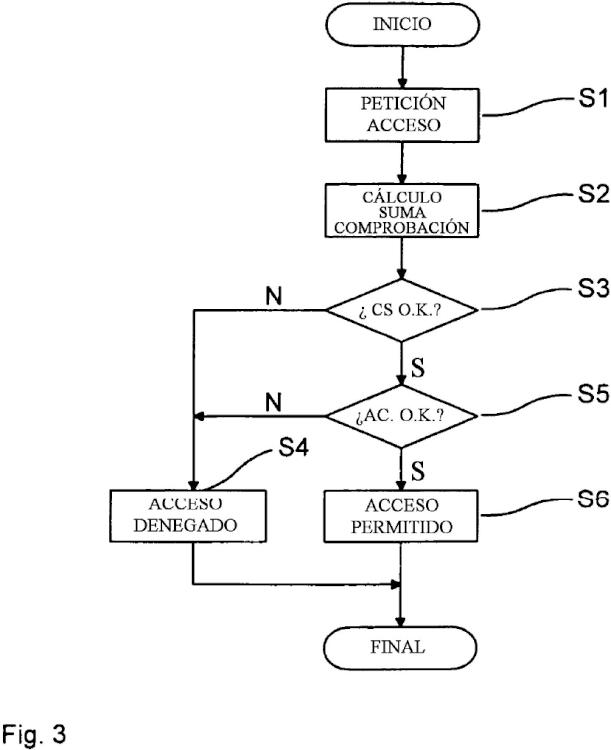

Según una realización preferente de la invención, al crear una unidad de datos se aplica un valor de comprobación. Este valor de comprobación puede depender de las informaciones de acceso y de una magnitud que caracteriza la unidad de datos. El valor de comprobación puede depender especialmente de las informaciones de acceso y del contenido de una unidad de datos. De este modo se establece una interconexión entre las informaciones de acceso y el contenido de la unidad de datos a proteger, de manera que una manipulación de la información de acceso puede detectarse fácilmente. Preferentemente, el valor de comprobación constituye una suma de comprobación, ya que ésta se puede calcular rápidamente y con poco coste.

Además, con el procedimiento de la invención se puede proceder de tal manera que, antes de autorizar un acceso a la unidad de datos, se constituye un valor de comprobación que se compara con el valor de comprobación aplicado. La evaluación de los valores de comprobación puede realizarse de tal manera que sólo se autorizará un acceso a la unidad de datos cuando el nuevo valor de comprobación coincide con el valor de comprobación aplicado.

Otra medida para la protección del soporte de datos portátil puede consistir en el hecho de que, antes de autorizar un acceso a la unidad de datos, las informaciones de acceso son evaluadas varias veces sucesivamente, pudiéndose prever que un acceso a la unidad de datos sólo se autorizará, cuando se obtiene un resultado positivo de cada evaluación de las informaciones de acceso. Mediante este modo de proceder se pueden neutralizar especialmente ataques cuyo objetivo es una manipulación del proceso de evaluación, dado que es mucho más difícil tener éxito con una manipulación múltiple que con una sola manipulación.

Según una variante del procedimiento, según la invención, antes de autorizar el acceso

o durante el acceso a la unidad de datos se verifican los parámetros del acceso varias veces. Esto tiene la ventaja de que se pueden detectar intentos de manipulación con los que se intenta modificar los parámetros de acceso.

El procedimiento de la invención también puede estar diseñado de tal manera que se pueden llevar a cabo múltiples veces comparaciones relevantes para la seguridad. Debido a ello resulta mucho más difícil, en general, llevar a cabo intentos de manipulación en comparaciones de este tipo.

Muy ventajoso resulta que se elija al azar el momento en el que se lleva a cabo al menos una operación relevante para la seguridad. De este modo se puede neutralizar intentos de manipulación con medios muy sencillos, ya que al atacante le resultará mucho más difícil iniciar su ataque en el momento oportuno. Esta forma de proceder puede aplicarse especialmente en las evaluaciones de las informaciones de acceso, las comprobaciones de los parámetros de acceso y las comparaciones relevantes para la seguridad que se han mencionado anteriormente.

Asimismo se puede aumentar la seguridad durante el funcionamiento del soporte de datos portátil borrando todos los datos secretos tras su uso en una memoria de trabajo del soporte de datos portátil que sirve para el almacenamiento temporal de datos.

El soporte de datos portátil de la invención presenta una memoria en la que se almacenan al menos una unidad de datos y las informaciones de acceso que regulan el acceso a dicha unidad de datos. Asimismo se prevé una función de seguridad que sólo autoriza accesos a la unidad de datos, cuando son compatibles con las informaciones de acceso para esta unidad de datos. La particularidad del soporte de datos portátil, según la invención, consiste en el hecho de que, cuando se produce un acceso a la unidad de datos, la función de seguridad comprobará si las informaciones de acceso para esta unidad de datos han sido manipuladas.

El soporte de datos portátil puede presentar, en especial, una memoria permanente cuyas áreas no utilizadas se llenan con instrucciones durante cuya ejecución no se llevan a cabo acciones algunas. Al final de las áreas no utilizadas puede estar almacenada una orden de salto, pudiendo la dirección de salto de la orden de salto estar situada dentro de la correspondiente área no utilizada. Asimismo, también es posible que la dirección de salto de... [Seguir leyendo]

Reivindicaciones:

1. Procedimiento para el funcionamiento seguro de un soporte de datos portátil (1) que presenta una memoria (4) en la que están almacenadas al menos una unidad de datos (8) e informaciones que regulan el acceso a la unidad de datos (8), en el que sólo se admiten aquellos accesos a la unidad de datos (8) que son compatibles con las informaciones de acceso para dicha unidad de datos (8), en el que antes de permitir el acceso a la unidad de datos (8) se comprueba si las informaciones de acceso y/o el procesamiento de las informaciones de acceso para esta unidad de datos (8) han sido manipulados, siendo aplicado un valor de comprobación al crear la unidad de datos (8), caracterizado porque el valor de comprobación depende de las informaciones de acceso y de una magnitud que caracteriza la unidad de datos (8) y/o del contenido de la unidad de datos (8).

2. Procedimiento, según la reivindicación 1, caracterizado porque el valor de comprobación representa una suma de comprobación.

3. Procedimiento, según una de las reivindicaciones 1 a 2, caracterizado porque antes de permitir un acceso a la unidad de datos (8), se forma un nuevo valor de comprobación que es comparado con el valor de comprobación aplicado.

4. Procedimiento, según la reivindicación 3, caracterizado porque sólo se permite un acceso a la unidad de control (8), cuando el nuevo valor de comprobación coincide con el valor de comprobación aplicado.

5. Procedimiento, según una de las reivindicaciones anteriores, caracterizado porque antes de permitir un acceso a la unidad de datos (8) las informaciones de acceso son evaluadas varias veces sucesivamente.

6. Procedimiento, según la reivindicación 5, caracterizado porque un acceso a la unidad de datos (8) se permite sólo cuando cada una de las evaluaciones de las informaciones de acceso da un resultado positivo.

7. Procedimiento, según una de las reivindicaciones anteriores, caracterizado porque antes de permitir un acceso o durante el acceso a la unidad de datos (8), se comprueban varias veces los parámetros del acceso.

8. Procedimiento, según una de las reivindicaciones anteriores, caracterizado porque se realizan varias veces comparaciones relevantes para la seguridad.

9. Procedimiento, según una de las reivindicaciones anteriores, caracterizado porque para al menos una operación relevante para la seguridad se elige el momento de su realización de forma aleatoria.

10. Procedimiento, según una de las reivindicaciones anteriores, caracterizado porque el soporte de datos portátil (1) comprende una memoria de trabajo (7) para el almacenamiento temporal de datos y porque todos los datos secretos son borrados de la memoria de trabajo (7) después de su uso.

11. Soporte de datos portátil para la realización del procedimiento, según la reivindicación 1, que comprende una memoria (4), en la que están depositadas al menos una unidad de datos (8) e informaciones de acceso que regulan el acceso a la unidad de datos (8), estando dispuesta una función de seguridad que sólo permite accesos a la unidad de datos (8) que son compatibles con las informaciones de acceso para esta unidad de datos (8), comprobando está función de seguridad antes de permitir un acceso a la unidad de datos (8) cada vez, si las informaciones de acceso y/o el procesamiento de las informaciones de acceso para esta unidad de datos (8) han sido manipulados, depositando esta función de seguridad un valor de comprobación al crear la unidad de datos (8), caracterizado porque la función de seguridad comprueba la dependencia del valor de comprobación de las informaciones de acceso y de una magnitud que caracteriza la unidad de datos (8).

12. Soporte de datos portátil, según la reivindicación 11, caracterizado porque se prevé una memoria permanente (5) y porque todas las áreas no utilizadas de dicha memoria permanente (5) están rellenadas con instrucciones cuya ejecución no provoca ninguna acción, y porque al final de cada área no utilizada está almacenada una orden de salto.

13. Soporte de datos portátil, según la reivindicación 12, caracterizado porque la dirección de salto de la orden de salto está situada dentro de la correspondiente área no utilizada.

14. Soporte de datos portátil, según la reivindicación 12, caracterizado porque la dirección de salto de la orden de salto señala a una rutina que borra los datos a proteger de la memoria (4).

15. Soporte de datos portátil, según la reivindicación 14, caracterizado porque la rutina permanece después del borrado en un bucle sin fin.

Patentes similares o relacionadas:

PROCEDIMIENTO DE REPETICIÓN PARA TARJETAS INTELIGENTES, del 28 de Diciembre de 2011, de NXP B.V.: Dispositivo de recuperación, para recuperar datos de almacenamiento válidos (SD) en la memoria que presenta: - medios de almacenamiento para almacenar datos […]

PROCEDIMIENTO Y DISPOSITIVO PARA ADMINISTRAR UN DISPOSITIVO DE MEMORIA, del 22 de Noviembre de 2011, de GIESECKE & DEVRIENT GMBH: Procedimiento para administrar una memoria de datos de un soporte de datos portátil, en el que - la memoria de datos está prevista con tecnología Flash […]

SISTEMA DE IDENTIFICACION Y PAGO ELECTRONICO, del 20 de Junio de 2011, de PIERA I QUERALT, JOSEP: Sistema que comprende unas tarjetas que integran en una carcasa laminar, un procesador y una memoria con datos y códigos necesarios para la realización […]

PROCEDIMIENTO PARA LA PREPARACIÓN DE UNA TARJETA CHIP PARA SERVICIOS DE FIRMA ELECTRÓNICA, del 27 de Mayo de 2011, de T-MOBILE INTERNATIONAL AG: Procedimiento para la preparación de una tarjeta chip para servicios de firma electrónica en los que se intercambian informaciones entre […]

PROCEDIMIENTO PARA LA PREPARACIÓN DE UNA TARJETA CHIP PARA SERVICIOS DE FIRMA ELECTRÓNICA, del 27 de Mayo de 2011, de T-MOBILE INTERNATIONAL AG: Procedimiento para la preparación de una tarjeta chip para servicios de firma electrónica en los que se intercambian informaciones entre […]

PROCEDIMIENTO Y APARATO PARA EL ALMACENAMIENTO Y USO SEGUROS DE CLAVES CRIPTOGRÁFICAS, del 19 de Mayo de 2011, de ARCOT SYSTEMS, INC: Aparato para gestionar el acceso a un elemento de datos de control de acceso criptográficamente seguro, que comprende: a) una lógica de entrada configurada […]

PROCEDIMIENTO Y APARATO PARA EL ALMACENAMIENTO Y USO SEGUROS DE CLAVES CRIPTOGRÁFICAS, del 19 de Mayo de 2011, de ARCOT SYSTEMS, INC: Aparato para gestionar el acceso a un elemento de datos de control de acceso criptográficamente seguro, que comprende: a) una lógica de entrada configurada […]

TARJETA DE TRANSACCIONES DINÁMICAS Y PROCEDIMIENTO PARA ESCRIBIR INFORMACIÓN EN LA MISMA, del 18 de Marzo de 2011, de CARDLAB APS: Una tarjeta de transacciones que comprende un procesador conectado con al menos una bobina, estando el procesador adaptado para: - recibir una señal emitida por […]

TARJETA DE TRANSACCIONES DINÁMICAS Y PROCEDIMIENTO PARA ESCRIBIR INFORMACIÓN EN LA MISMA, del 18 de Marzo de 2011, de CARDLAB APS: Una tarjeta de transacciones que comprende un procesador conectado con al menos una bobina, estando el procesador adaptado para: - recibir una señal emitida por […]

APARATO LECTOR PARA UN DOCUMENTO, PROCEDIMIENTO PARA LEER UN DOCUMENTO Y PRODUCTO DE PROGRAMACIÓN INFORMÁTICA, del 21 de Febrero de 2011, de BUNDESDRUCKEREI GMBH: - Aparato lector para un documento con una memoria de datos para almacenar al menos un primer objeto de datos (104; D1) y un segundo objeto de datos (104; D2), […]

SISTEMA DE MEMORIA CON VALOR PROBATORIO Y RÁPIDO BASADA EN UN DISCO DURO, del 30 de Diciembre de 2011, de ITERNITY GMBH: Procedimiento para escribir y leer rápidamente ficheros pequeños para una memoria de datos WORM (Write Once Read Many - escribe una vez y lee cuanto […]