SISTEMA DE MEMORIA CON VALOR PROBATORIO Y RÁPIDO BASADA EN UN DISCO DURO.

Procedimiento para escribir y leer rápidamente ficheros pequeños para una memoria de datos WORM (Write Once Read Many - escribe una vez y lee cuanto quieras) seguro a toda prueba,

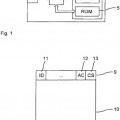

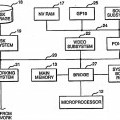

utilizando un sistema operativo conocido y un sistema de hardware usual con acceso autorizado de clientes, caracterizado porque en un primer disco duro (4) se encuentran un sistema operativo (5) y un software de servidor WORM (6) con un API (Application Programming Interface - Interfaz de Programación de Aplicaciones) (12), y un segundo disco duro (7) sirve como área de trabajo y caché, y el archivo de los datos asegurados en unidades de almacenamiento en masa (11) se realiza en Contenedores de Almacenamiento de Contenidos (CSC), con el software de servidor WORM (6) se realiza en varios pasos la reducción del número de ficheros y se ejecuta el almacenamiento seguro, en donde - en un primer paso se configura un cliente al que se asignan derechos correspondientes en el sistema; - en un segundo paso se aplica un CSCal que se asigna un nombre inequívoco, se genera un directorio de ficheros simultáneamente en el área de trabajo del segundo disco duro (7) y en la zona de almacenamiento en masa (9), y se asignan entonces al CSC propiedades correspondientes que se aseguran durante el uso del CSC por medio del software de servidor WORM (6); - en un tercer paso se realiza la escritura de datos en los CSC a través del API (12), para lo cual se proporcionan al sistema los documentos individuales en forma digital y, opcionalmente, se proveen de un fichero XML, que incluye una descripción, y del nombre del CSC en el que deben almacenarse los datos, el software de servidor de WORM (6) comprueba la autorización del usuario y genera un nombre de fichero inequívoco para los datos digitales a archivar, y estos datos son provistos de una suma de verificación inequívoca y almacenados en el subdirectorio de trabajo actual del CSC, generándose los subdirectorios actuales según criterios temporales y almacenándose aquí físicamente los ficheros, y, después del almacenamiento exitoso de los ficheros individuales, se devuelve un nombre de referencia para los ficheros a la parte que escribe; - en un cuarto paso se genera un contenedor, creándose un nuevo fichero comprimido como contenedor, por medio de un llamamiento externo o un proceso interno automático, a partir del gran número de ficheros individuales en el directorio de trabajo, para lo cual cada fichero individual es provisto primero en este caso, en el directorio de trabajo actual, de una suma de verificación inequívoca y comprimido a continuación por medio de algoritmos de compresión así como almacenado en el fichero-contenedor mayor, el cual puede archivarse en forma codificada, el fichero contenedor así comprimido y codificado es ahora copiado para pasarlo del área de trabajo a la zona de almacenamiento en masa (9) de contenedor CSC, se archiva simultáneamente con el fichero-contenedor archivado en la zona de almacenamiento en masa (9) un fichero deseguridad XML con el mismo nombre que el fichero-contenedor, conteniendo este fichero de seguridad los nombres de todos los ficheros individuales que se encuentran en el fichero-contenedor, así como las sumas de verificación individuales inequívocas de estos ficheros, a través de estos ficheros de seguridad adicionales se genera una firma electrónica con la suma de verificación inequívoca correspondiente, se envían la firma y la suma de verificación se envían junto con los nombres de los ficheros a un servidor de estampillado de tiempo y éste valida junto con la hora oficial -procedente la mayoría de las veces de una fuente temporal oficialmente reconocida- la firma y y la suma de verificación, así como el nombre del fichero del fichero de seguridad, que se almacena a continuación junto con el fichero de seguridad, y - en un quinto paso se realiza la lectura de datos y el control de la integridad, necesitando el cliente que lee sólo la ID del sistema de los ficheros, el código válido del sistema y los derechos de acceso correspondientes, comprobándose la validez de las sumas de verificación y las firmas, proporcionándose con ello la integridad de los ficheros comprimidos, descomprimiéndose el fichero correspondiente con la ID del sistema y transmitiéndose éste al cliente que lee

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/DE2004/001595.

Solicitante: ITERNITY GMBH.

Nacionalidad solicitante: Alemania.

Dirección: BOTZINGER STRASSE 60 79111 FREIBURG ALEMANIA.

Inventor/es: BUGOVICS,Jozsef.

Fecha de Publicación: .

Fecha Solicitud PCT: 21 de Julio de 2004.

Clasificación Internacional de Patentes:

- G06F21/00N9C

Clasificación PCT:

- G06F21/24

Países PCT: Suiza, Alemania, España, Francia, Reino Unido, Liechtensein, Países Bajos.

Fragmento de la descripción:

Reivindicaciones:

1. Procedimiento para escribir y leer rápidamente ficheros pequeños para una memoria de datos WORM (Write Once Read Many - escribe una vez y lee cuanto quieras) seguro a toda prueba, utilizando un sistema operativo conocido y un sistema de hardware usual con acceso autorizado de clientes, caracterizado porque

en un primer disco duro (4) se encuentran un sistema operativo (5) y un software de servidor WORM (6) con un API (Application Programming Interface - Interfaz de Programación de Aplicaciones) (12), y un segundo disco duro (7) sirve como área de trabajo y caché, y el archivo de los datos asegurados en unidades de almacenamiento en masa (11) se realiza en Contenedores de Almacenamiento de Contenidos (CSC),

con el software de servidor WORM (6) se realiza en varios pasos la reducción del número de ficheros y se ejecuta el almacenamiento seguro, en donde

- en un primer paso se configura un cliente al que se asignan derechos correspondientes en el sistema;

- en un segundo paso se aplica un CSC al que se asigna un nombre inequívoco, se genera un directorio de ficheros simultáneamente en el área de trabajo del segundo disco duro (7) y en la zona de almacenamiento en masa (9), y se asignan entonces al CSC propiedades correspondientes que se aseguran durante el uso del CSC por medio del software de servidor WORM (6);

- en un tercer paso se realiza la escritura de datos en los CSC a través del API (12), para lo cual se proporcionan al sistema los documentos individuales en forma digital y, opcionalmente, se proveen de un fichero XML, que incluye una descripción, y del nombre del CSC en el que deben almacenarse los datos, el software de servidor de WORM (6) comprueba la autorización del usuario y genera un nombre de fichero inequívoco para los datos digitales a archivar, y estos datos son provistos de una suma de verificación inequívoca y almacenados en el subdirectorio de trabajo actual del CSC, generándose los subdirectorios actuales según criterios temporales y almacenándose aquí físicamente los ficheros, y, después del almacenamiento exitoso de los ficheros individuales, se devuelve un nombre de referencia para los ficheros a la parte que escribe;

- en un cuarto paso se genera un contenedor, creándose un nuevo fichero comprimido como contenedor, por medio de un llamamiento externo o un proceso interno automático, a partir del gran número de ficheros individuales en el directorio de trabajo, para lo cual cada fichero individual es provisto primero en este caso, en el directorio de trabajo actual, de una suma de verificación inequívoca y comprimido a continuación por medio de algoritmos de compresión así como almacenado en el fichero-contenedor mayor, el cual puede archivarse en forma codificada, el fichero-contenedor así comprimido y codificado es ahora copiado para pasarlo del área de trabajo a la zona de almacenamiento en masa (9) de contenedor CSC, se archiva simultáneamente con el fichero-contenedor archivado en la zona de almacenamiento en masa (9) un fichero de seguridad XML con el mismo nombre que el fichero-contenedor, conteniendo este fichero de seguridad los nombres de todos los ficheros individuales que se encuentran en el fichero-contenedor, así como las sumas de verificación individuales inequívocas de estos ficheros, a través de estos ficheros de seguridad adicionales se genera una firma electrónica con la suma de verificación inequívoca correspondiente, se envían la firma y la suma de verificación se envían junto con los nombres de los ficheros a un servidor de estampillado de tiempo y éste valida junto con la hora oficial -procedente la mayoría de las veces de una fuente temporal oficialmente reconocida- la firma y la suma de verificación, así como el nombre del fichero del fichero de seguridad, que se almacena a continuación junto con el fichero de seguridad, y

- en un quinto paso se realiza la lectura de datos y el control de la integridad, necesitando el cliente que lee sólo la ID del sistema de los ficheros, el código válido del sistema y los derechos de acceso correspondientes, comprobándose la validez de las sumas de verificación y las firmas, proporcionándose con ello la integridad de los ficheros comprimidos, descomprimiéndose el fichero correspondiente con la ID del sistema y transmitiéndose éste al cliente que lee.

2. Procedimiento según la reivindicación 1, caracterizado porque el acceso del cliente al sistema de almacenamiento es autorizado por medio de un nombre de usuario y una palabra de paso proporcionados por el administrador.

3. Procedimiento según la reivindicación 1, caracterizado porque los CSC individuales son aplicados por el administrador.

4. Procedimiento según las reivindicaciones 1 y 3, caracterizado porque con la generación del CSC se almacenan también sus propiedades como tasas de compresión, intensidad de cifrado, tiempo hasta el momento en que deben anularse o borrarse los datos, ventana temporal en la que pueden borrarse datos recientemente escritos, etc.

5. Procedimiento según las reivindicaciones 1 y 3, caracterizado porque los directorios de ficheros tanto en el área de trabajo del segundo disco duro (7) como también en la zona de almacenamiento en masa (9) pueden colocarse ambos en el mismo ordenador, pero también en un servidor NAS (Network Attached Storage - Almacenamiento conectado a la red) o en un sistema SAN (Storage Area Network - Red de área de almacenamiento).

6. Procedimiento según la reivindicación 1, caracterizado porque el nombre del fichero para los datos digitales a archivar consta de la fecha actual y la hora actual más una ID del sistema inequívocamente continua.

7. Procedimiento según las reivindicaciones 1 y 6, caracterizado porque el sistema de memoria genera automáticamente una ruta como: "NOMBRECSC/Año/Mes/DÍA/Hora/...."

8. Procedimiento según la reivindicación 1, caracterizado porque el sistema de memoria averigua a través de la ID del sistema con qué fecha se generó el fichero y éste queda así asociado inequívocamente, en qué fichero-contenedor y en qué directorio se almacenaron los datos y se accede a estos ficheros comprimidos y a los ficheros de seguridad correspondientes.

9. Procedimiento según la reivindicación 1, caracterizado porque la palabra de paso para el acceso al fichero se forma a partir del nombre del fichero y un código de sistema fijo y el valor Hash inequívoco, pudiendo generarse de nuevo la palabra de paso dinámicamente en cualquier momento con ayuda del código de sistema y del nombre del fichero, y siendo el código de sistema una variable fija que es conocido, por ejemplo, sólo por el cliente que archiva los datos.

10. Procedimiento según la reivindicación 1, caracterizado porque los ficheros comprimidos almacenados se comprueban regularmente en su integridad por medio de un proceso de fondo en curso y los mecanismos de alarma se ponen inmediatamente en funcionamiento ante la presencia de irregularidades, documentándose el proceso en el sistema en un fichero de registro.

11. Procedimiento según la reivindicación 1, caracterizado porque el servidor de estampillado del tiempo tiene forma de un componente de hardware de seguridad del sistema.

12. Procedimiento según la reivindicación 1, caracterizado porque el servidor de estampillado del tiempo tiene la forma de un componente de software de seguridad del sistema.

Patentes similares o relacionadas:

SISTEMA DE DETECCIÓN DE CONTENIDO NO AUTORIZADO, del 8 de Agosto de 2011, de PANASONIC CORPORATION: Un dispositivo de procesamiento de datos para la utilización de una obra digital registrada sobre un medio de registro (1500; […]

PROCEDIMIENTO PARA EL FUNCIONAMIENTO SEGURO DE UN SOPORTE DE DATOS PORTÁTIL, del 1 de Junio de 2011, de GIESECKE & DEVRIENT GMBH: Procedimiento para el funcionamiento seguro de un soporte de datos portátil que presenta una memoria en la que están almacenadas al menos una unidad de datos […]

PROCEDIMIENTO PARA EL FUNCIONAMIENTO SEGURO DE UN SOPORTE DE DATOS PORTÁTIL, del 1 de Junio de 2011, de GIESECKE & DEVRIENT GMBH: Procedimiento para el funcionamiento seguro de un soporte de datos portátil que presenta una memoria en la que están almacenadas al menos una unidad de datos […]

SISTEMA DE JUEGO ELECTRÓNICO DE CASINO CON MAYOR CAPACIDAD DE JUEGO, DE AUTENTICACIÓN Y DE SEGURIDAD, del 26 de Abril de 2011, de IGT: LA INVENCION SE REFIERE A UN SISTEMA DE JUEGO ELECTRONICO DE UN CASINO CONSISTENTE EN VARIOS COMPONENTES DEL SISTEMA, INCLUYENDO UN MICROPROCESADOR , UNA UNIDAD DE MEMORIA […]

SISTEMA DE JUEGO ELECTRÓNICO DE CASINO CON MAYOR CAPACIDAD DE JUEGO, DE AUTENTICACIÓN Y DE SEGURIDAD, del 26 de Abril de 2011, de IGT: LA INVENCION SE REFIERE A UN SISTEMA DE JUEGO ELECTRONICO DE UN CASINO CONSISTENTE EN VARIOS COMPONENTES DEL SISTEMA, INCLUYENDO UN MICROPROCESADOR , UNA UNIDAD DE MEMORIA […]

HERRAMIENTA UTILIZABLE PARA LA AUTENTIFICACIÓN DE DOCUMENTOS, PROCEDIMIENTOS DE UTILIZACIÓN DE LA HERRAMIENTA Y DE LOS DOCUMENTOS PRODUCIDOS POR EL O LOS PROCEDIMIENTOS, del 30 de Diciembre de 2010, de SOCIETE FRANCAISE DU RADIO TELEPHONE (SFR): Dispositivo utilizable para la lectura semiautomática y protegida de documentos oficiales, por ejemplo DNI, pasaporte, cheques, TB, que comprende: - al menos un medio […]

Procedimiento y aparato de seguridad en un sistema de procesamiento de datos, del 8 de Abril de 2020, de QUALCOMM INCORPORATED: Un procedimiento para transmisiones seguras en un canal de radiodifusión, comprendiendo el procedimiento: obtener una clave a corto […]

Procedimiento y aparato de seguridad en un sistema de procesamiento de datos, del 18 de Marzo de 2020, de QUALCOMM INCORPORATED: Un procedimiento para la recepción segura de una transmisión en un canal de radiodifusión, comprendiendo el procedimiento: recibir una transmisión […]

Sistema y método para la gestión distribuida de ordenadores compartidos, del 20 de Febrero de 2019, de Zhigu Holdings Limited: Método para operar una arquitectura de gestión informática de múltiples niveles, teniendo dicho método los siguientes pasos: operar un ordenador […]

Soporte de almacenamiento de datos de acceso protegido, del 3 de Enero de 2018, de Giesecke+Devrient Mobile Security GmbH: Soporte de almacenamiento de datos con un chip semiconductor que presenta al menos una memoria, en la que está almacenado un programa operativo, caracterizado por que […]