Método y sistema para establecer una Red Igualitaria confiable y descentralizada.

Un sistema para establecer una Red Igualitaria confiable y descentralizada que comprende:

medios de comunicación;

dispositivos de ordenador de usuario n conectados a los medios de comunicación, donde n es mayor de o igual a dos y es un entero; y en donde cada dispositivo informático de usuario conectado a los medios de comunicación tiene un mecanismo para establecer una red de comunicaciones confiable descentralizada con por lo menos dos de los dispositivos de ordenador de usuario n a través de los cuales se comparten de forma segura señales digitales entre el dispositivo informático del usuario y los dos dispositivos de ordenador del usuario de la red de comunicaciones confiable, caracterizado porque dicho mecanismo comprende una lista de miembros confiable de dichos por lo menos dos de los dispositivos de ordenador de usuario n, la lista de miembros confiable es capaz de ser actualizada y que comprende una clave de descifrado respectiva y el nombre de un archivo de información respectivo para cada uno de dichos por lo menos dos de los dispositivos de ordenador de usuario n; y en los que el dispositivo informático del usuario comprende adicionalmente medios para implementar un protocolo de intercambio de archivos para buscar dichos por lo menos dos de los dispositivos de ordenador de usuario n para un archivo de ordenador, y recuperar dicho archivo de ordenador.

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/US2001/046541.

Solicitante: DMT Licensing, LLC.

Nacionalidad solicitante: Estados Unidos de América.

Dirección: Corporation Trust Center 1209 Orange Street Wilmington, New Castle, DE ESTADOS UNIDOS DE AMERICA.

Inventor/es: HAIR, ARTHUR R., GORSKI,CHRISTOPHER, GREINER,CHARLES A.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- G06F17/30

- G06F21/20

- H04L29/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

- H04L29/08 H04L 29/00 […] › Procedimiento de control de la transmisión, p. ej. procedimiento de control del nivel del enlace.

- H04L9/06 H04L […] › H04L 9/00 Disposiciones para las comunicaciones secretas o protegidas. › utilizando el aparato de cifrado registros de desplazamiento o memorias para la codificación por bloques, p. ej. sistema DES.

- H04L9/08 H04L 9/00 […] › distribución de claves.

PDF original: ES-2428867_T3.pdf

Fragmento de la descripción:

Método y sistema para establecer una Red Igualitaria confiable y descentralizada Campo de la invención La presente invención se relaciona con un método y sistema de Red Igualitaria confiable y descentralizada.

Antecedentes de la invención Importante para los negocios que venden películas electrónicamente a través de la Internet incluye la distribución electrónica eficiente y/o el intercambio de archivos. El proceso de intercambiar archivos de ordenador (que incluyen películas digitalizadas) a través de medios de comunicaciones ha aumentado en importancia con la proliferación de la Internet para distribución electrónica y transferencia de archivos. La creación de intercambio de archivos y/o redes igualitarias (por ejemplo Gnutella) ha permitido a los usuarios de estaciones de trabajo, que carecen de software de servicio tradicional distribuir archivos de ordenador. Tradicionalmente, los ordenadores servidores (por ejemplo ordenadores que corren el Servidor Microsoft Windows 2000) desarrollan la tarea de distribuir archivos de ordenador a las estaciones de trabajo del cliente que utilizan una arquitectura de red centralizada. La llegada del intercambio de archivos y/o redes igualitarias dan lugar a una arquitectura de red descentralizada comprendida de múltiples estaciones de trabajo de ordenador (por ejemplo nodos host) que actúan como repositorios redundantes, cada uno es capaz de transferir los mismos archivos de ordenador. Algo del intercambio de archivos actual y/o redes igualitarias se comunican en una forma abierta y no confiable.

Adicionalmente, las redes igualitarias confiables se han basado en un proceso centralizado para identificar miembros y su dirección IP relacionada para establecer la Red Igualitaria confiable.

El documento WO 99/26121 describe un sistema de transferencia de archivos mediante el cual se habilita un número variable de transferencias de datos.

RESUMEN DE LA INVENCIÓN

La presente invención ofrece un sistema nuevo y mejorado de acuerdo con la reivindicación 1 y un método de acuerdo con la reivindicación 7 para establecer una Red Igualitaria confiable y descentralizada para: el intercambio de archivos de ordenador entre dispositivos de ordenador; sesiones de chat confiables; y otras aplicaciones de redes igualitarias confiables. Adicionalmente, la presente invención también ofrece un método y sistema nuevo y mejorado para proporcionar propiedades o atributos de identificación de archivo antes de la descarga real del archivo a través del intercambio de archivos que utilizando una Red Igualitaria confiable y descentralizada. La presente invención puede ser un programa de software que reside en dispositivos de ordenador que permite a los usuarios interactuar automáticamente en una forma igualitaria confiable durante el proceso de intercambio de archivos.

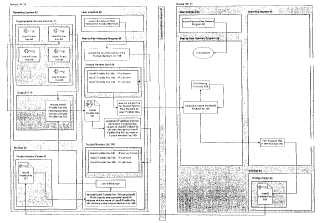

Breve descripción de los dibujos En los dibujos acompañantes, la realización preferida de la invención y los métodos preferidos para practicar la misma se ilustran en los que:

La Figura 1 es un diagrama esquemático que se puede utilizar para llevar a cabo las enseñanzas de esta invención para el propósito de establecer una Red Igualitaria confiable y descentralizada para representar una configuración en la que se pueden conectar dispositivos de ordenador en conjunto con el establecimiento de una Red Igualitaria confiable y descentralizada.

La Figura 2 es un diagrama de flujo de programación de ordenador.

La Figura 3 es un diagrama de flujo de programación de ordenador.

La Figura 4 es un diagrama de flujo de programación de ordenador.

La Figura 5 es un diagrama de flujo de programación de ordenador.

La Figura 6 es un diagrama de flujo de programación de ordenador.

La Figura 7 es un diagrama de flujo de programación de ordenador.

La Figura 8 es un diagrama de flujo de programación de ordenador.

La Figura 9 es un diagrama de flujo de programación de ordenador.

Descripción detallada Con referencia ahora a los dibujos en donde numerales de referencia similares se refieren a partes similares o idénticas a través de diversas vistas, y más específicamente a la figura 1 de las mismas, se muestra un sistema para establecer una Red Igualitaria confiable y descentralizada. El sistema comprende múltiples dispositivos de ordenador (por ejemplo Dispositivo “A” 10, Dispositivo “B” 11) cada uno tiene una conexión con unos Medios de Comunicaciones 20 y cada uno posee los medios para: utilizar protocolos de comunicación (por ejemplo Protocolo FTP 150, Protocolo HTTP 151, Protocolo de Chat 152, Protocolos de Intercambio de Archivos 153) ; utilizar un programa de comunicación (por ejemplo el Programa de Correo Electrónico 130) ; transferir o descargar los archivos de ordenador. El sistema comprende múltiples dispositivos de ordenador (por ejemplo Dispositivo “A” 10, Dispositivo “B” 11) cada uno tiene una Interfaz de Usuario 20 a través de la cual el usuario hace interfaz de los respectivos dispositivos de ordenador. El sistema comprende múltiples dispositivos de ordenador (por ejemplo Dispositivo “A” 10, Dispositivo “B” 11) cada uno tiene un Procesador 21 que procesa instrucciones de computación. El sistema comprende múltiples dispositivos de ordenador (por ejemplo Dispositivo “A” 10, Dispositivo “B” 11) cada uno tiene una RAM 22 que proporciona memoria para los respectivos dispositivos de ordenador. El sistema comprende múltiples dispositivos de ordenador (por ejemplo Dispositivo “A” 10, Dispositivo “B” 11) cada uno tiene un Almacenamiento 23 que proporciona memoria persistente o almacenamiento para los respectivos dispositivos de ordenador. El sistema comprende múltiples dispositivos de ordenador (por ejemplo Dispositivo “A” 10, Dispositivo “B” 11) cada uno tiene un Transceptor 24 que conecta los respectivos dispositivos de ordenador a los Medios de Comunicaciones 30 y a través de los cuales se transfieren las comunicaciones entre los dispositivos de computación. El Dispositivo “A” 10 se separa y se distingue del Dispositivo “B” 11.

Preferiblemente, el Programa de Red Igualitaria 40 se conecta a una Interfaz de Usuario 20 de un dispositivo informático (por ejemplo el Dispositivo “A” 10) que permite que el usuario del Dispositivo “A” 10 ingrese la información al Programa de Red Igualitaria 40. El Programa de Red Igualitaria 40 de un dispositivo informático (por ejemplo el Dispositivo “A” 10) puede utilizar para interactuar con el Programa de Red Igualitaria 40 de otro dispositivo informático (por ejemplo el Dispositivo “B” 11) .

La presente invención se refiere a un método para establecer una Red Igualitaria confiable y descentralizada. El método comprende la etapa de instalar inicialmente el Programa de Red Igualitaria 40. Luego existe preferiblemente la etapa de crear claves de cifrado y descifrado a través de medios de un Cr y ptoAPI 70 de un Sistema Operativo 25. Luego está preferiblemente la etapa de crear un archivo de búsqueda de texto cifrado consultable que contiene información de red identificable en cada dispositivo informático incorporado por la presente invención, que se puede compartir con cada uno de los otros dispositivos de ordenador. Luego está preferiblemente la etapa de anexar datos y/o otra información a, o asociar datos y/o otra información con, un archivo de ordenador específico que se va a incluir en la funcionalidad de intercambio de archivos de la Red Igualitaria confiable y descentralizada creada por la presente invención. Luego está preferiblemente la etapa de distribuir claves públicas (tal como, pero no limitadas a, Correo electrónico, CD-ROM, etc.) desde un dispositivo informático hasta los dispositivos de ordenador de otros miembros que pertenecen a una red confiable dada, y preparar dichas claves públicas para uso en el descifrado de archivos cifrados entre los miembros de la Red Igualitaria confiable. Luego está preferiblemente la etapa por la cual un miembro de la Red Igualitaria confiable puede encontrar otros miembros de la Red Igualitaria confiable a través de los medios descentralizados. Luego está preferiblemente la etapa de utilizar la Red Igualitaria confiable para diversos propósitos de comunicaciones tales como, pero no limitados a: sesiones de chat confiables, intercambio confiable de archivos, etc.

Con referencia ahora a los dibujos en donde numerales de referencia similares se refieren a partes similares o idénticas a través de las cuales las diversas vistas, y más específicamente a la Figura 1 a la Figura 9 de estas, se muestra un aparato 40 para... [Seguir leyendo]

Reivindicaciones:

1. Un sistema para establecer una Red Igualitaria confiable y descentralizada que comprende:

medios de comunicación;

dispositivos de ordenador de usuario n conectados a los medios de comunicación, donde n es mayor de o igual a dos y es un entero; y en donde cada dispositivo informático de usuario conectado a los medios de comunicación tiene un mecanismo para establecer una red de comunicaciones confiable descentralizada con por lo menos dos de los dispositivos de ordenador de usuario n a través de los cuales se comparten de forma segura señales digitales entre el dispositivo informático del usuario y los dos dispositivos de ordenador del usuario de la red de comunicaciones confiable, caracterizado porque dicho mecanismo comprende una lista de miembros confiable de dichos por lo menos dos de los dispositivos de ordenador de usuario n, la lista de miembros confiable es capaz de ser actualizada y que comprende una clave de descifrado respectiva y el nombre de un archivo de información respectivo para cada uno de dichos por lo menos dos de los dispositivos de ordenador de usuario n; y en los que el dispositivo informático del usuario comprende adicionalmente medios para implementar un protocolo de intercambio de archivos para buscar dichos por lo menos dos de los dispositivos de ordenador de usuario n para un archivo de ordenador, y recuperar dicho archivo de ordenador.

2. Un sistema como se reivindica en la reivindicación 1, en donde dicha lista de miembros confiable comprende adicionalmente información desde el archivo de información respectivo de cada uno de dichos por lo menos dos de los dispositivos de ordenador de usuario n.

3. Un sistema como se reivindica en la reivindicación 2, en donde el archivo de información comprende la dirección IP del respectivo dispositivo informático de dichos por lo menos dos de los dispositivos de ordenador de usuario n.

4. Un sistema como se reivindica en una cualquiera de las reivindicaciones precedentes, en donde cada dispositivo informático de usuario comprende adicionalmente medios para implementar un protocolo de Chat para establecer sesiones de chat con dichos por lo menos dos de los dispositivos de ordenador de usuario n.

5. Un sistema como se reivindica en una cualquiera de las reivindicaciones precedentes, en donde cada dispositivo informático comprende adicionalmente un programa de Red Igualitaria (40) , los programas de Red Igualitaria (40) se adaptan para interactuar a través de los medios de comunicación (30) para establecer la Red Igualitaria confiable.

6. Un sistema como se reivindica en la reivindicación 6, en donde cada programa de Red Igualitaria (40) se adapta para enviar la clave de descifrado de su respectivo dispositivo informático al programa de Red Igualitaria (40) de otros dispositivos de ordenador.

7. Un método para establecer una Red Igualitaria confiable y descentralizada que comprende las etapas de:

recibir, en un dispositivo informático del usuario, una primer clave de descifrado y el nombre de un primer archivo de información de un primer dispositivo informático de usuario conectado a los medios de comunicación;

recibir, en el dispositivo informático del usuario, una segunda clave de descifrado y el nombre de un segundo archivo de información de un segundo dispositivo informático de usuario conectado a los medios de comunicación;

almacenar dicha primera clave de descifrado y dicho nombre del primer archivo de información, y dicha segunda clave de descifrado y dicho nombre del segundo archivo de información en una lista de miembros confiable para establecer una red de comunicaciones confiable descentralizada entre el dispositivo informático del usuario y el primer y segundo dispositivos de ordenador del usuario a través de la cual se comparten señales digitales seguramente entre el dispositivo informático del usuario, el primer dispositivo informático de usuario y el segundo dispositivo informático de usuario;

enviar una solicitud de búsqueda para una archivo de ordenador deseado desde el dispositivo informático del usuario hacia los otros dispositivos de ordenador de la lista de miembros confiable a través de los medios de comunicación; y recibir el archivo de ordenador deseado desde el segundo dispositivo informático de usuario a través de los medios de comunicación.

8. El método de la reivindicación 7 incluye la etapa de recibir en el dispositivo informático del usuario un nombre del archivo de ordenador deseado en el segundo dispositivo informático de usuario.

9. El método de la reivindicación 8 incluye la etapa de visualizar en una interfaz de usuario (20) del dispositivo informático del usuario los nombres del archivo de ordenador deseado del archivo de ordenador deseado recibido por

el dispositivo informático del usuario desde cualquiera de los dispositivos de ordenador de la lista de miembros confiable.

10. El método de la reivindicación 9 incluye la etapa de seleccionar el nombre del archivo de ordenador deseado en el segundo dispositivo informático de usuario.

11. El método de la reivindicación 10 incluye la etapa de enviar una solicitud desde el dispositivo informático del

usuario hacia el segundo dispositivo informático de usuario para el archivo de ordenador deseado a través de los medios de comunicación que utilizan el nombre del ordenador deseado en el segundo dispositivo informático de usuario.

Dispositivo “A” 10Sistema Operativo 25

actualiza registrode sistema Almacenamiento 23Programa de Red Igualitaria 40

Carpeta FindMe 60

Carpeta de Búsqueda FindMe 61

Carpeta de Búsqueda Confiable 62

Informaciónde Usuario Interfaz de usuario 20

hace clic enIngresa Archivo Setup.exeinformación de usuario 41

Archivo SEtup.exe 41

inicia programa

Instala el Programa de Red Igualitaria 40 en el Almacenamiento 23

crea Carpeta FindMe 60

crea Carpeta de Búsqueda deResultados FindMe 61

crea Carpeta de BúsquedaConfiable 62

solicita Información deusuario para atributos de archivo guarda información de usuario Sistema Operativo 30

Dispositivo “B” 11

Patentes similares o relacionadas:

Procedimiento y dispositivo para el procesamiento de una solicitud de servicio, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para el procesamiento de una solicitud de servicio, comprendiendo el procedimiento: recibir (S201), mediante un nodo de consenso, una solicitud […]

Sincronización de una aplicación en un dispositivo auxiliar, del 22 de Julio de 2020, de OPENTV, INC.: Un método que comprende, mediante un dispositivo de medios: acceder, utilizando un módulo de recepción, un flujo de datos que incluye contenido […]

Procedimiento y dispositivo para su uso en la gestión de riesgos de información de aplicación, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para la gestión de riesgos de información de aplicación en un dispositivo de red, comprendiendo el procedimiento: recibir información […]

Gestión de memoria intermedia recomendada de red de una aplicación de servicio en un dispositivo de radio, del 22 de Julio de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método llevado a cabo por un nodo de red en una red de comunicación por radio , comprendiendo el método: obtener (S1) una predicción del ancho […]

Método, servidor y sistema de inicio de sesión de confianza, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método de inicio de sesión de confianza implementado por computadora aplicado a un sistema de inicio de sesión de confianza que comprende un primer sistema de aplicación […]

Método y aparato para configurar un identificador de dispositivo móvil, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método implementado por servidor para configurar un identificador de dispositivo móvil, que comprende: obtener una lista de aplicaciones, APP, […]

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]

Método para atender solicitudes de acceso a información de ubicación, del 22 de Julio de 2020, de Nokia Technologies OY: Un aparato que comprende: al menos un procesador; y al menos una memoria que incluye un código de programa informático para uno o más programas, […]