UN MÉTODO Y DISPOSICIÓN PARA PROPORCIONAR SEGURIDAD A TRAVÉS DE CONVERSIÓN DE DIRECCIONES DE RED UTILIZANDO TUNELADO Y COMPENSACIONES.

Procedimiento para la comunicación segura de paquetes entre un primer dispositivo de ordenador (181,

INICIADOR) y un segundo dispositivo de ordenador (185, RESPONDEDOR) a través de una red (184) de transmisión de datos basada en conmutación de paquetes que incluye dispositivos de ordenador intermedios (183, 187, 305), donde al menos uno de los citados dispositivos de ordenador mencionados realiza una conversión de direcciones de red y/o una conversión de protocolo, caracterizado porque dicho procedimiento comprende los pasos consistentes en: - determinar qué conversiones de direcciones de red deben tener lugar, caso de haberla, en los paquetes transmitidos entre el primer dispositivo de ordenador y el segundo dispositivo de ordenador, - con el fin de habilitar el traslado de las conversiones de direcciones de red que se hayan determinado, tomar paquetes (301) acordes con un primer protocolo y encapsularlos (302) en paquetes acordes con un segundo protocolo, cuyo segundo protocolo sea capaz de trasladar conversiones de direcciones de red, - transmitir desde un primer dispositivo de ordenador al segundo dispositivo de ordenador los citados paquetes acordes con el segundo protocolo mencionado y - con el fin de invertir la encapsulación (302) que se realizó para posibilitar el traslado de las conversiones de direcciones de red, desencapsular (303) dichos paquetes transmitidos según el citado segundo protocolo para transformarlos en paquetes (304) acordes con el citado primer protocolo

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/FI2000/000537.

Solicitante: TECTIA OYJ.

Nacionalidad solicitante: Finlandia.

Dirección: KUMPULANTIE 3 00520 HELSINKI FINLANDIA.

Inventor/es: KIVINEN,Tero, YLÖNEN,Tatu.

Fecha de Publicación: .

Fecha Solicitud PCT: 15 de Junio de 2000.

Clasificación Internacional de Patentes:

- H04L12/46E

- H04L29/06S2E

- H04L29/12A

Clasificación PCT:

- H04L29/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

Clasificación antigua:

- H04L29/06 H04L 29/00 […] › caracterizadas por un protocolo.

Países PCT: Austria, Bélgica, Suiza, Alemania, Dinamarca, España, Francia, Reino Unido, Grecia, Italia, Liechtensein, Luxemburgo, Países Bajos, Suecia, Mónaco, Portugal, Irlanda, Eslovenia, Finlandia, Rumania, Chipre, Lituania, Letonia, Ex República Yugoslava de Macedonia, Albania.

PDF original: ES-2362993_T3.pdf

Fragmento de la descripción:

La invención se refiere en general al campo de las comunicaciones seguras entre ordenadores en redes de transmisión de datos basadas en conmutación de paquetes. Más concretamente, el invento se refiere al campo de la implementación y mantenimiento de conexiones de comunicaciones seguras a través de una Conversión o Transformación de direcciones de red (NAT: Network Adress Translation) o conversión de protocolo.

El Grupo de Trabajo de Ingeniería de Internet (IETF) ha normalizado el conjunto de programas (suite) de protocolo IPSEC (Internet Protocol Security); las normas se conocen bien a través de los Request For Comments o documentos RFC números RFC2401, RFC2402, RFC2406, RFC2407, RFC2408 y RFC2409 que se mencionan en la lista de referencias anexa. Los protocolos IPSEC proporcionan seguridad al Protocolo de Internet o IP especificado en sí mismo en el documento RFC791. IPSEC realiza la autenticación y encriptación a nivel de paquete generando una nueva cabecera IP que añade delante del paquete una Cabecera de Autenticación (AH) o una cabecera de Carga (Payload) de Seguridad de Encapsulación (ESP). El paquete original se autentica criptográficamente y puede ser encriptado opcionalmente. El método usado para autenticar y encriptar opcionalmente un paquete se identifica mediante un valor de índice de parámetros de seguridad (SPI) almacenado en las cabeceras AH y ESP. El documento RFC número RFC2401 especifica un modo de transporte y un modo de entunelación (tunnelling) para paquetes; el presente invento puede aplicarse con independencia de cuál de estos métodos sea el utilizado.

En los últimos años, cada vez más fabricantes y proveedores de servicios de Internet han empezado a desarrollar la conversión de direcciones de red (NAT). Se encuentran referencias a NAT al menos en el documento RFC número RFC1631, así como en los documentos que están identificados en la lista de referencias anexa como Srisuresh98Terminology, SrisureshEgevang98, Srisuresh98Scurity, HoldregeSrisuresh99, TYS99, Rekhter99, LoBorella99 y BorellaLo99. Hay dos formas fundamentales de conversión de direcciones, ilustradas de forma esquemática en Figs. 1a y 1b: el equipo NAT 101 y el puerto NAT 151. El equipo NAT sólo convierte las direcciones IP en un paquete entrante 102 de modo que un paquete saliente 103 tiene una dirección IP distinta. El puerto NAT 151 también toca los números puerto TCP y UDP (Protocolo de Control de Tráfico; Protocolo de Datagrama de Usuario) en un paquete entrante 152, multiplexando varias direcciones IP a una sola dirección IP en un paquete saliente 153 y desmultiplexando correspondientemente una dirección IP simple en diversas direcciones IP para paquetes que viajan en el sentido contrario (no mostrado). Los puertos NAT son especialmente habituales en los entornos domésticos y de pequeñas oficinas. En las Figs. 1a y 1b se muestra, solamente con fines de claridad gráfica, la separación física de las conexiones de entrada y salida para dispositivos NAT; en la práctica hay muchas formas posibles de conectar físicamente una NAT.

La conversión de direcciones de red tiene lugar más frecuentemente en el extremo o borde de las redes locales (es decir, conversión entre múltiples direcciones locales privadas por un lado y unas pocas direcciones públicas encaminables globalmente en el otro). La mayoría de las veces se utiliza un puerto NAT y hay una sola dirección encaminable globalmente. En la Fig. 1b se ilustra de forma esquemática un red local 154. Este tipo de disposiciones se están haciendo extremadamente comunes en los mercados domésticos y pequeñas oficinas. Algunos proveedores de servicios de Internet han empezado también a dar a sus clientes direcciones privadas y a realizar la conversión de direcciones de red de dichas direcciones en sus redes básicas. En general, la conversión de direcciones de red se ha analizado ampliamente y en profundidad, por ejemplo en el grupo de trabajo NAT dentro de Internet Engineering Task Force. Los principios operativos de un dispositivo NAT son ampliamente conocidos, y existen muchas implementaciones de múltiples proveedores disponibles en el mercado, incluidas varias implementaciones con códigos fuentes de acceso gratis. La operación típica de un NAT se puede describir de modo que mapea direcciones IP y combinaciones de puertos para diferentes direcciones IP y combinaciones de puertos. El mapeo se mantendrá constante durante la duración de una conexión de red, pero puede cambiar (despacio) con el tiempo. En la práctica, la funcionalidad de NAT se integra con frecuencia en un cortafuego o un encaminador.

La Fig. 1c ilustra un ejemplo práctico del caso de una comunicación de red en la que un nodo de transmisión 181 está ubicado en una primera red de área local (también conocida como la primera red privada) 182, que tiene un puerto NAT 183 para conectarse a una red general 184 de transmisión de datos basada en conmutación de paquetes de amplia área, como la Internet. Esta última consta de un gran número de nodos interconectados de forma arbitraria. Un nodo receptor 185 se sitúa en una segunda red de área local 186 que está a su vez acoplada a una red de área-ancha a través de un NAT 187. Las denominaciones “nodo transmisor” y “nodo receptor” son algo engañosas, dado que se necesita una comunicación bidireccional para establecer una red de servicios segura. El nodo de transmisión es el que inicia la comunicación. También se utilizan los términos “Iniciador” y “Respondedor” para el nodo transmisor y el nodo receptor, respectivamente.

El propósito de la Fig. 1c es enfatizar el hecho de que los nodos de comunicación no se percatan ni del número o la naturaleza de los dispositivos intermedios a través de los cuales se comunican ni de la naturaleza de las transformaciones que tienen lugar. Además de las NATs, hay otro tipo de dispositivos en la red de Internet que pueden modificar legalmente paquetes durante su transmisión. Un ejemplo típico es el convertidor de protocolo, cuya principal función es convertir el paquete en un protocolo diferente sin perturbar la operación normal. Su uso conlleva problemas muy similares al caso de la NAT. Un ejemplo bastante sencillo pero importante es la conversión entre IPv4 e IPv6, que son diferentes versiones del Protocolo de Internet. Los mencionados convertidores serán extremadamente importantes y comunes en un futuro próximo. Un paquete puede sufrir numerosas conversiones de este tipo a lo largo de su recorrido, y es posible que los puntos finales de las comunicaciones utilicen de hecho un protocolo diferente. Lo mismo que NAT, la conversión de protocolo tiene lugar habitualmente en encaminadores y cortafuegos.

En la comunidad IPSEC se sabe bien que el protocolo IPSEC no funciona adecuadamente en las conversiones de direcciones de red. Este problema se ha analizado en al menos los documentos referidos como HoldregeSrisuresh99 y Rekhter99.

En la solicitud de patente finlandesa número 974665 y la correspondiente solicitud PCT número FI98/701032 (publicada en 15 de Julio de 1999 como WO-A-99/35799) se ha presentado un determinado método para realizar conversión de direcciones IPSEC y un método de autenticación de paquetes que es sensible a las conversiones de direcciones y conversiones de protocolo en ruta del paquete. En dichas solicitudes se ha presentado adicionalmente un dispositivo de red transmisora y un dispositivo de red receptora que son capaces de utilizar las ventajas del método mencionado anteriormente. Sin embargo, en dichas solicitudes de patentes previas permanecen sin resolverse algunos de los problemas relativos al suministro de servicios de seguridad en red sobre conversión de direcciones de red.

La patenten US-A-5 793 763 proporciona un sistema y un método para convertir direcciones locales IP a una única dirección IP global de acuerdo con el bien conocido principio de las redes NAT. Los paquetes que llegan de la red Internet se apantallan mediante un algoritmo de seguridad adaptable.

La publicación WO-A-98/32065 muestra cómo se conecta un dispositivo de seguridad en red entre un cliente protegido y una red. El dispositivo de seguridad en red negocia una clave de sesión con cualquier otro cliente protegido. De este modo, quedan encriptadas todas las comunicaciones entre los dos clientes. El dispositivo de seguridad realiza la conversión de direcciones entre la dirección del cliente y su propia dirección antes de transmitir los paquetes a la red y después de haber recibido los paquetes de la red.

Otras publicaciones del estado de la técnica anterior son: DATA COMMUNICATIONS, MCGRAW... [Seguir leyendo]

Reivindicaciones:

1. Procedimiento para la comunicación segura de paquetes entre un primer dispositivo de ordenador (181, INICIADOR) y un segundo dispositivo de ordenador (185, RESPONDEDOR) a través de una red (184) de transmisión de datos basada en conmutación de paquetes que incluye dispositivos de ordenador intermedios (183, 187, 305), donde al menos uno de los citados dispositivos de ordenador mencionados realiza una conversión de direcciones de red y/o una conversión de protocolo, caracterizado porque dicho procedimiento comprende los pasos consistentes en:

determinar qué conversiones de direcciones de red deben tener lugar, caso de haberla, en los paquetes transmitidos entre el primer dispositivo de ordenador y el segundo dispositivo de ordenador,

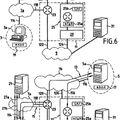

con el fin de habilitar el traslado de las conversiones de direcciones de red que se hayan determinado, tomar paquetes (301) acordes con un primer protocolo y encapsularlos (302) en paquetes acordes con un segundo protocolo, cuyo segundo protocolo sea capaz de trasladar conversiones de direcciones de red,

transmitir desde un primer dispositivo de ordenador al segundo dispositivo de ordenador los citados paquetes acordes con el segundo protocolo mencionado y

con el fin de invertir la encapsulación (302) que se realizó para posibilitar el traslado de las conversiones de direcciones de red, desencapsular (303) dichos paquetes transmitidos según el citado segundo protocolo para transformarlos en paquetes (304) acordes con el citado primer protocolo.

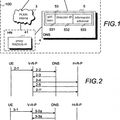

2. Procedimiento según reivindicación 1, caracterizado porque el paso consistente en tomar paquetes (301) acordes con un primer protocolo y encapsularlos (302) en paquetes acordes con un segundo protocolo, comprende los subpasos consistentes en

tomar paquetes acordes con el Protocolo de Internet (401, 402),

procesar dichos paquetes de acuerdo con el conjunto de programas (suite) de protocolo IPSEC y

encapsular los paquetes procesados en paquetes acordes con el Protocolo de Datagramas de Usuario (401, 403, 404).

3. Procedimiento según reivindicación 1, caracterizado porque el paso consistente en tomar paquetes (301) acordes con un primer protocolo y encapsularlos (302) en paquetes acordes con el segundo protocolo, comprende los subpasos consistentes en

tomar paquetes acordes con el Protocolo de Internet,

procesar dichos paquetes de acuerdo con el conjunto de programas (suite) de protocolo IPSEC, y

encapsular los paquetes procesados en paquetes acordes con el Protocolo de Control de Transmisión.

4. Procedimiento según reivindicación 1, caracterizado porque además comprende el paso de compensar las conversiones de direcciones de red en el citado segundo protocolo realizadas sobre los paquetes que se han transmitido entre el primer dispositivo de ordenador y el segundo dispositivo de ordenador.

5. Procedimiento según reivindicación 1, caracterizado porque adicionalmente comprende el paso de transmitir periódicamente (306, 307) paquetes de activación entre el primer dispositivo de ordenador y el segundo dispositivo de ordenador para asegurar que permanezcan estables las conversiones de direcciones de red que tengan lugar, caso de haberlas, en los paquetes transmitidos entre el primer dispositivo de ordenador y el segundo dispositivo de segundo ordenador.

6. Procedimiento según reivindicación 1, caracterizado porque para establecer condicionalmente una conexión de comunicación segura entre un primer dispositivo de ordenador (181, INICIADOR) y un segundo dispositivo de ordenador (185, RESPONDEDOR) a través de una red de transmisión de datos basada en conmutación de paquetes (184) que incluye dispositivos de ordenador intermedios (183, 187, 305), donde al menos uno de dichos dispositivos de ordenador realiza una conversión de direcciones de red y/o una conversión de protocolo, dicho procedimiento consta de los pasos consistentes en

averiguar (201, 201) si el segundo dispositivo de ordenador soporta o no un método de comunicación en el que: se determina que ocurran conversiones de direcciones de red, si es que hay alguna, sobre paquetes transmitidos entre el primer dispositivo de ordenador y el segundo dispositivo de ordenador; tomar paquetes conformes con un primer protocolo y encapsularlos de acuerdo con un segundo protocolo, siendo este segundo protocolo capaz de atravesar conversiones de direcciones de red; transmitir los paquetes conformes con dicho segundo protocolo desde el primer dispositivo de ordenador al segundo dispositivo de ordenador; y desencapsular dichos paquetes, transmitidos de acuerdo con dicho segundo protocolo, a paquetes conformes con el citado primer protocolo,

como respuesta a un resultado que indique que efectivamente el segundo dispositivo de ordenador soporta dicho método de comunicación, establecer una conexión de comunicación segura entre el primer dispositivo de ordenador y el segundo dispositivo de ordenador en la cual se emplee dicho método de comunicación y

como respuesta a un resultado que indique que efectivamente el segundo dispositivo de ordenador no soporta dicho método de comunicación, deshabilitar el uso de dicho método de comunicación entre el primer y segundo dispositivos de ordenador.

7. Procedimiento según reivindicación 1, caracterizado porque para entunelar paquetes entre un primer dispositivo de ordenador (181, INICIADOR) y un segundo dispositivo de ordenador (185, RESPONDEDOR) a través de una red de transmisión de datos basada en conmutación de paquetes (184) que incluye dispositivos de ordenador intermedios (183, 187, 305), donde al menos uno de los ordenadores mencionados realiza una conversión de direcciones de red y/o una conversión de protocolo, el procedimiento comprende los pasos consistentes en:

establecer un modo de entunelación bidireccional entre el primer dispositivo de ordenador y el segundo dispositivo de ordenador mediante el intercambio de paquetes conformes con un protocolo de comunicación segura,

tomar paquetes (301) conformes con un primer protocolo y encapsularlos (302) en el primer dispositivo de ordenador en paquetes conformes con un segundo protocolo, siendo dicho segundo protocolo capaz de atravesar conversiones de direcciones de red,

transmitir dichos paquetes conformes con dicho segundo protocolo desde el primer dispositivo de ordenador al segundo dispositivo de ordenador,

en el segundo dispositivo de ordenador, desencapsular (303) los citados paquetes transmitidos conformes con dicho segundo protocolo a paquetes (304) conformes con el mencionado primer protocolo,

obtener información sobre las conversiones de direcciones de red que se han producido sobre los paquetes transmitidos entre el primer dispositivo de ordenador y el segundo dispositivo de ordenador y

utilizar la información obtenida anteriormente para modificar el modo de entunelación bidireccional establecido entre el primer dispositivo de ordenador y el segundo dispositivo de ordenador.

8. Procedimiento según reivindicación 7, caracterizado porque el paso de obtener información sobre las conversiones de direcciones que se han producido sobre los paquetes transmitidos entre el primer dispositivo de ordenador y el segundo dispositivo de ordenador, comprende los subpasos consistentes en

transmitir un paquete entre el primer dispositivo de ordenador y el segundo dispositivo de ordenador, teniendo dicho paquete una parte de cabecera y una parte de carga neta (payload), y

comparar una dirección de red transmitida en dicha carga neta con una dirección de red transmitida en dicha cabecera para así averiguar qué cambios ha sufrido la dirección de red transmitida en tal cabecera.

9. Procedimiento según reivindicación 7, caracterizado porque adicionalmente comprende el paso de transmitir periódicamente paquetes de activación (306, 307) entre el primer dispositivo de ordenador y el segundo dispositivo de ordenador para asegurar que permanezcan estables las conversiones de direcciones de red que tengan lugar, caso de haberlas, en los paquetes transmitidos entre el primer dispositivo de ordenador y el segundo dispositivo de ordenador.

10. Procedimiento según reivindicación 7, caracterizado porque el paso de utilizar la mencionada información obtenida para modificar la operación de entunelación de paquetes comprende el subpaso de introducir una conversión de direcciones antes de encapsular (302) los paquetes para así compensar las conversiones de direcciones de red realizadas sobres los paquetes transmitidos entre el primer dispositivo de ordenador y el segundo dispositivo de ordenador.

11. Procedimiento según reivindicación 7, caracterizado porque el paso de utilizar la mencionada información obtenida para modificar la operación de entunelación de paquetes comprende el subpaso de introducir una conversión de direcciones después de desencapsular (303) los paquetes para así compensar las conversiones de direcciones de red realizadas sobres los paquetes transmitidos entre el primer dispositivo de ordenador y el segundo dispositivo de ordenador.

12. Procedimiento según reivindicación 1, caracterizado porque para entunelar paquetes entre un primer dispositivo de ordenador (181, INICIADOR) y un segundo dispositivo de ordenador (185, RESPONDEDOR) a través

de una red de transmisión de datos (184) basada en conmutación de paquetes que incluye dispositivos de ordenador intermedios (183, 187, 305), existiendo en dicha red de transmisión datos un protocolo de seguridad que comprende una conexión de gestión de claves y emplea un formato de paquetes específico para los paquetes de gestión de claves, el procedimiento comprende los siguientes pasos

encapsular los paquetes de datos que no son paquetes de gestión de claves en dicho formato de paquetes específico para paquetes de gestión de claves,

transmitir desde el primer dispositivo de ordenador al segundo dispositivo de ordenador dichos paquetes encapsulados en el formato especifico de paquetes,

discriminar, en el segundo dispositivo de ordenador, los paquetes de datos encapsulados en el formato específico de los auténticos paquetes de gestión de claves y

desencapsular los paquetes de datos encapsulados en el formato específico de paquetes.

13. Procedimiento según reivindicación 12, caracterizado porque el paso de encapsular los paquetes de datos que no son paquetes de gestión de claves comprende los subpasos de

encapsular los paquetes de datos que no son paquetes de gestión de claves en un formato de paquete de gestión de claves especificado por el protocolo de Intercambio de Claves en Internet (IKE) que define un determinado campo de Cookie Iniciador e

insertar dentro del campo Cookie Iniciador de un paquete de datos encapsulado, un valor que indique que el paquete encapsulado es un paquete de datos y no un paquete de gestión de claves.

14. Procedimiento según reivindicación 1, caracterizado porque el procedimiento comprende los pasos de

establecer una conexión de gestión de claves entre el primer dispositivo de ordenador y el segundo dispositivo de ordenador, de acuerdo con un protocolo de seguridad;

componer un paquete indicador con una parte de cabecera y una parte de carga neta;

comunicar dicho paquete indicador dentro de la conexión de gestión de claves; y

comparar la parte de cabecera y la parte de carga neta para determinar qué conversiones de dirección, si las hubiera, han sufrido los paquetes transmitidos entre el primer dispositivo de ordenador y el segundo dispositivo de ordenador.

15. Procedimiento según reivindicación 14, caracterizado porque el protocolo de seguridad determina un número de puerto estándar para una conexión de gestión de claves, y además el procedimiento incluye el paso de comparar en el paquete indicador recibido un número de puerto de origen con dicho número de puerto estándar para una conexión de gestión de claves.

16. Procedimiento según reivindicación 1, caracterizado porque reconoce un protocolo de seguridad que determina el proceso modo-transporte de paquetes para transmisión y recepción; y donde se ha determinado una verificación-suma de protocolo de alto-nivel para comprobar la integridad de los paquetes recibidos, y comprendiendo este procedimiento los siguientes pasos

en el primer dispositivo de ordenador, ejecutar el proceso modo-transporte para paquetes que se han de transmitir al segundo dispositivo de ordenador,

en el segundo dispositivo de ordenador, ejecutar el proceso modo-transporte para paquetes recibidos del primer dispositivo de ordenador, incluyendo dicho proceso modo-transporta la desencapsulación de los paquetes recibidos y

en el segundo dispositivo de ordenador, actualizar la verificación-suma de del protocolo de alto-nivel para compensar los cambios, si los hubiera, provocados por las conversiones de dirección de red.

17. Procedimiento según reivindicación 16, caracterizado porque

el paso de ejecutar en el primer dispositivo de ordenador el proceso modo-transporte para paquetes transmitidos al segundo dispositivo de ordenador toma la forma de proceso modo-transporte determinado por el conjunto de programas de protocolo IPSEC y

el paso de ejecutar en el segundo dispositivo de ordenador el proceso modo-transporte para paquetes recibidos desde el primer dispositivo de ordenador toma la forma de proceso modo-transporte determinado por el conjunto de programas de protocolo IPSEC.

18. Procedimiento según reivindicación 16, caracterizado además porque comprende los pasos de

en el primer dispositivo de ordenador, tras ejecutar el proceso modo-transporte para un paquete que va a transmitirse al segundo dispositivo de ordenador, encapsular el paquete procesado en un paquete acorde con un determinado protocolo, siendo dicho segundo protocolo capaz de atravesar conversiones de dirección de red y

en el segundo dispositivo de ordenador, antes de ejecutar el proceso modo-transporte para un paquete recibido desde el primer dispositivo de ordenador, desencapsular el paquete recibido desde el paquete acorde con dicho segundo protocolo y reemplazar un número de direcciones de red en el paquete des-encapsulado por un número correspondiente de direcciones de red tomados del paquete recibido antes de la desencapsulación.

19. Procedimiento según reivindicación 16, caracterizado porque en el paso de actualizar la verificación-suma de protocolo de alto-nivel toma la forma de recalcular la verificación-suma para los paquetes procesados en modo-transporte.

20. Procedimiento según reivindicación 1, caracterizado porque para mantener inalterada la forma de las conversiones de direcciones realizadas por los dispositivos de conversión de direcciones de red sobre los paquetes reales de datos encapsulados y transmitidos con cierta información de dirección, entre un primer dispositivo de ordenador (181, INICIADOR) y un segundo dispositivo de ordenador (185, RESPONDEDOR) a través de una red de transmisión de datos basada en conmutación de paquetes (184), dicho procedimiento incluye el paso de

forzar al menos a uno de los dispositivos de ordenador primero y segundo a transmitir (306) al otro dispositivo de ordenador paquetes de activación con información de dirección idéntica a la de los paquetes de datos reales con una frecuencia lo suficientemente alta como para que los dispositivos de conversión de direcciones de red reutilicen constantemente los mapeos usados por la conversiones de direcciones de red (305) incluso cuando una determinada fracción de los paquetes comunicados entre el primer ordenador y el segundo ordenador se hayan perdido en la red.

21. Procedimiento para trasmitir de forma segura paquetes desde un primer dispositivo de ordenador (181, INICIADOR) a un segundo dispositivo de ordenador (185, RESPONDEDOR) a través de una red de transmisión de datos (184) basada en conmutación de paquetes, que incluye dispositivos de ordenador intermedios (183, 187, 305), donde al menos uno de dichos dispositivos de ordenador ejecuta una conversión de direcciones de red y/o una conversión de protocolo, caracterizado por que dicho procedimiento incluye los pasos de:

determinar qué conversiones de direcciones de red, si las hubiera, tienen lugar sobre paquetes transmitidos desde el primer dispositivo de ordenador al segundo dispositivo de ordenador,

habilitar las conversiones de direcciones de red, si existen, que se determinó que debían tener lugar, tomando (301) paquetes acordes con un primer protocolo y encapsulándolos (302) en paquetes acordes con un segundo protocolo, siendo dicho segundo protocolo capaz de atravesar conversiones de direcciones de red, y

transmitir dichos paquetes acordes con dicho segundo protocolo desde el primer dispositivo de ordenador al segundo dispositivo de ordenador.

22. Procedimiento para recibir de forma segura paquetes desde un primer dispositivo de ordenador (181, INICIADOR) a un segundo dispositivo de ordenador (185, RESPONDEDOR) a través de una red de transmisión de datos (184) basada en conmutación de paquetes, que incluye dispositivos de ordenador intermedios (183, 187, 305), donde al menos uno de dichos dispositivos de ordenador ejecuta una conversión de direcciones de red y/o una conversión de protocolo, caracterizado por que dicho procedimiento incluye los pasos de:

determinar qué conversiones de direcciones de red, si las hubiera, tienen lugar sobre paquetes transmitidos entre el primer dispositivo de ordenador y el segundo dispositivo de ordenador,

recibir paquetes acordes con un segundo protocolo enviados desde el primer dispositivo de ordenador al segundo dispositivo de ordenador, siendo dicho segundo protocolo capaz de atravesar conversiones de direcciones de red, y

con el fin de invertir una encapsulación (302), que se había realizado para atravesar las conversiones de direcciones de red que se había determinado que tuvieran lugar, desencapsular (303) dichos paquetes transmitidos acordes con el mencionado segundo protocolo en paquetes acordes (304) con un primer protocolo.

23. Procedimiento según cualquiera de las reivindicaciones 1 a 22, que comprende el uso de la carga neta privada de un paquete para revelar las conversiones de direcciones que están teniendo lugar.

24. Aparato para dispositivo de red de transmisión (500) para transmitir paquetes de forma segura a un dispositivo receptor a través de una red de transmisión de datos basada en conmutación de paquetes que incluye

dispositivos intermedios, donde al menos uno de dichos dispositivos realiza una conversión de direcciones de red y/o una conversión de protocolo, caracterizado por que el aparato comprende

medios (502, 503, 504, 506, 507) para determinar qué conversiones de direcciones de red, si las hubiera, tienen lugar sobre los paquetes transmitidos al segundo dispositivo de ordenador, y para posibilitar el transcurso de las conversiones de direcciones de red que se haya determinado que ocurrieron, tomando paquetes acordes con un primer protocolo y encapsulándolos en paquetes acordes con un segundo protocolo, siendo dicho segundo protocolo capaz de atravesar conversiones de direcciones de red, y

un interfaz (501) para transmitir dichos paquetes acordes con el mencionado segundo protocolo entre el dispositivo emisor y el dispositivo receptor.

25. Aparato para un dispositivo receptor (500) para recibir paquetes de forma segura desde un dispositivo transmisor a través de una red de transmisión de datos basada en conmutación de paquetes que incluye dispositivos intermedios, donde al menos uno de dichos dispositivos realiza una conversión de direcciones de red y/o una conversión de protocolo, caracterizado por que el aparato comprende

un interfaz (501) para recibir dichos paquetes acordes con el mencionado segundo protocolo entre el dispositivo emisor y el dispositivo receptor, siendo dicho segundo protocolo capaz de atravesar conversiones de direcciones de red, y

medios (502, 503, 504, 506, 507) para determinar qué conversiones de direcciones de red, si las hubiera, tienen lugar sobre los paquetes transmitidos entre el dispositivo transmisor y el dispositivo receptor, y para desencapsular dichos paquetes transmitidos acordes con el mencionado segundo protocolo en paquetes acordescon un primer protocolo con el fin de invertir la encapsulación (302), que se había realizado para atravesar las conversiones de direcciones de red que se había determinado que tuvieran lugar.

Patentes similares o relacionadas:

SISTEMA DE MENSAJERÍA Y PROCEDIMIENTO PARA EL MISMO, del 27 de Junio de 2011, de CHIKKA PTE LTD: Método para transmitir información entre un dispositivo (13a) de comunicación inalámbrica y un ordenador , proporcionando un servicio de mensajería que comprende […]

OPTIMIZACIÓN DE LA CONEXIÓN ENTRE UN TERMINAL MÓVIL DE COMUNICACIONES Y UN SERVIDOR DE SEÑALIZACIÓN A TRAVÉS DE UN DISPOSITIVO DE TRADUCCIÓN DE DIRECCIONES, del 17 de Febrero de 2011, de ALCATEL LUCENT: Terminal móvil de comunicaciones (T), que incluye medios de conexión (MCNX) a redes de acceso (N1, N2) y medios de registro (MREG) para transmitir […]

OPTIMIZACIÓN DE LA CONEXIÓN ENTRE UN TERMINAL MÓVIL DE COMUNICACIONES Y UN SERVIDOR DE SEÑALIZACIÓN A TRAVÉS DE UN DISPOSITIVO DE TRADUCCIÓN DE DIRECCIONES, del 17 de Febrero de 2011, de ALCATEL LUCENT: Terminal móvil de comunicaciones (T), que incluye medios de conexión (MCNX) a redes de acceso (N1, N2) y medios de registro (MREG) para transmitir […]

PROCEDIMIENTO Y SISTEMA DE ENRUTAMIENTO EN REDES DE COMUNICACIONES ENTRE UN PRIMER NODO Y UN SEGUNDO NODO, del 9 de Febrero de 2011, de FRANCE TELECOM: Procedimiento de transmisión de datos entre un terminal cliente (3a) y un servidor (5a) conectados entre sí por medio de redes de comunicaciones , […]

PROCEDIMIENTO Y SISTEMA DE ENRUTAMIENTO EN REDES DE COMUNICACIONES ENTRE UN PRIMER NODO Y UN SEGUNDO NODO, del 9 de Febrero de 2011, de FRANCE TELECOM: Procedimiento de transmisión de datos entre un terminal cliente (3a) y un servidor (5a) conectados entre sí por medio de redes de comunicaciones , […]

CONTROL DE SERVICIOS DE MENSAJERIA EN DOMINIOS DE IP, del 16 de Diciembre de 2010, de MARKPORT LIMITED: Una puerta de acceso que comprende: una interfaz a una red de paquetes; una interfaz a una red móvil; un procesador para realizar una conversión […]

CONTROL DE SERVICIOS DE MENSAJERIA EN DOMINIOS DE IP, del 16 de Diciembre de 2010, de MARKPORT LIMITED: Una puerta de acceso que comprende: una interfaz a una red de paquetes; una interfaz a una red móvil; un procesador para realizar una conversión […]

SOPORTE DE MOVILIDAD IP UTILIZANDO UN REGISTRO DE PROXI DE NODO MOVIL, del 1 de Julio de 2010, de QUALCOMM INCORPORATED: Un procedimiento para llevar a cabo un registro de nodo móvil que comprende las etapas de:

recibir, en un dispositivo de comunicaciones inalámbricas, una señal de datos […]

SOPORTE DE MOVILIDAD IP UTILIZANDO UN REGISTRO DE PROXI DE NODO MOVIL, del 1 de Julio de 2010, de QUALCOMM INCORPORATED: Un procedimiento para llevar a cabo un registro de nodo móvil que comprende las etapas de:

recibir, en un dispositivo de comunicaciones inalámbricas, una señal de datos […]

METODO Y SISTEMA PARA AUTORIZAR Y FACTURAR A UN ANFITRION CON MULTIPLES DIRECCIONES EN UNA RED IPV6, del 21 de Mayo de 2010, de HUAWEI TECHNOLOGIES CO., LTD.: Un método para autorizar y facturar a un anfitrión con múltiples direcciones en una red IPv6 que comprende un servidor de autenticación, autorización […]

METODO Y SISTEMA PARA AUTORIZAR Y FACTURAR A UN ANFITRION CON MULTIPLES DIRECCIONES EN UNA RED IPV6, del 21 de Mayo de 2010, de HUAWEI TECHNOLOGIES CO., LTD.: Un método para autorizar y facturar a un anfitrión con múltiples direcciones en una red IPv6 que comprende un servidor de autenticación, autorización […]

ENTREGA DE INFORMACION ADICIONAL NECESARIA PARA EL ESTABLECIMIENTO DE UNA CONEXION, del 7 de Mayo de 2010, de TELIASONERA FINLAND OYJ: Un procedimiento de entrega de información adicional en un sistema de telecomunicaciones que comprende al menos dos servidores […]

ENTREGA DE INFORMACION ADICIONAL NECESARIA PARA EL ESTABLECIMIENTO DE UNA CONEXION, del 7 de Mayo de 2010, de TELIASONERA FINLAND OYJ: Un procedimiento de entrega de información adicional en un sistema de telecomunicaciones que comprende al menos dos servidores […]

MÉTODO DE PROCESO PARA LA INVALIDACIÓN DEL TÚNEL DE DATOS DEL ENLACE DESCENDENTE ENTRE REDES, SISTEMA DE COMUNICACIONES Y DISPOSITIVO, del 10 de Febrero de 2012, de HUAWEI TECHNOLOGIES CO., LTD.: Un método de proceso para la invalidación de un túnel de datos del enlace descendente entre redes, en el que se recibe por parte […]