Sistema y método para proporcionar protección contra programas maliciosos para redes.

Un sistema (500) para proporcionar protección a los dispositivos conectados a una red,

que comprende:

un componente de exploración (530) adaptado para determinar si un mensaje incluye un programa malicioso; y

un componente de cuarentena (535) acoplado al componente de exploración y adaptado para retener el mensaje cuando el mensaje incluye un programa malicioso; estando el sistema caracterizado por que:

el componente de exploración está adaptado además para:

examinar en cada mensaje que se recibe si hay una firma digital que indique que no debería reenviarse el mensaje examinado; y

reenviar el mensaje examinado al componente de cuarentena cuando se encuentra una firma digital.

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/US2002/011685.

Solicitante: Nokia Technologies OY.

Nacionalidad solicitante: Finlandia.

Dirección: KARAPORTTI 3 02610 ESPOO FINLANDIA.

Inventor/es: SMITH,GREGORY J.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04L12/58 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 12/00 Redes de datos de conmutación (interconexión o transferencia de información o de otras señales entre memorias, dispositivos de entrada/salida o unidades de tratamiento G06F 13/00). › Sistemas de conmutación de mensajes.

- H04L29/06 H04L […] › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

PDF original: ES-2549069_T3.pdf

Fragmento de la descripción:

Sistema y método para proporcionar protección contra programas maliciosos para redes Campo de la invención

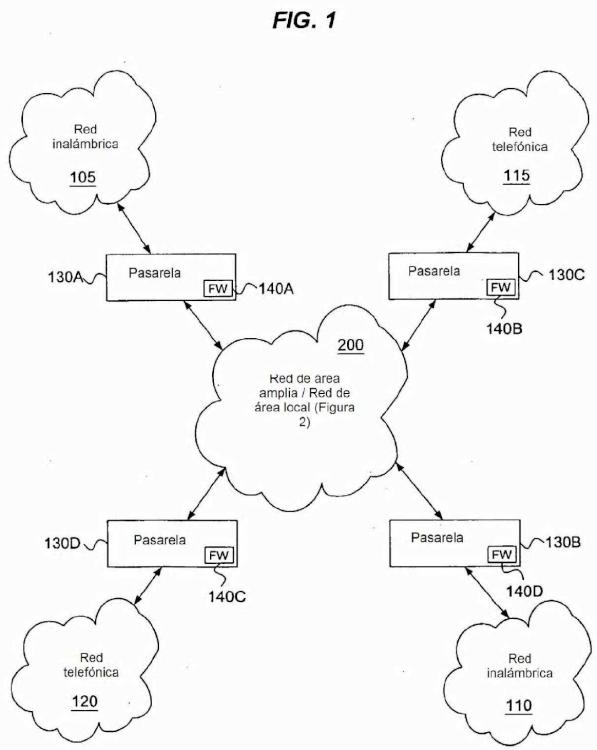

La presente invención se refiere a la seguridad de red informática, y en particular, a la protección contra programas maliciosos para redes.

Antecedentes

La Internet conecta millones de nodos localizados en todo el mundo. Con el clic de un botón, un usuario en una parte del mundo puede acceder a un archivo en otro ordenador a miles de kilómetros de distancia. Además, la Internet ha facilitado el intercambio de información en forma de mensajes electrónicos conocidos como correo electrónico. Aunque, primero se usaba para transferir mensajes de texto cortos, ahora el correo electrónico puede usarse para enviar imágenes digitales, archivos de sonido, documentos, hojas de cálculo, programas ejecutables y otros archivos electrónicos. Enviar este tipo de archivos es tan fácil como adjuntarles a un mensaje de correo electrónico y hacer clic en un botón de envío.

La facilidad de transmitir información, sin embargo, también se ha aprovechado por algunos para otros fines. Uno de los primeros casos muy publicitados de aprovechamiento involucró el uso de servidores de correo electrónico para propagar un programa. Una vez que un servidor de correo electrónico se convierte en "infectado" con el programa, comenzará el envío de mensajes de correo electrónico que contienen el programa a otros servidores de correo electrónico de los que era consciente. Como un virus, el programa se propaga desde un servidor de correo electrónico a un servidor de correo con una velocidad increíble. Aunque el programa no borra los archivos o daña los datos en los servidores de correo electrónico, debido al volumen de mensajes de correo electrónico enviados por los servidores de correo electrónico infectados, el programa provoca que la recuperación de mensajes de correo electrónico desde los servidores de correo electrónico se ralentice a un ritmo insoportable.

Actualmente, las noticias informan de programas similares a virus (en adelante en el presente documento "programas maliciosos") prácticamente de manera diaria. Algunos de estos programas maliciosos son relativamente benignos; otros destruyen los datos o capturan información sensible. A menos que se proteja adecuadamente contra estos programas maliciosos pueden tener a sus pies la red o el sistema de correo electrónico de una empresa o robar información sensible, incluso si solo unos pocos ordenadores están infectados.

El método más común para hacer frente a estos programas maliciosos es instalar un software de protección antivirus en todos los ordenadores. Tan pronto como se libera una versión de software de protección antivirus, aquellos que tratan de eludir el software de protección antivirus crean nuevos programas maliciosos que no se reconocen por el software de protección antivirus.

Esto lleva a los desarrolladores de software de protección antivirus a crear actualizaciones de su software de protección antivirus para detectar estos nuevos programas maliciosos. Anteriormente, actualizar el software de protección antivirus en cada equipo requería obtener las actualizaciones en disco y pasar de un ordenador a otro para instalar las actualizaciones. Ahora, el software de protección antivirus permite a los usuarios de ordenadores descargar las actualizaciones usando Internet. Ya que la instalación de actualizaciones requiere un esfuerzo por parte de cada usuario (o un equipo de soporte informático), muy a menudo el software de protección de virus no está al día en todos los equipos. Además, a menudo existe un retraso significativo entre la introducción de un nuevo virus y la creación y distribución de una actualización destinada a proteger contra el nuevo virus. Además, el software de protección antivirus normalmente no protege contra la clase más general de programas similares a los virus conocidos como programas maliciosos.

La solicitud de patente del Reino Unido N° 2.357.939 y la solicitud PCT N° W002/05072 describen ambas un sistema que explora los correos electrónicos en busca de virus por el método descrito en las mismas.

Sumario

De acuerdo con un primer aspecto de la invención, se proporciona un sistema para proporcionar protección a los dispositivos conectados a una red, que comprende: un componente de exploración adaptado para determinar si un mensaje incluye un programa malicioso; y un componente de cuarentena acoplado al componente de exploración y adaptado para retener el mensaje cuando el mensaje incluye un programa malicioso; estando el sistema caracterizado por: el componente de exploración que además está adaptado para: examinar cada mensaje que recibe para buscar una firma digital que indique que el mensaje examinado no debería reenviarse; y reenviar el mensaje examinado al componente de cuarentena cuando se encuentra una firma digital.

El componente de exploración podría adaptarse para examinar los mensajes salientes.

El componente de exploración podría adaptarse además, para reenviar el mensaje examinado al componente de cuarentena junto con la información en cuanto a quién ha enviado el mensaje, el momento en que se ha enviado el mensaje y otros datos relacionados con el mensaje.

El sistema podría comprender además: (a) un filtro de contenidos que está adaptado para: recibir un mensaje que se dirige a al menos uno de los dispositivos y que incluye un encabezamiento, un cuerpo y un anexo; determinar una encapsulación que se ha aplicado al anexo antes de que el sistema reciba el mensaje; y desencapsular el anexo; y (b) un componente de descompresión que está acoplado al filtro de contenidos y que está adaptado para realizar al menos una descompresión del anexo cuando el anexo está comprimido.

El componente de exploración podría adaptarse además para determinar si el anexo incluye un programa malicioso.

El sistema podría comprender además un cliente que está adaptado para aplicar de manera automática una actualización a al menos uno de entre el filtro de contenidos, el componente de descompresión, el componente de exploración, y el componente de cuarentena para permitir la detección de al menos un programa malicioso.

El cliente podría adaptarse para determinar cuándo la actualización está disponible adaptándose para sondear los servidores asociados con los proveedores de software de protección de programas maliciosos.

El cliente podría adaptarse para recuperar de manera automática la actualización disponible.

El componente de exploración podría adaptarse para emplear al menos dos aplicaciones de protección de programas maliciosos por separado para determinar si el anexo incluye un programa malicioso.

El filtro de contenidos, el componente de descompresión, el componente de exploración, y el componente de cuarentena podrían cada uno implementarse en software.

El filtro de contenidos, el componente de descompresión, el componente de exploración, y el componente de cuarentena podrían todos incluirse en al menos uno de entre un cortafuegos, un router, un switch, y un gestor de tráfico.

La encapsulación puede incluir al menos uno de entre extensiones multipropósito de correo de internet, Base 64, y uuencode.

El componente de cuarentena podría adaptarse para eliminar el programa malicioso del mensaje que se ha determinado que incluye un programa malicioso y reenviar dicho mensaje hacia un destinatario de dicho mensaje.

De acuerdo con un segundo aspecto de la invención, se proporciona un método para proporcionar protección a los dispositivos conectados a una red, que comprende: recibir un mensaje en un nodo, siendo dicho nodo un nodo que recibe los mensajes que se dirigen a cualquiera de los dispositivos y que provoca que cada uno de dichos mensajes se explore en busca de un programa malicioso mediante un componente de exploración antes de reenviar los mensajes respectivos hacia al menos uno de los dispositivos y que retiene los mensajes respectivos mediante un componente de cuarentena cuando los mensajes respectivos incluyen unos programas maliciosos respectivos; caracterizado por: examinar, mediante el componente de exploración, el mensaje en busca de una firma digital que indique que no debería reenviarse el mensaje examinado; y reenviar el mensaje examinado al componente de cuarentena cuando se encuentra una firma digital.

El mensaje examinado en busca de una firma digital podría ser un mensaje saliente.

El mensaje examinado podría reenviarse al componente de cuarentena junto con la información en cuanto a quién ha enviado el mensaje, el momento en que se ha enviado el mensaje y otros datos relacionados con el mensaje.

El método podría comprender... [Seguir leyendo]

Reivindicaciones:

1. Un sistema (500) para proporcionar protección a los dispositivos conectados a una red, que comprende:

un componente de exploración (530) adaptado para determinar si un mensaje incluye un programa malicioso; y un componente de cuarentena (535) acoplado al componente de exploración y adaptado para retener el mensaje cuando el mensaje incluye un programa malicioso; estando el sistema caracterizado por que:

el componente de exploración está adaptado además para:

examinar en cada mensaje que se recibe si hay una firma digital que indique que no debería reenviarse el mensaje examinado; y

reenviar el mensaje examinado al componente de cuarentena cuando se encuentra una firma digital.

2. El sistema de la reivindicación 1, en el que el componente de exploración está adaptado para examinar los mensajes salientes.

3. El sistema de cualquiera de las reivindicaciones 1 o 2, en el que el componente de exploración está adaptado además para reenviar el mensaje examinado al componente de cuarentena junto con la información en cuanto a quién ha enviado el mensaje, el momento en que se ha enviado el mensaje y otros datos relacionados con el mensaje.

4. El sistema de la reivindicación 1, que comprende además:

(a) un filtro de contenidos (520) que está adaptado para:

recibir un mensaje que se dirige a al menos uno de los dispositivos y que incluye un encabezamiento, un cuerpo y un anexo;

determinar una encapsulación que se ha aplicado al anexo antes de que el sistema reciba el mensaje; y desencapsular el anexo; y

(b) un componente de descompresión (525) que está acoplado al filtro de contenidos y que está adaptado para realizar al menos una descompresión del anexo cuando el anexo está comprimido.

5. El sistema de la reivindicación 4, en el que el componente de exploración está adaptado además para determinar si el anexo incluye un programa malicioso.

6. El sistema de la reivindicación 5, que comprende además un cliente que está adaptado para aplicar de manera automática una actualización a al menos uno de entre el filtro de contenidos, el componente de descompresión, el componente de exploración y el componente de cuarentena para permitir la detección de al menos un programa malicioso.

7. El sistema de la reivindicación 6, en el que el cliente está adaptado para determinar cuándo la actualización está disponible adaptándose para sondear los servidores asociados con los proveedores de software de protección de programas maliciosos.

8. El sistema de la reivindicación 7, en el que el cliente está adaptado para recuperar de manera automática la actualización disponible.

9. El sistema de la reivindicación 6, en el que el componente de exploración está adaptado para emplear al menos dos aplicaciones de protección de programas maliciosos por separado para determinar si el anexo incluye un programa malicioso.

10. El sistema de la reivindicación 4, en el que el filtro de contenidos, el componente de descompresión, el componente de exploración y el componente de cuarentena se implementan cada uno en software.

11. El sistema de la reivindicación 4, en el que el filtro de contenidos, el componente de descompresión, el componente de exploración y el componente de cuarentena están todos incluidos en al menos uno de entre un cortafuegos, un router, un switch y un gestor de tráfico.

12. El sistema de la reivindicación 4, en el que la encapsulación incluye al menos uno de entre extensiones multipropósito de correo de internet, Base 64 y uuencode.

13. El sistema de la reivindicación 1, en el que el componente de cuarentena está adaptado para eliminar el programa malicioso del mensaje que se ha determinado que incluye un programa malicioso y reenviar dicho mensaje hacia un destinatario de dicho mensaje.

14. Un método para proporcionar protección a los dispositivos conectados a una red, que comprende:

recibir un mensaje en un nodo, siendo dicho nodo un nodo que recibe los mensajes que se dirigen a cualquiera de los dispositivos y que hace que cada uno de dichos mensajes sea explorado en busca de un programa malicioso mediante un componente de exploración antes de reenviar los mensajes respectivos hacia al menos uno de los dispositivos y que retiene los mensajes respectivos mediante un componente de cuarentena (530) cuando los mensajes respectivos incluyen unos programas maliciosos respectivos; caracterizado por:

examinar, mediante el componente de exploración, el mensaje en busca de una firma digital que indique que no debería reenviarse el mensaje examinado; y

reenviar el mensaje examinado al componente de cuarentena cuando se encuentra una firma digital.

15. El método de acuerdo con la reivindicación 14, en donde el mensaje examinado en busca de una firma digital es un mensaje saliente.

16. El método de cualquiera de las reivindicaciones 14 o 15, en el que el mensaje examinado se reenvía al componente de cuarentena junto con la información en cuanto a quién ha enviado el mensaje, el momento en que se ha enviado el mensaje y otros datos relacionados con el mensaje.

17. El método de acuerdo con cualquiera de las reivindicaciones 14 a 16, que comprende además:

recibir un mensaje adicional en donde el mensaje adicional incluye una cabecera; determinar si la cabecera incluye un programa malicioso; y

cuando la cabecera del mensaje adicional incluya el programa malicioso, poner en cuarentena el mensaje adicional,

en el que la cabecera incluye un campo que tiene un tamaño definido y en el que la cabecera incluye el programa malicioso cuando un tamaño de datos en el campo es distinto al tamaño definido.

18. El método de la reivindicación 17, en el que el mensaje adicional incluye un anexo, que comprende además:

desencapsular el anexo cuando el anexo está encapsulado; y descomprimir el anexo al menos una vez cuando el anexo está comprimido.

19. El método de la reivindicación 18, que comprende además eliminar el programa malicioso y reenviar el mensaje adicional hacia al menos uno de los dispositivos.

Patentes similares o relacionadas:

Procedimiento y dispositivo para el procesamiento de una solicitud de servicio, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para el procesamiento de una solicitud de servicio, comprendiendo el procedimiento: recibir (S201), mediante un nodo de consenso, una solicitud […]

Método y aparato para configurar un identificador de dispositivo móvil, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método implementado por servidor para configurar un identificador de dispositivo móvil, que comprende: obtener una lista de aplicaciones, APP, […]

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]

Método para atender solicitudes de acceso a información de ubicación, del 22 de Julio de 2020, de Nokia Technologies OY: Un aparato que comprende: al menos un procesador; y al menos una memoria que incluye un código de programa informático para uno o más programas, […]

Sincronización de una aplicación en un dispositivo auxiliar, del 22 de Julio de 2020, de OPENTV, INC.: Un método que comprende, mediante un dispositivo de medios: acceder, utilizando un módulo de recepción, un flujo de datos que incluye contenido […]

Procedimiento y dispositivo para su uso en la gestión de riesgos de información de aplicación, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para la gestión de riesgos de información de aplicación en un dispositivo de red, comprendiendo el procedimiento: recibir información […]

Gestión de memoria intermedia recomendada de red de una aplicación de servicio en un dispositivo de radio, del 22 de Julio de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método llevado a cabo por un nodo de red en una red de comunicación por radio , comprendiendo el método: obtener (S1) una predicción del ancho […]

Método, servidor y sistema de inicio de sesión de confianza, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método de inicio de sesión de confianza implementado por computadora aplicado a un sistema de inicio de sesión de confianza que comprende un primer sistema de aplicación […]