Procedimiento de aseguramiento de un terminal equipado con al menos una interfaz de comunicación.

Procedimiento de aseguramiento de un terminal (10) equipado con al menos una interfaz (24) de comunicación,

comprendiendo el procedimiento,

- una etapa (110) de análisis de los enlaces establecidos con el terminal con el fin de detectar o bien un establecimiento de un enlace entre un periférico (30) y dicho terminal por medio de dicha interfaz de comunicación, o bien una interrupción de un enlace de ese tipo,

- una etapa de implementación de medios de autenticación de un usuario del terminal,

- una etapa para atribuir a un usuario no autenticado por dichos medios de autenticación un primer conjunto de derechos definidos en relación a los recursos físicos y lógicos del terminal de los que se beneficia,

- una etapa (130) de conmutación, a continuación de una detección de un establecimiento de un primer enlace entre un periférico (30) y dicho terminal, desde un primer modo de funcionamiento en el que el usuario se beneficia del primer conjunto de derechos hacia un segundo modo de funcionamiento en el que el usuario actual de dicho terminal se beneficia de un segundo conjunto de derechos más restringido que el primer conjunto de derechos,

- una etapa (130) de conmutación, a continuación de una autenticación de dicho usuario por dichos medios de autenticación, desde el segundo modo de funcionamiento en el que el usuario se beneficia del segundo conjunto de derechos hacia un tercer modo de funcionamiento en el que el usuario actual de dicho terminal se beneficia del primer conjunto de derechos.

Tipo: Patente Europea. Resumen de patente/invención. Número de Solicitud: E08165171.

Solicitante: Orange.

Inventor/es: CHARLES,OLIVIER, VILLE,FRÉDÉRIQUE.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- G06F21/55 FISICA. › G06 CALCULO; CONTEO. › G06F PROCESAMIENTO ELECTRICO DE DATOS DIGITALES (sistemas de computadores basados en modelos de cálculo específicos G06N). › G06F 21/00 Disposiciones de seguridad para la protección de computadores, sus componentes, programas o datos contra actividades no autorizadas. › La detección de intrusiones locales o la aplicación de contramedidas.

PDF original: ES-2543686_T3.pdf

Fragmento de la descripción:

Procedimiento de aseguramiento de un terminal equipado con al menos una interfaz de comunicación La invención se refiere al campo de los terminales informáticos y más particularmente a un terminal equipado con al menos una interfaz de comunicación y a un procedimiento de aseguramiento de un terminal de ese tipo.

En el campo de los terminales informáticos, principalmente entre los terminales de tipo ordenador personal o PC (Personal Computer) , se desarrolla la utilización de periféricos portátiles, bajo la forma por ejemplo de llaves USB. Estas llaves USB comprenden unas memorias susceptibles de almacenar a la vez unos datos y unos programas. Es necesario en consecuencia, prever unos medios para asegurar el contenido del PC al que dicho periférico se conecta con el fin de evitar cualquier contaminación por un virus informático o un programa no autorizado.

Se han desarrollado hasta el momento diferentes soluciones técnicas para asegurar el contenido del PC.

Una primera solución consiste en inhibir por programación la utilización de ciertos puertos de comunicación tras la configuración e instalación del PC. Esta solución es sin embargo demasiado radical porque impide cualquier utilización ulterior del o de los puertos de comunicación afectados.

Una segunda solución consiste en no autorizar la utilización de un puerto de comunicación más que para ciertos periféricos previamente declarados como autorizados. Esta solución supone disponer de un mecanismo de identificación del periférico y proceder a una declaración previa de los periféricos autorizados. Se convierte en engorrosa y compleja de poner en práctica.

Una tercera solución consiste en poner en práctica un mecanismo denominado HIPS (en inglés "Host Intrusion Prevention System") de control de acceso a los ficheros almacenados en el PC en función de la identidad del o de los programas susceptibles de acceder a estos ficheros. Un mecanismo de ese tipo es pesado de gestionar puesto que supone definir previamente unos derechos de acceso para cada programa y fichero. Además, tiene el inconveniente de no enmascarar el árbol de los ficheros sino únicamente el contenido de los ficheros. Finalmente, un mecanismo de ese tipo puede ser bordeado por un usuario del PC.

El documento WO 02/087152 describe un conjunto de medios para asegurar un terminal mediante el empleo de reglas de seguridad definidas en relación a unos eventos a detectar.

Uno de los objetivos de la invención es remediar unas insuficiencias e inconvenientes del estado de la técnica y/o aportar en él unas mejoras.

La invención se refiere, según un primer aspecto, a un procedimiento de aseguramiento de un terminal según la reivindicación 1.

La invención utiliza unos eventos detectados para determinar un nivel de privilegios, es decir un conjunto de derechos a atribuir al usuario actual del terminal. A través de estos derechos, es posible controlar el acceso a los recursos físicos y lógicos del terminal.

El hecho de que el segundo conjunto de derechos se determine además en función de un estado de autenticación de un usuario permite reforzar la seguridad del terminal, puesto que el nivel de privilegio se podrá reducir para un usuario no autenticado o por el contrario incrementarlo para un usuario autenticado.

Según un modo de realización, el procedimiento comprende además una etapa de conmutación del modo de funcionamiento actual hacia otro modo de funcionamiento en el que el usuario actual de dicho terminal se beneficia de dicho conjunto de derechos, estando destinada dicha etapa de conmutación a ejecutarse cuando el conjunto de derechos determinado en la etapa de determinación es diferente de un conjunto de derechos atribuidos al usuario actual antes de dicha detección. Mediante un mecanismo simple de conmutación del modo de un funcionamiento a otro, es posible controlar el nivel de privilegio atribuido a un usuario dado que un modo de funcionamiento permite a un usuario beneficiarse del conjunto de los derechos asociados a este modo de funcionamiento y al nivel de privilegio atribuido.

Según el modo de realización particular, la etapa de conmutación comprende una etapa de suspensión, respectivamente de parada, de una primera sesión de trabajo y una etapa de reactivación, respectivamente de arranque, de una segunda sesión de trabajo. La conmutación de una sesión de trabajo a otra se puede utilizar para implementar la invención de modo simple.

Le invención se refiere, según un segundo aspecto, a un terminal según la reivindicación 7.

Según un modo de realización particular, el terminal según la invención comprende unos medios de puesta en práctica de las etapas del procedimiento según la invención.

Las ventajas enunciadas para el procedimiento según la invención se pueden trasladar al terminal según la invención.

Según una implementación preferida, las diferentes etapas del procedimiento según la invención se ponen en práctica mediante un software o programa de ordenador, comprendiendo este software unas instrucciones de programación destinadas a ejecutarse por un procesador de datos de un terminal informático y concebidas para controlar la ejecución de las diferentes etapas de este procedimiento.

En consecuencia, la invención se refiere también a un programa, susceptible de ejecutarse por un ordenador o por un procesador de datos, incluyendo este programa unas instrucciones para controlar la ejecución de las etapas de un procedimiento tal como se han mencionado anteriormente.

Este programa puede utilizar no importa qué lenguaje de programación, y estar bajo la forma de código fuente, código objeto, o de código intermedio entre el código fuente y el código objeto, tal como en una forma parcialmente compilada, o en no importa qué otra forma deseable.

La invención se refiere también a un soporte de informaciones legible por un ordenador o procesador de datos, y que incluye unas instrucciones de programa tal como se ha mencionado anteriormente.

El soporte de informaciones puede ser no importa qué entidad o dispositivo capaz de almacenar el programa. Por ejemplo, el soporte puede incluir un medio de almacenamiento, tal como una ROM, por ejemplo un CD ROM o una ROM en circuito microelectrónico, o incluso un medio de registro magnético, por ejemplo un disquete (floppy disc) o un disco duro.

Por otro lado, el soporte de informaciones puede ser un soporte transmisible tal como una señal eléctrica u óptica, que se puede encaminar a través de un cable eléctrico u óptico, por radio o por otros medios. El programa según la invención puede ser en particular descargado desde una red del tipo Internet.

Alternativamente, el soporte de informaciones puede ser un circuito integrado en el que se incorpora el programa, estando adaptado el circuito para ejecutar o para ser utilizado en la ejecución del procedimiento en cuestión.

Otros objetivos, características y ventajas de la invención surgirán a través de la descripción a continuación, dada únicamente a título de ejemplo no limitativo, y realizada con referencia a los dibujos adjuntos en los que:

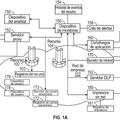

- la figura 1 representa de manera esquemática un terminal según la invención; -la figura 2 representa un organigrama de un modo de realización del procedimiento según la invención; -las figuras 3 y 4 representan cada una un diagrama de cambio de estados implementado durante la etapa del procedimiento según la invención.

Le invención se describe en el caso de ejemplo de su aplicación a un terminal formado por un ordenador personal o PC (Personal Computer) . La invención es aplicable sin embargo a cualquier tipo de terminal que disponga de una interfaz de comunicación que permita el establecimiento de un enlace con un periférico.

En el contexto de la invención, se considera que hay dos tipos de usuarios para un terminal de ese tipo: los usuarios propietarios y los usuarios inquilinos. A cada uno de estos dos tipos de usuarios se asocia un nivel de privilegios, es decir un conjunto de derechos definido en relación a los recursos físicos y lógicos del terminal: discos duros, periféricos, programas, ficheros y/o datos, etc. Estos derechos se descomponen normalmente, y de manera conocida, en derechos de lectura, derechos de escritura y/o derechos de ejecución. Sin embargo puede concebirse cualquier otra descomposición.

Se utiliza igualmente un nivel de privilegios para definir cuáles son los ficheros, programas y/o datos visibles para el usuario que se beneficia de este nivel de privilegio. Un nivel de privilegios se utiliza además para definir cuáles son los periféricos utilizables por un usuario y para qué... [Seguir leyendo]

Reivindicaciones:

1. Procedimiento de aseguramiento de un terminal (10) equipado con al menos una interfaz (24) de comunicación, comprendiendo el procedimiento,

- una etapa (110) de análisis de los enlaces establecidos con el terminal con el fin de detectar o bien un establecimiento de un enlace entre un periférico (30) y dicho terminal por medio de dicha interfaz de comunicación, o bien una interrupción de un enlace de ese tipo, -una etapa de implementación de medios de autenticación de un usuario del terminal, -una etapa para atribuir a un usuario no autenticado por dichos medios de autenticación un primer conjunto de derechos definidos en relación a los recursos físicos y lógicos del terminal de los que se beneficia, -una etapa (130) de conmutación, a continuación de una detección de un establecimiento de un primer enlace entre un periférico (30) y dicho terminal, desde un primer modo de funcionamiento en el que el usuario se beneficia del primer conjunto de derechos hacia un segundo modo de funcionamiento en el que el usuario actual de dicho terminal se beneficia de un segundo conjunto de derechos más restringido que el primer conjunto de derechos, -una etapa (130) de conmutación, a continuación de una autenticación de dicho usuario por dichos medios de autenticación, desde el segundo modo de funcionamiento en el que el usuario se beneficia del segundo conjunto de derechos hacia un tercer modo de funcionamiento en el que el usuario actual de dicho terminal se beneficia del primer conjunto de derechos.

2. Procedimiento según la reivindicación 1, que comprende además, cuando el terminal está en el segundo modo de funcionamiento,

- una etapa (130) de conmutación desde el segundo modo de funcionamiento hacia el primer modo de funcionamiento en caso de detección de una interrupción de dicho enlace.

3. Procedimiento según la reivindicación 1, en el que se selecciona un conjunto de derechos por defecto en el arranque de dicho terminal.

4. Procedimiento según la reivindicación 2, en el que las etapas de conmutación comprenden una etapa de suspensión, respectivamente de parada, de una primera sesión de trabajo y una etapa de reactivación, respectivamente de arranque, de una segunda sesión de trabajo.

5. Programa informático que comprende unas instrucciones de códigos de programa para la ejecución de las etapas de un procedimiento según una cualquiera de las reivindicaciones 1 a 4 cuando dicho programa se ejecuta por un procesador de datos.

6. Soporte de registro legible por un procesador de datos en el que se registra un programa que comprende unas instrucciones de códigos de programas para la ejecución de las etapas de un procedimiento según una cualquiera de las reivindicaciones 1 a 4.

7. Terminal equipado con al menos una interfaz de comunicación, que comprende,

- unos medios (23) de análisis de los enlaces establecidos con el terminal con el fin de detectar o bien un establecimiento de un enlace entre un periférico (30) y dicho terminal por medio de dicha interfaz de comunicación, o bien una interrupción de un enlace de ese tipo, -unos medios (21) de autenticación de un usuario del terminal, -unos medios para atribuir a un usuario no autenticado por dichos medios de autenticación, un primer conjunto de derechos definidos en relación a los recursos físicos y lógicos del terminal, -unos medios de conmutación (130) , a continuación de una detección de un establecimiento de un primer enlace entre un periférico (30) y dicho terminal, desde un primer modo de funcionamiento en el que el usuario se beneficia del primer conjunto de derechos hacia un segundo modo de funcionamiento en el que el usuario actual de dicho terminal se beneficia de un segundo conjunto de derechos más restringido que el primer conjunto de derechos, -una etapa de conmutación (130) , a continuación de una autenticación de dicho usuario por dichos medios de autenticación, desde el segundo modo de funcionamiento en el que el usuario se beneficia del segundo conjunto de derechos hacia el primer modo de funcionamiento en el que el usuario actual de dicho terminal se beneficia del primer conjunto de derechos.

8. Terminal según la reivindicación 7, que comprende unos medios de implementación de las etapas del procedimiento según una cualquiera de las reivindicaciones 2 a 4.

Patentes similares o relacionadas:

Método y aparato de procesamiento de servicio, del 3 de Junio de 2020, de Advanced New Technologies Co., Ltd: Un método para el procesamiento de servicios, el método que comprende: después de recibir una solicitud de procesamiento de servicios de un usuario, […]

Método y aparato para reconocer el comportamiento de riesgo, del 8 de Abril de 2020, de Alibaba Group Holding Limited: Un método para identificar comportamientos de riesgo dentro de una red informática, el método que comprende: adquirir datos de comportamiento del usuario, […]

Sistemas y métodos para rastrear comportamiento malicioso a través de múltiples entidades de software, del 25 de Marzo de 2020, de Bitdefender IPR Management Ltd: Un sistema de servidor que comprende al menos un procesador de hardware y una unidad de memoria, configurado el al menos un procesador de hardware para ejecutar un gestor […]

Sistemas y métodos para rastrear comportamiento malicioso a través de múltiples entidades de software, del 25 de Marzo de 2020, de Bitdefender IPR Management Ltd: Un sistema de servidor que comprende al menos un procesador de hardware y una unidad de memoria, configurado el al menos un procesador de hardware para ejecutar un gestor […]

Sistemas y métodos de seguridad informática que utilizan excepciones de introspección asíncronas, del 18 de Marzo de 2020, de Bitdefender IPR Management Ltd: Sistema anfitrión que comprende un procesador de hardware y una memoria, estando configurado el procesador de hardware para ejecutar una entidad objetivo, un analizador de […]

Sistema y método para proporcionar un nodo de almacenamiento seguro conectado a la red aérea, del 18 de Marzo de 2020, de THE BOEING COMPANY: Un sistema de almacenamiento conectado a la red, que comprende: al menos un medio de almacenamiento extraíble, el al menos un medio de […]

Servidor de seguridad de soporte lógico, del 19 de Febrero de 2020, de Idemia Identity & Security France: Procedimiento de verificación de ejecución de applets (AA1, AB1) desarrolladas en un lenguaje orientado objeto y compiladas en código intermedio, siendo el procedimiento […]

Método, aparato y sistema para detectar condiciones de seguridad de un terminal, del 5 de Febrero de 2020, de HUAWEI TECHNOLOGIES CO., LTD.: Un aparato para detectar un estado de seguridad del terminal, en donde el aparato está ubicado en una unión entre una red privada y una red pública, […]

Detección y alerta de ataques cibernéticos a redes centradas en recursos, del 29 de Enero de 2020, de Palantir Technologies, Inc: Un sistema informático configurado para generar una alerta relacionada con un ataque cibernético contra un recurso, comprendiendo el sistema informático:

[…]

Detección y alerta de ataques cibernéticos a redes centradas en recursos, del 29 de Enero de 2020, de Palantir Technologies, Inc: Un sistema informático configurado para generar una alerta relacionada con un ataque cibernético contra un recurso, comprendiendo el sistema informático:

[…]