Procedimiento y aparato para la gestión de lqa configuración en un dispositivo informático.

Un procedimiento de gestión de la configuración en un dispositivo (100) informático,

que comprende las etapasde:

proporcionar (200) un software disponible a dicho dispositivo (100) informático por medio de una interfaz

(104);determinar (202) si el software residente almacenado en un dispositivo (112) de almacenamiento, asociadocon dicho dispositivo (100) informático, está o no autenticado; y

cargar dicho software disponible en dicho dispositivo (112) de almacenamiento si dicho software residenteno ha sido autenticado con éxito.

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/US2001/050893.

Solicitante: QUALCOMM INCORPORATED.

Nacionalidad solicitante: Estados Unidos de América.

Dirección: 5775 MOREHOUSE DRIVE SAN DIEGO, CA 92121-1714 ESTADOS UNIDOS DE AMERICA.

Inventor/es: VASSILOVSKI,DAN, TONG,HENRY.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- G06F1/00 FISICA. › G06 CALCULO; CONTEO. › G06F PROCESAMIENTO ELECTRICO DE DATOS DIGITALES (sistemas de computadores basados en modelos de cálculo específicos G06N). › Detalles no cubiertos en los grupos G06F 3/00 - G06F 13/00 y G06F 21/00 (arquitecturas de computadores con programas almacenados de propósito general G06F 15/76).

PDF original: ES-2406694_T3.pdf

Fragmento de la descripción:

Procedimiento y aparato para la gestión de la configuración en un dispositivo informático Antecedentes de la invención l. Campo de la invención El procedimiento y el aparato para la gestión de configuración se refiere, en general, al campo de la gestión de software y, más concretamente, a un procedimiento y a un aparato para proporcionar la gestión de la configuración de software utilizada para un dispositivo informático general.

II. Descripción de la técnica relacionada En los modernos sistemas informáticos a menudo es importante gestionar de manera eficaz una configuración de software que se incorpora dentro de un sistema informático. Dichos sistemas informáticos incluyen no solo las computadoras tradicionales que se encuentran en negocios y domicilios sino, así mismo, una amplia variedad de dispositivos electrónicos, incluyendo teléfonos inalámbricos, computadoras portátiles, asistentes personales digitales (PDAs) , dispositivos electrónicos automovilísticos, etc. Dichos sistemas informáticos algunas veces emplean procedimientos para asegurar la compatibilidad del software verificando una versión del software actual con la de una versión más novedosa de software a ser cargada. Sin embargo, estos procedimientos no intentan impedir una actualización de un software existente, o la introducción de un nuevo software, bajo determinadas condiciones.

Un ejemplo de una necesidad de gestionar y controlar el tipo de versión de software que debe ser cargada en un dispositivo informático, se puede encontrar en aplicaciones de seguridad para dichos dispositivos informáticos. Por ejemplo, en una organización gubernamental en la que a cada persona se le otorga un dispositivo de comunicación inalámbrico, la organización podría quedar segregada en diferentes niveles de seguridad. Si una persona que presenta un nivel de seguridad inferior fuera a adquirir un dispositivo de comunicación inalámbrico perteneciente a una persona que presenta un nivel de seguridad superior, esa persona podría tratar de cargar el software en el dispositivo de comunicación inalámbrico para que pudiera acceder a la información que en otro caso no estaría disponible para él. En otro aspecto de este ejemplo, sería conveniente cargar solo software autenticado en un dispositivo de comunicación inalámbrico una vez que el dispositivo de comunicación inalámbrico ha sido otorgado a una persona que presenta un elevado nivel de seguridad. El software autenticado se refiere al software que ha sido distribuido por una fuente “de confianza”, y que no ha sido alterado.

De esta manera, se necesita un procedimiento y un aparato para llevar a cabo la gestión de la configuración y el control del software utilizado en un dispositivo informático.

Así mismo, se reclama la atención sobre el documento EP 0706275, el cual proporciona un aparato y un procedimiento para asegurar la distribución de software, las actualizaciones del software, y los datos de la configuración. La criptografía se utiliza para proteger el software o las actualizaciones de los datos enviados a los productos informáticos o periféricos que utilizan canales de distribución no seguros. Los contenidos de los datos no pueden ser leídos por cualquiera que obtenga los datos, y los datos no serán aceptados a menos que sean modificados y procedan de una fuente válida para dichos datos.

Así mismo, se reclama la atención sobre el documento EP 0997807, el cual describe un procedimiento que implica la provisión de claves públicas y secretas para cada subsistema. El subsistema determina una instancia de certificación, un organismo oficial, para certificar la pertenencia de la clave a un subsistema con un certificado. Cada subsistema recibe un certificado clave y un certificado procedente del organismo de certificación. Cada persona implicada en la producción y verificación y comprobación del software de producto firma al pie el software de producto y redirige la firma actual con la clave secreta junto con el propio certificado clave de él / ella. El organismo de certificación genera una lista de comprobadores para cada usuario y la firma. La computadora de destino acepta y comprueba hasta el final el software de producto, la lista encadenada de firmas y la lista de certificados clave de participantes y la lista de comprobadores.

Finalmente, se reclama la atención sobre el documento WO 9815082, el cual describe un subsistema que impide modificaciones no autorizadas del código de programa BIOS incorporado en dispositivos de memoria no volátil modificables, como por ejemplo la memoria flash. Un coprocesador criptográfico que contiene el dispositivo de memoria BIOS lleva a cabo la autentificación y la validación sobre la actualización BIOS en base a un protocolo de clave público / privado. La autenticación se lleva a cabo mediante la verificación de la firma digital incorporada en la actualización BIOS.

Sumario de la invención De acuerdo con la presente invención, se proporcionan un procedimiento y un aparato para la gestión de la configuración de un dispositivo informático, de acuerdo con lo definido en las reivindicaciones 1 y 9. Formas de realización de la invención se proporcionan en las reivindicaciones dependientes.

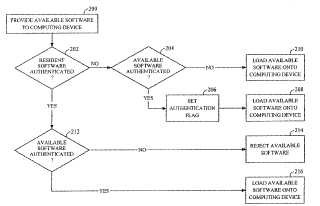

El problema de llevar a cabo la gestión de la configuración y el control del software utilizado en un dispositivo informático se resuelve, en una forma de realización, mediante un procedimiento para la gestión de la configuración del software, que comprende las etapas de la provisión de un software disponible a una interfaz asociada con un dispositivo informático, a continuación la determinación acerca de si el software residente almacenado en un área de almacenamiento de aplicación asociada con el dispositivo informático ha sido o no autenticado. Si el software residente no ha sido autenticado, el software disponible es cargado en un dispositivo informático. Si el software residente ha sido autenticado, el software disponible es cargado solo si ha también autenticado.

En otra forma de realización, el problema de llevar a cabo la gestión de la configuración y el control del software utilizado en un dispositivo informático se resuelve mediante un aparato para la gestión de la configuración de software, que comprende una interfaz para la provisión de un software disponible al dispositivo informático y un dispositivo de almacenamiento para almacenar el software residente y los datos. El aparato comprende así mismo, un procesador para la ejecución de un conjunto de instrucciones informáticas para la determinación acerca de si el software residente está o no autenticado. El procesador carga el software disponible si el software residente no ha sido autenticado. Si el software residente ha sido autenticado, el software disponible es cargado solo si también ha sido autenticado.

Breve descripción de los dibujos Las características distintivas, los objetivos y las ventajas de la presente invención se pondrán con mayor facilidad de manifiesto a partir de la descripción detallada desarrollada en las líneas que siguen tomada en combinación con los dibujos, en los que:

la FIG. 1 ilustra un dispositivo informático en un formato de diagrama de bloques funcional; y

la FIG. 2 es un diagrama de flujo que ilustra una forma de realización del procedimiento para la provisión de la gestión de la configuración en un dispositivo informático.

Descripción de la forma de realización preferente Se presenta un procedimiento y un aparato para la gestión de la configuración en un dispositivo informático. Debe entenderse que el procedimiento y el aparato divulgados pueden ser aplicados a una diversidad de dispositivos informáticos, incluyendo computadoras portátiles y de escritorio, computadoras personales, asistentes digitales personales (PDAs) , dispositivos de comunicación cableados o inalámbricos que ofrecen servicios de comunicación de voz y / o datos, por nombrar unos pocos. En general, el procedimiento y el procedimiento divulgados pueden ser aplicados a cualquier dispositivo electrónico que requiera que un software lleve a cabo una tarea que se pretenda.

La FIG. 1 ilustra un dispositivo 100 informático en un formato de diagrama de bloques funcional. En una forma de realización, el dispositivo 100 informático comprende un procesador 102, una interfaz 104, un dispositivo 112 de almacenamiento que comprende un área 106 de almacenamiento de la aplicación, un área 108 de almacenamiento programable, y un área 110 de almacenamiento permanente. Debe entenderse que son posibles otras configuraciones, y que el procedimiento y el aparato descritos en la presente memoria podrían ser implementados en un número indeterminado de posibles configuraciones.

De... [Seguir leyendo]

Reivindicaciones:

1. Un procedimiento de gestión de la configuración en un dispositivo (100) informático, que comprende las etapas de: proporcionar (200) un software disponible a dicho dispositivo (100) informático por medio de una interfaz (104) ;

determinar (202) si el software residente almacenado en un dispositivo (112) de almacenamiento, asociado con dicho dispositivo (100) informático, está o no autenticado; y cargar dicho software disponible en dicho dispositivo (112) de almacenamiento si dicho software residente no ha sido autenticado con éxito.

2. El procedimiento de la reivindicación 1, que comprende así mismo las etapas de: determinar (212) si dicho software disponible está o no autenticado; rechazar (214) dicho software disponible si dicho software residente está autenticado y dicho software disponible no está autenticado; y cargar (216) dicho software disponible si dicho software residente está autenticado y dicho software disponible está autenticado.

3. El procedimiento de la reivindicación 1, en el que la etapa de determinar si dicho software residente está o no autenticado comprende las etapas de: determinar si la bandera de autenticación ha sido o no incorporada; en el que dicho software residente es determinado como que está autenticado si dicha bandera de autenticación ha sido incorporada; en otro caso dicho software residente es determinado como que no está autenticado.

4. El procedimiento de la reivindicación 3, en el que dicha bandera de autenticación es incorporada cuando el software autenticado ha sido cargado en dicho dispositivo (100) informático.

5. El procedimiento de la reivindicación 3, en el que dicha bandera de autenticación es incorporada por un técnico de servicio. 6. El procedimiento de la reivindicación 1, en el que la etapa de determinar si dicho software residente está o no

autenticado, comprende la etapa de realizar un procedimiento de autenticación directo sobre dicho software residente.

7. El procedimiento de la reivindicación 6, en el que dicho procedimiento de autenticación directo comprende la realización de una verificación de redundancia cíclica.

8. El procedimiento de la reivindicación 6, en el que dicho procedimiento de autenticación directo comprende la realización de un algoritmo de partición de seguridad.

9. Un aparato para la realización de la gestión de la configuración en un dispositivo (100) informático, que comprende: una interfaz (104) para proporcionar un software disponible a dicho dispositivo (100) informático; un dispositivo (112) de almacenamiento para almacenar el software residente y un conjunto de instrucciones informáticas ejecutables para determinar si el software residente está o no autenticado; un procesador (102) para la ejecución de dicho conjunto de instrucciones informáticas ejecutables y para la carga de dicho software disponible si dicho software residente no ha sido autenticado con éxito.

10. El aparato de la reivindicación 9, en el que:

dicho conjunto de instrucciones informáticas ejecutables está, además, destinado a determinar si dicho software disponible está o no autenticado; dicho procesador (102) está, además, destinado a rechazar dicho software disponible si dicho software residente ha sido autenticado y dicho software disponible no está autenticado; y dicho procesador (102) está, además, destinado a la carga de dicho software disponible si dicho software residente está autenticado y dicho software disponible está autenticado.

11. El aparato de la reivindicación 9, en el que:

dicho dispositivo (112) de almacenamiento está, además, destinado al almacenamiento de una bandera de 5 autenticación para indicar el estado de autenticación de dicho dispositivo (100) informático; y

dicho procesador (102) está, además, destinado a la determinación de si dicho software residente está autenticado en base a dicha bandera de autenticación.

12. El aparato de la reivindicación 11, en el que dicha bandera de autenticación es incorporada cuando el software autenticado está cargado en dicho dispositivo (100) informático.

13. El aparato de la reivindicación 11, en el que dicha bandera de autenticación es incorporada por un técnico de servicio.

14. El aparato de la reivindicación 9, en el que dicho procesador (102) está, además, destinado a la realización de un procedimiento de autenticación directo sobre dicho software residente para determinar si dicho software residente está o no autenticado.

15. El aparato de la reivindicación 14, en el que dicho procedimiento de autenticación directo, comprende la realización de una verificación de redundancia cíclica.

16. El aparato de la reivindicación 14, en el que dicho procedimiento de autenticación directo, comprende la realización de un algoritmo de partición de seguridad.

Patentes similares o relacionadas:

MÉTODO PARA LA ELIMINACIÓN DEL SESGO EN SISTEMAS DE RECONOCIMIENTO BIOMÉTRICO, del 24 de Junio de 2020, de UNIVERSIDAD AUTONOMA DE MADRID: Método para eliminación del sesgo (por edad, etnia o género) en sistemas de reconocimiento biométrico, que comprende definir un conjunto de M muestras de Y personas diferentes […]

Sistema y método para una salida digital pervasiva de dispositivo a dispositivo, del 23 de Octubre de 2019, de Flexiworld Technologies, Inc: Un método de salida de datos para transmitir de forma inalámbrica, en uno o más dispositivos de salida, contenidos digitales a los que se accede mediante un […]

Método y programa de autenticación de usuario, y aparato de formación de imágenes, del 15 de Mayo de 2019, de RICOH COMPANY, LTD.: Un método de autenticación de usuario para un aparato de formación de imágenes que se puede conectar a través de una red a un aparato de […]

Derechos divididos en dominio autorizado, del 27 de Febrero de 2019, de KONINKLIJKE PHILIPS N.V: Un método para controlar el acceso a un elemento de contenido en un sistema que comprende un conjunto de dispositivos, constituyendo el conjunto […]

Método y programa de autenticación de usuario, y aparato de formación de imágenes, del 20 de Febrero de 2019, de RICOH COMPANY, LTD.: Un método de autenticación de usuario para un aparato de formación de imágenes que se puede conectar a través de una red a un aparato […]

Método y sistema para realizar una transacción y para realizar una verificación de acceso legítimo o uso de datos digitales, del 7 de Febrero de 2019, de Ward Participations B.V: Método para realizar una transacción electrónica entre una primera parte de transacción y una segunda parte de transacción usando un dispositivo electrónico operado […]

Método y sistema para realizar una transacción y para realizar una verificación de acceso legítimo o uso de datos digitales, del 16 de Enero de 2019, de Ward Participations B.V: Método para realizar una transacción electrónica entre una primera parte de transacción y una segunda parte de transacción usando un dispositivo […]

Aparato de formación de imágenes, método de borrado y método de gestión de disco duro, del 25 de Octubre de 2018, de RICOH COMPANY, LTD.: Un aparato de formación de imágenes que incluye unos recursos de soporte físico que se van a usar para un proceso de formación de imágenes, al menos un programa para llevar […]