Procedimiento de certificación individual.

Un procedimiento de autenticación individual que comprende las etapas de:

recibir en un servidor de autenticación una petición de un código de verificación desde un terminal detelefonía móvil de un usuario;

generar en el servidor (10) de autenticación un código de verificación representado por una imagen de unaorganización de puntos con una pluralidad de colores específicos, buscar una imagen de una foto de la cara delusuario registrada previamente por el usuario y almacenada en el servidor de autenticación, y sintetizar la imagen dela foto de la cara con la imagen de puntos;

recibir (202), en el terminal (30) de telefonía móvil, la información sobre la imagen sintetizada que incluye elcódigo de verificación generado por el servidor (10) de autenticación en respuesta a la petición (201) procedente delterminal (30) de telefonía móvil;

mostrar la imagen sintetizada en el terminal de telefonía móvil de modo que la imagen de la foto de la carase muestre con dicho código de verificación, donde es posible verificar visualmente la cara del usuario con la imagende la foto de la cara mostrada en el terminal de telefonía móvil para verificación;

recibir (203) en un servidor (23) de gestión de ventas, mediante un lector (21) de imágenes conectado alservidor de gestión de ventas, el código de verificación procedente del terminal (30) de telefonía móvil;devolver (204) el código de verificación desde el servidor (23) de gestión de ventas al servidor (10) deautenticación;

verificar el código de verificación generado en dicho servidor (10) de autenticación con el código deverificación transmitido desde el servidor (23) de gestión de ventas; y

transmitir (205) información personal del individuo correspondiente al código de verificación a dicho servidor(23) de gestión de ventas desde el servidor (10) de autenticación cuando se determina que los dos tipos de códigode verificación son idénticos.

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/JP2002/008902.

Solicitante: KABUSHIKI KAISHA EIGHTING.

Nacionalidad solicitante: Japón.

Dirección: 20-14, Minamioui 6-chome, Shinagawa-ku Tokyo JAPON.

Inventor/es: FUJISAWA,TOMONORI, Satou,Shoji.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- G06F15/00 FISICA. › G06 CALCULO; CONTEO. › G06F PROCESAMIENTO ELECTRICO DE DATOS DIGITALES (sistemas de computadores basados en modelos de cálculo específicos G06N). › Computadores digitales en general (detalles G06F 1/00 - G06F 13/00 ); Equipo de procesamiento de datos en general.

- G06Q20/00 G06 […] › G06Q METODOS O SISTEMAS DE PROCESAMIENTO DE DATOS ESPECIALMENTE ADAPTADOS PARA FINES ADMINISTRATIVOS, COMERCIALES, FINANCIEROS, DE GESTION, DE SUPERVISION O DE PRONOSTICO; METODOS O SISTEMAS ESPECIALMENTE ADAPTADOS PARA FINES ADMINISTRATIVOS, COMERCIALES, FINANCIEROS, DE GESTION, DE SUPERVISION O DE PRONOSTICO, NO PREVISTOS EN OTRO LUGAR. › Arquitectura, protocolos o esquemas de pago (aparatos para realizar o contabilizar transacciones de pagos G07F 7/08, G07F 19/00; cajas registradoras electrónicas G07G 1/12).

- G07C9/00 G […] › G07 DISPOSITIVOS DE CONTROL. › G07C APARATOS DE CONTROL DE HORARIOS O DE ASISTENCIA; REGISTRO O INDICACION DEL FUNCIONAMIENTO DE LAS MAQUINAS; PRODUCCION DE NUMEROS AL AZAR; APARATOS PARA VOTAR O APARATOS DE LOTERIA; DISPOSICIONES, SISTEMAS O APARATOS PARA CONTROLES NO PREVISTOS EN OTRO LUGAR. › Registro individual en la entrada o en la salida.

- G07F7/10 G07 […] › G07F APARATOS ACCIONADOS POR MONEDAS O APARATOS SIMILARES (selección de monedas G07D 3/00; verificación de monedas G07D 5/00). › G07F 7/00 Mecanismos accionados por objetos diferentes de las monedas para accionar o activar aparatos de venta, de alquiler, de distribución de monedas o de papel moneda, o de devolución. › utilizada simultáneamente con una señal codificada.

PDF original: ES-2399745_T3.pdf

Fragmento de la descripción:

Procedimiento de certificación individual.

CAMPO DE LA INVENCIÓN

La presente invención se refiere a un procedimiento de autenticación individual que usa un terminal detelefonía móvil.

TÉCNICA ANTERIOR

Convencionalmente la autenticación individual se ha realizado principalmente usando una tarjeta de plásticocon una banda magnética adherida a ella, como representa una tarjeta de crédito y, en este procedimiento, lainformación sobre cada individuo almacenada en la banda magnética es leída por un lector de tarjetas, y el individuo es identificado verificando la información leída con datos específicos para una compañía que gestiona el sistema decrédito. Recientemente, sin embargo, a menudo se producen actividades criminales tales como falsificación de unatarjeta de crédito y, por lo tanto, tarjetas inteligentes (IC) que son difíciles de falsificar se han presentado como unaherramienta para autenticación individual.

Además, en un caso de autenticación en línea, la tecnología de encriptado o números de identificaciónpersonal se combinan con el procedimiento de autenticación individual convencional para mejorar la seguridad y, porlo tanto, el riesgo de que el número de una tarjeta sea leído ilegalmente desde el exterior es bajo.

Además es conocido, como procedimiento de autenticación individual utilizando un terminal de telefoníamóvil, el procedimiento para autenticación individual en el que un usuario recibe previamente datos de identificaciónindividual enviados desde una compañía de crédito mediante un terminal de telefonía móvil y la autenticaciónindividual se realiza verificando el número de identificación personal del usuario con los datos de identificaciónindividual almacenados en el terminal de telefonía móvil cuando se realiza el pago.

En cualquiera de los procedimientos tales como el uso de una tarjeta IC, la autenticación en línea, y laautenticación individual mediante un terminal de telefonía móvil, sin embargo, no se da ninguna soluciónfundamental a los diversos problemas asociados con la autenticación individual en lo que respecta a los problemasde “información fija” y “presencia de lectores de tarjetas”. Además, los problemas asociados con el pago en línea para actividades comerciales cibernéticas, que se espera que aumenten sustancialmente en el futuro, no se han resuelto.

En el documento WO 01/41081 se dan a conocer procedimientos y sistemas para permitir a los usuarios deun sistema de comunicación celular obtener servicios, bienes u otros beneficios de una tercera parte. La invenciónpermite al usuario pedir una credencial de un sistema de emisión de credenciales, recibir la credencial en su mediode comunicación móvil y obtener un servicio, bienes o algún otro tipo de beneficio comunicando la credencial a unsistema de verificación, que verifica la credencial y permite al usuario obtener el servicio deseado.

DESCRIPCIÓN DE LA INVENCIÓN

La presente invención proporciona un procedimiento de autenticación individual seguro y rápido usando unterminal de telefonía móvil, en el que se utiliza temporalmente entre redes en las que no se ha establecido laseguridad información de señal sin sentido y no fija.

Según la presente invención, se proporciona un procedimiento de autenticación individual como se exponeen la reivindicación 1.

Preferentemente, el código de verificación recibido por el terminal de telefonía móvil se lee con un lector deimágenes que tiene un medio para analizar un patrón de puntos con colores específicos, y que está conectado alservidor de gestión de ventas. Preferentemente, cada punto con un color específico proporción información acercade coordenadas. Preferentemente, el código de verificación comprende un código que no tiene ninguna relación conla información personal. El código de verificación preferentemente no debe ser idéntico a ningún código de verificación generado por el servidor de autenticación en el pasado. Más preferentemente, después de que se hagenerado el código de verificación, el servidor de autenticación suprime el código de verificación generado en unperiodo de tiempo especificado previamente para deshabilitar la verificación.

BREVE DESCRIPCIÓN DE LOS DIBUJOS

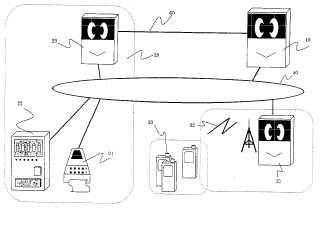

La figura 1 es una vista que ilustra un sistema de autenticación individual según una realización de lapresente invención como un todo;

La figura 2 es una vista explicativa que muestra principios básicos de una realización de la presente invención;

La figura 3 es un diagrama de bloques que muestra la configuración de un archivo de datos para autenticación individual almacenado en un servidor de autenticación 10;

La figura 4 es un diagrama de flujo que muestra la secuencia desde la generación de un “código deverificación” hasta su supresión en el servidor de autenticación 10;

La figura 5 es un diagrama de bloques que muestra la configuración del servidor de autenticación 10;

La figura 6 es una vista explicativa que muestra la autenticación individual realizada cuando el usuario pasa a través de una puerta de embarque;

La figura 7 es una vista ampliada de una pantalla de autenticación de un terminal 30 de telefonía móvil en laque se muestra un “código de verificación”;

La figura 8 es un diagrama de flujo que muestra la secuencia operativa de extracción, análisis, y conversiónde puntos que constituyen el código de verificación;

La figura 9 es un diagrama de bloques que muestra principalmente una sección 509 de generación de datosde visualización del servidor 10 de autenticación en la que se genera una señal de imagen; y

La figura 10 es un diagrama de bloques que muestra principalmente una sección 102 de análisis deinformación sobre puntos de un lector 21.

REALIZACIONES DE LA INVENCIÓN

A continuación se describe una realización preferida de la presente invención haciendo referencia a losdibujos correspondientes.

La figura 1 es una vista que ilustra un procedimiento de autenticación individual según una realización de lapresente invención como un todo, y un campo 20 cerrado por líneas de puntos muestra el estado en el que un lector 21 instalado en un punto para vender o proporcionar diversos productos y servicios o un lector (no se muestra) incorporado en una máquina 22 de venta automática o similar, y un servidor 23 de gestión de ventas para gestionarla máquina y los lectores están conectados entre sí a través de una red 50, tal como Internet.

Convencionalmente, el pago con una tarjeta de crédito ordinaria o similar se realiza en este campo 20 y, enese caso, una tarjeta de crédito es leída por el lector 21 o similar para el establecimiento de la autenticaciónindividual.

En la figura 1, un servidor de terminal 31 de telefonía móvil para gestionar un grupo de terminales detelefonía móvil 30, 30, … está conectado a una red 50, y el grupo de terminales de telefonía móvil 30, 30, … y elservidor de terminal 31 de telefonía móvil están conectados entre sí por el aire 32. El número de referencia 10 indicaun servidor de autenticación para proporcionar autenticación individual a cada terminal de telefonía móvil 30 en elgrupo de terminales de telefonía móvil 30, 30, …, y el servidor de autenticación está conectado a la red 50 así comoal servidor 23 de gestión de ventas a través de una línea 60 dedicada.

En el procedimiento según la realización, cuando un propietario del terminal de telefonía móvil 30 realiza elpago por un artículo en venta o un servicio, o cuando el propietario trata de identificarse, el propietario usa elterminal 30 de telefonía móvil en lugar de una tarjeta de crédito, una tarjeta de débito, una tarjeta bancaria, u otrosdiversos tipos de certificados (tales como diversos tipos de tickets, tarjetas de ID, certificados de pagos, y recibos) , y los principios básicos se describen en referencia a la figura 2.

En un primer momento, cuando el propietario envía una petición de autenticación desde el terminal 30 de telefonía móvil al servidor 10 de autenticación (a través de una ruta 201) , el servidor 10 de autenticación transmite elcódigo de verificación para la autenticación al terminal 30 de telefonía móvil (a través de una ruta 202) . El terminal30 de telefonía móvil envía el código de verificación mediante el lector 21 o similar al servidor 23 de gestión deventas (a través de una ruta 203) . Este lector 21 es un tipo de lector sin contacto. El servidor 23 de gestión de ventastransmite el código de verificación al servidor 10 de autenticación para solicitar la autenticación... [Seguir leyendo]

Reivindicaciones:

1. Un procedimiento de autenticación individual que comprende las etapas de:

recibir en un servidor de autenticación una petición de un código de verificación desde un terminal detelefonía móvil de un usuario;

generar en el servidor (10) de autenticación un código de verificación representado por una imagen de unaorganización de puntos con una pluralidad de colores específicos, buscar una imagen de una foto de la cara delusuario registrada previamente por el usuario y almacenada en el servidor de autenticación, y sintetizar la imagen dela foto de la cara con la imagen de puntos;

recibir (202) , en el terminal (30) de telefonía móvil, la información sobre la imagen sintetizada que incluye elcódigo de verificación generado por el servidor (10) de autenticación en respuesta a la petición (201) procedente delterminal (30) de telefonía móvil;

mostrar la imagen sintetizada en el terminal de telefonía móvil de modo que la imagen de la foto de la carase muestre con dicho código de verificación, donde es posible verificar visualmente la cara del usuario con la imagende la foto de la cara mostrada en el terminal de telefonía móvil para verificación;

recibir (203) en un servidor (23) de gestión de ventas, mediante un lector (21) de imágenes conectado alservidor de gestión de ventas, el código de verificación procedente del terminal (30) de telefonía móvil;

devolver (204) el código de verificación desde el servidor (23) de gestión de ventas al servidor (10) deautenticación;

verificar el código de verificación generado en dicho servidor (10) de autenticación con el código de verificación transmitido desde el servidor (23) de gestión de ventas; y

transmitir (205) información personal del individuo correspondiente al código de verificación a dicho servidor

(23) de gestión de ventas desde el servidor (10) de autenticación cuando se determina que los dos tipos de códigode verificación son idénticos.

2. El procedimiento de autenticación individual según la reivindicación 1, en el que el código de verificación recibido por dicho terminal (30) de telefonía móvil es leído con un lector de imágenes que tiene un medio paraanalizar una visualización de puntos con colores específicos y conectarse a dicho servidor de gestión de ventas.

3. El procedimiento de autenticación individual según la reivindicación 1, en el que cada dicho punto con uncolor específico proporciona información sobre coordenadas.

4. El procedimiento de autenticación individual según una cualquiera de las reivindicaciones 1 – 3, en el que laimagen de organización de puntos incluye puntos que comprenden un punto (71) de partida, un segundo punto (72) , un tercer punto (73) y un cuarto punto (74) que definen un campo de visualización rectangular,

5. El procedimiento de autenticación individual según la reivindicación 4, en el que la imagen de organizaciónde puntos incluye, además, puntos que definen un punto (75) de medición de la distancia horizontal y un punto (76) de medición de la distancia vertical.

6. El procedimiento de autenticación individual según la reivindicación 5, en el que puntos (77) dentro delcampo de visualización constituyen el código de verificación y, midiendo las distancias entre puntos (77) , los puntos

(77) pueden analizarse y convertirse en el código de verificación.

7. El procedimiento de autenticación individual según la reivindicación 6, en el que el color mostrado en elpunto (71) de partida, el segundo punto (72) , el tercer punto (73) , el cuarto punto (74) , los puntos (75, 76) demedición y los puntos (77) del código de verificación se diferencian todos entre sí.

8. El procedimiento de autenticación individual según la reivindicación 1, en el que dicho código de verificacióncomprende un código que no tiene relación con dicha información personal.

9. El procedimiento de autenticación individual según la reivindicación 1, en el que dicho código de verificaciónno es idéntico a ningún código de verificación generado en el pasado en dicho servidor (10) de autenticación.

10. El procedimiento de autenticación individual según la reivindicación 1, en el que dicho código de verificaciónse suprime en un periodo de tiempo especificado previamente después de la generación del mismo para deshabilitarla verificación.

11. El procedimiento de autenticación individual según cualquier reivindicación anterior, en el que el código deverificación es un código sin sentido.

Patentes similares o relacionadas:

Terminal de pago que integra medios de comunicación inalámbrica, del 29 de Abril de 2020, de Ingenico Group: Terminal de pago que comprende un lector de tarjetas chip y una antena radioeléctrica , caracterizado por que dicha antena radioeléctrica está posicionada […]

Registro biométrico, del 25 de Marzo de 2020, de Zwipe AS: Un método de registro biométrico de un dispositivo autorizable por biometría , en donde el dispositivo autorizable por biometría comprende un sensor […]

Sistema y método para autenticar a un usuario en un dispositivo, del 12 de Febrero de 2020, de Mobeewave Inc: Un método para accionar un dispositivo , comprendiendo el dispositivo un procesador , comprendiendo el procesador un área segura […]

Procedimiento y sistema para registrar un terminal de tarjeta inteligente con un servidor de difusión, del 25 de Septiembre de 2019, de SAMSUNG ELECTRONICS CO., LTD.: Un procedimiento para registrar un terminal de tarjeta inteligente mediante un servidor IMS de Subsistema Multimedia basado en Protocolo de Internet en un sistema de comunicación […]

Dispositivo portátil con antena y apoyo de soporte de impresión, del 7 de Agosto de 2019, de Ingenico Group: Dispositivo portátil que comprende un compartimento de recepción de un soporte de impresión y al menos una antena de superficie de […]

Procedimiento de autenticación y dispositivo de autenticación para un enrutador inalámbrico, del 10 de Junio de 2019, de Huizhou Tcl Mobile Communication Co., Ltd: Un procedimiento de autenticación para un enrutador inalámbrico que comprende las siguientes etapas: B0. Detectar, mediante un terminal móvil, si su función WI-FI […]

Método y dispositivo de terminal móvil que incluye módulo de tarjeta inteligente y medios de comunicaciones de campo cercano, del 27 de Mayo de 2019, de Nokia Technologies OY: Método para controlar un dispositivo de terminal móvil, comprendiendo dicho dispositivo un módulo de tarjeta inteligente y un módulo de comunicación […]

Terminal de pago que comprende un dispositivo de pago y una interfaz modular en forma de cubierta o estuche para emparejar un terminal de comunicación, del 3 de Mayo de 2019, de Ingenico Group: Terminal de pago , que posee una primera configuración en la que comprende un dispositivo de pago emparejado con un terminal de comunicación mediante una primera […]