Sistema de seguridad basado en red.

Método alojado en red para proporcionar un servicio de seguridad de contenido de protección de suplantación de identidad:

(i) almacenar una pluralidad de direcciones de red legítimas con datos asociados;

(ii) analizar (302) el tráfico soportado por la red para los datos que aparecen relacionados con los datos asociados;

(iii) impedir (306), en el caso de que los datos de tráfico soportado por la red analizados en la etapa (ii) estén relacionados con los datos asociados, el acceso de usuario a cualquier dirección de red que sea el origen o el destinatario previsto de dichos datos de tráfico soportado por la red en el que dicha dirección de red no es una dirección de red legítima almacenada; y,

(iv) añadir (311) direcciones de red a las que se impide el acceso de usuario a una lista de direcciones de red prohibidas.

Tipo: Patente Europea. Resumen de patente/invención. Número de Solicitud: E05250157.

Solicitante: BAE SYSTEMS PLC.

Nacionalidad solicitante: Reino Unido.

Dirección: 6 Carlton Garden, London SW1 5AD REINO UNIDO.

Inventor/es: Curnyn,Jon.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04L29/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

PDF original: ES-2382361_T3.pdf

Fragmento de la descripción:

Sistema de seguridad basado en red

Antecedentes de la invención

La suplantación de identidad (phishing) es un problema en aumento en el que personas u organizaciones criminales o malintencionadas engañan a personas u organizaciones desprevenidas para que revelen información corporativa o personal, permitiendo el robo de identidad de las víctimas. La suplantación de identidad se compone habitualmente de dos partes:

(1) Entregar mensajes de suplantación de identidad; y,

(2) Efectuar el ataque de suplantación de identidad.

La entrega de un mensaje de suplantación de identidad puede producirse a través de cualquier aplicación de Internet tal como correo electrónico, navegador web, medios de comunicación, mensajería instantánea (IM) , y el suplantador de identidad (phisher) envía información en estos mensajes esperando engañar al usuario desprevenido para que proporcione sin darse cuenta información al suplantador de identidad. Los mensajes usan ingeniería social y otras técnicas usadas por creadores de virus para facilitar el ataque de suplantación de identidad.

El ataque de suplantación de identidad puede ser uno en el que el usuario ejecuta sin percatarse el ataque, o mediante medios automatizados empleados normalmente por los creadores de virus. Por ejemplo, el usuario puede estar instruido para ir a un sitio web, que él/ella cree que es su banco, e introducir su nombre y contraseña de banca en línea, pero el sitio está operado en realidad por el suplantador de identidad. De manera similar, el ataque puede implicar la descarga de malware que captura automáticamente información (por ejemplo, los registradores de pulsaciones de teclas (keylogger) ) o aprovecha las vulnerabilidades en la máquina del usuario lo que provocará que la información se envíe al suplantador de identidad, cuando el usuario cree que se está enviando a un sitio legítimo.

La intercepción de la entrega de mensajes de suplantación de identidad puede lograrse por la existencia de herramientas de seguridad de contenido tales como filtros antispam y bloqueadores de contenido de página web (que bloquean tipos genéricos de contenido tales como scripts o controles ActiveX) .

Estas defensas pueden proporcionar buena protección de ataques de suplantación de identidad, pero algunos mensajes siempre pasarán, y entonces pueden provocar que se produzca un ataque de suplantación de identidad sobre la víctima.

También se conoce inspeccionar sitios web periódicamente en cuanto al uso de logotipos y mensajes no autorizados, y si éstos están pensados entonces para usarse en ataques de suplantación de identidad, los sitios web se añaden a listas de bloqueo usadas por productos de filtrado de webs convencionales.

Las soluciones actuales en lugar de impedir la ejecución de un ataque de suplantación de identidad son soluciones tanto lentas como incompletas. Los sistemas en la actualidad que preparan filtros de spam y bloqueadores de filtrado web están de manera eficaz fuera de línea, y con frecuencia llevados a cabo por la gente, de manera que la detección de nuevos mensajes de suplantación de identidad o sitios web puede llevar días antes de que esta información alcance el sistema de defensa.

De manera similar, los suplantadores de identidad cambian constantemente sus sitios de ataque, de manera que nunca pueden observarse mediante métodos de detección fuera de línea. Normalmente, los sitios de suplantación de identidad existen durante alrededor de 48 horas. Por tanto, cualquier información tal como firmas cargadas en los sistemas de defensa siempre estará incompleta.

Sumario de la invención

Según un primer aspecto de la presente invención, se proporciona un método alojado en red para proporcionar un servicio de seguridad de contenido de protección de suplantación de identidad, que comprende:

(i) almacenar una pluralidad de direcciones de red legítimas con datos asociados;

(ii) analizar el tráfico soportado por la red para los datos que aparecen relacionados con los datos asociados;

(iii) impedir en el caso de que los datos de tráfico soportado por la red analizados en la etapa (ii) estén relacionados con los datos asociados, el acceso de usuario a cualquier dirección de red que sea el origen o el destinatario previsto de dichos datos de tráfico soportado por la red en el que dicha dirección de red no es una dirección de red legítima almacenada; y, (iv) añadir direcciones de red a las que se impide el acceso de usuario a una lista de direcciones de red prohibidas.

Según un segundo aspecto de la invención se proporciona un producto de programa informático que comprende instrucciones ejecutables por ordenador para realizar el método de la presente invención.

Según un tercer aspecto de la presente invención se proporciona un sistema alojado en red para proporcionar un servicio de seguridad de contenido de protección de suplantación de identidad, que comprende:

un medio de almacenamiento para almacenar una pluralidad de direcciones de red legítimas con datos asociados;

medios para analizar el tráfico de red para los datos que aparecen relacionados con los datos asociados; y, medios para impedir el acceso de usuario a cualquier dirección de red que sea el origen o el destinatario previsto de dichos datos de tráfico de red en el caso de que se descubra que dichos datos de tráfico de red están relacionados con los datos asociados y que dicha dirección de red no es una dirección de red legítima almacenada y añadir direcciones de red a los que se niega el acceso de usuario a una lista de direcciones de red prohibidas.

La presente invención se implementa preferiblemente en Internet como un servicio de protección de suplantación de identidad. En particular; puede proteger contra ataques en la world wide web o el correo electrónico. Sin embargo, puede implementarse en otros tipos de redes, por ejemplo para proteger contra ataques de suplantación de identidad de servicio de mensajes cortos (SMS) , y también puede usarse para proteger contra otros fallos de seguridad, por ejemplo podría usarse para impedir la infracción del derecho de autor o marca registrada.

Cuando se usa para proporcionar un servicio de protección de suplantación de identidad, la presente invención analiza automáticamente el contenido tal como se transfiere entre un usuario y un sitio remoto, y comprueba si este contenido se conoce que va a usarse por los suplantadores de identidad, o puede originarse por los suplantadores de identidad. Si se descubre que el contenido que es del tipo usado por los suplantadores de identidad entonces la dirección del sitio remoto se contrasta con una lista de sitios legítimos, y si el sitio remoto no está en la lista entonces se niega el acceso a este. Preferiblemente, esto se produce en tiempo real a medida que el usuario descarga el contenido y no depende de la actualización de cualquier información basada en firma que se determina fuera de línea. Esto es una ventaja significativa sobre con la técnica anterior puesto que es imposible para los suplantadores de identidad superar la protección al cambiar la dirección web del sitio de suplantación de identidad.

Los datos almacenados por la presente invención preferiblemente incluyen información conocida de sitios web comerciales legítimos susceptibles de ser objeto de ataques de suplantación de identidad de sus clientes (por ejemplo logotipos, palabras clave, estilos, direcciones de IP, URL) . Esto permite que los ataques de suplantación de identidad a estos sitios web se detecten por la presente invención. Los datos asociados con sitios legítimos también pueden incluir los identificadores o credenciales usados por el usuario para identificar a los mismos para ese sitio.

El tráfico de red preferiblemente comprende uno o más de los siguientes: el usuario solicita el contenido desde una dirección, el contenido se transmite al usuario desde un sitio remoto, y el contenido se transmite a un sitio remoto desde el usuario. La presente invención puede, por tanto, detectar la suplantación de identidad u otros ataques en varias fases posibles, permitiendo que se proporcione una defensa por capas. En el caso de suplantación de identidad, si la presente invención falla en impedir a un usuario acceder a un sitio de suplantación de identidad, no obstante, puede reconocer el contenido descargado desde ese sitio como relacionado con la suplantación de identidad. Si esto también falla entonces la presente invención impide... [Seguir leyendo]

Reivindicaciones:

1. Método alojado en red para proporcionar un servicio de seguridad de contenido de protección de suplantación de identidad:

(i) almacenar una pluralidad de direcciones de red legítimas con datos asociados;

(ii) analizar (302) el tráfico soportado por la red para los datos que aparecen relacionados con los datos asociados;

(iii) impedir (306) , en el caso de que los datos de tráfico soportado por la red analizados en la etapa (ii) estén relacionados con los datos asociados, el acceso de usuario a cualquier dirección de red que sea el origen o el destinatario previsto de dichos datos de tráfico soportado por la red en el que dicha dirección de red no es una dirección de red legítima almacenada; y, (iv) añadir (311) direcciones de red a las que se impide el acceso de usuario a una lista de direcciones de red prohibidas.

2. Método según la reivindicación 1, en el que la lista de direcciones de red prohibidas se utiliza por uno o más servicios de seguridad de contenido adicionales.

3. Método según la reivindicación 1 o la reivindicación 2, que comprende además la reponderación de reglas heurísticas utilizadas por uno o más servicios de seguridad de contenido en función del resultado de la etapa (iii) .

4. Método según cualquier reivindicación anterior, en el que los datos de tráfico de red comprenden un identificador que indica el destinatario previsto de los datos.

5. Método según cualquier reivindicación anterior, en el que el tráfico de red analizado en la etapa (ii) comprende una petición de contenido del usuario desde una dirección.

6. Método según cualquier reivindicación anterior, en el que el tráfico de red analizado en la etapa (ii) comprende contenido transmitido al usuario desde un sitio remoto.

7. Método según cualquier reivindicación anterior, en el que el tráfico de red analizado en la etapa (ii) comprende datos transmitidos a un sitio remoto desde el usuario.

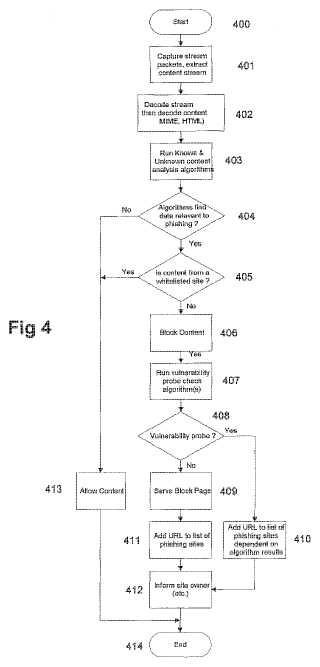

8. Método según cualquier reivindicación anterior en el que la etapa (ii) comprende las etapas de:

analizar (303) una petición de contenido del usuario desde una dirección, y, si dicha dirección no está relacionada con los datos asociados, posteriormente analizar (403) el contenido transmitido al usuario desde dicha dirección, y, si dicho contenido no está relacionado con los datos asociados, posteriormente analizar (503) los datos transmitidos a dicha dirección desde el usuario.

9. Método según cualquier reivindicación anterior, que comprende además la etapa de establecer, en el caso de que los datos de tráfico de red analizados en la etapa (ii) estén relacionados con los datos asociados, si una prueba de vulnerabilidad está en curso.

10. Método según la reivindicación 9, que comprende además la etapa de enviar, en el caso de que los datos de tráfico de red analizados en la etapa (ii) estén relacionados con los datos asociados y que no se haya establecido que una prueba de vulnerabilidad está en curso, la notificación al usuario en lugar de cualquier dato solicitado desde dicha dirección de red.

11. Método según cualquier reivindicación anterior, en el que la red es Internet.

12. Método según la reivindicación 11, que comprende además la etapa de añadir el dominio que contiene las direcciones de red a las que se impide el acceso de usuario a una lista de dominios prohibidos.

13. Método según cualquiera de las reivindicaciones 1 a 10, en el que la red es una red de datos de propósito general.

14. Método según cualquiera de las reivindicaciones 1 a 10, en el que la red es una red usada para telefonía móvil.

15. Producto de programa informático que comprende instrucciones que cuando se ejecutan por un ordenador provocan que el ordenador realice cada una de las etapas del método según cualquier reivindicación anterior.

16. Sistema de seguridad alojado en red para proporcionar un servicio de seguridad de contenido de protección de suplantación de identidad, que comprende:

un medio de almacenamiento para almacenar una pluralidad de direcciones de red legítimas con datos asociados;

medios para analizar el tráfico de red para los datos que aparecen relacionados con los datos asociados; y, medios para impedir el acceso de usuario a cualquier dirección de red que sea el origen o el destinatario previsto de dichos datos de tráfico de red en el caso de que se descubra que dichos datos de tráfico de red están relacionados con los datos asociados y que dicha dirección de red no es una dirección de red legítima almacenada y añadir direcciones de red a las que se niega el acceso de usuario a una lista de direcciones de red prohibidas.

17. Sistema según la reivindicación 16, en el que la lista de direcciones de red prohibidas se utiliza por uno o más servicios de seguridad de contenido adicionales.

18. Sistema según la reivindicación 16 o la reivindicación 17, que comprende además medios para reponderar reglas heurísticas en el caso de que se niegue el acceso de usuario a una dirección de red.

Patentes similares o relacionadas:

Procedimiento y dispositivo para el procesamiento de una solicitud de servicio, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para el procesamiento de una solicitud de servicio, comprendiendo el procedimiento: recibir (S201), mediante un nodo de consenso, una solicitud […]

Método y aparato para configurar un identificador de dispositivo móvil, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método implementado por servidor para configurar un identificador de dispositivo móvil, que comprende: obtener una lista de aplicaciones, APP, […]

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]

Método para atender solicitudes de acceso a información de ubicación, del 22 de Julio de 2020, de Nokia Technologies OY: Un aparato que comprende: al menos un procesador; y al menos una memoria que incluye un código de programa informático para uno o más programas, […]

Sincronización de una aplicación en un dispositivo auxiliar, del 22 de Julio de 2020, de OPENTV, INC.: Un método que comprende, mediante un dispositivo de medios: acceder, utilizando un módulo de recepción, un flujo de datos que incluye contenido […]

Procedimiento y dispositivo para su uso en la gestión de riesgos de información de aplicación, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para la gestión de riesgos de información de aplicación en un dispositivo de red, comprendiendo el procedimiento: recibir información […]

Gestión de memoria intermedia recomendada de red de una aplicación de servicio en un dispositivo de radio, del 22 de Julio de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método llevado a cabo por un nodo de red en una red de comunicación por radio , comprendiendo el método: obtener (S1) una predicción del ancho […]

Método, servidor y sistema de inicio de sesión de confianza, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método de inicio de sesión de confianza implementado por computadora aplicado a un sistema de inicio de sesión de confianza que comprende un primer sistema de aplicación […]