Método y sistema para el establecimiento de un canal de comunicaciones de tipo "peer-to-peer".

Método para el establecimiento dinámico de un canal de comunicaciones (11) entre un primer terminal (1) y un segundo terminal (2),

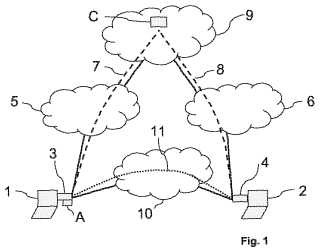

en que el primer terminal (1) está conectado a través de un primer canal de comunicaciones securizado (7) a una red securizada (9), y en que el segundo terminal (2) está conectado a través de un segundo canal de comunicaciones securizado (8) a la red securizada (9),caracterizadoporque el primer terminal (1) genera una solicitud de conexión para el establecimiento de un canal de comunicaciones entre el primer y el segundo terminal (1, 2),

porque la solicitud de conexión es recibida y analizada por un módulo analizador (A),

porque los parámetros de red del primer terminal (1) y del segundo terminal (2) son recibidos y analizados por el módulo analizador (A), y

porque el módulo analizador (A), basado en el análisis de la solicitud de conexión y de los parámetros de red de los terminales, transmite una instrucción de conexión al primer y/o segundo terminal (1, 2) para el establecimiento de un canal de comunicaciones "peer-to-peer" (11) -a través de una red (10) distinta de la red securizada (9)- entre el primer terminal (1) y el segundo terminal (2).

Tipo: Patente Europea. Resumen de patente/invención. Número de Solicitud: E05102294.

Solicitante: SWISSCOM AG.

Nacionalidad solicitante: Suiza.

Dirección: ALTE TIEFENAUSTRASSE 6 WORBLAUFEN/ITTIGEN 3050 BERN SUIZA.

Inventor/es: DE FROMENT,ERIC.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04L12/28 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 12/00 Redes de datos de conmutación (interconexión o transferencia de información o de otras señales entre memorias, dispositivos de entrada/salida o unidades de tratamiento G06F 13/00). › caracterizados por la configuración de los enlaces, p. ej. redes locales (LAN), redes extendidas (WAN) (redes de comunicación inalámbricas H04W).

- H04L29/06 H04L […] › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

PDF original: ES-2379074_T3.pdf

Fragmento de la descripción:

Método y sistema para el establecimiento de un canal de comunicaciones de tipo "peer-to-peer".

Ámbito técnico

La presente invención se refiere a un método y un sistema para el establecimiento dinámico de un canal de comunicaciones entre un primer terminal y un segundo terminal, en que el primer terminal está conectado a través de un primer canal de comunicaciones securizado a una red securizada, y en que el segundo terminal está conectado a través de un segundo canal de comunicaciones securizado a la red securizada.

Estado de la técnica

Dispositivos móviles -especialmente dispositivos móviles con más de un interfase de red- son empleados cada vez más extensamente por usuarios móviles o nomádicos para por ejemplo acceder, leer, escribir, manipular, o almacenar diferentes tipos de datos. Dispositivos móviles comprenden, por ejemplo, teléfonos celulares, asistentes digitales personales, u ordenadores personales móviles, que también son conocidos como notebooks o portátiles. Interfases de red comprenden, por ejemplo, interfases de red alámbricos para acceder por ejemplo a Local Area Network (LAN), módems para acceder a redes remotas a través de por ejemplo una red telefónica fija o Public Switched Telephone Network (PSTN), o interfases de red inalámbricos para acceder por ejemplo a una red de área local inalámbrica o Wireless Local Area Network (WLAN). Usuarios de dispositivos móviles pueden leer y escribir mensajes de e-mail o documentos de texto, o pueden acceder o manipular datos multimedia tales como imágenes, datos de audio, o datos de vídeo. Así por ejemplo, un comercial de una empresa que esté visitando un cliente también tiene necesidad de acceder a datos securizados, de confianza de su empresa. Con el fin de acceder a datos securizados, un dispositivo móvil puede conectarse a través de una conexión securizada a un "gateway" de seguridad de una red de empresa. Tales conexiones securizadas comprenden, por ejemplo, conexiones autenticadas y encriptadas que empleen el protocolo IPsec (IPsec: Internet Protocol secured) o el protocolo SSL (SSL: Secured Socket Layer). Así por ejemplo, un comercial con necesidad de acceder a datos securizados de su empresa puede conectar su dispositivo móvil a una red del cliente, por ejemplo mediante una red WLAN. La red WLAN puede proporcionar acceso a Internet. El "gateway" de seguridad de la red de empresa, por ejemplo, está configurado para recibir conexiones IPsec desde Internet. Tan pronto se ha conectado el comercial con su dispositivo móvil a través de un canal de comunicaciones securizado, tal como una conexión IPsec, con el "gateway" de seguridad de su empresa, el dispositivo móvil puede convertirse en parte de la red de la empresa, y puede beneficiarse de diversos derechos de acceso a datos de empresa almacenados en ordenadores o servidores de la empresa. En otras palabras, el dispositivo móvil del comercial constituye, al menos hasta cierto punto, parte de la red de la empresa del comercial. A través del "gateway" de seguridad de la empresa los dispositivos móviles son conectables a la red de la empresa desde diversas ubicaciones. Por consiguiente, un comercial que emplee su dispositivo móvil en una primera ubicación y un asesor técnico que emplee su dispositivo móvil en una segunda ubicación, por ejemplo, son capaces -a través de la red securizada- de acceder a datos en cada dispositivo móvil del otro. Sin embargo, es un inconveniente que todo el tráfico entre los dispositivos móviles deba pasar a través de la red de la empresa, incluso si, por ejemplo, los dispositivos móviles del comercial y del asesor técnico fueran conectables a través de una ulterior red, quizá más eficiente. Un ulterior inconveniente consiste en que la red securizada de la empresa puede resultar comprometida o interrumpida si, por ejemplo, el comercial y el asesor técnico deciden configurar sus dispositivos móviles para establecer un canal de comunicación "peer-to-peer" entre sus dispositivos móviles. Es también un inconveniente el que la transferencia de datos -a través de la red securizada- entre dispositivos móviles requiera múltiples encapsulamientos de datos que disminuyen el rendimiento de la transferencia de datos y el que el "gateway" de seguridad de la red securizada pueda resultar un cuello de botella debido a la concentración de carga de tráfico.

En el documento XP 2314796 se describe el establecimiento de un canal de comunicación directa entre un primer y un segundo terminal para enviar marcos directamente entre los terminales en lugar de a través del punto de acceso.

Descripción de la invención

Constituye la finalidad de la presente invención proponer un nuevo método y sistema para el establecimiento dinámico de un canal de comunicaciones entre un primer terminal y un segundo terminal, en que el primer terminal está conectado a través de un primer canal de comunicaciones securizado con una red securizada, y en que el segundo terminal esté conectado a través de un segundo canal de comunicaciones securizado con la red securizada, cuyos método y sistema no adolezcan de los inconvenientes del estado de la técnica.

Estas finalidades se consiguen, de acuerdo con la presente invención, mediante los elementos de las reivindicaciones independientes. Ulteriores formas de realización preferidas se desprenden, además, de las reivindicaciones dependientes y de la descripción.

Las finalidades arriba citadas se consiguen mediante la presente invención por el hecho de que el primer terminal genera una solicitud de conexión para el establecimiento de un canal de comunicaciones entre el primer y el segundo terminal, de que la solicitud de conexión es recibida y analizada por un módulo analizador, de que los parámetros de red del primer terminal y del segundo terminal son recibidos y analizados por el módulo analizador, y de que el módulo analizador, basado en el análisis de la solicitud de conexión y de los parámetros de red de los terminales, transmite una instrucción de conexión al primer y/o segundo terminal para el establecimiento de un canal de comunicaciones "peer-to peer" -a través de una red distinta de la red securizada- entre el primer terminal y el segundo terminal. La presente invención presenta la ventaja de que la transferencia de datos, especialmente entre dispositivos móviles, puede realizarse de manera más eficiente estableciendo dinámicamente un canal de comunicaciones "peer-to-peer" entre los respectivos terminales. La presente invención presenta la ulterior ventaja de que el tráfico de red a y desde una red de empresa puede ser reducido, dando especialmente lugar a menos problemas de cuello de botella para "gateways" de seguridad de la red de empresa.

De acuerdo con una variante de realización, el canal de comunicaciones "peer-to-peer" entre el primer terminal y el segundo terminal es establecido como un canal de comunicaciones securizado "peer-to-peer" por medio de módulos de autenticación y/o encripción. Así por ejemplo, datos criptográficos comprendiendo claves de autenticación y claves de encripción pueden ser proporcionados por el módulo analizador a módulos de autenticación y/o de encripción del primer y segundo terminal, de manera que el canal de comunicaciones "peer-to-peer" entre el primer y el segundo terminal pueda ser establecido de acuerdo con condiciones de seguridad definidas. Una tal variante de realización posee la ventaja de que puedan cumplirse condiciones de seguridad de la red securizada.

De acuerdo con otra variante de realización son proporcionadas claves de autenticación y/o encripción a los módulos de autenticación y/o encripción por una unidad central de la red securizada. Una tal variante de realización presenta la ventaja de que las claves de autenticación y/o encripción puedan ser proporcionadas de acuerdo con condiciones de seguridad definibles de la red securizada.

De acuerdo con otra variante de realización, la unidad central recibe parámetros sobre un estado del primer terminal y/o del segundo terminal a intervalos de tiempo determinables, y un canal de comunicaciones "peer-to-peer" establecido es interrumpido tan pronto el estado del primer y/o segundo terminal no cumplan condiciones determinables. Una tal variante de realización posee la ventaja de que la seguridad de la red securizada puede ser mejorada interrumpiendo canales de comunicaciones "peer-to-peer" entre terminales que no estén ya plenamente conectados a la red securizada, por ejemplo cuando el primer canal de comunicaciones securizado entre el primer terminal y la... [Seguir leyendo]

Reivindicaciones:

1. Método para el establecimiento dinámico de un canal de comunicaciones (11) entre un primer terminal (1) y un segundo terminal (2), en que el primer terminal (1) está conectado a través de un primer canal de comunicaciones securizado (7) a una red securizada (9), y en que el segundo terminal (2) está conectado a través de un segundo canal de comunicaciones securizado (8) a la red securizada (9), caracterizado porque el primer terminal (1) genera una solicitud de conexión para el establecimiento de un canal de comunicaciones entre el primer y el segundo terminal (1, 2),

porque la solicitud de conexión es recibida y analizada por un módulo analizador (A),

porque los parámetros de red del primer terminal (1) y del segundo terminal (2) son recibidos y analizados por el módulo analizador (A), y

porque el módulo analizador (A), basado en el análisis de la solicitud de conexión y de los parámetros de red de los terminales, transmite una instrucción de conexión al primer y/o segundo terminal (1, 2) para el establecimiento de un canal de comunicaciones "peer-to-peer" (11) -a través de una red (10) distinta de la red securizada (9)- entre el primer terminal (1) y el segundo terminal (2).

2. Método según la reivindicación 1, caracterizado porque el canal de comunicaciones "peer-to-peer" (11) entre el primer terminal (1) y el segundo terminal (2) es establecido como canal de comunicaciones "peer-to-peer" securizado por medio de módulos de autenticación y/o encripción.

3. Método según la reivindicación 2, caracterizado porque claves de autenticación y/o encripción son proporcionadas por una unidad central (C) de la red securizada (9) a los módulos de autenticación y/o encripción.

4. Método según la reivindicación 3, caracterizado porque la unidad central (C) recibe parámetros sobre un estado del primer terminal (1) y/o el segundo terminal (2) en intervalos de tiempo determinables y porque un canal de comunicaciones "peer-to-peer" establecido (11) es interrumpido tan pronto como el estado del primer y/o segundo terminal (1, 2) no cumpla condiciones determinables.

5. Método según una de las reivindicaciones 1 a 4, caracterizado porque la solicitud de conexión generada por el primer terminal (1) es interceptada por el módulo analizador (A).

6. Método según una de las reivindicaciones 1 a 5, caracterizado porque el primer y segundo canal de comunicaciones securizado (7, 8) entre el primer terminal (1) y la red securizada (9) y entre el segundo terminal (2) y la red securizada (9) son establecidos empleando puntos de acceso público para la conexión de terminales a redes públicas, empleando canales de comunicaciones públicos entre las redes públicas y la red securizada, y empleando módulos criptográficos para la autenticación de los terminales (1, 2) y para la encripción de los canales de comunicaciones (7, 8) entre los terminales y la red securizada.

7. Método según una de las reivindicaciones 1 a 6, caracterizado porque el canal de comunicaciones "peer-to-peer" (11) entre el primer terminal (1) y el segundo terminal (2) es establecido empleando al menos una red pública.

8. Método según una de las reivindicaciones 1 a 7, caracterizado porque el canal de comunicaciones "peer-to-peer" (11) entre el primer terminal (1) y el segundo terminal (2) es establecido a través de una red ad-hoc entre el primer terminal (1) y el segundo terminal (2).

9. Sistema para el establecimiento dinámico de un canal de comunicaciones (11) entre un primer terminal (1) y un segundo terminal (2), en que el primer terminal (1) está conectado a través de un primer canal de comunicaciones securizado (7) a una red securizada (9), y en que el segundo terminal (2) está conectado a través de un segundo canal de comunicaciones securizado (8) a la red securizada (9), caracterizado porque el primer terminal (1) comprende medios para generar una solicitud de conexión para el establecimiento de un canal de comunicaciones entre el primer y el segundo terminal (1, 2),

porque un módulo analizador (A) comprende medios para recibir y analizar la solicitud de conexión generada por el primer terminal (1),

porque el módulo analizador (A) comprende medios para recibir y analizar parámetros de red del primer terminal (1) y del segundo terminal (2), y

porque el módulo analizador (A) comprende medios para transmitir una instrucción de conexión al primer y/o segundo terminal (1, 2) para el establecimiento de un canal de comunicaciones "peer-to-peer" (11) -a través de una red (10) distinta de la red securizada (9)- entre el primer terminal (1) y el segundo terminal (2).

10. Sistema según la reivindicación 9, caracterizado porque el primer terminal (1) y/o el segundo terminal (2) comprenden módulos de autenticación y/o encripción.

11. Sistema según la reivindicación 10, caracterizado porque la red securizada comprende una unidad central para proporcionar claves de autenticación y/o claves de encripción a los módulos de autenticación y/o encripción.

12. Sistema según la reivindicación 11, caracterizado porque la unidad central comprende medios para solicitar parámetros sobre un estado del primer terminal (1) y/o del segundo terminal (2) en intervalos de tiempo determinables y porque la unidad central comprende medios para interrumpir un canal de comunicaciones "peer-to-peer" establecido (11) tan pronto como el estado del primer y/o segundo terminal (1, 2) no cumpla condiciones determinables.

13. Sistema según una de las reivindicaciones 9 a 12, caracterizado porque el módulo analizador (A) comprende medios para interceptar la solicitud de conexión generada por el primer terminal (1).

Patentes similares o relacionadas:

Procedimiento y dispositivo para el procesamiento de una solicitud de servicio, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para el procesamiento de una solicitud de servicio, comprendiendo el procedimiento: recibir (S201), mediante un nodo de consenso, una solicitud […]

Gestión de memoria intermedia recomendada de red de una aplicación de servicio en un dispositivo de radio, del 22 de Julio de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método llevado a cabo por un nodo de red en una red de comunicación por radio , comprendiendo el método: obtener (S1) una predicción del ancho […]

Método, servidor y sistema de inicio de sesión de confianza, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método de inicio de sesión de confianza implementado por computadora aplicado a un sistema de inicio de sesión de confianza que comprende un primer sistema de aplicación […]

Método y aparato para configurar un identificador de dispositivo móvil, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método implementado por servidor para configurar un identificador de dispositivo móvil, que comprende: obtener una lista de aplicaciones, APP, […]

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]

Método para atender solicitudes de acceso a información de ubicación, del 22 de Julio de 2020, de Nokia Technologies OY: Un aparato que comprende: al menos un procesador; y al menos una memoria que incluye un código de programa informático para uno o más programas, […]

Sincronización de una aplicación en un dispositivo auxiliar, del 22 de Julio de 2020, de OPENTV, INC.: Un método que comprende, mediante un dispositivo de medios: acceder, utilizando un módulo de recepción, un flujo de datos que incluye contenido […]

Procedimiento y dispositivo para su uso en la gestión de riesgos de información de aplicación, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para la gestión de riesgos de información de aplicación en un dispositivo de red, comprendiendo el procedimiento: recibir información […]