Procedimiento para establecer una clave secreta entre dos nodos en una red de comunicación.

Procedimiento para establecer una clave secreta entre dos nodos en una red de comunicación,

en el que

uno de los nodos - primer nodo - emite uno o más paquetes que pueden ser recibidos por el otro nodo - segundonodo -, en el que

el segundo nodo inicia un protocolo de intercambio de claves, en el que el segundo nodo encripta un mensaje quese va a enviar para iniciar el protocolo de intercambio de claves con una clave obtenida (Km)caracterizado porque

cada paquete contiene una primera clave respectiva y se encripta con una segunda clave respectiva antes de serenviado, y porque

el segundo nodo elige al azar un paquete de los paquetes recibidos y descifra el encriptado del paquete elegido conel fin de obtener, como la clave obtenida, la primera clave respectiva del paquete elegido.

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/EP2007/006724.

Solicitante: NEC CORPORATION.

Nacionalidad solicitante: Japón.

Dirección: 7-1, Shiba 5-chome Minato-ku Tokyo 108-8001 JAPON.

Inventor/es: ARMKNECHT,Frederik , GIRAO,Joao , MATOS,ALFREDO, AGUIAR,RUI LUIS.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04L9/08 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 9/00 Disposiciones para las comunicaciones secretas o protegidas. › distribución de claves.

PDF original: ES-2391480_T3.pdf

Fragmento de la descripción:

Procedimiento para establecer una clave secreta entre dos nodos en una red de comunicación.

La presente invención se refiere a un procedimiento para establecer una clave secreta entre dos nodos en una red de comunicación, en particular en una red de área local inalámbrica (WLAN) .

Con el fin de establecer una clave secreta entre dos nodos en una red de comunicación normalmente se usan protocolos de intercambio de claves. Los protocolos de intercambio de claves conocidos son, por ejemplo, el algoritmo de Diffie-Hellman, en particular Diffie-Hellman en curvas elípticas, o procedimientos basados en RSA. La seguridad de los procedimientos conocidos se basa en la aplicación de las llamadas funciones de un solo sentido. En este sentido, el algoritmo de Diffie-Hellman usa el hecho de que la operación de elevar a una potencia es una operación de computación muy simple, pero que en contraste la computación del logaritmo discreto de un número sólo es posible con un esfuerzo extremadamente elevado.

Tras haber realizado los procedimientos conocidos, las partes A y B involucradas en el algoritmo disponen de una clave secreta K que sólo ellas conocerán. Pero en el caso de los procedimientos conocidos el propio intercambio de claves no se mantiene en secreto lo cual puede resultar ser desventajoso en ciertos entornos. La parte iniciadora, por ejemplo, cuando se realiza el intercambio de claves de Diffie-Hellman primero tiene que transmitir dos valores por el medio inseguro. En la notación común éste es un número primo p, así como un generador g, en base a lo cual la clave compartida KDH se puede computar entonces de acuerdo con KDH = (ga mod p) b mod p = (gb mod p) a mod p. Las variables a y b denominan números al azar elegidos por las partes. Sólo debido al hecho de transmitir un mensaje con los valores g, p, así como generalmente también A = ga mod p por un medio inseguro, un atacante que intercepta este mensaje ya puede sacar ciertas conclusiones, por ejemplo, en el caso más simple, el hecho de que se está produciendo un acuerdo de clave y quién es la parte iniciadora.

El documento WO-00/25475-A da a conocer un procedimiento y un aparato para registrar una suscripción inalámbrica a un terminal inalámbrico, en el que un Número de Identificación Personal (PIN) corto se usa para transferir una suscripción para un servicio inalámbrico a un nuevo terminal inalámbrico, proporcionándose de ese modo una movilidad personal mejorada al suscriptor. Se hace que la transferencia sea segura por el intercambio de mensajes de intercambio de claves encriptadas de Diffie-Hellman.

El documento GB-2-390-270-A da a conocer un procedimiento para la intercepción legal de una sesión IP encriptada entre dos o más terminales, en el que la sesión usa el encriptado para asegurar el tráfico. La información requerida para reconstruir una clave de desencriptado sólo se deposita parcialmente con una autoridad.

El documento US-2003/068047-A1 da a conocer un procedimiento y aparato para una distribución broadcast de un solo sentido de claves para desencriptar contenido broadcast encriptado. Una lista de claves de actualización se genera en el sistema del proveedor de contenido en base a una tabla de claves secretas asociadas con una pluralidad de receptores de contenido.

Es un objeto de la presente invención mejorar y desarrollar aún más un procedimiento del tipo descrito inicialmente para establecer una clave secreta entre dos nodos en una red de comunicación de tal modo que se oculte el hecho de que se esté produciendo un intercambio de claves.

De acuerdo con la invención, el objeto antes mencionado se consigue mediante un procedimiento que comprende las características de la reivindicación 1. De acuerdo con esta reivindicación un procedimiento del tipo descrito inicialmente está caracterizado porque

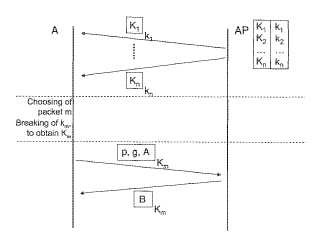

uno de los nodos - primer nodo - emite uno o más paquetes que pueden ser recibidos por el otro nodo - segundo nodo -, en el que cada uno de los paquetes contiene una primera clave y en el que cada uno de los paquetes se encripta con una segunda clave antes de ser enviado,

el segundo nodo elige al azar un paquete de los paquetes recibidos y descifra el encriptado del paquete elegido con el fin de obtener la primera clave, y

el segundo nodo inicia un protocolo de intercambio de claves, en el que el segundo nodo encripta el mensaje que se va a enviar para iniciar el protocolo de intercambio de claves con la clave revelada.

De acuerdo con la invención, se ha reconocido en primer lugar que una ocultación del intercambio de claves se puede conseguir en general realizando un protocolo en el que se combinen entre sí elementos criptográficos (encriptado de datos) y elementos esteganográficos (que hacen los datos invisibles) . El elemento esteganográfico consiste concretamente en el hecho de que uno de los nodos emite un paquete o una multitud de paquetes, en el que cada uno de los paquetes contiene una primera clave y en el que cada uno de los paquetes se encripta con una segunda clave antes de ser emitido. Los paquetes pueden ser recibidos por un segundo nodo que elige al azar un paquete de los paquetes recibidos. Al ejecutar un ataque de fuerza bruta, el segundo nodo descifra el encriptado del paquete elegido y obtiene de esa manera la primera clave que se ha transportado con el paquete. En una etapa siguiente la clave revelada es usada por el segundo nodo para iniciar un protocolo de intercambio de claves. En concreto, el segundo nodo encripta el mensaje, el cual se debe enviar con el fin de iniciar el protocolo de intercambio de claves, con la clave revelada.

En el caso del procedimiento de acuerdo con la invención sólo se emiten mensajes encriptados por un medio público, por ejemplo un enlace broadcast público, por lo que un atacante no tiene ninguna posibilidad de averiguar que los mensajes son parte de un protocolo de intercambio de claves o sirven para iniciar un protocolo de intercambio de claves. Incluso si el atacante es capaz de desencriptar un paquete, se considera que la propia información obtenida de ese modo, es decir sin ella el atacante tiene que invertir mayores esfuerzos (considerables) , no tiene valor, puesto que el atacante no sabe qué paquete elegirá al azar el otro nodo de la multitud de paquetes.

Con el fin de aumentar aún más la seguridad, se puede estipular que el elemento esteganográfico sea reforzado insertando un tiempo de espera de duración pre-definible entre el envío del (los) paquete (s) que contiene (n) las primeras claves por el primer nodo, y el descifrado del encriptado o la iniciación del intercambio de claves por el segundo nodo. Durante este tiempo, el resto de los nodos de la red intercambian mensajes encriptados en el contexto de su comunicación normal y hacen que sea incluso más difícil para un atacante averiguar algo acerca de un intercambio de claves que se esté produciendo.

En el contexto de una forma de realización ventajosa se estipula que el primer nodo almacene una lista con las primeras claves enviadas. Cuando el primer nodo recibe el mensaje que inicia el protocolo de intercambio de claves enviado por el segundo nodo, el primer nodo puede revisar la lista intentando desencriptar el mensaje recibido con una de las claves almacenadas. Cuando el primer nodo ha averiguado la clave con la que fue encriptado el mensaje que inicia el protocolo de intercambio de claves, se puede estipular en una etapa siguiente que el primer nodo emplee la clave encontrada para encriptar su mensaje del protocolo de intercambio de claves desde su lado. En una forma de realización alternativa, se puede estipular adjuntar un identificador al mensaje que pueda ser recuperado por la otra parte pero no por un atacante. Para este propósito, por ejemplo, se podría emplear un número al azar que identificara la clave usada respectiva.

Las segundas claves con las que el primer nodo ha encriptado los paquetes enviados están diseñadas de un modo ventajoso como encriptados que son fáciles de descifrar. El hecho de que un atacante pueda descifrar fácilmente un encriptado ligero cuando los paquetes son transmitidos por un canal público no es relevante en el sentido de que no obtiene ninguna información a pesar del desencriptado, puesto que no sabe qué paquete elegirá el segundo nodo de la multitud de los paquetes enviados.

Con respecto a una aplicación flexible del procedimiento, se puede estipular que la longitud de las claves con las que el primer nodo encripta los paquetes se defina de acuerdo... [Seguir leyendo]

Reivindicaciones:

1. Procedimiento para establecer una clave secreta entre dos nodos en una red de comunicación,

en el que

uno de los nodos - primer nodo - emite uno o más paquetes que pueden ser recibidos por el otro nodo - segundo nodo -, en el que

el segundo nodo inicia un protocolo de intercambio de claves, en el que el segundo nodo encripta un mensaje que se va a enviar para iniciar el protocolo de intercambio de claves con una clave obtenida (Km)

caracterizado porque

cada paquete contiene una primera clave respectiva y se encripta con una segunda clave respectiva antes de ser enviado, y porque

el segundo nodo elige al azar un paquete de los paquetes recibidos y descifra el encriptado del paquete elegido con el fin de obtener, como la clave obtenida, la primera clave respectiva del paquete elegido.

2. Procedimiento de acuerdo con la reivindicación 1, caracterizado porque entre el envío de los paquetes Pi por el primer nodo y el descifrado del encriptado o la iniciación del intercambio de claves por el segundo nodo se permite una duración pre-configurable.

3. Procedimiento de acuerdo con la reivindicación 1 ó 2, caracterizado porque el primer nodo almacena una lista de las claves enviadas (Ki) .

4. Procedimiento de acuerdo con la reivindicación 3, caracterizado porque el primer nodo prueba las claves (Ki) almacenadas con el fin de desencriptar el mensaje del segundo nodo que inicia el protocolo de intercambio de claves.

5. Procedimiento de acuerdo con la reivindicación 4, caracterizado porque el primer nodo encripta un segundo mensaje del protocolo de intercambio de claves con la clave (Km) encontrada.

6. Procedimiento de acuerdo con las reivindicaciones 1 a 5, caracterizado porque el encriptado de los paquetes Pi con las segundas claves (ki) es un encriptado que se puede descifrar fácilmente.

7. Procedimiento de acuerdo con una cualquiera de las reivindicaciones 1 a 6, caracterizado porque la longitud de las segundas claves (ki) se determina de acuerdo con requisitos de seguridad respectivos.

8. Procedimiento de acuerdo con una cualquiera de las reivindicaciones 1 a 7, caracterizado porque se emplea un encriptado RC5 para encriptar los paquetes Pi.

9. Procedimiento de acuerdo con una cualquiera de las reivindicaciones 1 a 8, caracterizado porque la primera clave (Ki) transportada con el paquete Pi y la segunda clave (ki) usada para encriptar el paquete Pi se eligen para ser idénticas.

10. Procedimiento de acuerdo con una cualquiera de las reivindicaciones 1 a 9, caracterizado porque uno de los nodos es un punto de acceso (AP) de una red, y porque el otro de los nodos es un nodo (A) asociado con dicho punto de acceso (AP) .

11. Procedimiento de acuerdo con una cualquiera de las reivindicaciones 1 a 10, caracterizado porque los paquetes Pi son enviados periódicamente.

12. Procedimiento de acuerdo con una cualquiera de las reivindicaciones 1 a 11, caracterizado porque los paquetes Pi son balizas.

13. Procedimiento de acuerdo con una cualquiera de las reivindicaciones 1 a 12, caracterizado porque el protocolo de intercambio de claves iniciado es un intercambio de claves de Diffie-Hellman.

Patentes similares o relacionadas:

Distribución y recuperación de datos de una red P2P usando un registro de cadena de bloques, del 17 de Junio de 2020, de Luxembourg Institute of Science and Technology (LIST): método de distribución y recuperación de datos en una red informática con nodos pares , que comprende: (a) encriptar, con una clave secreta […]

Método y aparato de detección de contraseña débil, del 3 de Junio de 2020, de Advanced New Technologies Co., Ltd: Un método implementado por uno o más dispositivos informáticos, comprendiendo el método: recibir (S101) una contraseña que va a detectarse; adquirir (S102) […]

Arquitectura e instrucciones flexibles para el estándar de cifrado avanzado (AES), del 27 de Mayo de 2020, de INTEL CORPORATION: Un procesador que comprende: una pluralidad de núcleos; una caché de instrucciones de nivel 1, L1, para almacenar una pluralidad de instrucciones […]

Método y aparato de establecimiento de clave y de envío de datos, del 27 de Mayo de 2020, de Advanced New Technologies Co., Ltd: Un método para enviar primeros datos desde un primer terminal directamente a un segundo terminal, que comprende: escribir y almacenar en una cadena […]

Configuración de plazo de espera de comprobación de operatividad usando mensajes IKE, del 6 de Mayo de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método para la configuración y la realización de una comprobación de operatividad utilizando mensajes de intercambio de claves de Internet, siendo el método realizado […]

Control de acceso para datos encriptados en identificadores legibles por máquina, del 6 de Mayo de 2020, de Wonderhealth, LLC: Un sistema, que comprende: un dispositivo cliente que comprende al menos un procesador de hardware; una aplicación cliente ejecutable en el […]

Un método y aparato para manejar claves para encriptación e integridad, del 6 de Mayo de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método, como se ejecuta en un nodo de control de servicio en una red de comunicación que comprende una pluralidad de puntos de servicio, de proporcionar […]

Método de autorización de una operación que va a realizarse en un dispositivo informático objetivo, del 29 de Abril de 2020, de THE BOEING COMPANY: Método de autorización de una operación que va a realizarse en un dispositivo informático objetivo, comprendiendo dicho método: generar, en […]