PROCEDIMIENTO DE CONTROL DE ACCESO A UNA RED.

Procedimiento de control de acceso a una red (1) de varios usuarios equipados cada uno de un sistema (2) comprendiendo una terminal (3) provista de medios (6) de conexión a la red y una memoria (7) conteniendo una clave personal de explotación (K),

caracterizado porque el procedimiento comprende las etapas de: - antes de un periodo de tiempo predeterminado M, registrar en una memoria del sistema (2) de cada usuario un grupo de claves de servicio (kj) comunes a por lo menos dos usuarios y validas cada una durante una fracción j del periodo de tiempo predeterminado, siendo previamente un cifrado de cada clave de servicio (kj) efectuado mediante la clave personal de explotación (K) y una clave de activación (aj) que es propia a la fracción del periodo de tiempo predeterminado y que es común a los dos usuarios. - a principio de cada fracción j del periodo de tiempo predeterminado M, transmitir a cada sistema (2) vía la red (1) la clave de activación (a) correspondiente a la fracción j considerada del periodo de tiempo predeterminado, - descifrar en cada sistema (2) la clave de servicio (kj) cifrada utilizando la clave personal de explotación (K) y la clave de activación (aj)

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/FR2003/001388.

Solicitante: SAGEMCOM BROADBAND SAS.

Nacionalidad solicitante: Francia.

Dirección: 250, route de l'Empereur 92500 Rueil Malmaison.

Inventor/es: CHABANNE, HERVE.

Fecha de Publicación: .

Fecha Solicitud PCT: 5 de Mayo de 2003.

Clasificación Internacional de Patentes:

- H04L9/08 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 9/00 Disposiciones para las comunicaciones secretas o protegidas. › distribución de claves.

- H04N7/167D

- H04N7/16E2

Clasificación PCT:

- H04L9/08 H04L 9/00 […] › distribución de claves.

- H04N7/167 H04 […] › H04N TRANSMISION DE IMAGENES, p. ej. TELEVISION. › H04N 7/00 Sistemas de televisión (detalles H04N 3/00, H04N 5/00; métodos y arreglos, para la codificación, decodificación, compresión o descompresión de señales de vídeo digital H04N 19/00; distribución selectiva de contenido H04N 21/00). › Sistemas que producen la señal de televisión ininteligible y después inteligible.

Clasificación antigua:

Países PCT: Austria, Bélgica, Suiza, Alemania, Dinamarca, España, Francia, Reino Unido, Grecia, Italia, Liechtensein, Luxemburgo, Países Bajos, Suecia, Mónaco, Portugal, Irlanda, Eslovenia, Finlandia, Rumania, Chipre, Lituania, Letonia, Ex República Yugoslava de Macedonia, Albania.

Fragmento de la descripción:

La presente invención se refiere a un procedimiento de control de acceso a una red de varios usuarios tal como una red de televisión, una red de comunicación, una red informática de tipo internet o generalmente una red de transferencia de datos. 5

Cuando, en este tipo de red, las informaciones transitan en forma de señales que podrían ser captados por usuarios no autorizados por el administrador de la red, es conocido cifrar y/o interferir las señales antes de su emisión sobre la red y proporcionar a cada usuario autorizado unas claves permitiendo reconstituir las señales cifradas y/o interferidas.

El administrador de la red entrega a cada usuario un sistema de acceso dotado de una 10 terminal provista de medios de conexión a la red y una memoria comprendiendo una clave personal de explotación y unos datos personales relativos al usuario. La clave personal de explotación está utilizada para descifrar una clave de servicio que es común a varios usuarios y que está transmitida cifrada a la terminal de cada uno de estos usuarios vía la red. La clave de servicio está utilizada para descifrar una información de decodificación que es común a todos los usuarios y que está transmitida cifrada a las 15 terminales por la red. La información de descodificación está utilizada para reconstituir la señal interferida emitida en la red.

Siendo la información de descodificación común a todos los usuarios y siendo cifrada mediante claves de servicio que son comunes a varios usuarios, la transmisión de la información de descodificación a todos los usuarios es relativamente rápida. La información de descodificación puede 20 por consiguiente renovarse según una frecuencia elevada, típicamente cada diez segundos.

En cambio, siendo las claves de servicio cifradas mediante la llave personal de cada usuario, hay que transmitir tantas claves de servicio cifradas como haya de usuarios autorizados de manera que la transmisión de las claves de servicio a todos los usuarios resulta relativamente larga. Las llaves de servicio por esta razón se renuevan solamente cada mes, realizándose la transmisión de las llaves de 25 servicio de un mes dado durante el mes que precede. Hay que mencionar que en ciertos casos, la llave de explotación está compartida entre varios usuarios. Sin embargo, teniendo en cuenta el número restringido de los usuarios compartiendo la misma llave de explotación con relación al número total de usuarios, esta llave de explotación puede considerarse como llave personal. Además, incluso en este caso, el número de llaves de servicio cifradas a transmitir sigue siendo muy alto y hace necesario 30 transmitir las llaves de servicio de un mes dado durante el mes que precede.

Esta superposición de niveles de cifrado mediante llaves e información de decodificación de difusiones diferentes limitan con una relativa eficacidad las posibilidades de acceso a la red para las personas no autorizadas. Tal procedimiento de control de acceso se describe en el artículo de Guillou: “Encipherment and conditional Access”, SMPTE Journal, June 1991,p.398-106. 35

Sin embargo, existe un riesgo que un defraudador se procure una llave personal de explotación. Puede entonces cada mes descifrar la llave de servicio del mes siguiente y dispone de una duración importante para comunicarla a un gran número de personas no autorizadas de manera a permitir a éstas acceder a las informaciones circulando en la red.

Un objetivo de la invención es proponer un medio de control de acceso a una red ofreciendo 40 más seguridad. Con este fin se prevé, según la invención un procedimiento de control y de acceso a una red de varios utilizadores equipados cada uno de un sistema comprendiendo una terminal provista de medios de conexión a la red y una memoria conteniendo una clave personal de explotación. Este procedimiento comprende las etapas de:

- antes de un periodo de tiempo predeterminado, registrar en una memoria del sistema de 45 cada usuario un grupo de claves de servicio comunes a por lo menos dos usuarios y validas cada una durante una fracción del periodo de tiempo predeterminado, estando un cifrado de cada clave de servicio previamente efectuado mediante la clave personal de explotación y de una clave de activación que es propio a la fracción del periodo de tiempo predeterminado y que es común a los dos usuarios,

- a principio de cada fracción del periodo de tiempo predeterminado, transmitir a cada 50 sistema vía la red la clave de activación correspondiendo a la fracción considerada del periodo predeterminado,

- descifrar en cada sistema la clave de servicio cifrada utilizando la clave de explotación y la clave de activación.

Así el cifrado de cada clave de servicio solo es posible a principio de la fracción considerada 55 del periodo de tiempo predeterminado. Estando la clave de activación común a varios usuarios, la transmisión de una clave de activación a cada usuario es relativamente rápida.

Ventajosamente, cada clave de activación es común a todos los usuarios.

La transmisión de una clave de activación a todos los usuarios es entonces todavía más rápida.

Según una característica particular de la invención, el cifrado de cada clave de servicio comprende dos fases sucesivas de cifrado, a saber una fase de cifrado mediante la clave personal de explotación y una fase de cifrado mediante la clave de activación.

El procedimiento según la invención puede entonces ponerse en práctica mediante 5 tecnologías sensiblemente de mismo nivel de complejidad que las tecnologías actualmente utilizadas.

Otras características y ventajas de la invención se harán evidentes a la lectura de la descripción a continuación de un modo de puesta en práctica particular no limitativo de la invención.

Se hará referencia a los dibujos anexos, entre los cuales:

- la figura 1 es una representación esquemática de una red utilizable para la puesta en 10 práctica de la invención,

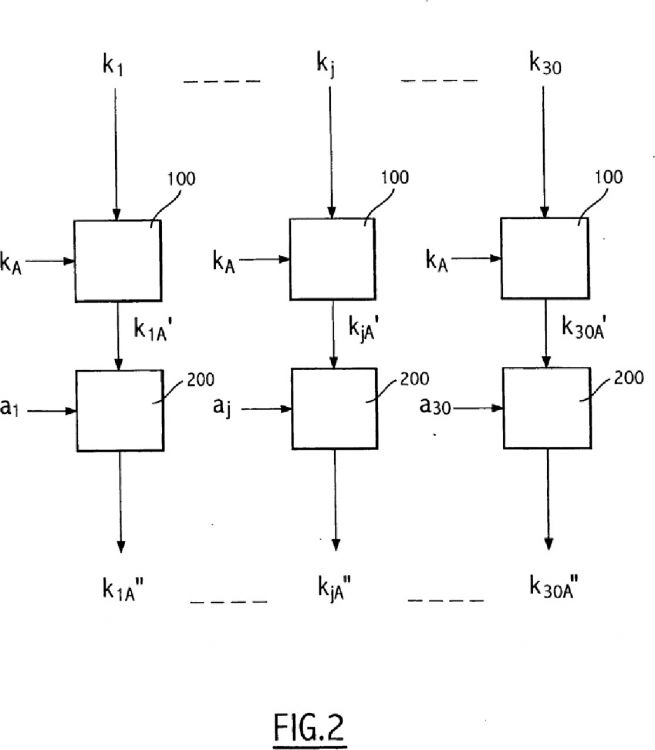

- la figura 2 es un diagrama representando una etapa de cifrado de las claves de servicio en el procedimiento según la invención,

- la figura 3 es un diagrama ilustrando una etapa de descifrado de una clave de servicio en el procedimiento según la invención. 15

Haciendo referencia a las figuras, el procedimiento según la invención está destinado a utilizarse en una red 1 llevada por un administrador y en la cual circulan unas señales cifradas o interferidas representando unas informaciones o datos a los cuales unos usuarios tales como A y B pueden acceder mediante una autorización del administrador de la red. El procedimiento tiene pues por objetivo asegurarse que solo tienen acceso a las informaciones los usuarios autorizados, es decir A y B. 20

Cada usuario A,B dispone de un sistema de acceso generalmente designado por 2 que comprende una terminal 3 y una tarjeta de circuito integrado 4.

Cada terminal 3 comprende unos medios informáticos de mando 5 que comprenden de manera conocida un microprocesador y una memoria. Los medios informáticos de mando 5 están dispuestos para operar un descifrado de claves y de informaciones de decodificación que están 25 transmitidas a la terminal 3 vía la red y una decodificación de una señal interferida transmitida por la red, como se verá de manera más detallada a continuación en la descripción.

Los medios informáticos de mando 5 están unidos a unos medios de conexión 6 a la red 1 (por ejemplo una antena asegurando una conexión por vía hertziana con un emisor de la red 1) y un lector 7 destinado a recibir la tarjeta de circuito integrado 4. 30

La tarjeta de circuito integrado 4 contiene de manera conocida una clave personal de explotación K ( designada KA para el usuario A y KB para el usuario B).

En el procedimiento de control de acceso de la invención, antes de un periodo de tiempo predeterminado, el administrador elabora unas claves de servicio K comunes a todos los usuarios y validas cada una durante una fracción del periodo de tiempo predeterminado. A título de ejemplo, el 35 periodo de tiempo predeterminado corresponde al mes M y la fracción del periodo de tiempo predeterminado corresponde a un día j. En este caso, antes del mes M-1 precediendo el mes M, el administrador elabora 30 claves de servicio kj para el mes M (en la hipótesis en que éste comprenda 30 días).

Para cada usuario A,B, un...

Reivindicaciones:

1. Procedimiento de control de acceso a una red (1) de varios usuarios equipados cada uno de un sistema (2) comprendiendo una terminal (3) provista de medios (6) de conexión a la red y una memoria (7) conteniendo una clave personal de explotación (K), caracterizado porque el procedimiento comprende las etapas de: 5

- antes de un periodo de tiempo predeterminado M, registrar en una memoria del sistema (2) de cada usuario un grupo de claves de servicio (kj) comunes a por lo menos dos usuarios y validas cada una durante una fracción j del periodo de tiempo predeterminado, siendo previamente un cifrado de cada clave de servicio (kj) efectuado mediante la clave personal de explotación (K) y una clave de activación (aj) que es propia a la fracción del periodo de tiempo predeterminado y que es común a los 10 dos usuarios.

- a principio de cada fracción j del periodo de tiempo predeterminado M, transmitir a cada sistema (2) vía la red (1) la clave de activación (a) correspondiente a la fracción j considerada del periodo de tiempo predeterminado,

- descifrar en cada sistema (2) la clave de servicio (kj) cifrada utilizando la clave personal de 15 explotación (K) y la clave de activación (aj).

2. Procedimiento según la reivindicación 1, caracterizado porque cada clave de activación (aj) es común a todos los usuarios.

3. Procedimiento según la reivindicación 1, caracterizado porque el cifrado de cada clave de servicio (kj) comprende dos fases sucesivas de cifrado, a saber una fase de cifrado mediante la clave 20 personal de explotación (K) y una fase de cifrado mediante la clave de activación (aj).

4. Procedimiento según la reivindicación 1, caracterizado porque la clave de servicio (Kj) está utilizada en los sistemas (2) para descifrar una información cifrada transmitida por la red (1) a los terminales (3).

5. Procedimiento según la reivindicación 4, caracterizado porque la información cifrada se 25 utiliza después de descifrado para decodificar una señal interferida transmitida por la red (1) a las terminales (3).

6. Procedimiento según la reivindicación 1, caracterizado porque cada terminal (3) está provista de un lector de tarjetas de circuito integrado (7) y porque cada sistema (2) comprende una tarjeta de circuito integrado (4) que tiene una memoria constituyendo la memoria conteniendo la clave 30 personal de explotación (K).

Patentes similares o relacionadas:

Distribución y recuperación de datos de una red P2P usando un registro de cadena de bloques, del 17 de Junio de 2020, de Luxembourg Institute of Science and Technology (LIST): método de distribución y recuperación de datos en una red informática con nodos pares , que comprende: (a) encriptar, con una clave secreta […]

Método y aparato de detección de contraseña débil, del 3 de Junio de 2020, de Advanced New Technologies Co., Ltd: Un método implementado por uno o más dispositivos informáticos, comprendiendo el método: recibir (S101) una contraseña que va a detectarse; adquirir (S102) […]

Método y aparato de establecimiento de clave y de envío de datos, del 27 de Mayo de 2020, de Advanced New Technologies Co., Ltd: Un método para enviar primeros datos desde un primer terminal directamente a un segundo terminal, que comprende: escribir y almacenar en una cadena […]

Arquitectura e instrucciones flexibles para el estándar de cifrado avanzado (AES), del 27 de Mayo de 2020, de INTEL CORPORATION: Un procesador que comprende: una pluralidad de núcleos; una caché de instrucciones de nivel 1, L1, para almacenar una pluralidad de instrucciones […]

Un método y aparato para manejar claves para encriptación e integridad, del 6 de Mayo de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método, como se ejecuta en un nodo de control de servicio en una red de comunicación que comprende una pluralidad de puntos de servicio, de proporcionar […]

Configuración de plazo de espera de comprobación de operatividad usando mensajes IKE, del 6 de Mayo de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método para la configuración y la realización de una comprobación de operatividad utilizando mensajes de intercambio de claves de Internet, siendo el método realizado […]

Control de acceso para datos encriptados en identificadores legibles por máquina, del 6 de Mayo de 2020, de Wonderhealth, LLC: Un sistema, que comprende: un dispositivo cliente que comprende al menos un procesador de hardware; una aplicación cliente ejecutable en el […]

Método de autorización de una operación que va a realizarse en un dispositivo informático objetivo, del 29 de Abril de 2020, de THE BOEING COMPANY: Método de autorización de una operación que va a realizarse en un dispositivo informático objetivo, comprendiendo dicho método: generar, en […]