METODO DE DESCIFRADO DE UN OBJETO DE DATOS DE CONTENIDO CIFRADO.

Método de descifrado de un objeto de datos de contenido cifrado (50a-50j),

donde al menos una sección del objeto de datos de contenido cifrado (50a-50j) se descifra aplicando al menos una operación de descodificación bajo una clave (40,46) al menos parcialmente derivable de una clave de descifrado de contenido,

donde la clave de descifrado de contenido (37) se obtiene de un mensaje (33) recibido de un subsistema de acceso condicional (3) sobre un canal de comunicación de datos,

donde al menos un criptograma de datos obtenible de la clave de descifrado de contenido (37) en el mensaje (33), cada criptograma de los mismos es llevado en el mensaje (33), es descifrado bajo una clave de canal asociada (24,27), y

donde una primera clave (24) se utiliza para establecer cada clave de canal (24,27), caracterizado por el hecho de que

al menos la sección del objeto de datos de contenido cifrado (50a-50j) es descifrada aplicando una operación de descodificación bajo una clave (43) al menos parcialmente derivable de la primera clave (24)

Tipo: Patente Europea. Resumen de patente/invención. Número de Solicitud: E06100043.

Solicitante: IRDETO ACCESS B.V..

Nacionalidad solicitante: Países Bajos.

Dirección: JUPITERSTRAAT 42,2132 HD HOOFDDORP.

Inventor/es: WAJS, ANDREW AUGUSTINE.

Fecha de Publicación: .

Fecha Solicitud PCT: 3 de Enero de 2006.

Fecha Concesión Europea: 9 de Diciembre de 2009.

Clasificación Internacional de Patentes:

- H04L9/08 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 9/00 Disposiciones para las comunicaciones secretas o protegidas. › distribución de claves.

- H04L9/30 H04L 9/00 […] › Clave pública, es decir, siendo imposible de invertir por computador el algoritmo de cifrado, y no exigiéndose secreto a las claves de cifrado de los utilizadores.

- H04L9/32S

- H04N7/167D

Clasificación PCT:

- H04L9/08 H04L 9/00 […] › distribución de claves.

- H04N7/167 H04 […] › H04N TRANSMISION DE IMAGENES, p. ej. TELEVISION. › H04N 7/00 Sistemas de televisión (detalles H04N 3/00, H04N 5/00; métodos y arreglos, para la codificación, decodificación, compresión o descompresión de señales de vídeo digital H04N 19/00; distribución selectiva de contenido H04N 21/00). › Sistemas que producen la señal de televisión ininteligible y después inteligible.

Países PCT: Austria, Bélgica, Suiza, Alemania, Dinamarca, España, Francia, Reino Unido, Grecia, Italia, Liechtensein, Luxemburgo, Países Bajos, Suecia, Mónaco, Portugal, Irlanda, Eslovenia, Finlandia, Rumania, Chipre, Lituania, Letonia, Ex República Yugoslava de Macedonia, Albania.

Fragmento de la descripción:

Método de descifrado de un objeto de datos de contenido cifrado.

La invención se refiere a un método de descifrado de un objeto de datos de contenido cifrado según el preámbulo de la reivindicación 1.

La invención también se refiere a un dispositivo para descifrado de unos datos de contenido cifrado según el preámbulo de la reivindicación 12.

La invención también se refiere a un método de acceso condicional para proporcionar un objeto de datos de contenido, según el preámbulo de la reivindicación 13.

La invención también se refiere a un sistema para suministrar acceso condicional a un objeto de datos de contenido, según el preámbulo de la reivindicación 17.

La invención también se refiere al uso de un dispositivo para cifrar un objeto de datos de contenido en un sistema para proporcionar acceso condicional.

La invención también se refiere a un programa informático.

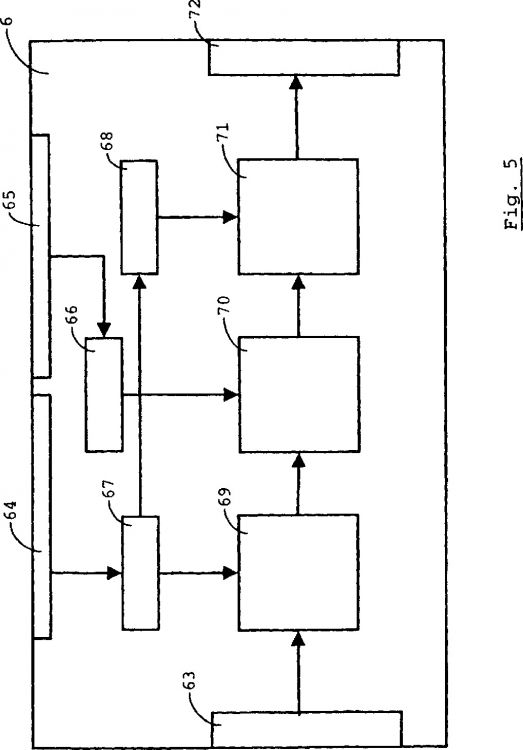

Ejemplos respectivos de métodos de este tipo, dispositivos y tal sistema se conocen a partir de WO 97/38530. Esta publicación describe un descodificador para un sistema de TV de pago, donde señales de información digital son cifradas usando una palabra de control conforme al Eurocript estándar. El descodificador comprende un módulo de acceso condicional (CAM) y una tarjeta inteligente. El CAM está provisto con una unidad descifradora. Durante la operación, el CAM transfiere mensajes de control de derecho hacia un microprocesador de la tarjeta inteligente de modo que el microprocesador puede procesar el mensaje de control de derecho y extraer la palabra de control. Luego la tarjeta inteligente devuelve la palabra de control descifrada hacia el CAM de modo que se permite que el descifrador descifre una corriente de datos digital recibida de un desmodulador. Para proporcionar una comunicación segura entre el CAM y la tarjeta inteligente, el CAM genera una clave aleatoria Ci y transfiere la clave a la tarjeta inteligente en un primer mensaje codificado usando una clave pública de la tarjeta inteligente. La clave aleatoria Ci se utiliza para codificar y descodificar transmisiones entre los dispositivos.

Un problema del sistema conocido es que es posible sustituir la tarjeta inteligente por otro dispositivo, establecer una sesión de comunicación con el descifrador del CAM, y después suministrar palabras de control obtenidas ilícitamente al descifrador. El descifrador se diseña para trabajar con cualquier sistema de acceso condicional, de modo que es posible para un pirata informático simular un sistema de acceso condicional para proporcionar palabras de control al descifrador desde una fuente no controlada por el proveedor de la corriente de datos de contenido.

WO 99/09743 expone un sistema de televisión por cable que proporciona acceso condicional a servicios. El sistema de televisión por cable incluye una cabecera desde la cual son radiotransmitidos "ejemplos" de servicio, o programas, y una pluralidad de unidades de cajas descodificadoras para recibir los ejemplos y selectivamente descodificar los ejemplos para ser visualizados por los abonados del sistema. Los ejemplos de servicio son codificados usando claves públicas y/o privadas provistas por proveedores de servicio o agentes de autorización central. Las claves usadas por las cajas descodificadoras para la descodificación selectiva pueden también ser públicas o privadas en naturaleza, y claves de este tipo pueden ser reatribuidas a tiempos diferentes para proporcionar un sistema de televisión por cable donde las preocupaciones sobre piratería son minimizadas.

Es un objeto de la invención proporcionar métodos, dispositivos, un sistema y un programa informático de los tipos definidos arriba que permiten que un proveedor de acceso condicional fuerce el uso de un subsistema de acceso condicional particular para un objeto de datos de contenido.

Este objeto se consigue por el método de descifrado de un objeto de datos de contenido cifrado según la invención, que se caracteriza por el hecho de que al menos la sección del objeto de datos de contenido cifrado se descifra aplicando una operación de descodificación bajo una clave al menos parcialmente derivable desde la primera clave.

Puesto que al menos la sección del objeto de datos de contenido es descifrada aplicando una operación de descodificación bajo una clave al menos parcialmente derivable de una clave de descifrado de contenido, se requiere la implicación de un subsistema de acceso condicional. El subsistema de acceso condicional, sucesivamente, debe poseer información para derivar la primera clave o una clave que forma un par de claves con la primera clave, con el objetivo de poder formar los criptogramas para los mensajes a partir de los cuales la clave o claves de descifrado de contenido es/son obtenible/s. Esto es también cierto para el proveedor del objeto de datos de contenido cifrado, debido al hecho de que es descifrado aplicando una operación de descodificación bajo una clave al menos parcialmente derivable de la primera clave. Este requisito común enlaza el subsistema de acceso condicional con el proveedor del objeto de datos de contenido cifrado, previniendo el uso de una fuente diferente de mensajes que lleva las claves de descifrado de contenido. Una ventaja añadida es que esta variación en el cifrado del objeto de datos de contenido es alcanzable por el uso tanto de una clave de descifrado de contenido como de una primera clave. La primera clave no necesita, en consecuencia variar tan rápidamente como la clave de descifrado de contenido para conseguir una variación suficiente en la información de la clave usada para descifrar el objeto de datos de contenido. Esto es ventajoso si no es posible proporcionar información de la clave al subsistema de acceso condicional frecuentemente para formar los criptogramas. Por otro lado, con cada cambio de clave de descifrado de contenido requerido, otro intercambio de mensajes con el subsistema de acceso condicional es requerido. Cada intercambio funciona también como una comprobación de la presencia continuada del subsistema de acceso condicional adecuado.

Se observa que la primera clave, o una clave que forma un par de claves con ella, podría corresponder a la clave de canal, dependiendo de la implementación del método. El, o uno de los criptogramas puede ser una firma, basada en una cantidad suficiente del contenido del mensaje al cifrador para enlazar la firma con el contenido de mensaje. Aunque el término subsistema de acceso condicional deriva de aplicaciones donde el objeto de datos de contenido cifrado es una corriente de datos de contenido, debe entenderse también como comprendiendo aquello que se llama de forma convencional un agente de gestión de derechos digitales.

En una forma de realización, donde la primera clave es una clave pública de un par de claves asimétricas, una operación criptográfica que incluye un cifrado asimétrico bajo la primera clave se aplica en datos intercambiados por el subsistema de acceso condicional.

Esta forma de realización permite el uso de un descifrador particular por diferentes proveedores de subsistemas de acceso condicional, al ser más fáciles de distribuir correspondientemente muchas primeras claves diferentes. Las primeras claves no necesitan ser mantenidas secretas. No es posible suplantar un subsistema de acceso condicional, puesto que requiere posesión de la clave secreta correspondiente para permitir que el descifrador establezca la clave de canal correcta.

En una forma de realización, al menos la sección del objeto de datos de contenido cifrado es descifrada aplicando una operación de descodificación bajo una clave basada en la primera clave y la clave de descifrado de contenido.

Así, la sección es descifrada aplicando una única función con una única clave derivada de al menos la primera clave y una clave de descifrado de contenido. Ésta es una vía eficaz de asegurar que el enlace entre el objeto de datos de contenido cifrado y el subsistema de acceso condicional no puede fácilmente ser circunvenido aplicando una descodificación bajo la primera clave a una sección del objeto de datos de contenido cifrado antes de suministrarla al descifrador para descodificación bajo una clave derivada de la clave de descifrado de contenido y/o aplicando una descodificación bajo la primera clave a los datos obtenidos como salida de tal descifrador.

En una forma de realización, al menos la sección del objeto de datos de contenido cifrado se descifra al menos aplicando una primera operación de descodificación en la sección del objeto de datos de contenido cifrado...

Reivindicaciones:

1. Método de descifrado de un objeto de datos de contenido cifrado (50a-50j),

donde al menos una sección del objeto de datos de contenido cifrado (50a-50j) se descifra aplicando al menos una operación de descodificación bajo una clave (40,46) al menos parcialmente derivable de una clave de descifrado de contenido,

donde la clave de descifrado de contenido (37) se obtiene de un mensaje (33) recibido de un subsistema de acceso condicional (3) sobre un canal de comunicación de datos,

donde al menos un criptograma de datos obtenible de la clave de descifrado de contenido (37) en el mensaje (33), cada criptograma de los mismos es llevado en el mensaje (33), es descifrado bajo una clave de canal asociada (24,27), y

donde una primera clave (24) se utiliza para establecer cada clave de canal (24,27), caracterizado por el hecho de que

al menos la sección del objeto de datos de contenido cifrado (50a-50j) es descifrada aplicando una operación de descodificación bajo una clave (43) al menos parcialmente derivable de la primera clave (24).

2. Método según la reivindicación 1, donde la primera clave (24) es una clave pública de un par de claves asimétricas,

donde una operación criptográfica que incluye un cifrado asimétrico según la primera clave (24) se aplica en datos intercambiados por el subsistema de acceso condicional (3).

3. Método según la reivindicación 1 o 2, donde al menos la sección del objeto de datos de contenido cifrado (50a-50j) es descifrada aplicando una operación de descodificación bajo una clave basada en la primera clave (24) y la clave de descifrado de contenido (37).

4. Método según cualquiera de las reivindicaciones 1-3, donde al menos la sección del objeto de datos de contenido cifrado (50a-50j) se descifra al menos aplicando una primera operación de descodificación en la sección del objeto de datos de contenido cifrado bajo una clave (40) al menos parcialmente derivable de una clave de descifrado de contenido y aplicando otra operación de descodificación bajo una clave (43) al menos derivable de la primera clave (24) a la salida de la primera operación de descodificación.

5. Método según cualquiera de las reivindicaciones 1-4, donde al menos la sección del objeto de datos de contenido cifrado se descifra al menos aplicando una segunda operación de descodificación bajo una clave (46) al menos parcialmente derivable de una clave de descifrado de contenido (37) para datos obtenidos como salida de otra operación de descodificación bajo una clave (43) al menos derivable de la primera clave (24).

6. Método según las reivindicaciones 4 y 5, que incluye la derivación de al menos dos claves (40,46) de una única clave de descifrado de contenido (37), donde una primera de las claves derivadas (40,46) se usa en la primera operación de descodificación y una segunda de las claves derivadas se usa en la segunda operación de descodifica- ción.

7. Método según cualquiera de las reivindicaciones 1-6, que incluye la aplicación de una operación de descodificación que implica un cifrado simétrico de clave bajo una clave (43) obtenida como función de al menos la primera clave (24).

8. Método según cualquiera de las reivindicaciones 1-7, que incluye

la generación de una clave de canal (27),

la codificación de la clave de canal generada (27) bajo la primera clave (24) y la comunicación de la clave de canal codificada al subsistema de acceso condicional (3), y

la descodificación de al menos parte del mensaje (33) recibido del subsistema de acceso condicional (3) bajo la clave de canal (27), preferiblemente usando un cifrado simétrico.

9. Método según la reivindicación 8, donde una clave de canal nueva (24,27) se establece al recibir una versión nueva de la primera clave (24).

10. Método según cualquiera de las reivindicaciones 1-9, que incluye

la obtención de una firma digital del mensaje (33) recibido del subsistema de acceso condicional,

el uso de al menos la primera clave (24) para verificar la firma digital, y

la descifrado de al menos la sección del objeto de datos de contenido descifrado (50a-50j) en función del resultado de la verificación.

11. Método según la reivindicación 10, que incluye

la generación una clave de canal, preferiblemente como un número aleatorio,

la codificación de la clave de canal generada (27) bajo la primera clave (24) y la comunicación de la clave de canal codificada al subsistema de acceso condicional (3), y

además la utilización de la clave de canal (27) para verificar la firma digital.

12. Dispositivo para descifrar un objeto de datos de contenido cifrado (50a-50j), que incluye una entrada (22) para recibir el objeto de datos de contenido cifrado y una entrada (29) para recibir mensajes de un subsistema de acceso condicional (3) sobre un canal de comunicación de datos caracterizado por el hecho de que el dispositivo se configura para ejecutar un método según cualquiera de las reivindicaciones 1-11.

13. Método para acceso condicional a un objeto de datos de contenido, que incluye

el suministro de al menos una clave de cifrado de contenido a un cifrador (6), dispuesto para cifrar al menos una sección del objeto de los datos aplicando al menos una operación de codificación bajo una clave (40,46) al menos parcialmente derivable de la clave de cifrado de contenido (37),

el suministro de un mensaje de derecho a al menos un subsistema de acceso condicional (3) para suministrar un mensaje (33) sobre un canal de comunicación de datos a un descifrador (15) de un receptor autorizado (2), dicho mensaje (33) incluye los datos que permiten que el descifrador (15) obtenga la clave de descifrado de contenido (37) y que el mensaje (33) lleve al descifrador (15) al menos un criptograma,

el subsistema de acceso condicional (3) estando configurado para generar el criptograma codificando bajo una clave de canal (27) datos obtenibles de la clave de descifrado de contenido (37) en el mensaje (33),

donde el subsistema de acceso condicional (3) se configura para usar una segunda clave para establecer la clave de canal (27), caracterizado por,

el suministro de los subsistemas de acceso condicional (3) con información de la clave representativa de la segunda clave y el suministro de la información de la clave del cifrador representativa de una primera clave (24) formando un par de claves con la segunda clave, donde el cifrador (6) está dispuesto para cifrar al menos la sección del objeto de datos de contenido aplicando una operación de codificación bajo una clave (43) al menos parcialmente derivable desde la primera clave (24).

14. Método según la reivindicación 13, donde la segunda clave es una clave secreta de un par de claves asimétricas,

donde una primera clave (24) correspondiente a una clave pública del par de claves asimétricas está provista a un transmisor (7) dispuesto para comunicar la primera clave (24) en un mensaje al receptor autorizado (2).

15. Método según la reivindicación 14, donde el objeto de datos de contenido comprende una corriente de datos de contenido, donde una secuencia de palabras de control está provista al cifrador (6), el cifrador (6) estando dispuesto para usar una actual de la secuencia de palabras de control como la clave de cifrado de contenido, que además incluye transmitir la primera clave (24) en un mensaje de control de derecho adicional que incluye al menos una de la secuencia de palabras de control.

16. Método según cualquiera de las reivindicaciones 13-15, que incluye el suministro de al menos un dispositivo portátil protegido que comprende una unidad de procesamiento (21), memoria, una interfaz (18) a un descifrador (15) de un receptor autorizado (2) y al menos uno de los subsistemas de acceso condicional (3).

17. Sistema para suministrar acceso condicional a un objeto de datos de contenido, que incluye

un cifrador (6), dispuesto para cifrar al menos una sección del objeto de datos de contenido aplicando al menos una operación de codificación

bajo una clave (40,46) al menos parcialmente derivable de una clave de cifrado de contenido (37),

al menos un subsistema de acceso condicional (3) para suministrar un mensaje (33) sobre un canal de comunicación de datos a un descifrador (15) de un receptor autorizado (2), dicho mensaje (33) incluye datos que permiten que el descifrador (15) obtenga la clave de descifrado de contenido (37) y el mensaje (33) que lleva al menos un criptograma,

donde el subsistema de acceso condicional (3) se configura para generar el criptograma codificando bajo una clave de canal (27) de datos obtenibles a partir de la clave de descifrado de contenido (37) en el mensaje (33) al descifrador (15),

donde el subsistema de acceso condicional (3) se configura para usar una segunda clave para establecer la clave de canal (27), caracterizado por el hecho de que,

el cifrador (6) está dispuesto para cifrar al menos la sección del objeto de datos de contenido aplicando una operación de codificación bajo una clave (43) al menos parcialmente derivable a partir de una primera clave (24) formando un par de claves con la segunda clave.

18. Sistema según la reivindicación 17, donde la segunda clave es una clave secreta de un par de claves asimétricas, y donde el sistema se configura para suministrar una primera clave (24) correspondiente a una clave pública del par de claves asimétricas a un transmisor (7) dispuesto para comunicar la primera clave (24) en un mensaje (53-57) al receptor autorizado (2).

19. Sistema según la reivindicación 17 o 18, configurado para cifrar un objeto de datos de contenido que comprende una corriente de datos de contenido, donde el sistema está dispuesto para efectuar un cambio en valor de la segunda clave, donde el sistema además comprende un sistema (8-12) para sincronizar un cambio en el suministro de la segunda clave a un valor nuevo con una transición de uso de una actual para al uso de una siguiente de una secuencia de palabras de control como clave de cifrado de contenido.

20. Sistema según cualquiera de las reivindicaciones 17-19, donde el cifrador (6) se configura para cifrar al menos la sección del objeto de datos de contenido al menos aplicando una primera operación de codificación en la sección del objeto de datos de contenido bajo una clave (40) al menos parcialmente derivable de una clave de cifrado de contenido y aplicando otra operación de codificación bajo una clave (43) al menos parcialmente derivable de una primera clave (24) formando un par de claves con la segunda clave a la salida de la primera operación de codificación.

21. Sistema según cualquiera de las reivindicaciones 17-20 donde el cifrador (6) se configura para cifrar al menos la sección del objeto de datos de contenido al menos aplicando una segunda operación de codificación bajo una clave (46) al menos parcialmente derivable de una clave de cifrado de contenido para datos obtenidos como salida de otra operación de codificación bajo una clave (43) al menos parcialmente derivable de una primera clave (24) formando un par de claves con la segunda clave.

22. Sistema según las reivindicaciones 20 y 21, configurado para derivar al menos dos claves (40,46) de una única clave de cifrado de contenido (37), y para usar una primera de las claves derivadas en la primera operación de codificación y una segunda de las claves derivadas en la segunda operación de codificación.

23. Sistema según cualquiera de las reivindicaciones 17-22, donde la operación de codificación bajo una clave (43) al menos parcialmente derivable desde la primera clave (24) implica un cifrado simétrico de clave bajo una clave (43) obtenida como función de al menos la primera clave (24).

24. Uso de un dispositivo para cifrar un objeto de datos de contenido en un sistema según las reivindicaciones 17-23.

25. Programa informático, que incluye un conjunto de instrucciones capaz, cuando se incorpora en un medio legible por máquina, de provocar que un sistema que tiene capacidades de procesamiento de la información ejecute un método según cualquiera de las reivindicaciones 1-11 o reivindicaciones 13-15.

Patentes similares o relacionadas:

Sistema y método de autenticación y encriptación a prueba de intercepción, del 6 de Mayo de 2020, de Ni, Min: Metodo para autenticar a un usuario mediante el uso de un codigo de acceso predeterminado almacenado electronicamente que comprende un numero predeterminado […]

Método y sistema para aprovisionamiento y almacenamiento de clave criptográfica mediante criptografía de curva elíptica, del 26 de Febrero de 2020, de MasterCard International Incorporated: Un método para distribuir múltiples claves criptográficas usadas para acceder a datos, que comprende: recibir , por un dispositivo de recepción de un servidor […]

Procedimiento de voto con cadena de firmas, del 11 de Diciembre de 2019, de Siemens Mobility GmbH: Procedimiento de voto con cadena de firmas que comprende los siguientes pasos: a) provision de una pluralidad M de replicantes (R1, R2, RM) […]

Sistema de comunicación de datos basado en la unidad de filtro que incluye una plataforma de cadena de bloques, del 6 de Noviembre de 2019, de SIEMENS AKTIENGESELLSCHAFT: Sistema adaptado para realizar la comunicación de datos, que comprende una primera interfaz adaptada para comunicarse con una primera […]

Procedimiento y aparato para la transmisión de entramado con integridad en un sistema de comunicación inalámbrica, del 6 de Noviembre de 2019, de QUALCOMM INCORPORATED: Un procedimiento para el entramado de paquetes en un sistema de transmisión inalámbrico que admite transmisiones de radiodifusión, el procedimiento que comprende: […]

Procedimiento y sistema para la comunicación segura entre una etiqueta RFID y un dispositivo de lectura, del 10 de Abril de 2019, de Giesecke+Devrient Mobile Security GmbH: Procedimiento para la comunicación segura entre una etiqueta RFID (20a, 20b) y un dispositivo de lectura (30a, 30b), comprendiendo el procedimiento las […]

Sistema de autenticación persistente que incorpora códigos de acceso de un solo uso, del 3 de Abril de 2019, de Haventec PTY LTD: Un método para mantener una autenticación continuada del usuario de una aplicación sin la necesidad de introducir y re-introducir un nombre de […]

Sistema de procesamiento de cifrado, dispositivo de generación de claves, dispositivo de cifrado, dispositivo de desciframiento, dispositivo de delegación de claves, método de procesamiento de cifrado y programa de procesamiento de cifrado, del 11 de Febrero de 2019, de MITSUBISHI ELECTRIC CORPORATION: Un sistema de procesamiento criptográfico 10 que realiza un proceso criptográfico utilizando una base Bt y una base B*t para cada número entero t de […]