Procedimiento para elegir nodos agregadores en una red.

Un procedimiento para elegir nodos agregadores en una red, en el que la red (1) comprende una pluralidad de nodos sensores (Si) para medir datos,

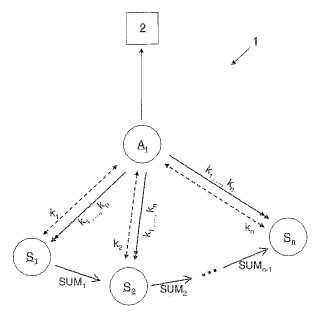

y en el que al menos uno de los nodos sensores (Si) funciona como nodo agregador (A) para agregar datos detectados obtenidos por al menos un subconjunto de los nodos sensores (Si), y en el que la red comprende además al menos un nodo recolector (2) para recoger datos agregados por los nodos agregadores (A), comprendiendo el procedimiento:

el establecimiento de claves secretas por pares (ki) entre un nodo agregador actual (At) y cada nodo sensor (Si) del subconjunto de nodos sensores a partir del cual el nodo agregador actual (At) obtiene datos detectados; en cada uno de los nodos sensores (Si) de dicho subconjunto, la elección de un número aleatorio (ri) y la encriptación del número aleatorio (ri) usando la clave establecida (ki);

el suministro de una cadena de comunicación entre los nodos sensores (Si) de dicho subconjunto y la suma de los números aleatorios encriptados (ri) de todos los nodos sensores (Si) de dicho subconjunto; y

la determinación de un nuevo nodo agregador (At+1) sobre la base de la suma resultante según un esquema de cálculo predefinido

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/IB2006/003898.

Solicitante: NEC CORPORATION.

Nacionalidad solicitante: Japón.

Dirección: 7-1, Shiba 5-chome Minato-ku Tokyo 108-8001 JAPON.

Inventor/es: ARMKNECHT,Frederik , WESTHOFF,Dirk.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- G05B19/418 FISICA. › G05 CONTROL; REGULACION. › G05B SISTEMAS DE CONTROL O DE REGULACION EN GENERAL; ELEMENTOS FUNCIONALES DE TALES SISTEMAS; DISPOSITIVOS DE MONITORIZACION O ENSAYOS DE TALES SISTEMAS O ELEMENTOS (dispositivos de maniobra por presión de fluido o sistemas que funcionan por medio de fluidos en general F15B; dispositivos obturadores en sí F16K; caracterizados por particularidades mecánicas solamente G05G; elementos sensibles, ver las subclases apropiadas, p. ej. G12B, las subclases de G01, H01; elementos de corrección, ver las subclases apropiadas, p. ej. H02K). › G05B 19/00 Sistemas de control por programa (aplicaciones específicas, ver los lugares apropiados, p. ej. A47L 15/46; relojes que implican medios anejos o incorporados que permiten hacer funcionar un dispositivo cualquiera en un momento elegido de antemano o después de un intervalo de tiempo predeterminado G04C 23/00; marcado o lectura de soportes de registro con una información digital G06K; registro de información G11; interruptores horarios o de programa horario que se paran automáticamente cuando el programa se ha realizado H01H 43/00). › Control total de una fábrica, es decir, control centralizado de varias máquinas, p. ej. control numérico directo o distribuido (DNC), sistemas de fabricación flexibles (FMS), sistemas de fabricación integrados (IMS), fabricación integrada por computador (CIM).

- H04L29/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

- H04L29/08 H04L 29/00 […] › Procedimiento de control de la transmisión, p. ej. procedimiento de control del nivel del enlace.

- H04L9/08 H04L […] › H04L 9/00 Disposiciones para las comunicaciones secretas o protegidas. › distribución de claves.

- H04L9/32 H04L 9/00 […] › comprendiendo medios para verificar la identidad o la autorización de un utilizador del sistema.

PDF original: ES-2390902_T3.pdf

Fragmento de la descripción:

Procedimiento para elegir nodos agregadores en una red.

La presente invención se refiere a un procedimiento para elegir nodos agregadores en una red, en el que la red comprende una pluralidad de nodos sensores para medir datos, y en el que al menos uno de los nodos sensores funciona como nodo agregador para agregar datos detectados obtenidos por al menos un subconjunto de los nodos sensores, y en el que la red comprende además al menos un nodo recolector para recoger datos agregados por los nodos agregadores.

Los procedimientos según se mencionan anteriormente son bien conocidos en la práctica y son de especial importancia en el contexto de redes de sensores inalámbricas (WSN) . Las WSN son redes ad hoc, compuestas por pequeños sensores con capacidades limitadas de cómputo y energía.

Todos los sensores de una red de sensores son nodos sensores que se comunican de forma inalámbrica y que consisten en general en una sonda, una unidad de procesamiento, un dispositivo de comunicación y una batería. Los nodos sensores comprenden la funcionalidad de adquisición de datos, comunicaciones y cómputo en un mínimo de espacio. Debido a sus capacidades limitadas, los nodos sensores, en general, no comprenden una unidad resistente a la alteración.

Las redes de sensores inalámbricas están adquiriendo una popularidad creciente en muchos ámbitos de la vida. A modo de ejemplos en los que se usan redes de sensores deben mencionarse la monitorización y el control de máquinas, el control de parámetros de salud (intra y extracorporales) o la monitorización del ambiente (como temperatura, humedad y actividad sísmica) . Sin embargo, la gama de posibilidades de aplicación para redes de sensores es casi infinita. En campos concretos, como el análisis de la contaminación del agua o la predicción meteorológica, por ejemplo, es extremadamente ventajoso que los nodos sensores puedan realizarse en tamaño en miniatura y que sea posible fijarlos y usarlos fácilmente en regiones de difícil acceso.

Los parámetros críticos que limitan en ciertas circunstancias las posibilidades de aplicación de redes de sensores son en particular factores definidos físicamente de los nodos sensores individuales, como, por ejemplo, el alcance de su emisor, la potencia del procesador, la capacidad de la batería, el espacio de almacenamiento existente y similares. Dado que los nodos sensores individuales, a diferencia del nodo recolector en el que los datos detectados llegan juntos, están limitados físicamente en muchos sentidos, la organización eficiente energéticamente de la red de sensores es de excepcional importancia. En este contexto primero ha de indicarse que la transmisión de todos los datos detectados al nodo recolector provocaría un tráfico de datos excesivo, con lo que comúnmente los datos se acumulan primero en la red en nodos sensores especiales, que funcionan como los llamados nodos agregadores. El envío de todos los datos detectados a su destino final daría como resultado un tiempo de vida que sería inaceptablemente breve, dado que el consumo de energía de los dispositivos, es decir, los nodos sensores, durante el envío aumenta de forma lineal con la cantidad de datos para enviar.

En general, el tiempo de vida de las redes de sensores inalámbricas se divide en épocas, donde cada época tiene una duración específica. Un nodo agregador se elige comúnmente para la duración de una época durante la cual recibe datos de otros nodos sensores, realiza procesamiento en red de dichos datos y remite los datos resultantes. Para la siguiente época se elige un nuevo nodo sensor como nodo agregador.

Un objetivo importante del mecanismo de elección de nodos agregadores es repartir de forma equilibrada los recursos de energía restantes de los nodos sensores individuales de la red. En consecuencia, los nodos sensores con mayores recursos de energía restante deben elegirse preferentemente para la siguiente época dentro de la WSN.

Por otra parte, con respecto al comportamiento malicioso es importante tener en cuenta que existen varias razones de peso para realizar acciones fraudulentas con los nodos sensores durante el procedimiento de elección de un agregador. Las motivaciones para las acciones fraudulentas pueden ser dobles: por una parte, los nodos sensores pueden tener interés en no convertirse en nodo agregador ya que no quieren desperdiciar su energía restante. Por otra parte, los nodos sensores pueden tener el interés contrario, es decir, un interés en convertirse en nodo agregador, ya que pretenden escrutar el mayor número de datos posible.

En el documento de J.N. Al-Karaki y col.: “Routing Techniques in Wireless Sensor Networks: A Survey”, IEEE Wireless Communications, Volumen 11, publicación 6 de diciembre de 2004, páginas 6-28 se desvela un procedimiento para elegir nodos agregadores en redes de sensores inalámbricas. Más concretamente, el documento describe el protocolo conocido comúnmente como Jerarquía de Agrupación Adaptativa de Baja Energía (LEACH, Low Energy Adaptive Clustering Hierarchy) , para selección de agregadores en Redes de Sensores Inalámbricas. LEACH es un protocolo basado en grupos, que incluye formación de grupos distribuidos. LEACH selecciona

aleatoriamente algunos nodos sensores como cabezas de grupo (CH) y reparte de forma rotatoria esta función para distribuir uniformemente la carga de energía entre los sensores de la red. Después de un intervalo de tiempo dado, la rotación aleatorizada de la función de CH se realiza de manera que se obtiene una disipación de energía uniforme en la red de sensores.

Un objeto de la presente invención es mejorar y desarrollar adicionalmente un procedimiento del tipo descrito inicialmente para elegir nodos agregadores en una red de tal manera que el procedimiento de elección de nodos agregadores sea seguro, de confianza y equitativo en el sentido de que no se permite que un nodo sensor individual manipule el procedimiento de elección en ninguna dirección.

De acuerdo con la invención, el objeto mencionado anteriormente se alcanza mediante un procedimiento que comprende la característica de la reivindicación 1. Según esta reivindicación, dicho procedimiento se caracteriza por:

el establecimiento de claves secretas por pares entre un nodo agregador actual y cada nodo sensor del subconjunto de nodos sensores del cual el nodo agregador actual obtiene los datos detectados;

en cada uno de los nodos sensores de dicho subconjunto, la elección de un número aleatorio y la encriptación del número aleatorio usando la clave establecida;

el suministro de una cadena de comunicación entre los nodos sensores de dicho subconjunto y la suma de los números aleatorios encriptados de todos los nodos sensores de dicho subconjunto; y

la determinación de un nuevo nodo agregador sobre la base de la suma resultante según un esquema de cálculo predefinido.

De acuerdo con la invención se ha reconocido primero que cualquier manipulación, con independencia de cuál sea el motivo concreto de las intenciones fraudulentas de un nodo sensor, puede prevenirse cuando los procedimientos de elección en su conjunto se realizan de una forma totalmente aleatorizada. Por otra parte, se ha encontrado que un procedimiento de elección robusto de nodos de agregación con respecto a nodos sensores con intenciones fraudulentas es aquel en el que la intervención del nodo sensor en el procedimiento de decisión es de la misma calidad que la intervención de cualquier otro nodo sensor implicado. De acuerdo con la invención, el procedimiento de elección no se basa en ninguna métrica de elección en concreto y los atacantes no pueden suministrar valores aprovechables en el procedimiento de decisión con el fin de influir en la elección del nodo agregador de una manera controlada.

En lo que respecta al acuerdo de clave entre el nodo agregador actual y cada nodo sensor del subconjunto de nodos sensores del cual el nodo agregador actual obtiene datos de sensores, el nodo agregador actual puede difundir una multitud de pares de datos, comprendiendo cada par de datos una clave ki y un identificador IDi, respectivamente, de una manera oculta para todos los nodos sensores de este subconjunto. Cada nodo sensor del subconjunto puede elegir aleatoriamente a continuación un par de datos a partir de la multitud de pares de datos y romper la ocultación para obtener la clave ki. Este procedimiento, que se conoce, como puede apreciarse por sí mismo,... [Seguir leyendo]

Reivindicaciones:

1. Un procedimiento para elegir nodos agregadores en una red, en el que la red (1) comprende una pluralidad de nodos sensores (Si) para medir datos, y en el que al menos uno de los nodos sensores (Si) funciona como nodo agregador (A) para agregar datos detectados obtenidos por al menos un subconjunto de los nodos sensores (Si) , y en el que la red comprende además al menos un nodo recolector (2) para recoger datos agregados por los nodos agregadores (A) , comprendiendo el procedimiento:

el establecimiento de claves secretas por pares (ki) entre un nodo agregador actual (At) y cada nodo sensor (Si) del subconjunto de nodos sensores a partir del cual el nodo agregador actual (At) obtiene datos detectados;

en cada uno de los nodos sensores (Si) de dicho subconjunto, la elección de un número aleatorio (ri) y la encriptación del número aleatorio (ri) usando la clave establecida (ki) ;

el suministro de una cadena de comunicación entre los nodos sensores (Si) de dicho subconjunto y la suma de los números aleatorios encriptados (ri) de todos los nodos sensores (Si) de dicho subconjunto; y

la determinación de un nuevo nodo agregador (At+1) sobre la base de la suma resultante según un esquema de cálculo predefinido.

2. El procedimiento según la reivindicación 1 , en el que el nodo agregador actual (At) , en el contexto del acuerdo de clave, difunde una multitud de pares de datos, comprendiendo cada par de datos una clave (ki) y un identificador (IDi) , respectivamente, de una manera oculta para todos los nodos sensores (Si) de dicho subconjunto.

3. El procedimiento según la reivindicación 2, en el que cada nodo sensor (Si) de dicho subconjunto elige aleatoriamente un par de datos entre la multitud de pares de datos y rompe la ocultación para obtener la clave (ki) .

4. El procedimiento según la reivindicación 2 o 3, en el que la ocultación de los pares de datos difundidos se obtiene por medio de una encriptación ligera.

5. El procedimiento según la reivindicación 4, en el que los pares de datos difundidos están encriptados con un cifrado de bloques débil o usando una clave corta.

6. El procedimiento según cualquiera de las reivindicaciones 2 a 5, en el que el número de pares de datos difundidos por el nodo agregador actual (At) se especifica según requisitos de seguridad dados.

7. El procedimiento según cualquiera de las reivindicaciones 2 a 6, en el que cada nodo sensor (Si) difunde el identificador (IDi) de su par de datos elegido como un compromiso.

8. El procedimiento según cualquiera de las reivindicaciones anteriores, en el que el orden de los nodos sensores (S|) dentro de la cadena de comunicación está determinado según una regla bien definida.

9. El procedimiento según cualquiera de las reivindicaciones anteriores, en el que el esquema de encriptación E usado para encriptar los números aleatorios (ri) según las claves (ki) es homomórfico con respecto a los números aleatorios (ri) y a las claves (ki) .

10. El procedimiento según la reivindicación 9, en el que, después de completar la suma de los números aleatorios encriptados (ri) , el nodo agregador actual (At) difunde las claves establecidas (ki) a todos los nodos sensores (Si) de dicho subconjunto.

11. El procedimiento según la reivindicación 9 o 10, en el que cada nodo sensor (Si) de dicho subconjunto suma las claves establecidas (ki) y aplica la suma resultante (k) para desencriptar la suma de los valores aleatorios encriptados (ri) .

12. El procedimiento según cualquiera de las reivindicaciones anteriores, en el que el nodo sensor (Si) de dicho subconjunto para el que se cumple que i = R mod n, con R denotando la suma de los valores aleatorios (ri) , está determinado como nuevo nodo agregador (At+1) .

13. El procedimiento según cualquiera de las reivindicaciones 10 a 12, en el que se define un tiempo permitido máximo t entre el momento de la difusión de los pares de datos y el momento de la difusión de las claves establecidas (ki) .

14. El procedimiento según cualquiera de las reivindicaciones anteriores, en el que el procedimiento de

elección se cancela y vuelve a iniciarse desde el principio si al menos un nodo sensor (Si) registra alguna irregularidad.

Patentes similares o relacionadas:

Procedimiento y dispositivo para el procesamiento de una solicitud de servicio, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para el procesamiento de una solicitud de servicio, comprendiendo el procedimiento: recibir (S201), mediante un nodo de consenso, una solicitud […]

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]

Método para atender solicitudes de acceso a información de ubicación, del 22 de Julio de 2020, de Nokia Technologies OY: Un aparato que comprende: al menos un procesador; y al menos una memoria que incluye un código de programa informático para uno o más programas, […]

Sincronización de una aplicación en un dispositivo auxiliar, del 22 de Julio de 2020, de OPENTV, INC.: Un método que comprende, mediante un dispositivo de medios: acceder, utilizando un módulo de recepción, un flujo de datos que incluye contenido […]

Procedimiento y dispositivo para su uso en la gestión de riesgos de información de aplicación, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para la gestión de riesgos de información de aplicación en un dispositivo de red, comprendiendo el procedimiento: recibir información […]

Gestión de memoria intermedia recomendada de red de una aplicación de servicio en un dispositivo de radio, del 22 de Julio de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método llevado a cabo por un nodo de red en una red de comunicación por radio , comprendiendo el método: obtener (S1) una predicción del ancho […]

Método, servidor y sistema de inicio de sesión de confianza, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método de inicio de sesión de confianza implementado por computadora aplicado a un sistema de inicio de sesión de confianza que comprende un primer sistema de aplicación […]

Método y aparato para configurar un identificador de dispositivo móvil, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método implementado por servidor para configurar un identificador de dispositivo móvil, que comprende: obtener una lista de aplicaciones, APP, […]