Procedimiento y dispositivo para acordar una clave común entre un primer aparato de comunicaciones y un segundo aparato de comunicaciones.

Procedimiento para acordar una clave común entre un primer aparato de comunicaciones y un segundo aparato de comunicaciones,

en el que

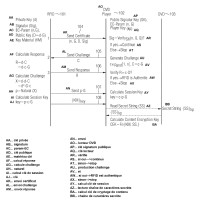

- entre el primer y el segundo aparato de comunicaciones se acuerdan parámetros de seguridad (104),

- en base a los parámetros de seguridad acordados, el segundo aparato de comunicaciones calcula un primer valor de seguridad y lo transmite al primer aparato de comunicaciones (105),

- en base a los parámetros de seguridad acordados y al primer valor de seguridad transmitido, el primer aparato de comunicaciones calcula un segundo y un tercer valor de seguridad y los transmite al segundo aparato de comunicaciones (106, 107),

- el segundo aparato de comunicaciones autentifica al primer aparato de comunicaciones cuando coinciden el segundo valor de seguridad transmitido y un cuarto valor de seguridad calculado por el segundo aparato de comunicaciones en base a los parámetros de seguridad acordados,

- cuando la autentificación tiene éxito, el primer aparato de comunicaciones y el segundo aparato de comunicaciones calculan en cada caso en base a los parámetros de seguridad acordados y al tercer valor de seguridad, una clave común.

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/EP2007/050759.

Solicitante: SIEMENS AKTIENGESELLSCHAFT.

Nacionalidad solicitante: Alemania.

Dirección: WITTELSBACHERPLATZ 2 80333 MUNCHEN ALEMANIA.

Inventor/es: CUELLAR, JORGE, DR., ABENDROTH,JORG, RAJASEKARAN,HARIHARAN.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04L29/06 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

- H04L9/30 H04L […] › H04L 9/00 Disposiciones para las comunicaciones secretas o protegidas. › Clave pública, es decir, siendo imposible de invertir por computador el algoritmo de cifrado, y no exigiéndose secreto a las claves de cifrado de los utilizadores.

- H04L9/32 H04L 9/00 […] › comprendiendo medios para verificar la identidad o la autorización de un utilizador del sistema.

PDF original: ES-2328983_T3.pdf

Fragmento de la descripción:

Procedimiento y dispositivo para acordar una clave común entre un primer aparato de comunicaciones y un segundo aparato de comunicaciones.

La presente invención se refiere a un procedimiento y un dispositivo para acordar una clave común entre un primer aparato de comunicaciones y un segundo aparato de comunicaciones.

Tales procedimientos se conocen por ejemplo por la solicitud de patente americana US 2005/0010769.

Existen múltiples posibilidades de aplicación para medios de memoria con baja capacidad de cálculo integrada, como por ejemplo lápices USB con procesadores incorporados, chips RFID, Smart Chip Cards (tarjetas con chip inteligente), etc. Los mismos pueden utilizarse por ejemplo para el control de accesos o en procesos logísticos. Otro campo de aplicación son los Digital Rights Management Systems (sistemas de gestión de derechos digitales), que se utilizan en la comercialización de DVDs y software licenciado.

Para utilizar estos aparatos de comunicaciones en tales aplicaciones críticas en cuanto a seguridad, es condición necesaria garantizar un manejo seguro de los datos sensibles, en particular en la transmisión a otro aparato de comunicaciones.

Explicaremos esto más en detalle en base a un ejemplo. El acceso a objetos de datos electrónicos protegidos frente a copiado, como por ejemplo ficheros de audio, ficheros de video o software, se regula usualmente mediante mecanismos de protección electrónicos denominados sistemas Digital Rights Management (de gestión de derechos digitales), DRM. Los mismos limitan el acceso a ofertas digitales la mayoría de las veces a usuarios registrados, es decir, de pago, o posibilitan incluso la facturación individual de cada acceso a una oferta. En la práctica esto funciona mediante formatos de ficheros especialmente desarrollados, que contienen una protección frente a copiado o bien una codificación. Estos ficheros pueden en consecuencia utilizarse sólo con programas especiales y la correspondiente clave llamada Content Encryption Key (clave de encriptado del contenido), CEK. Así no es posible acceder al contenido del objeto de datos protegido sin la correspondiente clave CEK.

Usualmente se memoriza el contenido codificado del objeto de datos a proteger sobre un medio de memoria como CDs, DVDs, lápices USB o tarjetas de memoria Memory Cards SD ("Secure Digital Memory Card", tarjeta de memoria digital segura) y la correspondiente clave CEK para la decodificación del contenido digital se distribuye separadamente. Es especialmente ventajoso suministrar la clave CEK sobre un aparato de comunicaciones con reducida capacidad de memoria y reducida capacidad de cálculo disponible.

Un ejemplo de un tal aparato de comunicaciones es un chip RFID ("Radio Frequency Identification", identificación de radiofrecuencia), que típicamente incluye un chip de silicio con un procesador integrado con capacidades de cálculo limitadas, una antena para la comunicación con un aparato lector y un pequeño espacio de memoria con unos dos Kilobytes. Estas características hacen de los chips RFID un atractivo medio para distribuir claves CEK con las que se otorga el acceso a contenidos codificados en un medio de memoria.

Al respecto es problemática la transmisión de la clave CEK o de los datos para averiguar la clave CEK al aparato de comunicaciones que debe decodificar el contenido protegido. En este caso debe quedar asegurado que la clave CEK sólo se transmite a aparatos de comunicaciones autorizados para ello y que estos aparatos de comunicaciones a su vez aceptan la clave CEK sólo de aparatos de comunicaciones autorizados para ello. Esto queda asegurado mediante un protocolo de autentificación mutuo entre el aparato de comunicaciones receptor y el aparato de comunicaciones transmisor. Los protocolos de autentificación conocidos necesitan para ello desde luego grandes capacidades de cálculo y una elevada capacidad de memoria disponible.

Con ello la invención tiene como tarea básica ofrecer un procedimiento y un dispositivo para la autentificación mutua de un primer aparato de comunicaciones y un segundo aparato de comunicaciones, así como para acordar una clave común entre el primer aparato de comunicaciones y el segundo aparato de comunicaciones, en el que frente a las soluciones hasta ahora conocidas se logre una reducción adicional de la capacidad de cálculo necesaria, así como una reducción del espacio de memoria necesario.

En el marco de la invención se resuelve esta tarea mediante un procedimiento y un dispositivo con las características de las reivindicaciones 1 y 7. Ventajosos perfeccionamiento de la invención se indican en las reivindicaciones subordinadas.

En el marco de la invención se acuerdan, en un procedimiento para acordar una clave común entre un primer aparato de comunicaciones y un segundo aparato de comunicaciones, parámetros de seguridad entre ambos aparatos de comunicaciones. En base a los parámetros de seguridad acordados, calcula el segundo aparato de comunicaciones un primer valor de seguridad y lo transmite al primer aparato de comunicaciones. En base a los parámetros de seguridad acordados y al primer valor de seguridad transmitido, calcula el primer aparato de comunicaciones un segundo y un tercer valor de seguridad y los transmite al segundo aparato de comunicaciones. El segundo aparato de comunicaciones autentifica al primer aparato de comunicaciones cuando coinciden el segundo valor de seguridad transmitido y un cuarto valor de seguridad calculado por el segundo aparato de comunicaciones en base a los parámetros de seguridad acordados. Cuando la autentificación ha tenido éxito, calcula el primer aparato de comunicaciones y el segundo aparato de comunicaciones en cada caso en base a los parámetros de seguridad acordados y al tercer valor de seguridad, una clave común. Al respecto es especialmente ventajoso que el protocolo de autentificación esté diseñado tal que el aparato de comunicaciones con baja capacidad integrada de cálculo no tenga que comprobar o verificar firmas ni certificados, y con ello se logre una considerable reducción del coste de cálculo necesario. Además, no se necesita ningún servidor central para la autentificación, ya que todos los valores necesarios para el proceso de autentificación pueden ya ser descargados sobre un medio de memoria accesible para el correspondiente aparato de comunicaciones.

Según otra configuración mejorada de la presente invención, se transmiten los parámetros de seguridad acordados y los valores de seguridad inalámbricamente entre el primer y el segundo aparato de comunicaciones, en particular mediante señales electromagnéticas de alta frecuencia según el estándar RFID.

Según otra configuración ventajosa de la presente invención, se incrementa un valor de contador en el primer aparato de comunicaciones tras cada acuerdo sobre una clave común y se utiliza para calcular el tercer valor de seguridad. Así se acuerda de manera ventajosa una clave común entre ambos aparatos de comunicaciones con un costo en cálculo lo más bajo posible.

Según un perfeccionamiento ventajoso de la presente invención, calcula el segundo aparato de comunicaciones en base a los parámetros de seguridad acordados y al segundo y/o tercer valor de seguridad transmitido un quinto valor de seguridad y lo transmite al primer aparato de comunicaciones. El primer aparato de comunicaciones autentifica al segundo aparato de comunicaciones cuando coinciden el quinto valor de seguridad trasmitido y un sexto valor de seguridad transmitido y un sexto valor de seguridad calculado por el primer aparato de comunicaciones en base a los parámetros de seguridad acordados. Esto tiene el efecto ventajoso de que también el segundo aparato de comunicaciones es autentificado directamente por el primer aparato de comunicaciones. Esto puede ser necesario en aplicaciones especialmente críticas para la seguridad.

Según el dispositivo correspondiente a la invención para acordar una clave común entre un primer aparato de comunicaciones y un segundo aparato de comunicaciones, presenta el dispositivo medios que están equipados tal que pueden realizarse las siguientes etapas del procedimiento:

Entre el primer y el segundo aparato de comunicaciones se acuerdan parámetros de seguridad. En base a los parámetros de seguridad acordados, calcula el segundo aparato de comunicaciones un primer valor de seguridad y lo transmite al primer aparato de comunicaciones. El primer aparato de comunicaciones calcula un segundo y un tercer... [Seguir leyendo]

Reivindicaciones:

1. Procedimiento para acordar una clave común entre un primer aparato de comunicaciones y un segundo aparato de comunicaciones, en el que

2. Procedimiento según la reivindicación 1, en el que

los parámetros de seguridad acordados incluyen parámetros de una curva elíptica y parámetros para un procedimiento asimétrico criptográfico.

3. Procedimiento según la reivindicación 1, en el que

los parámetros de seguridad acordados y los valores de seguridad se transmiten inalámbricamente entre el primer y el segundo aparato de comunicaciones.

4. Procedimiento según la reivindicación 1, en el que

los parámetros de seguridad acordados y los valores de seguridad se transmiten mediante señales electromagnéticas de alta frecuencia según el estándar RFID entre el primer y el segundo aparato de comunicaciones.

5. Procedimiento según la reivindicación 1, en el que

6. Procedimiento según la reivindicación 1, en el que

7. Dispositivo para acordar una clave común entre un primer aparato de comunicaciones y un segundo aparato de comunicaciones, en el que el dispositivo presenta medios que están equipados tal que pueden ejecutarse las siguientes etapas de procedimiento:

Patentes similares o relacionadas:

Procedimiento y dispositivo para el procesamiento de una solicitud de servicio, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para el procesamiento de una solicitud de servicio, comprendiendo el procedimiento: recibir (S201), mediante un nodo de consenso, una solicitud […]

Método y aparato para configurar un identificador de dispositivo móvil, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método implementado por servidor para configurar un identificador de dispositivo móvil, que comprende: obtener una lista de aplicaciones, APP, […]

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]

Método para atender solicitudes de acceso a información de ubicación, del 22 de Julio de 2020, de Nokia Technologies OY: Un aparato que comprende: al menos un procesador; y al menos una memoria que incluye un código de programa informático para uno o más programas, […]

Sincronización de una aplicación en un dispositivo auxiliar, del 22 de Julio de 2020, de OPENTV, INC.: Un método que comprende, mediante un dispositivo de medios: acceder, utilizando un módulo de recepción, un flujo de datos que incluye contenido […]

Procedimiento y dispositivo para su uso en la gestión de riesgos de información de aplicación, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para la gestión de riesgos de información de aplicación en un dispositivo de red, comprendiendo el procedimiento: recibir información […]

Gestión de memoria intermedia recomendada de red de una aplicación de servicio en un dispositivo de radio, del 22 de Julio de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método llevado a cabo por un nodo de red en una red de comunicación por radio , comprendiendo el método: obtener (S1) una predicción del ancho […]

Método, servidor y sistema de inicio de sesión de confianza, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método de inicio de sesión de confianza implementado por computadora aplicado a un sistema de inicio de sesión de confianza que comprende un primer sistema de aplicación […]