Método, sistema y dispositivo para generar una clave de grupo.

Un método para generar una clave de grupo, en el que los parámetros del sistema se seleccionanbasándose en una curva elíptica,

comprendiendo el método:

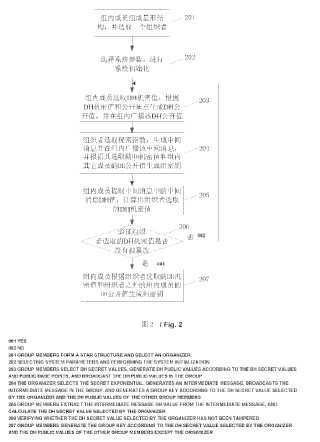

formar (201), por parte de los miembros del grupo, una estructura con forma de estrella, y seleccionar unorganizador entre los miembros del grupo;

seleccionar (203) individualmente de forma aleatoria, por parte de los miembros del grupo, valores DH secretosen función de los parámetros del sistema, generar individualmente valores DH públicos en función de los parámetrosdel sistema y los valores DH secretos seleccionados y difundir en el grupo los valores DH públicos;

seleccionar (204), por parte del organizador, un exponente secreto después de recibir los valores DH públicosde los otros miembros del grupo, calcular un valor DH del mensaje intermedio en función del exponente secreto,generar un mensaje intermedio que incluya el valor DH del mensaje intermedio, difundir en el grupo el mensajeintermedio, y generar una clave de grupo en función del valor DH secreto seleccionado por el organizador y de losvalores DH públicos de los otros miembros del grupo; y

calcular (205), por parte de los otros miembros del grupo, después de recibir el mensaje intermedio, el valor DHsecreto seleccionado por el organizador en función del mensaje intermedio y del valor DH público del organizador,verificar (206) que sea correcto el valor DH secreto calculado seleccionado por el organizador en función del valorDH público recibido del organizador, y generar (207) una clave de grupo en función del valor DH secretoseleccionado por el organizador y los valores DH públicos de los otros miembros del grupo.

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/CN2008/071104.

Solicitante: HUAWEI TECHNOLOGIES CO., LTD..

Nacionalidad solicitante: China.

Dirección: Huawei Administration Building Bantian Longgang District, Shenzhen Guangdong 518129 CHINA.

Inventor/es: XU,CHUNXIANG, ZHONG,HUAN, LIU,YA.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04L9/30 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 9/00 Disposiciones para las comunicaciones secretas o protegidas. › Clave pública, es decir, siendo imposible de invertir por computador el algoritmo de cifrado, y no exigiéndose secreto a las claves de cifrado de los utilizadores.

PDF original: ES-2428381_T3.pdf

Fragmento de la descripción:

Método, sistema y dispositivo para generar una clave de grupo Campo de la invención La presente invención está relacionada con el campo de las comunicaciones de red y, más en particular, con un método, un sistema y un dispositivo para generar una clave de grupo.

Antecedentes de la invención Una red Ad Hoc es una red independiente de múltiples saltos con una estructura topológica que cambia de forma dinámica, en la cual frecuentemente los nodos se mueven y están limitados en potencia, y son más bien pobres la relación de confianza y los enlaces de transmisión inalámbricos entre los nodos. Así, el diseño de un protocolo de negociación de una clave de grupo en la red Ad Hoc es considerablemente diferente respecto a una solución convencional. En la red Ad Hoc, para garantizar la seguridad de las comunicaciones, en general los mensajes se cifran y después se transmiten. Debido a la ventaja en eficiencia de un sistema de cifrado simétrico, se reduce enormemente la complejidad del procesamiento de mensajes mediante la compartición de una clave dentro del grupo. En otro orden de cosas, la red Ad hoc también es un grupo dinámico de pares, y carece del soporte de una tercera parte fija confiable de modo que es necesario establecer, mediante la negociación de todos los miembros del grupo, una clave de sesión del grupo para cifrar los mensajes, con el fin de mejorar la seguridad y fiabilidad de la clave de sesión del grupo. Además, en la red Ad Hoc es necesario que el protocolo de negociación de la clave del grupo tenga en cuenta las características de topología dinámica de la red, y garantice seguridad posterior y seguridad anterior de la clave y soporte de forma eficiente los movimientos de incorporación y salida de los nodos.

Todas las soluciones existentes de negociación de la clave de grupo se basan en el problema de logaritmo discreto en el campo finito. Existe una solución de negociación de la clave de grupo aplicable a la red Ad Hoc en la que n representa el número de miembros del grupo; Ui representa un miembro del grupo con un número de serie i; U1 representa un organizador seleccionado, y el organizador es temporal y puede ser ejercido por cualquier miembro. La FIG. 1 es un diagrama de flujo de un método de una solución de negociación de la clave de grupo en la técnica anterior. Haciendo referencia a la FIG. 1, la solución de negociación de la clave de grupo incluye:

101: Se seleccionan parámetros del sistema y se lleva a cabo una inicialización del sistema.

Suponiendo que p y q son número primos grandes, Zp es un conjunto formado por el módulo entero de p, g es un elemento en Zp, y q es un orden de g, en el que q es el mínimo entero positivo que satisface una ecuación gqΞ 1 mod q.

102: Todos los miembros seleccionan valores DH secretos, generan valores DH públicos en función de los valores DH secretos y difunden en el grupo los valores DH públicos generados. El miembro Ui del grupo selecciona de forma aleatoria un valor DH secreto ri ! Zq, genera un valor DH público en función del valor DH secreto seleccionado y difunde en el grupo el valor DH público generado, en el que i tiene el valor de 1, 2, …, n.

103: Después de recibir los valores DH públicos del resto de miembros, un organizador selecciona un exponente secreto, genera un mensaje intermedio en función del exponente secreto y los valores DH públicos y difunde en el grupo el mensaje intermedio, y al mismo tiempo genera una clave de grupo.

El organizador U1 selecciona de forma aleatoria un exponente secreto v ! Zq, genera un mensaje intermedio Mi,

en función del exponente secreto, un valor DH público del propio organizador, y los valores DH públicos del resto de miembros, respectivamente, y difunde en el grupo el mensaje Mi generado, en el que i tiene el valor de 1, 2, …, n.

Específicamente, el organizador calcula una función en función del valor DH público de cada miembro y el valor DH público del propio organizador, en la que f representa una asociación de Zp a Zq, y después genera una clave de grupo en función del exponente secreto v.

104: Después de recibir el mensaje intermedio difundido por el organizador, cada miembro del grupo extrae el exponente secreto y genera una clave de grupo en función del exponente secreto y del valor DH público de cada miembro.

Después de recibir Mi, todos los miembros Ui del grupo descrifran el valor v, y calculan la función , en la que f representa una asociación de Zp a Zq. A continuación, los miembros Ui del grupo , en la que el símbolo ◦ indica que F y v se operan matemáticamente y su Mediante los pasos descritos más arriba, las claves de grupo calculadas por todos los miembros Ui del grupo son las

mismas, esto es, la clave de grupo .

Cuando un miembro se une al grupo o sale de él, es necesario volver a generar una clave de grupo de acuerdo con todos los miembros actuales del grupo después del cambio de miembros el grupo, en relación con la cual el proceso de cálculo es parecido al proceso de más arriba y no se repetirá de nuevo en la presente solicitud.

En la implementación de la presente invención, los inventores observan que la solución de negociación de la clave de grupo de la red Ad Hoc necesita una gran cantidad de cálculo, y por lo tanto tiene una baja velocidad de procesamiento, un gran espacio de almacenamiento y un requisito de gran ancho de banda.

El documento de Li, D. y Sampalli, S. “An Efficient Group Key Establishment In Location-Aided mobile ad hoc Networks (Un Establecimiento De Clave De Grupo Eficiente En Redes ad hoc móviles Asistidas por Localización) ”, ACM, 2005, páginas 57-64 describe dos algoritmos de correspondencia máxima escalables (M2) para desarrollar en MANET acuerdos de clave de grupo basados en árboles binarios. Además, la técnica propuesta es ligera debido a que utiliza el intercambio de claves de Diffie-Hellman de Curva Elíptica en lugar del Diffie-Hellman normal y tampoco necesita soporte de terceras partes.

El documento XP002667535 divulga citas del Handbook of Applied Cr y ptography (Manual de Criptografía Aplicada) (Menezes, Vanstone, Oorschot, EE.UU., 1997) y en particular la generación de una clave de grupo mediante la técnica de Diffie Hellmann aplicada a tres o más partes, cuya funcionalidad forma una estructura en forma de estrella.

Resumen de la invención Para reducir la cantidad de cálculo y el espacio de almacenamiento utilizado, y un menor requisito de ancho de banda de la solución de negociación de la clave de grupo, la presente invención proporciona un método, un sistema y dispositivos para generar una clave de grupo. A continuación se describen las soluciones técnicas.

Como un primer aspecto de la invención, el método para generar una clave de grupo selecciona parámetros del sistema en función de una curva elíptica, y en las respectivas formas de implementación del método se llevan a cabo los siguientes pasos.

Los miembros del grupo forman una estructura con forma de estrella y seleccionan un organizador entre los miembros del grupo.

Los miembros del grupo seleccionan individualmente de forma aleatoria valores DH secretos en función de los parámetros del sistema, generan individualmente valores DH públicos en función de los parámetros del sistema y de los valores DH secretos seleccionados y difunden en el grupo los valores DH públicos.

Después de recibir los valores DH públicos del resto de miembros del grupo, el organizador selecciona un exponente secreto, calcula un valor DH del mensaje intermedio en función del exponente secreto, genera un mensaje intermedio que incluye el valor DH del mensaje intermedio, difunde en el grupo el mensaje intermedio y genera una clave de grupo en función del valor DH secreto seleccionado por el organizador y los valores DH públicos del resto de miembros del grupo.

Después de recibir el mensaje intermedio y un valor DH público del organizador, el resto de miembros del grupo calculan el valor DH secreto seleccionado por el organizador en función del mensaje intermedio, verifican que sea correcto el valor DH secreto calculado seleccionado por el organizador en función del valor DH público del organizador y genera una clave de grupo en función del valor DH secreto seleccionado por el organizador y los valores DH públicos del resto de miembros del grupo.

Como un segundo aspecto de la invención el sistema para generar una clave de grupo incluye un dispositivo de comunicación que tiene el papel de organizador y dispositivos de comunicación que tienen el papel de miembros. En las respectivas formas de implementación se realizan las siguientes características.

El dispositivo... [Seguir leyendo]

Reivindicaciones:

1. Un método para generar una clave de grupo, en el que los parámetros del sistema se seleccionan basándose en una curva elíptica, comprendiendo el método:

formar (201) , por parte de los miembros del grupo, una estructura con forma de estrella, y seleccionar un organizador entre los miembros del grupo;

seleccionar (203) individualmente de forma aleatoria, por parte de los miembros del grupo, valores DH secretos en función de los parámetros del sistema, generar individualmente valores DH públicos en función de los parámetros del sistema y los valores DH secretos seleccionados y difundir en el grupo los valores DH públicos;

seleccionar (204) , por parte del organizador, un exponente secreto después de recibir los valores DH públicos de los otros miembros del grupo, calcular un valor DH del mensaje intermedio en función del exponente secreto, generar un mensaje intermedio que incluya el valor DH del mensaje intermedio, difundir en el grupo el mensaje intermedio, y generar una clave de grupo en función del valor DH secreto seleccionado por el organizador y de los valores DH públicos de los otros miembros del grupo; y

calcular (205) , por parte de los otros miembros del grupo, después de recibir el mensaje intermedio, el valor DH secreto seleccionado por el organizador en función del mensaje intermedio y del valor DH público del organizador, verificar (206) que sea correcto el valor DH secreto calculado seleccionado por el organizador en función del valor DH público recibido del organizador, y generar (207) una clave de grupo en función del valor DH secreto seleccionado por el organizador y los valores DH públicos de los otros miembros del grupo.

2. El método de acuerdo con la reivindicación 1, en el que el cálculo (204) del valor DH del mensaje intermedio en función del exponente secreto comprende, además:

calcular el valor DH zP del mensaje intermedio en función del exponente secreto z, en donde el exponente secreto z es un número aleatorio seleccionado de un conjunto Zq de restos no negativos mínimos obtenidos a partir de enteros módulo q, donde q es un número primo entre los parámetros del sistema y P es un punto base público en los parámetros del sistema.

3. El método de acuerdo con la reivindicación 2, en el que la generación (204) del mensaje intermedio que incluye el valor DH del mensaje intermedio comprende, además:

extraer una coordenada x, x, del valor DH del mensaje intermedio, zP, sobre la curva elíptica, y calcular un componente r1x (mod p) del mensaje intermedio del organizador en función del valor DH secreto r1 seleccionado por el organizador, en donde p es un número primo entre los parámetros del sistema;

calcular los componentes r2zP, r3zP, …, rnzP del mensaje intermedio de los otros miembros en función del exponente secreto z y de los valores DH públicos Xi = riP difundidos por los otros miembros del grupo excepto el organizador, en donde i = 2, …, n, y n es el número de miembros del grupo; y

generar el mensaje intermedio {c1, c2, …, cn} = {r1x (mod p) , r2zP, r3zP, …, rnzP} en función del componente del mensaje intermedio del organizador y los componentes del mensaje intermedio de los otros miembros; o extraer una coordenada y, y, del valor DH del mensaje intermedio, zP, sobre la curva elíptica, y calcular un componente r1y (mod p) del mensaje intermedio del organizador en función del valor DH secreto r1 seleccionado por el organizador, en donde p es un número primo entre los parámetros del sistema;

calcular los componentes r2zP, r3zP, …, rnzP del mensaje intermedio de los otros miembros en función del exponente secreto z y de los valores DH públicos Xi = riP difundidos por los otros miembros del grupo excepto el organizador, en donde i = 2, …, n, y n es el número de miembros del grupo; y

generar el mensaje intermedio {c1, c2, …, cn} = {r1y (mod p) , r2zP, r3zP, …, rnzP} en función del componente del mensaje intermedio del organizador y los componentes del mensaje intermedio de los otros miembros.

4. El método de acuerdo con la reivindicación 3, en el que el cálculo del valor DH secreto seleccionado por el organizador en función del mensaje intermedio comprende, además:

calcular el valor DH del mensaje intermedio zP en función del mensaje intermedio {c1, c2, …, cn} = {r1x (mod p) , r2zP, r3zP, …, rnzP} y del valor DH secreto ri, extraer la coordenada x, x, del valor DH del mensaje intermedio zP sobre la curva elíptica, y calcular el valor DH secreto r1 = c1x-1 (mod p) seleccionado por el organizador; o calcular el valor DH del mensaje intermedio zP en función del mensaje intermedio {c1, c2, …, cn} = {r1y (mod p) , r2zP, r3zP, …, rnzP} y del valor DH secreto ri, extraer la coordenada y, y, del valor DH del mensaje intermedio zP

sobre la curva elíptica, y calcular el valor DH secreto r1 = c1y-1 (mod p) seleccionado por el organizador.

5. El método de acuerdo con la reivindicación 1, en el que la generación del clave de grupo en función del valor DH secreto seleccionado por el organizador y los valores DH públicos de los otros miembros del grupo comprende, además:

generar la clave de grupo K = r1 (r2P + r3P + … + rnP) en función de los valores DH públicos Xi = riP de los otros miembros del grupo y el valor DH secreto r1 seleccionado por el organizador, en donde i = 2, …, n, n es el número de los miembros del grupo, y P es un punto base público en los parámetros del sistema.

6. El método de acuerdo con la reivindicación 1, en el que la verificación del valor DH secreto calculado seleccionado por el organizador en función del valor DH público recibido del organizador comprende, además:

calcular r1P en función del valor DH secreto r1 seleccionado por el organizador y el punto base público P seleccionado de los parámetros del sistema; y

verificar si el valor DH público X1 recibido del organizador es o no igual al r1P calculado, en donde si es igual el valor DH secreto es correcto.

7. El método de acuerdo con la reivindicación 1, en el que cuando se incorporan nuevos miembros al grupo, el método comprende, además:

formar, por parte de los nuevos miembros y los miembros del grupo, una nueva estructura con forma de estrella;

seleccionar individualmente de forma aleatoria, por parte del organizador y de los nuevos miembros, nuevos valores DH secretos en función de los parámetros del sistema, generar individualmente nuevos valores DH públicos en función de los parámetros del sistema y de los nuevos valores DH secretos, y difundir en el grupo los nuevos valores DH públicos;

tomar, por parte del organizador, una coordenada x o una coordenada y de la clave de grupo como un nuevo exponente secreto después de recibir los nuevos valores DH públicos, calcular un nuevo valor DH del mensaje intermedio en función del nuevo exponente secreto, generar un nuevo mensaje intermedio que incluye el nuevo valor DH del mensaje intermedio, difundir en el grupo el nuevo mensaje intermedio y generar una nueva clave de grupo en función del nuevo valor DH secreto seleccionado por el organizador y los nuevos valores DH públicos de los nuevos miembros; y

recibir, por parte de los otros miembros del grupo excepto el organizador, el nuevo mensaje intermedio del organizador, el nuevo valor DH público del organizador y los nuevos valores DH públicos de los nuevos miembros, calcular el nuevo valor DH secreto seleccionado por el organizador en función del nuevo mensaje intermedio, verificar que sea correcto el nuevo valor DH secreto calculado seleccionado por el organizador en función del nuevo valor DH público recibido del organizador, y generar una nueva clave de grupo en función del nuevo valor DH secreto seleccionado por el organizador y los nuevos valores DH públicos de los nuevos miembros del grupo.

8. El método de acuerdo con la reivindicación 7, en el que la generación del nuevo mensaje intermedio que incluye el nuevo valor DH del mensaje intermedio comprende, además:

extraer una coordenada x, x’, del nuevo valor DH del mensaje intermedio, z’P, sobre la curva elíptica y calcular un componente del organizador del nuevo mensaje intermedio en función del nuevo valor DH secreto seleccionado por el organizador, en donde p es un número primo entre los parámetros del sistema, z’ = xK, xK es una coordenada x de la clave de grupo, y P es un punto base público en los parámetros del sistema;

calcular los componentes de los nuevos miembros, , del nuevo mensaje intermedio en función del exponente secreto z’ y de los valores DH públicos difundidos por los nuevos miembros, en donde i=n+1, …, n+t, n es el número de miembros del grupo antes de que los nuevos miembros se incorporen al grupo, y t es el número de nuevos miembros; y

generar el nuevo mensaje intermedio del componente del organizador del nuevo mensaje intermedio y de los componentes de los nuevos miembros del nuevo mensaje intermedio; o extraer una coordenada y, y’, del nuevo valor DH del mensaje intermedio, z’P, sobre la curva elíptica y calcular un componente del nuevo mensaje intermedio en función del nuevo valor DH secreto seleccionado por el organizador, en donde p es un número primo dentro de los parámetros del sistema, z’ = yK, yK es una coordenada y de la clave de grupo, y P es un punto base público en los parámetros del sistema;

en función del exponente secreto z’ y los valores DH públicos difundidos por los nuevos miembros, en donde i=n+1, …, n+t, n es el número de miembros del grupo antes de que los nuevos miembros se incorporen al grupo, y t es el número de nuevos miembros; y

generar el nuevo mensaje intermedio en función del componente del organizador del nuevo mensaje intermedio y de los componentes de los nuevos miembros del nuevo mensaje intermedio.

9. El método de acuerdo con la reivindicación 7, en el que la generación de la nueva clave de grupo en función del nuevo valor DH secreto seleccionado por el organizador y los nuevos valores DH públicos de los nuevos miembros comprende, además:

generar la clave de grupo en función de los valores DH públicos de los nuevos miembros y del nuevo valor DH secreto seleccionado por el organizador, en donde i=n+1, …, n+t, n es el número de miembros del grupo antes de que los nuevos miembros se incorporen al grupo, t es el número de nuevos miembros, y P es el punto base público en los parámetros del sistema.

10. El método de acuerdo con la reivindicación 1, en el que cuando algunos miembros abandonan el grupo, el método comprende, además:

seleccionar (301) , por parte del organizador, un nuevo valor DH secreto en función de los parámetros del sistema, generar un nuevo valor DH público en función de los parámetros del sistema y del nuevo valor DH secreto seleccionado, y difundir en el grupo el nuevo valor DH público;

seleccionar (302) , por parte del organizador, un nuevo exponente secreto, calcular un nuevo valor DH del mensaje intermedio en función del nuevo exponente secreto, generar un nuevo mensaje intermedio que incluye el nuevo valor DH del mensaje intermedio, difundir en el grupo el nuevo mensaje intermedio, y generar una nueva clave de grupo en función del nuevo valor DH secreto seleccionado por el organizador y los valores DH públicos del resto de miembros del grupo excepto el organizador; y

calcular (306) , por parte del resto de miembros del grupo excepto el organizador, el nuevo valor DH secreto seleccionado por el organizador en función del nuevo mensaje intermedio después de recibir el nuevo mensaje intermedio y del nuevo valor DH público del organizador, verificar que sea correcto el nuevo valor DH secreto en función del nuevo valor DH público del organizador recibido, y generar una nueva clave de grupo en función del nuevo valor DH secreto y de los valores DH públicos del resto de miembros del grupo excepto el organizador.

11. El método de acuerdo con la reivindicación 10, en el que la generación del nuevo mensaje intermedio que incluye el nuevo valor DH del mensaje intermedio comprende, además:

extraer una coordenada x, x’, del nuevo valor DH del mensaje intermedio, z’P, sobre la curva elíptica, y calcular un componente del organizador, , del nuevo mensaje intermedio en función del nuevo valor DH secreto seleccionado por el organizador, en donde p es un número primo entre los parámetros del sistema;

calcular los componentes del resto de miembros, , del nuevo mensaje intermedio en función del exponente secreto z’ y de los valores DH públicos difundidos por el resto de miembros del grupo excepto el organizador, en donde i = 2, …, j1-1, j1+1, …, jk-1, jk+1, …, n, y k es el número de los miembros que abandonan el grupo; y

generar el nuevo mensaje intermedio en función del componente del organizador del nuevo mensaje intermedio y los componentes del resto de miembros del nuevo mensaje intermedio; o extraer una coordenada y, y’, del nuevo valor DH del mensaje intermedio, z’P, sobre la curva elíptica, y calcular un componente del organizador, , del nuevo mensaje intermedio en función del nuevo valor DH secreto seleccionado por el organizador, en donde p es un número primo entre los parámetros del sistema;

calcular los componentes del resto de miembros, , del nuevo mensaje intermedio en función del exponente secreto z’ y de los valores DH públicos difundidos por el resto de miembros del grupo excepto el organizador, en donde i = 2, …, j1-1, j1+1, …, jk-1, jk+1, …, n, y k es el número de los miembros que abandonan el grupo; y

generar el nuevo mensaje intermedio en función del componente del organizador del nuevo mensaje intermedio y de los componentes del resto de miembros

del nuevo mensaje intermedio.

12. Un sistema para generar una clave de grupo, que comprende: un dispositivo de comunicación que actúa como organizador y unos dispositivos de comunicación que actúan como miembros;

en donde el dispositivo de comunicación que actúa como organizador está configurado para seleccionar un valor DH secreto en función de los parámetros del sistema, generar un valor DH público en función de los parámetros del sistema y del valor DH secreto seleccionado, y difundir en el grupo el valor DH público; y después de recibir los valores DH públicos de otros dispositivos, el dispositivo de comunicación que actúa como organizador está configurado, además, para seleccionar un exponente secreto, calcular un valor DH del mensaje intermedio en función del exponente secreto, generar un mensaje intermedio que incluye el valor DH del mensaje intermedio, difundir en el grupo el mensaje intermedio, y generar una clave de grupo en función del valor DH secreto seleccionado por el organizador y los valores DH públicos de todos los dispositivos del grupo; y

los dispositivos de comunicación que actúan como miembros están configurados para seleccionar los valores DH secretos en función de los parámetros del sistema, generar valores DH públicos en función de los parámetros del sistema y de los valores DH secretos seleccionados, y difundir los valores DH públicos; y después de recibir el valor DH público y el mensaje intermedio difundidos por el dispositivo de comunicación que actúa como organizador, los dispositivos de comunicación que actúan como miembros están configurados, además, para calcular el valor DH secreto seleccionado por el organizador en función del mensaje intermedio, verificar que sea correcto el valor DH secreto calculado seleccionado por el organizador, y generar una clave de grupo en función del valor DH secreto seleccionado por el organizador y los valores DH públicos de todos los dispositivos del grupo.

13. Un dispositivo de comunicación, que comprende:

un módulo de selección de parámetros del sistema, configurado para seleccionar parámetros del sistema a partir de una curva elíptica;

un módulo de generación y difusión del valor DH público, configurado para seleccionar un valor DH secreto en función de los parámetros del sistema seleccionados por el módulo de selección de parámetros del sistema, generar un valor DH público en función de los parámetros del sistema y del valor DH secreto seleccionado, y difundir el valor DH público;

un módulo de generación y difusión del mensaje intermedio, configurado para seleccionar un exponente secreto después de recibir los valores DH públicos difundidos por otros dispositivos de comunicación, calcular un valor DH del mensaje intermedio en función del exponente secreto, generar un mensaje intermedio que incluye el valor DH del mensaje intermedio en función del valor DH secreto seleccionado por el módulo de generación y difusión del valor DH público, y difundir el mensaje intermedio; y

un módulo de generación de la clave de grupo del organizador, configurado para recibir los valores DH públicos difundidos por otros dispositivos de comunicación, y generar una clave de grupo en función del valor DH secreto seleccionado por el módulo de generación y difusión del valor DH público y los valores DH públicos difundidos por otros dispositivos de comunicación.

14. Un dispositivo de comunicación, que comprende:

un módulo de selección de parámetros del sistema, configurado para seleccionar parámetros del sistema a partir de una curva elíptica;

un módulo de generación y difusión del valor DH público, configurado para seleccionar valores DH secretos en función de los parámetros del sistema seleccionados por el módulo de selección de parámetros del sistema, generar valores DH públicos en función de los parámetros del sistema y de los valores DH secretos seleccionados, y difundir los valores DH públicos; y

un módulo de generación de la clave de grupo del miembro, configurado para recibir un valor DH público y un mensaje intermedio difundido por otro dispositivo de comunicación, calcular un valor DH secreto seleccionado por un organizador en función del mensaje intermedio, verificar que sea correcto el valor DH secreto calculado seleccionado por el organizador en función del valor DH público difundido por el dispositivo de comunicación que difunde el mensaje intermedio, y a continuación generar una clave de grupo en función del valor DH secreto seleccionado por el organizador y los valores DH públicos difundidos por los otros dispositivos de comunicación excepto el dispositivo de comunicación que difunde el mensaje intermedio.

15. El dispositivo de comunicación de acuerdo con la reivindicación 13 ó 14, que comprende, además:

un módulo de actualización de la clave de grupo, configurado para ordenar al módulo de generación y difusión del valor DH público que genere y difunda nuevos valores DH públicos para los nuevos miembros cuando se incorporen nuevos miembros al grupo.

Patentes similares o relacionadas:

Sistema y método de autenticación y encriptación a prueba de intercepción, del 6 de Mayo de 2020, de Ni, Min: Metodo para autenticar a un usuario mediante el uso de un codigo de acceso predeterminado almacenado electronicamente que comprende un numero predeterminado […]

Método y sistema para aprovisionamiento y almacenamiento de clave criptográfica mediante criptografía de curva elíptica, del 26 de Febrero de 2020, de MasterCard International Incorporated: Un método para distribuir múltiples claves criptográficas usadas para acceder a datos, que comprende: recibir , por un dispositivo de recepción de un servidor […]

Procedimiento de voto con cadena de firmas, del 11 de Diciembre de 2019, de Siemens Mobility GmbH: Procedimiento de voto con cadena de firmas que comprende los siguientes pasos: a) provision de una pluralidad M de replicantes (R1, R2, RM) […]

Sistema de comunicación de datos basado en la unidad de filtro que incluye una plataforma de cadena de bloques, del 6 de Noviembre de 2019, de SIEMENS AKTIENGESELLSCHAFT: Sistema adaptado para realizar la comunicación de datos, que comprende una primera interfaz adaptada para comunicarse con una primera […]

Procedimiento y aparato para la transmisión de entramado con integridad en un sistema de comunicación inalámbrica, del 6 de Noviembre de 2019, de QUALCOMM INCORPORATED: Un procedimiento para el entramado de paquetes en un sistema de transmisión inalámbrico que admite transmisiones de radiodifusión, el procedimiento que comprende: […]

Procedimiento y sistema para la comunicación segura entre una etiqueta RFID y un dispositivo de lectura, del 10 de Abril de 2019, de Giesecke+Devrient Mobile Security GmbH: Procedimiento para la comunicación segura entre una etiqueta RFID (20a, 20b) y un dispositivo de lectura (30a, 30b), comprendiendo el procedimiento las […]

Sistema de autenticación persistente que incorpora códigos de acceso de un solo uso, del 3 de Abril de 2019, de Haventec PTY LTD: Un método para mantener una autenticación continuada del usuario de una aplicación sin la necesidad de introducir y re-introducir un nombre de […]

Sistema de procesamiento de cifrado, dispositivo de generación de claves, dispositivo de cifrado, dispositivo de desciframiento, dispositivo de delegación de claves, método de procesamiento de cifrado y programa de procesamiento de cifrado, del 11 de Febrero de 2019, de MITSUBISHI ELECTRIC CORPORATION: Un sistema de procesamiento criptográfico 10 que realiza un proceso criptográfico utilizando una base Bt y una base B*t para cada número entero t de […]