GENERACIÓN DE IDENTIDADES DE CLIENTES EN UN SISTEMA DE COMUNICACIÓN.

Procedimiento para la generación de una identidad de clientes en un sistema de comunicación que presenta una red de ordenadores y una red de telefonía móvil celular,

en el que la identidad de un cliente se genera utilizando al menos una información temporal Tcliente sincronizada con una información temporal Tred prefijada por parte de la red de telefonía móvil, en el que la información temporal Tcliente utilizada para la generación de la identidad del cliente se proporciona por un dispositivo de sincronización presente por parte de un terminal móvil del cliente que puede funcionar en la red de telefonía móvil y/o por parte de un módulo de identificación de abonado de telefonía móvil, SIM, utilizado por el terminal móvil, caracterizado porque, en caso de necesidad, la información temporal Tcliente utilizada para la generación de la identidad del cliente se sincroniza en el marco del intercambio de informaciones de señalización entre el terminal móvil y la red de telefonía móvil con la información temporal Tred prefijada por parte de la red de telefonía móvil

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/EP2006/011321.

Solicitante: VODAFONE HOLDING GMBH.

Nacionalidad solicitante: Alemania.

Dirección: MANNESMANNUFER 2 40213 DUSSELDORF ALEMANIA.

Inventor/es: JUNGBLUT,Stephan.

Fecha de Publicación: .

Fecha Solicitud PCT: 25 de Noviembre de 2006.

Clasificación Internacional de Patentes:

- H04W8/26A

Clasificación PCT:

- H04W8/26 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04W REDES DE COMUNICACION INALAMBRICAS (difusión H04H; sistemas de comunicación que utilizan enlaces inalámbricos para comunicación no selectiva, p. ej. extensiones inalámbricas H04M 1/72). › H04W 8/00 Gestión de datos de red. › Direccionamiento de red o numeración para apoyar la movilidad.

Países PCT: Austria, Bélgica, Suiza, Alemania, Dinamarca, España, Francia, Reino Unido, Grecia, Italia, Liechtensein, Luxemburgo, Países Bajos, Suecia, Mónaco, Portugal, Irlanda, Eslovenia, Finlandia, Rumania, Chipre, Lituania, Letonia, Ex República Yugoslava de Macedonia, Albania.

PDF original: ES-2363165_T3.pdf

Fragmento de la descripción:

La presente invención se refiere a un procedimiento para la generación de una identidad de clientes en un sistema de comunicación que presenta una red de ordenadores y una red de telefonía móvil celular con las características del preámbulo de la reivindicación 1. Un procedimiento así se divulga, por ejemplo, por el documento WO 2001/31840 A1.

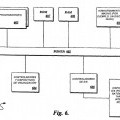

Además, la presente invención se refiere a la utilización de una identidad según la invención para la autenticación y/o autentificación de un cliente. Además, es objeto de la invención una autorización de un acceso de un terminal de datos a datos y/o servicios de un equipo terminal de datos en una red de ordenadores. La invención se refiere también a un sistema de comunicación constituido por una red de ordenadores con equipos terminales de datos y una red de telefonía móvil celular con terminales móviles que pueden funcionar en ella, estando configurados los equipos terminales de datos, los equipos de la red de telefonía móvil y/o los terminales móviles para ejecutar y/o utilizar un procedimiento según la invención.

Las identidades de clientes, especialmente procesos y/o usuarios de los equipos terminales, se utilizan en redes de comunicación en numerosas aplicaciones para la autenticación, autentificación y especialmente la autorización. Autenticar en el sentido de la presente invención es identificar la identidad de un cliente. Autentificación o autentificar en el sentido de la presente invención es un proceso en el que la identidad de un cliente se comprueba mediante una determinada característica. Correspondientemente, en una comprobación de la identidad participan un abonado que se autentica y un abonado que la autentifica. A continuación de una comprobación de la identidad satisfactoria puede realizarse una autorización de un acceso del abonado que se autentica a los datos y/o servicios del sistema de comunicación.

En el estado de la técnica se conocen numerosos procedimientos y sistemas que se utilizan especialmente para la autenticación, autentificación y/o autorización de clientes, generándose o creándose las respectivas identidades de las más diversas maneras.

La autenticación y/o autentificación de la identidad de clientes puede realizarse de cinco formas diferentes en función de la configuración de la identidad, de la autenticación y/o de la autentificación. A este respecto, las identidades de los clientes se comprueban en cuanto a estas características definidoras en el marco de la autenticación o autentificación. A este respecto se diferencian en el dato conocido, la cosa poseída y/o las características biométricas. A este respecto, una autentificación puede realizarse de cinco formas distintas que pueden combinarse entre sí:

1. Se tiene algo, por ejemplo, una clave, una tarjeta o un identificador similar

2. Se sabe algo, por ejemplo, una contraseña

3. Se es algo o alguien, por ejemplo, se comprueban características biológicas de personas: huellas dactilares, rasgos faciales y/o características de la voz

4. Se está en un determinado lugar, por ejemplo, una determinada celda de una red de telefonía móvil celular

5. Se sabe hacer algo, preferentemente algo individual; por ejemplo, estampar la firma personal.

Combinando dos de estas posibilidades existe una llamada autentificación de dos factores como, por ejemplo, en relación con tarjetas SIM insertables en terminales móviles que pueden funcionar en redes de telefonía móvil celular y el o los respectivo(s) PIN correspondiente(s).

Procedimientos y sistemas de este tipo se utilizan ampliamente, por ejemplo, en el campo de las redes de telefonía móvil celular, por ejemplo, en relación con módulos de identificación del abonado de telefonía móvil que permiten a un terminal móvil un acceso en o a la red de telefonía móvil, las llamadas tarjetas SIM (SIM: módulo de identificación de abonado) que generalmente se insertan para este fin en terminales móviles que pueden funcionar en redes de telefonía móvil. Además de un identificador específico de la tarjeta dado por parte de la tarjeta SIM correspondiente y generalmente unívoco, un acceso a o en la red de telefonía móvil requiere adicionalmente que el usuario del terminal móvil introduzca un número de identificación personal o un código de acceso numérico, un llamado PIN (PIN: número de identidad personal) a través del terminal móvil que utiliza la tarjeta. En relación con redes de ordenadores, especialmente redes de ordenadores como, por ejemplo, internet o una intranet, también se conocen numerosos procedimientos y/o sistemas de autenticación, autentificación y/o autorización que hacen posible un acceso a la red de ordenadores, estando generadas o generándose las identidades correspondientemente utilizadas por los clientes de la forma más variada y del tipo más variado. Un acceso de un usuario humano a datos y/o servicios de un equipo terminal de datos en una red de ordenadores se realiza por un equipo terminal de datos del usuario conectado a la red de ordenadores, generalmente utilizando una identidad que generalmente está compuesta por un nombre de usuario y una contraseña secreta asociada al nombre de usuario. Un acceso a los datos y/o servicios del equipo terminal de datos que los proporciona se hace posible por éste al realizar el usuario la introducción del nombre de usuario y la contraseña secreta. Para ello, el equipo terminal de datos que proporciona los datos y/o servicios almacena el nombre de usuario y la contraseña secreta asociada al nombre de usuario. Cuando el usuario solicita acceso, el equipo terminal de datos que proporciona los datos y/o servicios compara el nombre de usuario y la contraseña secreta introducidos por el usuario con el nombre de usuario y la contraseña registrados en el equipo terminal de datos que proporciona los datos y/o servicios, y si coinciden permite un acceso a los datos y/o servicios al usuario o al equipo terminal de datos asociado al usuario.

También se conocen sistemas de comunicación en los que los equipos terminales están conectados entre sí por grupos a través de una red de ordenadores y/o una red de telefonía móvil celular. Sistemas de comunicación de este tipo crean una red privada virtual, una llamada VPN (VPN: red privada virtual) para los miembros individuales del grupo o sus terminales dentro de una empresa o asociación similar. A este respecto, la VPN se basa generalmente en métodos criptográficos. A este respecto, el acceso de miembros individuales del grupo a la red privada virtual del grupo posibilitado a través de una red de ordenadores, generalmente internet, y/o red de telefonía móvil, también utiliza identidades de los clientes y métodos para la autenticación, autentificación y/o autorización. A este respecto, la administración del grupo o de los miembros individuales del grupo se realiza por parte de un equipo terminal de datos de la red de ordenadores, generalmente por el llamado servidor de acceso de la empresa y/o un servidor de acceso correspondiente o una pasarela (gateway) por parte de la red de telefonía móvil. A este respecto, la asignación de miembros del grupo al grupo y/o miembros individuales del grupo o grupos en el sistema de comunicación para las aplicaciones de comunicaciones para los servicios disponibles se realiza por parte de un equipo de gestión correspondiente por parte del sistema de comunicación.

En el caso de los datos y/o servicios accesibles a través de una red de ordenadores, especialmente internet, de un equipo terminal de datos tienen que evitarse accesos y/o usos no autorizados y/o abusivos de los datos y/o servicios. Esto se aplica especialmente a un acceso de un trabajador de una empresa a datos y/o servicios de un equipo terminal de datos de una red empresarial, una llamada intranet, desde un equipo terminal de datos que se encuentra fuera de la red de ordenadores de la empresa, a través de Internet, por ejemplo, al acceder el trabajador de la empresa a equipos terminales de datos en la empresa desde su domicilio o lugares localizados fuera de la empresa similares. Para impedir accesos no autorizados o abusivos, en el estado de la técnica en la generación y/o utilización de identidades, especialmente en relación con la autenticación, autentificación y/o autorización, se conocen varios procedimientos y criptográficos métodos que comprenden una encriptación o desencriptación de y/o con identidades. A este respecto se consideran especialmente procedimientos criptográficos asimétricos y/o sistemas que utilizan generalmente claves públicas y secretas para aumentar la seguridad de las encriptaciones o desencriptaciones, siendo las clave secretas... [Seguir leyendo]

Reivindicaciones:

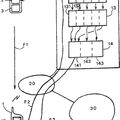

1. Procedimiento para la generación de una identidad de clientes en un sistema de comunicación que presenta una red de ordenadores y una red de telefonía móvil celular, en el que la identidad de un cliente se genera utilizando al menos una información temporal Tcliente sincronizada con una información temporal Tred prefijada por parte de la red de telefonía móvil, en el que la información temporal Tcliente utilizada para la generación de la identidad del cliente se proporciona por un dispositivo de sincronización presente por parte de un terminal móvil del cliente que puede funcionar en la red de telefonía móvil y/o por parte de un módulo de identificación de abonado de telefonía móvil, SIM, utilizado por el terminal móvil, caracterizado porque, en caso de necesidad, la información temporal Tcliente utilizada para la generación de la identidad del cliente se sincroniza en el marco del intercambio de informaciones de señalización entre el terminal móvil y la red de telefonía móvil con la información temporal Tred prefijada por parte de la red de telefonía móvil.

2. Procedimiento según la reivindicación 1, caracterizado porque la necesidad se determina considerando al menos una información en cuanto a la disponibilidad del terminal móvil en la red de telefonía móvil.

3. Procedimiento según la reivindicación 1 o la reivindicación 2, caracterizado porque la información temporal Tcliente utilizada para la generación de la identidad del cliente se sincroniza con la información temporal Tred prefijada por parte de la red de telefonía móvil después de un intervalo de tiempo en el marco del intercambio de informaciones de señalización entre el terminal móvil y la red de telefonía móvil.

4. Procedimiento según una de las reivindicaciones 1 a 3, caracterizado porque la información temporal Tcliente utilizada para la generación de la identidad del cliente se sincroniza con la información temporal Tred prefijada por parte de la red telefonía móvil al menos en el marco del intercambio de informaciones de señalización para el establecimiento, el mantenimiento y/o la terminación de una conexión entre el terminal móvil y la red de telefonía móvil.

5. Procedimiento según una de las reivindicaciones 1 a 4, caracterizado porque la sincronización de la información temporal Tcliente se realiza usando al menos un dispositivo contador por lo menos si el terminal móvil no está disponible en la red de telefonía móvil.

6. Procedimiento según la reivindicación 5, caracterizado porque el dispositivo contador está previsto por parte de la red de telefonía móvil, se activa en caso de no disponibilidad del terminal móvil en la red de telefonía móvil y si el terminal móvil vuelve a estar disponible en la red de telefonía móvil transmite un valor del contador determinado por el dispositivo contador al terminal móvil que se utiliza por parte del terminal móvil para sincronizar la información temporal Tcliente.

7. Procedimiento según una de las reivindicaciones 1 a 6, caracterizado porque la identidad del cliente se genera mediante combinación de un identificador del cliente en la red de ordenadores y un identificador del cliente en la red de telefonía móvil.

8. Procedimiento según la reivindicación 7, caracterizado porque el identificador del cliente en la red de ordenadores se genera un algoritmo criptográfico, preferentemente por parte de un equipo terminal de datos de la red de ordenadores.

9. Procedimiento según la reivindicación 7 o la reivindicación 8, caracterizado porque el identificador del cliente en la red de ordenadores se genera usando un identificador primario del cliente en la red de ordenadores y un dispositivo contador, estando el dispositivo contador preferentemente diseñado para usar un algoritmo criptográfico y siendo especialmente preferido un componente del equipo terminal de datos.

10. Procedimiento según una de las reivindicaciones 7 a 9, caracterizado porque el identificador del cliente en la red de telefonía móvil se genera con un algoritmo criptográfico, preferentemente por parte de un terminal móvil del cliente que puede funcionar en la red de telefonía móvil.

11. Procedimiento según una de las reivindicaciones 7 a 10, caracterizado porque el identificador del cliente en la red de telefonía móvil se genera usando un identificador primario del cliente en la red de telefonía móvil y un dispositivo contador, estando el dispositivo contador preferentemente configurado para usar un algoritmo criptográfico y siendo especialmente preferido un componente del equipo terminal móvil y/o de un módulo de identificación de abonado de telefonía móvil, SIM, utilizado por el terminal móvil.

12. Procedimiento según una de las reivindicaciones 7 a 11, caracterizado porque los identificadores se generan independientemente entre sí.

13. Procedimiento según una de las reivindicaciones 7 a 12, caracterizado porque el identificador del cliente en la red de ordenadores se encripta con una clave que puede determinarse a partir del identificador del cliente en la red de telefonía móvil, preferentemente una clave simétrica.

14. Procedimiento según una de las reivindicaciones 7 a 13, caracterizado porque el identificador del cliente en la

red de ordenadores se encripta con una clave que puede determinarse a partir del identificador del cliente en la red de telefonía móvil y el estado del contador de un dispositivo contador sincronizado de la red de telefonía móvil, preferentemente una clave simétrica.

15. Procedimiento según una de las reivindicaciones 1 a 14, caracterizado porque el cliente es un proceso y/o un usuario de un equipo terminal de datos en la red de ordenadores y/o un proceso y/o un usuario de un terminal móvil que puede funcionar en la red de telefonía móvil.

16. Procedimiento según una de las reivindicaciones 1 a 15, caracterizado porque la identidad se usa para la autenticación de un cliente.

17. Procedimiento según la reivindicación 16, caracterizado porque un equipo terminal de datos de la red de ordenadores solicita la identidad del cliente a través de una conexión de comunicación de la red de ordenadores y el cliente la transmite a través de la conexión de comunicación al equipo terminal de datos de la red de ordenadores.

18. Procedimiento según la reivindicación 18 o la reivindicación 17, caracterizado porque un equipo terminal de datos de la red de ordenadores solicita al cliente el identificador del cliente en la red de telefonía móvil a través de una conexión de comunicación de la red de ordenadores.

19. Procedimiento según la reivindicación 18, caracterizado porque la solicitud del identificador del cliente en la red de telefonía móvil a través de una conexión de comunicación de la red de telefonía móvil se dirige a un terminal móvil del cliente que puede funcionar en la red de telefonía móvil, se genera el identificador del cliente en la red de telefonía móvil por parte del terminal móvil del cliente y el identificador generado del cliente en la red de ordenadores se transmite al equipo terminal de datos de la red de ordenadores a través de y/o usando una conexión de comunicación de la red de telefonía móvil.

20. Procedimiento según la reivindicación 19, caracterizado porque la conexión de comunicación de la red de telefonía móvil es una conexión de comunicación que hace posible una conexión en la red de ordenadores, preferentemente una conexión de comunicación que usa protocolos según la especificación WAP.

21. Procedimiento según una de las reivindicaciones 18 a 20, caracterizado porque el identificador del cliente se genera por parte del equipo terminal de datos en la red de ordenadores y se encripta con el identificador del cliente en la red de telefonía móvil para generar la identidad del cliente.

22. Procedimiento según una de las reivindicaciones 16 a 21, caracterizado porque la autentificación se realiza por parte de un equipo terminal de datos de la red de ordenadores.

23. Procedimiento según una de las reivindicaciones 16 a 22, caracterizado porque en el marco de la autentificación se realiza una descomposición de la identidad en el identificador del cliente en la red de ordenadores y en el identificador del cliente en la red de telefonía móvil.

24. Procedimiento según una de las reivindicaciones 16 a 23, caracterizado porque el identificador del cliente en la red de ordenadores determinado en el marco de la descomposición de la identidad se autentifica, preferentemente mediante al menos una comparación por parte del equipo terminal de datos de la red de ordenadores.

25. Procedimiento según una de las reivindicaciones 1 a 24, caracterizado porque éste se usa para la autorización de un acceso de un dispositivo terminal de datos a datos y/o servicios de un equipo terminal de datos en una red de ordenadores.

26. Sistema de comunicación constituido por una red de ordenadores con equipos terminales de datos y una red de telefonía móvil celular con terminales móviles que pueden funcionar en ella, caracterizado porque los equipos terminales de datos, los equipos de la red de telefonía móvil y/o los terminales móviles están configurados para ejecutar y/o usar un procedimiento según una de las reivindicaciones 1 a 25.

27. Terminal móvil para su uso en una red de telefonía móvil celular con un módulo de identificación de abonado de telefonía móvil, SIM, caracterizado porque éste está configurado para ejecutar un procedimiento según una de las reivindicaciones 1 a 25, preferentemente en un sistema de comunicación según la reivindicación 26.

28. Módulo de identificación de abonado de telefonía móvil, SIM, para su uso con un terminal móvil que puede funcionar en una red de telefonía móvil delular, caracterizado porque éste está configurado para ejecutar un procedimiento según una de las reivindicaciones 1 a 25, preferentemente en un sistema de comunicación según la reivindicación 26.

29. Módulo de identificación de abonado de telefonía móvil, SIM, según la reivindicación 28, caracterizado porque el procedimiento se almacena y/o puede ejecutarse como programa de aplicación por parte del módulo de identificación de abonado de telefonía móvil, SIM.

Patentes similares o relacionadas:

MÉTODO Y SISTEMA PARA ACREDITACIÓN DE DISPOSITIVOS MÓVILES, del 21 de Noviembre de 2011, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método de facilitar la activación del dispositivo de comunicación móvil en el aire que comprende, en un servidor centralizado de directorio de dispositivos […]

SISTEMA, PROCEDIMIENTO Y TARJETA INTELIGENTE PARA ACCEDER A UNA PLURALIDAD DE REDES, del 8 de Noviembre de 2011, de VODAFONE GROUP PLC: Un sistema de telecomunicaciones móviles que comprende una pluralidad de redes predeterminadas diferentes ; una pluralidad de terminales para […]

ACTIVACIÓN DE PROVEEDOR DE SERVICIOS, del 26 de Mayo de 2011, de APPLE INC.: Un procedimiento implementado por máquina para activar un dispositivo móvil , comprendiendo el procedimiento: emitir desde un dispositivo móvil […]

ACTIVACIÓN DE PROVEEDOR DE SERVICIOS, del 26 de Mayo de 2011, de APPLE INC.: Un procedimiento implementado por máquina para activar un dispositivo móvil , comprendiendo el procedimiento: emitir desde un dispositivo móvil […]

PROCEDIMIENTO DE INICIALIZACION DE UN RADIOTELEFONO MOVIL, del 14 de Enero de 2010, de SAGEM SA: Procedimiento de inicialización de un radioteléfono móvil , en el que:

- habiendo almacenado, en una base de datos de un servidor conectado […]

PROCEDIMIENTO DE INICIALIZACION DE UN RADIOTELEFONO MOVIL, del 14 de Enero de 2010, de SAGEM SA: Procedimiento de inicialización de un radioteléfono móvil , en el que:

- habiendo almacenado, en una base de datos de un servidor conectado […]

Red de telecomunicaciones y método de acceso a la red basado en el tiempo, del 8 de Julio de 2020, de KONINKLIJKE KPN N.V.: Una red de telecomunicaciones configurada para proporcionar acceso a una pluralidad de terminales (A-D) en donde los terminales están dispuestos para ejecutar aplicaciones […]

Métodos y sistemas para verificar usuarios mediante números de teléfono, del 24 de Junio de 2020, de Sinch Mobile AB: Un método implementado por ordenador realizado por un dispositivo de comunicación controlado por software asociado con un número de teléfono de […]

Aparatos de telecomunicaciones y método para comunicar paquetes de datos en el protocolo de Internet, del 20 de Mayo de 2020, de Orange: Un sistema de telecomunicación para proporcionar un mecanismo para comunicar paquetes de datos de Internet con un equipo de usuario de comunicaciones […]

Procedimiento para configurar un terminal en un sistema de comunicación móvil, del 29 de Abril de 2020, de SAMSUNG ELECTRONICS CO., LTD.: Un procedimiento para configurar un terminal de comunicación móvil realizado por el terminal de comunicación móvil, comprendiendo el procedimiento: transmitir, por el […]