Método de personalización de un elemento de seguridad que coopera con un equipo.

Un método de personalización de un elemento de seguridad (10) que coopera con un dispositivo (11,

21), consistente dicha personalización en descargar datos relacionados con una suscripción a una red de un operador de radiotelefonía móvil en dicho elemento de seguridad (10), caracterizado porque consiste en:

i- conectar dicho equipo (11, 21) a un lector de tarjetas (12, 23);

ii- leer en una tarjeta (13, 24) conectada a dicho lector de tarjeta (12, 23) los datos del operador correspondientes a al menos una suscripción a una red de un operador de radiotelefonía móvil;

iii- transmitir dichos datos del operador desde dicho lector (12, 23) a una red del operador (14);

iv- transmitir desde dicha red del operador (14) a un administrador de suscripciones (16) una solicitud de transferencia de dichos datos relacionados con dicha suscripción a dicha red del operador de radiotelefonía móvil;

v- transmitir desde dicho administrador de suscripciones (16) a dicho elemento de seguridad (10) dicho datos relacionados con dicha suscripción a dicha red del operador de radiotelefonía móvil.

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/EP2013/053465.

Solicitante: GEMALTO SA.

Nacionalidad solicitante: Francia.

Dirección: 6, RUE DE LA VERRERIE 92190 MEUDON FRANCIA.

Inventor/es: TUILIER,EDMOND, QUIRICONI,JEAN-RÉMI.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- G06F21/62 FISICA. › G06 CALCULO; CONTEO. › G06F PROCESAMIENTO ELECTRICO DE DATOS DIGITALES (sistemas de computadores basados en modelos de cálculo específicos G06N). › G06F 21/00 Disposiciones de seguridad para la protección de computadores, sus componentes, programas o datos contra actividades no autorizadas. › Protección del acceso a los datos a través de una plataforma, p. ej.: con la utilización de teclas o reglas de control de acceso.

- H04W12/08 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04W REDES DE COMUNICACION INALAMBRICAS (difusión H04H; sistemas de comunicación que utilizan enlaces inalámbricos para comunicación no selectiva, p. ej. extensiones inalámbricas H04M 1/72). › H04W 12/00 Disposiciones de seguridad; Autenticación; Protección de la privacidad o el anonimato. › Seguridad de acceso.

- H04W4/50 H04W […] › H04W 4/00 Servicios especialmente adaptados para las redes de comunicación inalámbricas; Recursos para las mismas. › Reconfiguración o provisión de servicios.

- H04W4/60 H04W 4/00 […] › Servicios de pago que utilizan servidores de aplicaciones o portadores de registros, p. ej. herramientas de aplicaciones SIM.

- H04W8/18 H04W […] › H04W 8/00 Gestión de datos de red. › Procesamiento de los datos de usuario o subscriptor, p. ej. servicios de suscripción, preferencias de usuario o perfil de usuario; Transferencia de datos de usuario o subscriptor.

- H04W8/20 H04W 8/00 […] › Transferencia de datos de usuario o subscriptor.

PDF original: ES-2721307_T3.pdf

Fragmento de la descripción:

Método de personalización de un elemento de seguridad que coopera con un equipo.

El campo de la invención es el de las telecomunicaciones y se refiere en particular a un método para personalizar un elemento de seguridad que coopera con un equipo, tal como una máquina. Se entiende por personalización de un elemento de seguridad la descarga de datos confidenciales en el elemento de seguridad que permite diversificarlo de los otros elementos de seguridad y así garantizar la singularidad de los secretos e identificadores cargados en cada elemento de seguridad.

El elemento de seguridad es típicamente una tarjeta tipo SIM (en GSM) o USIM (en UMTS) , genéricamente llamada UICC, destinada a cooperar con un equipo. El elemento de seguridad no tiene que ser necesariamente extraíble del equipo, tal como una tarjeta SIM convencional, y puede cooperar con este equipo (o con la parte del módem que forma parte de este equipo) . Este elemento de seguridad también puede igualmente presentarse en forma de un circuito integrado soldado en un dispositivo (o en cooperación con un equipo) , en el caso de aplicaciones M2M (Máquina a Máquina) , el elemento de seguridad se llama e-UICC y realiza las mismas funciones que una tarjeta UICC clásica. Aquí se entiende por "funciones" la autenticación del abonado en una red de telecomunicaciones, por ejemplo celular, lo que permite establecer de manera segura comunicaciones con los elementos conectados a la red del operador. Dicho elemento de seguridad incluye, en particular, una IMSI (International Mobile Subscriber Identity) y una clave Ki que le permite autenticarse en la red del operador. La IMSI y la clave Ki son, en el resto de esta descripción, datos relacionados con una suscripción a una red de un operador de radiotelefonía móvil y son parte de los elementos de seguridad de la suscripción.

El equipo puede ser un terminal de telecomunicaciones como un teléfono portátil, una tableta digital o un teléfono inteligente. También puede tratarse de una máquina más grande, tal como un vehículo automóvil, un contador (de gas o electricidad, por ejemplo) , un dispensador de bebidas que en este caso está equipado con un módem de comunicación (GSM o UMTS) .

Generalmente, cuando una persona desea suscribirse a un operador, se dirige a un centro de ventas del operador quien, después de solicitar los documentos relacionados con su cuenta bancaria y su lugar de residencia, le da una tarjeta UICC. La tarjeta UICC ya contiene los identificadores que le permiten conectarse casi inmediatamente a la red del operador (el HLR del operador está pre-aprovisionado con estos identificadores) .

El inconveniente de esta solución es que requiere el desplazamiento del usuario a un punto de venta de suscripción del operador de radiotelefonía móvil.

Además, esta solución no es aplicable en el caso de que el elemento de seguridad esté integrado de manera fija en un dispositivo, ya que el elemento de seguridad no es insertable en el equipo puesto que es solidario.

Ocurre lo mismo en la solución descrita en la solicitud. WO 93/07697.

Para este propósito, la presente invención propone un método de personalización de un elemento de seguridad que coopera con un equipo, consistente esta personalización en descargar datos relacionados con una suscripción a una red de un operador de radiotelefonía móvil en este elemento de seguridad, consistente el método en:

i- conectar el equipo a un lector de tarjetas;

ii- leer en una tarjeta conectada al lector de tarjeta los datos del operador correspondientes a al menos una suscripción a una red de un operador de radiotelefonía móvil;

iii- transmitir los datos del operador desde el lector a una red del operador;

iv- transmitir desde la red del operador a un administrador de suscripciones una solicitud de transferencia de los datos relacionados con la suscripción a la red del operador de radiotelefonía móvil;

v- transmitir desde el administrador de suscripciones al elemento de seguridad los datos relacionados con la suscripción a la red del operador de radiotelefonía móvil.

Ventajosamente, la etapa -v- consiste en transmitir los datos relacionados con la suscripción a la red del operador de radiotelefonía móvil por medio del lector de tarjetas.

Alternativamente, la etapa -v- consiste en transmitir los datos relacionados con la suscripción a la red del operador de radiotelefonía móvil por medio de la red de Internet a la que está conectado el lector de tarjetas por medio de un ordenador.

La etapa -ii- está precedida preferiblemente por una etapa de verificación de un código de seguridad.

En una implementación ventajosa del método de acuerdo con la invención, la etapa -i- es implementada por un instalador y el método consiste en proponer al instalador varias suscripciones diferentes, eligiendo el instalador por medio de la interfaz hombre-máquina del lector de tarjetas una de las suscripciones propuestas.

El método de acuerdo con la invención puede ser implementado igualmente por un revendedor de tarjetas o un usuario final de la máquina y el código de seguridad corresponde entonces a un código de transferencia de un operador de radiotelefonía móvil.

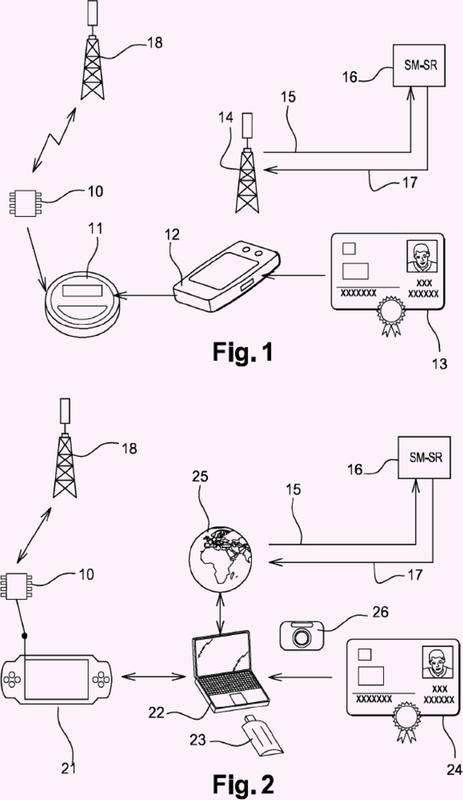

Otras características y ventajas de la invención aparecerán al leer la siguiente descripción de dos realizaciones de la invención, dadas a título ilustrativo y no limitativo, y las figuras adjuntas que representan dos sistemas que implementan el método según la presente invención, en la que:

- La figura 1 representa un sistema de personalización según la invención en el que la personalización de un elemento de seguridad es realizada por un integrador;

- la figura 2 representa un sistema de personalización según la invención en el que la personalización de un elemento de seguridad es realizada por un usuario final o un vendedor de equipos.

La figura 1 representa un sistema de personalización según la invención en el que la personalización de un elemento de seguridad es realizada por un integrador.

El sistema de personalización de la figura 1 está destinado a personalizar un elemento de seguridad 10, constituido aquí por una e-UICC que coopera con una máquina o un equipo 11. El equipo 11 está aquí constituido por un contador de electricidad o gas que incorpora la e-UICC. La personalización del contador 11 es realizada aquí por un integrador o instalador que dispone de una tarjeta personal 13. Típicamente, este integrador instala físicamente el contador 11 en el domicilio de un particular o de una empresa y la e-UICC no incluye datos que le permiten conectarse a una red de un operador de radiotelefonía móvil.

La personalización del elemento de seguridad 10 consiste, en primer lugar, en conectar el contador 11 a un lector de tarjetas 12 o a un equipo que contiene un lector de tarjetas 12 en el que el integrador puede insertar su tarjeta personal 13. La tarjeta 13 es una tarjeta de tipo PKI que permite autenticar a su operador gracias a un certificado único, proporcionado por su compañía o por un operador. La tarjeta 13 del integrador puede comprender una pluralidad de conjuntos de datos del operador que ofrecen la autorización para contactar con los administradores de suscripciones (SM-SR como se describirá más adelante) del operador. Esta autorización dará la posibilidad de descargar los conjuntos IMSI/Ki correspondientes a las suscripciones de varios operadores de radiotelefonía móvil. Esta tarjeta 13 puede igualmente contener directamente los conjuntos IMSI/Ki correspondientes a las suscripciones de varios operadores.

Después de haber verificado eventualmente un código de seguridad (por ejemplo, un código de cuatro dígitos) introducido por el integrador en el teclado del lector 12, el lector 12 o lee en la tarjeta 13 los datos del operador correspondientes a al menos una suscripción a una red de un operador de radiotelefonía móvil, o interroga a la tarjeta 13 para obtener la autorización para contactar al administrador de suscripciones SM-SR del operador seleccionado.

Como se indicó anteriormente, pueden proporcionarse varios operadores en la tarjeta 13, pudiendo contener cada operador proporcionado un enlace de contacto SM-SR o la suscripción misma. El integrador puede entonces elegir el operador con la red desde la cual la e-UICC podrá entrar en comunicación. En otro modo de implementación, el integrador dispone de varias tarjetas, cada una de las cuales conteniendo datos de un solo operador. Por ejemplo, en Francia, el integrador dispondrá así de una tarjeta para el operador Orange,...

Patentes similares o relacionadas:

Método para atender solicitudes de acceso a información de ubicación, del 22 de Julio de 2020, de Nokia Technologies OY: Un aparato que comprende: al menos un procesador; y al menos una memoria que incluye un código de programa informático para uno o más programas, […]

Virtualización de funciones de red en grupos a medida, del 17 de Junio de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método para virtualizar una función de red entre un grupo a medida que comprende una pluralidad de terminales móviles ubicados unos […]

Aparato y método con servidor que incluye datos replicados desde el dispositivo móvil, del 3 de Junio de 2020, de Nokia Solutions and Networks Oy: Un aparato configurado para: almacenar un contexto móvil de equipo de usuario , comprendiendo el contexto móvil información, en los NodosB Domésticos (118, […]

Método para la transferencia de información en una red celular inalámbrica con dispositivos LC-MTC, del 27 de Mayo de 2020, de THALES DIS AIS Deutschland GmbH: Método realizado por una estación base para transmitir información del sistema a un equipo de usuario, el equipo de usuario es un dispositivo de […]

Módulo de identidad de abonado para un acceso a una red de telefonía móvil, del 20 de Mayo de 2020, de DEUTSCHE TELEKOM AG: Módulo de identidad de abonado (303a-c) para un acceso a una red de telefonía móvil con: una memoria (305a), en la que está almacenado […]

Método de control de un módulo de identidad de abonado integrado, del 13 de Mayo de 2020, de IDEMIA France: Módulo de identidad de abonado integrado (eUICC1) capaz de cooperar con un terminal de comunicación (T), en donde el módulo de identidad de abonado integrado comprende: […]

Método para visualizar información relacionada y terminal de comunicación móvil, del 8 de Abril de 2020, de HUAWEI DEVICE CO., LTD: Un método para gestionar información multimedia en un terminal de comunicación móvil, que comprende: almacenar información multimedia y almacenar información de contacto […]

Procedimiento y dispositivos para proporcionar un abono para la comunicación mediante una red de radiotelefonía móvil, del 26 de Febrero de 2020, de Giesecke+Devrient Mobile Security GmbH: Procedimiento para proporcionar un abono (18B) en un elemento de seguridad , que está configurado para la inserción o es una parte integrada de manera fija de un […]