Configuración asíncrona.

Un procedimiento para proporcionar acceso a un usuario a servicios digitales de difusiOn distribuidos entre una poblaciOn de usuarios que usan respectivamente una poblaciOn de modulos de acceso condicional,

siendo cada modulo de acceso condicional para uso con un respectivo receptor/decodificador integrado de los servicios digitales de difusion, que comprende:

(a) recibir y almacenar en un modulo de acceso condicional (512) informacion de configuracion, en el que: (1) la informacion de configuracion ha sido transmitida de forma asincrona durante un periodo de tiempo a la poblaciOn de modulos de acceso condicional; y

(2) el modulo de acceso condicional (512) esta configurado para controlar el acceso a los servicios digitales e incluye un micro-procesador, una memoria no volatil y un bloque de lOgica personalizada (610) que comprende una maquina de estados de hardware (718), incluyendo la maquina de estados de hardware una permutaci6n que utiliza uno o mas multiplexores configurables y un motor de descifrado; y

(b) tras un comando suministrado de forma sincrona a la poblacion de modulos de acceso condicional, reconfigurar en el bloque de logica personalizada (610) el uno o mas multiplexores configurables de acuerdo con la informacion de configuraci6n recibida de modo que la maquina de estados de hardware soporta ( ta kes on) un motor de descifrado basado en hardware diferente;

en el que la maquina de estados de hardware (718) comprende una logica personalizada que esta adaptada para controlar el acceso a los servicios digitales de difusi6n, y en el que la maquina de estados de hardware (718) no es accesible directamente desde un modulo de EIS del sistema (608) ni desde un bus del sistema (612) del mOdulo de acceso condicional; y

en el que el bloque de logica personalizada (610) comprende ademas un mOdulo dedicado de reconfiguraci6n del hardware y de E/S (714) que conecta la maquina de estados de hardware (718) al bus del sistema (612) del modulo de acceso condicional y controla el acceso a la lOgica de la maquina de estados de hardware (718).

Tipo: Patente Europea. Resumen de patente/invención. Número de Solicitud: E03004320.

Solicitante: THE DIRECTV GROUP, INC..

Inventor/es: COCCHI, RONALD P., CURREN,CHRISTOPHER P.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- G06F21/00 FISICA. › G06 CALCULO; CONTEO. › G06F PROCESAMIENTO ELECTRICO DE DATOS DIGITALES (sistemas de computadores basados en modelos de cálculo específicos G06N). › Disposiciones de seguridad para la protección de computadores, sus componentes, programas o datos contra actividades no autorizadas.

- G06F21/10 G06F […] › G06F 21/00 Disposiciones de seguridad para la protección de computadores, sus componentes, programas o datos contra actividades no autorizadas. › Protección de programas o contenidos distribuidos, p. ej.:venta o concesión de licencias con derechos de autor (protección en sistemas de video o televisión de pago H04N 7/16).

- G06F21/77 G06F 21/00 […] › en tarjetas inteligentes.

- H04N21/258 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04N TRANSMISION DE IMAGENES, p. ej. TELEVISION. › H04N 21/00 Distribución selectiva de contenido, p. ej. televisión interactiva, VBD [Video Bajo Demanda] (transmisión bidireccional en tiempo real de datos de vídeo en movimiento H04N 7/14). › Gestión de datos de usuarios finales o clientes, p. ej. gestión de las capacidades del cliente, la preferencias del usuario o datos demográficos o procesamiento de las preferencias de varios usuarios finales para obtener datos de colaboración.

- H04N21/418 H04N 21/00 […] › Tarjeta externa para ser utilizado en combinación con el dispositivo cliente, p. ej., para el acceso condicional.

- H04N21/61 H04N 21/00 […] › Estructura física de la red; Procesamiento de señales.

- H04N21/6334 H04N 21/00 […] › para autorización, p. ej. por transmisión de clave.

- H04N7/16 H04N […] › H04N 7/00 Sistemas de televisión (detalles H04N 3/00, H04N 5/00; métodos y arreglos, para la codificación, decodificación, compresión o descompresión de señales de vídeo digital H04N 19/00; distribución selectiva de contenido H04N 21/00). › Sistemas de secreto analógicos; Sistemas de pago previo analógico.

PDF original: ES-2500061_T3.pdf

Fragmento de la descripción:

CONFIGURACIÓN ASÍNCRONA

Referencia cruzada a solicitudes relacionadas 5

Esta solicitud está relacionada con las siguientes solicitudes de patente pendientes de resolución y de titularidad compartida, siendo referidas dichas solicitudes en el presente documento:

Solicitud de Patente de Estados Unidos N° de Serie xx/xxx.xxx, titulada "MULTIPLE NONVOLATILE MEMORIES", 10 por Ronald Cocchi, y otros, Expediente N° PD-200335, presentada en la misma fecha que la presente;

Solicitud de Patente de Estados Unidos N° de Serie xx/xxx.xxx, titulada "HIDDEN IDENTIFICATION1', por Ronald Cocchi, y otros, Expediente N° PD-200336, presentada en la misma fecha que la presente; y

Solicitud de Patente de Estados Unidos N° de Serie xx/xxx.xxx, titulada "DEDICATED NONVOLATILE MEMORY, por Ronald Cocchi, y otros, Expediente N° PD-200337, presentada en la misma fecha que la presente.

Antecedentes de la invención

1. Campo de la invención

La presente invención se refiere a sistemas y procedimientos para limitar el acceso no autorizado a servicios digitales y, en particular, a un procedimiento y un sistema para la incorporación de un hardware basado en un 25 mecanismo de configuración asincrona en una tarjeta inteligente capaz de reconfigurar dinámicamente una máquina de estados de hardware utilizando un proceso de entrega segura.

2. Descripción de la técnica relacionada

Los servicios digitales, tales como programas de televisión e información relativa a estos programas (por ejemplo, una guía de programas) se distribuyen a los usuarios por medio de una variedad de procedimientos de difusión. Estos servicios pueden ser propietarios y estar disponibles en base a una suscripción. Para impedir el acceso no autorizado a los servicios, se utilizan una gran cantidad de mecanismos de seguridad. Tales mecanismos pueden almacenar información en la memoria, en los que la información se utiliza para validar a un usuario o proporcionar 35 acceso. Sin embargo, las personas a menudo intentan obtener acceso ilegal/no autorizado a los servicios alterando los contenidos de la memoria. Lo que se necesita es la capacidad de impedir o aumentar la dificultad de obtener acceso ilegal a la información y los servicios digitales. Estos problemas se pueden entender mejor mediante una descripción de los actuales procedimientos de difusión, mecanismos de seguridad, y procedimientos para obtener acceso no autorizado a dichos servicios.

Como se describió anteriormente, los programas de televisión y servicios digitales se distribuyen a los televidentes mediante una variedad de procedimientos de difusión. Estos procedimientos incluyen la televisión de difusión analógica tradicional (National Televisión Standards Committee o norma "NTSC), la televisión de difusión digital (Advanced Televisión Systems Committee o norma "ATSC) que pronto será necesaria, la televisión por cable (tanto 45 analógica como digital), la difusión por satélite (tanto analógica como digital), así como otros procedimientos. Estos procedimientos permiten que los canales de contenido de televisión sean multiplexados y transmitidos a través de un medio de transmisión común.

Para ver la programación de televisión y tener acceso a los servicios digitales, los usuarios suelen tener un set top 50 box (también conocido como un receptor/decodificador integrado [IRD - Integrated Receiver Decoderft. Dentro del sistema o set top box, se puede utilizar un componente/microcircuito de seguridad conocido como una taijeta inteligente para evitar el acceso no autorizado a los programas de televisión y servicios digitales. El microcircuito de la tarjeta inteligente puede contener un micro-procesador, componentes de memoria volátil, un componente de memoria no volátil, y un módulo de E/S del sistema. El sistema de seguridad puede verse comprometido si los 55 componentes son atacados o utilizados de maneras imprevistas.

La memoria no volátil se ha utilizado ampliamente en toda la industria de la electrónica. Por ejemplo, en el receptor/decodificador integrado, el micro-procesador utiliza memoria no volátil para contener información de estado (por ejemplo, información de estatus) que se utiliza para proporcionar la funcionalidad deseada y hacer cumplir las políticas de seguridad previstas por los diseñadores. El micro-procesador y/o una unidad de control de acceso a la 5 memoria utilizada por el micro-procesador restringen el acceso a los componentes de la memoria.

En la técnica anterior, prácticamente todos los compromisos de la seguridad eficaces para alterar el software del sistema contenido en la memoria no volátil han sido por medio de ataques externos, no invasivos utilizando el módulo de E/S del sistema. Tales compromisos pueden requerir simplemente un ordenador y un lector de tarjetas 10 barato (de por ejemplo 10 dólares). Por lo tanto, la mayoría de los ataques se producen por la manipulación inadecuada del micro-procesador o de la unidad de control de acceso a la memoria.

Por ejemplo, han habido numerosos intentos por parte de personas o empresas (es decir, hackers o atacantes) de atacar, usar incorrectamente o modificar la memoria no volátil a través de medios externos de reprogramación o, de 15 otro modo, alteración de los contenidos de la memoria cuando el componente de memoria ha estado a disposición del procesador central o, de otro modo, en el bus del sistema. Por ejemplo, se pueden usar ataques que utilizan procedimientos imprevistos o subvierten defensas mal implementadas para obtener acceso no autorizado a los contenidos de la memoria y/o llegar a reprogramar los contenidos de la memoria. La reprogramación o el acceso no autorizado a los contenidos de la memoria pueden llegar a comprometer por completo las características de 20 seguridad previstas en el dispositivo.

La forma más simple y más común de ataque contra los componentes de memoria utiliza medios externos no invasivos que utilizan un módulo de E/S del sistema, debido al bajo coste de los equipos necesarios para implementar esta forma de ataque. La mayoría de los ataques se producen por la manipulación inadecuada de un 25 micro-procesador o una unidad de control de acceso a la memoria. Por ejemplo, se han subvertido contenidos de la memoria cuando se ha comprometido una unidad de control de acceso a memoria (que controla el acceso a un componente de memoria). Una vez que se ha violado el único componente de memoria, el atacante puede entonces tener la capacidad de acceder a todas las ubicaciones de dirección de memoria que se encuentran en otros componentes de memoria.

Con el fin de no comprometer la seguridad a través del software del sistema y la memoria no volátil, algunas técnicas anteriores también emplean hardware personalizado dentro de la tarjeta inteligente. El hardware personalizado proporciona una máquina de estados de hardware que implementa una política de seguridad. Sin embargo, dicha máquina de estados de hardware es fija. En consecuencia, si el hardware se ve comprometido, la tarjeta inteligente 35 debe ser reemplazada físicamente para acomodar a una máquina de estados de hardware diferente. Dicha sustitución puede ser muy cara si la base de clientes desplegada es grande.

Resumen de la invención 40

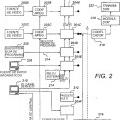

Los sistemas de servicios digitales a menudo contienen un componente de seguridad conocido como una tarjeta Inteligente para evitar el acceso no autorizado a los servicios. El microclrcuito de la tarjeta inteligente contiene un micro-procesador, componentes de memoria volátil, componentes de memoria no volátil, un bloque de lógica personalizada, y un módulo de E/S del sistema. El sistema de seguridad se puede ver comprometido si se utilizan o 45 se atacan componentes de memoria de maneras desatendidas normalmente a través del módulo de E/S del sistema.

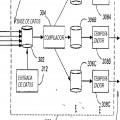

Una o más formas de realización de la invención proporcionan un procedimiento, aparato, y artículo de fabricación para la incorporación de un mecanismo basado en hardware, de configuración asincrona a una tarjeta Inteligente 50 capaz de reconfigurar dinámicamente una máquina de estados de hardware mediante un proceso de entrega segura desde el sistema de cabecera (head-end). Un sistema de cabecera cifra una clave de configuración y entrega la clave a la tarjeta inteligente a través del flujo de difusión (broadcast stream), Internet, devolución de llamada (callback) u otro canal de distribución adecuado. La implementación es ocultada con respecto al micro-procesador colocando el motor de descifrado y el mecanismo de configuración en una máquina de estados de hardware. Dado 55 que la implementación se basa en hardware, está protegida de su alteración por parte del micro-procesador o de

medios externos. El motor de descifrado... [Seguir leyendo]

Reivindicaciones:

1. Un procedimiento para proporcionar acceso a un usuario a servicios digitales de difusión distribuidos entre una población de usuarios que usan respectivamente una población de módulos de acceso condicional, siendo cada

módulo de acceso condicional para uso con un respectivo receptor/decodificador integrado de los servicios digitales de difusión, que comprende:

(a) recibir y almacenar en un módulo de acceso condicional (512) información de configuración, en el que:

(1) la información de configuración ha sido transmitida de forma asincrona durante un período de tiempo a la

población de módulos de acceso condicional; y

(2) el módulo de acceso condicional (512) está configurado para controlar el acceso a los servicios digitales e incluye un micro-procesador, una memoria no volátil y un bloque de lógica personalizada (610) que comprende una máquina de estados de hardware (718), incluyendo la máquina de estados de hardware una permutación que utiliza 15 uno o más multiplexores configurables y un motor de descifrado; y

(b) tras un comando suministrado de forma síncrona a la población de módulos de acceso condicional, reconfigurar en el bloque de lógica personalizada (610) el uno o más multiplexores configurables de acuerdo con la información de configuración recibida de modo que la máquina de estados de hardware soporta (takes on) un motor de

descifrado basado en hardware diferente;

en el que la máquina de estados de hardware (718) comprende una lógica personalizada que está adaptada para controlar el acceso a los servicios digitales de difusión, y en el que la máquina de estados de hardware (718) no es accesible directamente desde un módulo de E/S del sistema (608) ni desde un bus del sistema (612) del módulo de 25 acceso condicional; y

en el que el bloque de lógica personalizada (610) comprende además un módulo dedicado de reconfiguración del hardware y de E/S (714) que conecta la máquina de estados de hardware (718) al bus del sistema (612) del módulo de acceso condicional y controla el acceso a la lógica de la máquina de estados de hardware (718).

2. El procedimiento de la reivindicación 1, en el que la información de configuración está cifrada a través de un protocolo de intercambio de claves que comprende un algoritmo de clave pública.

3. El procedimiento de la reivindicación 1 que comprende además:

descifrar la información de configuración; y

almacenar la información de configuración en uno o más registros protegidos.

4. El procedimiento de la reivindicación 1 que comprende además verificar que la información de configuración es auténtica.

5. El procedimiento de la reivindicación 1, en el que la permutación (716, 720) utiliza una serie de uno o más multiplexores configurables al inicio y/o al final de la máquina de estados de hardware (716, 718, 720); y la reconfiguración de la permutación comprende reconfigurar el uno o más multiplexores incluidos en la permutación (716, 720) según una configuración definida por la información de configuración.

6. Un sistema para proporcionar acceso a un usuario a servicios digitales de difusión distribuidos entre una población de usuarios que usan respectivamente una población de módulos de acceso condicional, siendo cada módulo de acceso condicional para uso con un respectivo receptor/decodificador integrado de los servicios digitales de difusión, comprendiendo el sistema:

un módulo de acceso condicional (512) configurado para recibir y almacenar información de configuración, en el que la información de configuración ha sido transmitida de forma asincrona durante un período de tiempo a la población de módulos de acceso condicional; en el que

el módulo de acceso condicional comprende un micro-procesador, una memoria no volátil y un bloque de lógica personalizada (610) que comprende una máquina de estados de hardware (718), incluyendo la máquina de estados de hardware una permutación que utiliza uno o más multiplexores configurables y un motor de descifrado; y

el bloque de lógica personalizada (610) está configurado para reconfigurar, tras un comando suministrado de forma síncrona a la población de módulos de acceso condicional, el uno o más multiplexores configurables de acuerdo con la información de configuración recibida, de modo que la máquina de estados de hardware soporta (takes on) un motor de descifrado basado en hardware diferente;

en el que la máquina de estados de hardware (718) comprende una lógica personalizada que es utilizada para controlar el acceso a los servicios digitales, en el que la máquina de estados de hardware (718) no es accesible directamente a un módulo de E/S del sistema (608) o bus del sistema (612) del módulo de acceso condicional; y

en el que el bloque de lógica personalizada (610) comprende además un módulo dedicado de reconfiguración del 15 hardware y de E/S (714) que conecta la máquina de estados de hardware (716, 718, 720) al bus del sistema (612) del módulo de acceso condicional y controla el acceso a la lógica de la máquina de estados de hardware (718).

7. El sistema para proporcionar acceso a servidos digitales según la reivindicación 6, que comprende además:

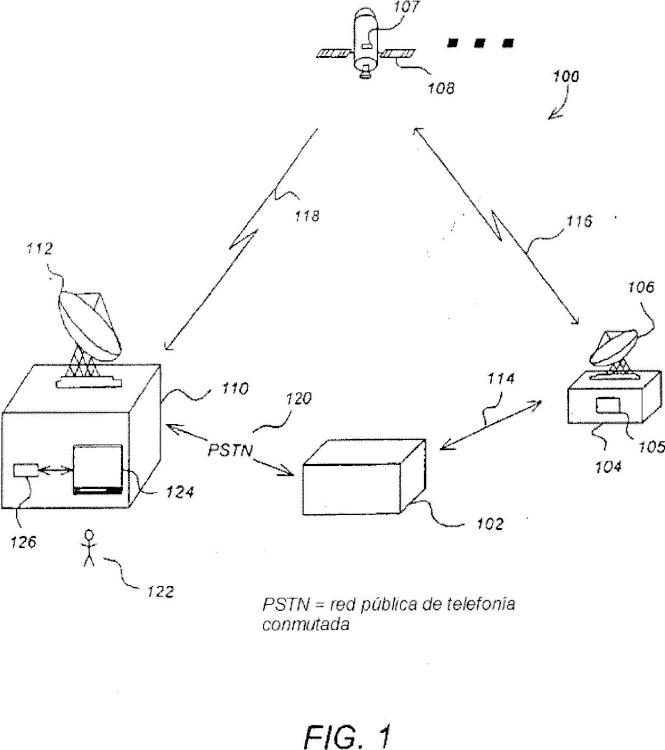

un centro de control (102) configurado para coordinar y proporcionar servicios digitales;

un centro de enlace de subida (104) configurado para recibir los servicios digitales procedentes del centro de control (102) y transmitir los servicios digitales a un satélite (108);

el satélite (108) configurado para:

(i) recibir los servicios digitales procedentes del centro de enlace de subida (104);

(ii) procesar los servicios digitales; y

(iii) transmitir los servicios digitales y la información de configuración para acceder a los servicios digitales a una estación receptora de abonado (110);

la estación receptora de abonado (110) configurada para:

(i) recibir los servicios digitales y la información de configuración procedentes del satélite (108);

(ii) controlar el acceso a los servicios digitales a través de un receptor/decodificador integrado (126);

el módulo de acceso condicional (512) está acoplado comunicativamente al receptor/decodificador integrado (126).

8. El sistema de la reivindicación 6 ó 7, en el que la información de configuración está cifrada a través de un protocolo de Intercambio de claves que comprende un algoritmo de clave pública.

9. El sistema de la reivindicación 6 ó 7, en el que el bloque de lógica personalizada (610) está configurado además

para:

descifrar la Información de configuración; y

almacenar la información de configuración en uno o más registros protegidos.

10. El sistema de la reivindicación 6 ó 7, en el que el bloque de lógica personalizada (610) está configurado además para verificar que la información de configuración es auténtica.

11. El sistema de la reivindicación 6 ó 7, en el que la permutación (716, 720) utiliza una serie de uno o más multiplexores configurables al ¡nido y/o al final de la máquina de estados de hardware (718), estando adaptada dicha

permutación para ser reconfigurada reconfigurando el uno o más multiplexores incluidos en la permutación (716, 720) según la información de configuración.

12. El sistema de la reivindicación 6 ó 7, en el que el bloque de lógica personalizada (610) comprende un módulo dedicado de reconfiguración del hardware y de E/S (714) que conecta la máquina de estados de hardware (718) a

un bus del sistema (612) del módulo de acceso condicional y controla el acceso a la lógica de la máquina de estados de hardware (718).

Patentes similares o relacionadas:

Procedimiento y aparato para transmitir datos de difusión multimedia en sistema de comunicación inalámbrica, del 29 de Abril de 2020, de SAMSUNG ELECTRONICS CO., LTD.: Un procedimiento por una estación base en un sistema de comunicación inalámbrica, comprendiendo el procedimiento: recibir, de un nodo de red de núcleo, una pluralidad de unidades […]

Sistemas y métodos para el rastreo de episodios en un entorno de medios interactivos, del 23 de Marzo de 2020, de ZÜND SYSTEMTECHNIK AG: Un método para presentar contenido de medios a un usuario en un equipo de usuario , donde el método incluye: recibir una […]

Aparato de recepción, método de recepción, aparato de difusión, método de difusión, programa y sistema de control de aplicación de enclavamiento, del 5 de Febrero de 2020, de SONY CORPORATION: Un dispositivo de recepción que recibe contenido emitido a través de una red de difusión , comprendiendo el dispositivo: una unidad de ejecución […]

Sistemas y procedimientos para proporcionar almacenamiento de datos en servidores de un sistema de entrega de medios bajo demanda, del 22 de Enero de 2020, de Rovi Guides, Inc: Un procedimiento para su uso en un sistema de guía interactivo que proporciona a los usuarios acceso a programas, comprendiendo el procedimiento: generar, […]

Procedimiento para modificar una interfaz de usuario de un aparato de electrónica de consumo, aparato de electrónica de consumo correspondiente, del 28 de Mayo de 2019, de THOMSON LICENSING: Un procedimiento para monitorizar una interfaz de usuario de un aparato de electrónica de consumo, controlando dicha interfaz de usuario una interacción […]

Método de establecimiento de grupos seguros de contactos de confianza con derechos de acceso en un sistema de comunicación segura, del 8 de Mayo de 2019, de Cellcrypt Inc: Un método de establecimiento de grupos seguros de contactos de confianza con derechos de acceso en un sistema de comunicación segura, que comprende las etapas […]

Método de actualización de datos de seguridad en un módulo de seguridad y módulo de seguridad para la ejecución de este método, del 1 de Mayo de 2019, de NAGRAVISION S.A.: Método de actualización de datos de seguridad en un módulo de seguridad por un centro de gestión, en el cual los datos de seguridad comprenden […]

Método, dispositivo y sistema de restablecimiento de programa, del 25 de Abril de 2019, de HUAWEI DEVICE CO., LTD: Un método para restablecer un programa, que comprende: obtener 202 programas asociados con un programa restablecido activado, de acuerdo con el programa […]