DISPOSITIVO DE CIFRADO SIMETRICO Y PROCEDIMIENTO EMPLEADO.

Dispositivo de cifrado simétrico y procedimiento empleado.

Dispositivo de cifrado simétrico que permite proteger la información entre dos extremos,

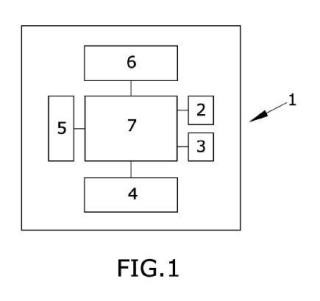

bien en modo unicast, que comprende: Un microprocesador central (1), dos conectores RJ45 (2) y (3), un módulo de protección antiapertura (4) que puede desactivarse por un tiempo determinado a través de un software, y que permite eliminar información contenida en el microprocesador o la destrucción del mismo, basados en interruptores, diodos, o sensores de movimiento, unos puertos de comunicaciones externas (5), (Bluetooth, USB, RF) y una batería (6) de 9V que alimenta al sistema antiapertura y al microprocesador, se usa en una comunicación Unicast en Internet, en un entorno de red local, en una comunicación Multicast, en una configuración modo puente. El procedimiento de cifrado permite actuar como servidor de claves, dar de alta/baja nuevos usuarios, certificar que el miembro que envía las claves es el servidor de claves, y autenticación entre usuarios.

Tipo: Patente de Invención. Resumen de patente/invención. Número de Solicitud: P201330513.

Solicitante: CRYPTO SOLUTIONS, S.L.

Inventor/es: ANTEQUERA RODRIGUEZ,NICOLAS.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04L9/00 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › Disposiciones para las comunicaciones secretas o protegidas.

Fragmento de la descripción:

OBJETO DE LA INVENCIÓN

El objeto de la presente invención es un dispositivo de cifrado simétrico que permite proteger la información, bien entre dos extremos, modo unicast, o en su caso, entre un grupo ilimitado de usuarios, modo multicast. Dicho dispositivo es conectado a un computador a través del conector RJ45, emitiendo el dispositivo de cifrado la información ya protegida a través de un segundo conector RJ45. El dispositivo utiliza un algoritmo de intercambio de claves basado en el cálculo de inversos módulo un entero y contiene un módulo de radiofrecuencia que se comunica con otro dispositivo formado por un teclado que puede incluir opcionalmente una pantalla LCD que permite a los usuarios introducir datos sensibles independientemente del computador. A su vez, el dispositivo de cifrado, a través de la radiofrecuencia, puede interactuar con el dispositivo de entrada de datos sensibles enviando información al display para el usuario. Finalmente, el dispositivo de cifrado puede utilizar el sistema de radiofrecuencia para comunicarse con otros dispositivos móviles, generalmente teléfonos.

ANTECEDENTES DE LA INVENCIÓN

Son conocidos distintos tipos de dispositivos de cifrado de la información en el actual estado de la técnica, casi todos ellos basados en comunicaciones entre un emisor y un receptor exclusivamente. Así pues, se conoce el documento ES 2245305 que describe un sistema de encriptación de clave pública que emplea un par de clave pública/clave privada así como un procedimiento y un aparato para aumentar la seguridad de la autenticación empleando un sistema de autenticación biométrico más resistente a la manipulación y que se caracteriza por generar un par clave pública/clave privada a partir de un registro biométrico, utilizando la clave privada tras la autenticación biométrica previa. En este sistema de encriptación no se contempla reivindicación sobre el proceso de encriptación en ninguna de las modalidades contempladas, Unicast ni Multicast, sino que hace mención a la fiabilidad de la clave privada, previa autenticación biométrica.

El documento ES 2094135 se centra en una red de comunicaciones con distribución de claves sobre una arquitectura analógica de redes de abonado, aunque también menciona

comunicaciones digitales. El sistema está formado por varios dispositivos, una unidad de cifrado que obtiene los códigos de cifrado desde una autoridad de distribución de códigos y un elemento de gestión de asignación de dichos códigos de cifrado, también haciendo mención que el módulo de gestión de asignación de códigos puede conectarse a un servidor de autenticación para gestionar una lista de certificados. En este caso, el documento no contempla un solo elemento de seguridad bien para toda una red local, bien para redes locales unidas virtualmente o, en caso necesario, a redes Multicast.

El documento ES 2130570 hace mención a un sistema y aparato para el cifrado/descifrado de bloques de datos. El sistema utiliza el llamado método de cadena de bloques de cifras (CBC) y cuyo dispositivo se liga a un algoritmo basado en bloques, operaciones XOR y utilización de registros de desplazamiento. En este caso, de nuevo, no se hace mención ninguna al cifrado en entornos Multicast ni a un dispositivo especialmente concebido para cifrar simultáneamente en ambos escenarios, Unicast y Multicast y que distribuye una clave simétrica a todo un grupo de usuarios mediante un cálculo de inversos módulo un entero. Tampoco hace referencia ninguna a mecanismos de protección especiales para el dispositivo tales como mecanismos antiapertura, antidesplazamiento, etc.

El documento ES 2158081 hace alusión a un sistema criptográfico y método con característica de depósito de claves y más concretamente a la generación, certificación, almacenamiento y distribución segura de claves criptográficas utilizadas en sistemas criptográficos de comunicaciones y más particularmente, el documento se refiere a un sistema de gestión de depósito de claves criptográficas y de certificados de claves públicas ejecutado por un dispositivo de chip de auto-certificación. Es evidente la no relación con la invención descrita en este documento.

En el documento ES 2221932 se describe un aparato criptográfico con doble función de alimentación directa, es decir, se refiere a aparatos criptográficos, y más en particular a un procesador criptográfico que utiliza una doble disposición de alimentación directa para implementar un algoritmo de cifrado que tiene una propiedad complementaria, de tal modo que las inversiones a la entrada del procesador criptográfico pueden ser detectadas en la salida del mismo. Es evidente que la invención reflejada en el documento ES 2221932 no se relaciona con el dispositivo y procedimiento descrito en esta invención.

En el documento ES 2262210 se contempla un sistema para la transmisión segura de señales de datos, más concretamente, un sistema que comprende medios para encriptar las

señales de datos utilizando una primera clave, medios para transmitir las señales de datos encriptadas a los abonados, medios para desencriptar las señales de datos encriptadas en cada uno de los abonados utilizando la primera clave, medios para encriptar la primera clave utilizando una segunda clave, siendo distinta dicha segunda clave para cada grupo de abonados que tienen un interés común en un tipo de programas, medios para transmitir la primera clave encriptada a todos los abonados, medios para desencriptar la primera clave encriptada en cada uno de los abonados utilizando la segunda clave. En este caso podemos observar que se contempla un escenario Multicast donde existe una segunda clave para cada grupo de abonados. Evidentemente, la eficiencia de ancho de banda de este sistema es mejor que un sistema orientado a Unicast pero la seguridad es muy baja debido a que la clave no puede ser recalculada de forma inmediata tras la adición o eliminación de miembros de cada grupo. Además, no utiliza mecanismos de autenticación como los que se utilizan en el dispositivo central de la presente patente.

El documento ES 2274557, sistema para proporcionar datos encriptados, sistema para desencriptar datos encriptados y método para proporcionar una interfaz de comunicaciones en dicho sistema desencriptador, hace mención a un sistema para proteger información para reproductores de contenido que contienen a su vez un sistema de desencriptado también contemplado en la patente. En nuestro caso, el dispositivo es un dispositivo genérico y simétrico de encriptación/desencriptación con cálculo y distribución de clave simétrica utilizado para cifrar cualquier contenido proveniente de un computador y difundirlo en un escenario Unicast o Multicast y donde existen mecanismos de autenticación segura de los diferentes miembros del grupo, Unicast o Multicast.

Así pues, ninguno de los documentos localizados en el actual estado de la técnica describe un sistema como el de la invención, formado por un dispositivo de encriptación, cálculo y distribución de clave simétrica, orientado simultáneamente a entornos Unicast y Multicast, formado por un elemento de protección antimanipulación que engloba diversos sensores de detección de apertura y traslado no autorizado, que contiene un método de análisis de la información proveniente del computador y que posee varios métodos de cifrado estándar y propios.

DESCRIPCIÓN DE LA INVENCIÓN

Es un objeto de la presente invención un sistema de cifrado/descifrado de información que permite funcionar en dos modos: Unicast o Multicast.

Este sistema de cifrado consta de un dispositivo de cifrado simétrico válido para entornos Unicast y Multicast y que posee dos conectores RJ45, al menos dos conectares USB, al menos un dispositivo bluetooth y al menos, un dispositivo WiFi. El dispositivo también posee un módulo de radio frecuencia que comprende las bandas ISM de 433MHz, 860MHz, 2,4GHz y 5GHz según configuración. El dispositivo de cifrado está cubierto por una carcasa metálica que posee unos pernos estratégicamente colocados que presionan unos interruptores colocados en el circuito electrónico del dispositivo. Estos interruptores permiten detectar un intento de apertura no autorizada. También contiene unos diodos infrarrojos que permiten detectar la apertura de la cubierta del dispositivo.

El dispositivo de cifrado se conecta al computador a través de uno de los conectores RJ45. El otro conectar RJ45 del dispositivo, se conecta a la red de datos, ya sea una intranet o directamente a un router para acceso a Internet.

Una vez conectado el dispositivo, los datos que proceden del computador a través del conectar Ethernet, son interpretados por el dispositivo de cifrado y, si es necesario,...

Reivindicaciones:

1.- Dispositivo de cifrado simétrico que permite proteger la información entre dos extremos, bien en modo Unicast, o entre un grupo ilimitado de usuarios, o en modo Multicast, o en una configuración modo puente, o utilizando dos direcciones IPv4 distintas para sendos conectores RJ45 en un entorno de área local (LAN), caracterizado porque comprende:

Un microprocesador central (1).

Dos conectores RJ45 (2) y (3).

Un módulo de protección antiapertura (4) que puede desactivarse por un tiempo determinado a través de un software, y que permite eliminar información contenida en el microprocesador o la destrucción del mismo.

Unos puertos de comunicaciones externas (5), (Bluetooth, USB, RF).

Una batería (6) de 9V que alimenta al sistema antiapertura y al microprocesador.

2.- Dispositivo de cifrado simétrico según la reivindicación 1, caracterizado porque el módulo de protección antiapertura (4) comprende una carcasa metálica que posee unos pernos colocados de manera que presionan unos interruptores colocados en el circuito electrónico del dispositivo, estos interruptores permiten detectar un intento de apertura no autorizada; también contiene unos diodos infrarrojos que permiten detectar la apertura de la cubierta del dispositivo.

3.- Dispositivo de cifrado simétrico según la reivindicación 1, caracterizado porque el mecanismo antiapertura (4) también comprende un módulo adicional con un sensor de movimiento y aceleración para evitar el traslado del dispositivo sin permiso previo.

4.- Dispositivo de cifrado simétrico según la reivindicación 1, caracterizado porque se utiliza en combinación con un dispositivo de teclado más una pantalla (14) y /o un dispositivo móvil (15) y /o un dispositivo de conexión por radiofrecuencia o similar (16).

5.- Procedimiento de cifrado del dispositivo según cualquiera de las reivindicaciones 1-4 en el que el dispositivo actúa como servidor de claves en entorno Multicast, caracterizado porque comprende las etapas de:

- Calcular tres números primos grandes, denominados g, m y p primo. Para obtener m y p, hacemos uso de la fórmula

p = q * m + 1,

sabiendo además que m divide a p - 1.

Posteriormente, hallamos gi como el generador de un anillo de enteros módulo p, sabiendo que g estará entre 1 y p - 1.

6.- Procedimiento de cifrado según la reivindicación 5, caracterizado porque para dar de alta/baja un nuevo usuario en un entorno Multicast, el proceso comprende las etapas de:

- A cada usuario se asigna una información privada predistribuida a través de un canal seguro. Esta información se denominará x¡, siendo un número primo grande.

- Se utiliza un número 6 = k + m de forma que 6 < x¡ para todo x¡.

El servidor de claves calcula r = g* mod p y u = 51 mod L con L = ílx¡ y envía el dato u a los miembros del grupo.

- cada miembro del grupo recibe u y calcula u1 mod x, = 5 donde

u"1 mod L = 5ou5 = 1 mod L o u 5 = 1 mod x¡

Una vez obtenido 6, el usuario calcula g5 mod p (con g y p públicos).

Cuando un nuevo usuario se une al grupo entonces se refresca el sistema con un nuevo g* mod p incluyendo la información privada de ese nuevo usuario en el cálculo de L de forma que en este nuevo cálculo tenemos L = L * xi+1 donde x/+í denota la información

privada del nuevo usuario.

7.- Procedimiento de cifrado según la reivindicación 6 caracterizado porque si un usuario abandona el grupo, entonces se recalcula L de la forma que se muestra a continuación,

donde x¡ denota la información privada del usuario que abandona el grupo. Y a continuación se refresca con un nuevo cálculo de gk mod p para un nuevo valor k.

Donde tanto g como p son valores públicos que puede conocer cualquiera, u es un valor que se envía al medio.

8.- Procedimiento de cifrado según la reivindicación 5, caracterizado porque para tener certeza de que el miembro que envía las claves es el servidor de claves comprende las etapas de:

- Sea a un número aleatorio generado por el dispositivo servidor tal que a < x¡ para todo i desde 1 hasta n.

- El servidor calcula s = (gk)-1 mod L donde gk es la clave distribuida y L = nx¡.

- Calcula además h(a) donde h es una función hash segura, por ejemplo, utilizando SHA-2. El dispositivo servidor, cuando envía el parámetro u, que es el mensaje de refresco y a partir del que se obtiene gk mod m, le añade la información (s*a, h(a)) que permitirá al dispositivo destino autenticar la procedencia de u.

- cuando el dispositivo destino recibe el mensaje (u, (s*a, h(a)), éste calcula r = gk mod m utilizando x¡

- una vez el usuario destino (dispositivo destino) ha obtenido r entonces calcula,

h(s*a*r mod xi) = h(a mod xi) = h(a)

- el usuario destino tiene la certeza de que aquel que envía el parámetro u, para calcular s ha de conocer L y, por tanto, todos los x¡ siendo por tanto la única posibilidad de que se trate del dispositivo servidor.

9.- Procedimiento de cifrado según la reivindicación 5 caracterizado porque si un usuario i, poseedor de x¡, quiere autenticar al usuario j, poseedor del ticket x¡., se procede con el siguiente algoritmo:

- El usuario i elige t al azar tal que 1 < t < m y lo envía al servidor.

- El servidor calcula inv = t-1 mod L y se lo devuelve al usuario i.

- El usuario i envía al usuario j, (inv, gx mod m).

- El usuario j calcula

tj = inv-1 mod Xj

Pj = tj * (Qxi)Xj mod m

enviando al usuario i, la pareja (Pj, gxj).

- El usuario i calcula

Pi = t(gxj)xi mod m = t*gxjxi mod m

por lo que el usuario i autentica positivamente a j siempre y cuando se cumpla que,

Pi = Pj

Patentes similares o relacionadas:

Procedimiento de protección de circuitos electrónicos contra interceptación por análisis de potencia y circuito electrónico que usa el mismo, del 3 de Junio de 2020, de Winbond Electronics Corp: Un circuito electrónico con protección contra interceptación por análisis de potencia, que comprende: un elemento de almacenamiento […]

Método de codificación por señales acústicas aleatorias y método de transmisión asociado, del 27 de Mayo de 2020, de CopSonic: Método de codificación de símbolos de información que pertenecen a un alfabeto (A) por medio de señales acústicas, que comprende las siguientes etapas: (a) se adquieren […]

METODO PARA LA CREACION DE UNA IDENTIDAD DIGITAL EN BLOCKCHAIN BASADO EN LA FIRMA ELECTRONICA, del 19 de Marzo de 2020, de SIGNE, S.A.: Método para la creación de una identidad digital en blockchain basado en la firma electrónica que contempla la generación de la identidad digital en la que se crea […]

Método de consulta confidencial de una base de datos cifrada, del 18 de Marzo de 2020, de COMMISSARIAT A L'ENERGIE ATOMIQUE ET AUX ENERGIES ALTERNATIVES: Método de consulta confidencial de una base de datos alojada por un servidor, conteniendo la base de datos una tabla de registros, obteniéndose cada registro por medio de un […]

Algoritmo criptográfico con etapa de cálculo enmascarada dependiente de clave (llamada de SBOX), del 12 de Febrero de 2020, de Giesecke+Devrient Mobile Security GmbH: Unidad de procesador con una implementación ejecutable implementada en la misma de un algoritmo criptográfico (AES, DES), que está configurado para, […]

Procedimiento de securización y de autentificación de una telecomunicación, del 1 de Enero de 2020, de Airbus CyberSecurity SAS: Procedimiento de comunicación entre dos entidades comunicantes, generando una primera entidad comunicante un mensaje de datos que comprende datos útiles […]

Procedimiento y dispositivo de autenticación de entidad, del 20 de Noviembre de 2019, de CHINA IWNCOMM CO., LTD: Un procedimiento para autenticar una entidad, comprendiendo el procedimiento: la operación 1 de transmitir, por una entidad A, un primer mensaje […]

Generación de firma digital, del 6 de Noviembre de 2019, de NAGRAVISION S.A.: Metodo para firmar digitalmente un mensaje, donde el metodo comprende: a) obtener parametros de dominio que definen un grupo asociado a una operacion de grupo […]