Sistema y procedimiento para la gestión de dispositivos inalámbricos en una corporación.

Un procedimiento para gestionar un dispositivo inalámbrico en una red,

comprendiendo el procedimiento:identificar (405) una pluralidad de puntos de acceso inalámbricos lógicos autorizados dentro de una red;detectar (410) una pluralidad de puntos de acceso inalámbricos físicos dentro de la red;

determinar (415, 420), para cada uno de la pluralidad de puntos de acceso inalámbricos físicos, si el puntode acceso inalámbrico físico está asociado con uno de la pluralidad de puntos de acceso inalámbricoslógicos autorizados; e

informar (425) de cada punto de acceso inalámbrico físico que no está asociado con un punto de accesoinalámbrico lógico autorizado.

caracterizado porque el procedimiento incluye, además:

detectar una pluralidad de dispositivos inalámbricos, incluyendo determinar el punto de acceso inalámbricofísico asociado; y

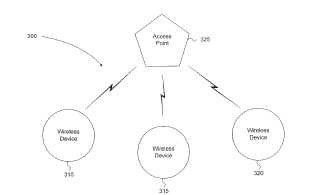

crear un mapa topológico de la red que refleje la relación entre cada uno de la pluralidad de dispositivosinalámbricos y el punto de acceso inalámbrico físico respectivamente asociado.

Tipo: Patente Internacional (Tratado de Cooperación de Patentes). Resumen de patente/invención. Número de Solicitud: PCT/US2003/012321.

Solicitante: GOOGLE INC..

Nacionalidad solicitante: Estados Unidos de América.

Dirección: 1600 AMPHITHEATRE PARKWAY MOUNTAIN VIEW, CA 94043 ESTADOS UNIDOS DE AMERICA.

Inventor/es: FRY, MICHAEL, VAN DE GROENENDAAL,JOHAN, JAIN,SANDEEP, ZALEWSKI,ANDRZEJ, SABOROWSKI,RALF, SRINIVAS,DAVANUM.

Fecha de Publicación: .

Clasificación Internacional de Patentes:

- H04L12/24 ELECTRICIDAD. › H04 TECNICA DE LAS COMUNICACIONES ELECTRICAS. › H04L TRANSMISION DE INFORMACION DIGITAL, p. ej. COMUNICACION TELEGRAFICA (disposiciones comunes a las comunicaciones telegráficas y telefónicas H04M). › H04L 12/00 Redes de datos de conmutación (interconexión o transferencia de información o de otras señales entre memorias, dispositivos de entrada/salida o unidades de tratamiento G06F 13/00). › Disposiciones para el mantenimiento o la gestión.

- H04L12/26 H04L 12/00 […] › Disposiciones de vigilancia; Disposiciones de ensayo.

- H04L29/06 H04L […] › H04L 29/00 Disposiciones, aparatos, circuitos o sistemas no cubiertos por uno solo de los grupos H04L 1/00 - H04L 27/00. › caracterizadas por un protocolo.

- H04W12/12 H04 […] › H04W REDES DE COMUNICACION INALAMBRICAS (difusión H04H; sistemas de comunicación que utilizan enlaces inalámbricos para comunicación no selectiva, p. ej. extensiones inalámbricas H04M 1/72). › H04W 12/00 Disposiciones de seguridad; Autenticación; Protección de la privacidad o el anonimato. › Detección o prevención de fraude.

PDF original: ES-2394260_T3.pdf

Fragmento de la descripción:

Sistema y procedimiento para la gestión de dispositivos inalámbricos en una corporación Referencia cruzada a solicitudes relacionadas La presente solicitud reivindica prioridad respecto de la solicitud provisional titulada “Wireless Enterprise Management System and Method”, número de serie 60/373.787, presentada el 19 de abril de 2002.

Campo técnico

Los sistemas y procedimientos descritos están por lo general relacionados con entornos de procesamiento de información de corporación. Más específicamente, los sistemas y procedimientos descritos están relacionados con la gestión de dispositivos inalámbricos en un entorno de procesamiento de información de corporación.

Antecedentes En los últimos años, el uso de tecnologías móviles ha aumentado de manera sostenida tanto en el uso de corporación como personal. Los teléfonos móviles son comúnmente utilizados, y muchas personas emplean dispositivos de gestión de información personal (“PIM”) u ordenadores de bolsillo para gestionar su agenda, contactos, información financiera y otros datos. Tales dispositivos son particularmente útiles para empleados cuyas responsabilidades laborales les requieren viajar. Algunas corporaciones animan a sus empleados a conectarse periódicamente con su entorno de procesamiento de información de corporación a través de los dispositivos inalámbricos para aumentar la capacidad de respuesta y la productividad. Las conexiones periódicas móviles fomentan la comunicación entre empleados y mejoran la puntualidad de los datos recogidos a través de los procesos de organización entre los dispositivos móviles y la corporación.

La creciente proliferación de agendas digitales personales habilitadas inalámbricas (PDA) , dispositivos móviles de correo electrónico y ordenadores portátiles ha animado a las compañías proveedoras de telefonía celular a ofrecer transmisión no solo de voz, sino también de señales de datos a/desde dispositivos inalámbricos móviles. Aunque la integración de estos dispositivos inalámbricos en un entorno de procesamiento de información de corporación promueve una mayor productividad y eficiencia, tal integración puede dar como resultado mayores amenazas contra la seguridad y la privacidad de la información almacenada en y transmitida a/desde tales dispositivos móviles.

Las corporaciones que emplean dispositivos inalámbricos móviles que se pueden conectar a la corporación esperan ciertos beneficios que se derivan del uso de tales dispositivos. Tales beneficios, por ejemplo, pueden incluir la capacidad de los ordenadores portátiles de estar conectados de manera inalámbrica para permitir que el trabajo se haga desde virtualmente cualquier lugar. Otro beneficio de la conectividad inalámbrica es el acceso flexible a los procesos de corporaciones. Otro beneficio adicional de la conectividad inalámbrica es la capacidad para recibir alertas y mensajes apropiados en el dispositivo móvil para llevar a cabo funciones laborales requeridas con una eficiencia mejoradas.

Además de los beneficios de la conectividad inalámbrica, los empleados que emplean dispositivos inalámbricos conectables se enfrentan a ciertos desafíos. Uno de los desafíos, por ejemplo, es el desafío de proteger adecuadamente la información en los dispositivos inalámbricos para garantizar que la información de la corporación y personal confidencial no se pierde o es robada. Otro desafío es la sincronización en tiempo real de la información para garantizar la precisión y la consistencia.

Para limitar las amenazas a la seguridad y la privacidad asociadas a la conexión de dispositivos móviles a la corporación, algunas compañías utilizan dos entornos de procesamiento de información separados: uno para dispositivos por cable y un segundo para dispositivos inalámbricos. Las compañías que mantienen dos entornos distintos pierden los beneficios de la integración y la sincronización de la que pueden beneficiarse las que utilizan un entorno combinado.

Una segunda solución de la técnica anterior para la integración de dispositivos inalámbricos en un entorno de procesamiento de información de corporación es funcionar en un modo híbrido en el cual se guardan recursos dedicados separados para ambos dispositivos por cable e inalámbricos. El empleo de tales recursos separados en un entorno combinado da a menudo como resultado una incompatibilidad entre dispositivos y/o una seguridad debilitada.

En consecuencia, existe una necesidad de un sistema y un procedimiento de gestión de los dispositivos inalámbricos en un entorno de procesamiento de información de corporación que permita la integración y la sincronización de los dispositivos inalámbricos a la vez que la protección de la seguridad y la privacidad de los datos en dispositivos conectados, bien por cable o de manera inalámbrica.

El documento EP 1 081 895 se refiere a una LAN en la que un punto de acceso y un dispositivo inalámbrico incluyen cada uno dispositivos de autenticación. El dispositivo inalámbrico recibe un mensaje de autenticación de parte del punto de acceso y determina si el punto de acceso es un punto de acceso válido a una LAN por cable.

El documento “AirWave Rogue Access Point Detection” (XP-002319028) se refiere a un sistema en el cual un punto de acceso o un dispositivo centinela explora las ondas de radio para todos puntos de acceso dentro de una corporación. Si se informa de cualesquiera puntos de acceso desconocidos, el sistema genera una alerta de que puede haber un punto de acceso intruso.

El documento de IBM Research News “IBM Research Demonstrates Industr y ’s First Auditing Tool for Wireless Network Security” (XP-002263357) se refiere a una herramienta de verificación que puede controlar 802.11 redes inalámbricas y recoger información relacionada con la seguridad. La información de comprobación está presente en una interfaz de usuario codificada por colores en una pequeña PDA inalámbrica.

El documento US 2001/0007818 se refiere a un procedimiento de control de fallo para un terminal de comunicación portátil por radio. Cuando una operación de retransmisión (reintento) se produce en el terminal durante una comunicación con una estación base debido a una no-respuesta, se considera un fallo o una operación anormal, si el reintento supera un número predeterminado de veces.

El documento WO 01/41485 se refiere a un procedimiento para examinar la conformidad del equipo de radio. Una estación secundaria recibe una secuencia de comandos de control de la potencia de transmisión. La potencia de salida de la estación secundaria es entonces examinada para ver si existe un rango predeterminado relativo a la potencia de salida al inicio del examen.

El documento DE 198 54 177 se refiere a un procedimiento en el cual un canal de frecuencias en un sistema de comunicaciones móviles es reconocido como afectado u ocupado cuando hay una diferencia significativa de un parámetro de informes de mediciones o un valor de umbral.

Sumario Lo que sigue a continuación presenta un sumario simplificado de sistemas y procedimientos asociados con dispositivos inalámbricos de gestión en un entorno de procesamiento de corporación. Este sumario no es una visión general extensiva y no está destinado a identificar elementos claves o críticos de los procedimientos y/o sistemas o determinar el alcance de los soportes, procedimiento y sistemas. Identifica conceptualmente los procedimientos y sistemas de una manera simplificada como una introducción a la descripción más detallada que se presenta más adelante.

De acuerdo con la invención, se proporciona: un procedimiento de acuerdo con la reivindicación 1; un medio legible por ordenador de acuerdo con la reivindicación 11; y un aparato de acuerdo con la reivindicación 12.

Un procedimiento ejemplar es divulgado para gestionar un dispositivo inalámbrico en una red. El procedimiento incluye identificar una pluralidad de puntos de acceso inalámbricos lógicos autorizados dentro de una red. El procedimiento también incluye detectar una pluralidad de puntos de acceso inalámbricos físicos dentro de la red, y determinar, para cada uno de la pluralidad de puntos de acceso inalámbricos físicos, si el punto de acceso inalámbrico físico, está asociado con uno de la pluralidad de puntos de acceso inalámbricos lógicos autorizados. El procedimiento incluye, además, informar de cada punto de acceso inalámbrico que no está asociado con un punto de acceso inalámbrico lógico autorizado.

Un procedimiento ejemplar es divulgado para gestionar un dispositivo inalámbrico en una red. El procedimiento incluye definir un conjunto de recursos asociados autorizados... [Seguir leyendo]

Reivindicaciones:

1. Un procedimiento para gestionar un dispositivo inalámbrico en una red, comprendiendo el procedimiento:

identificar (405) una pluralidad de puntos de acceso inalámbricos lógicos autorizados dentro de una red; detectar (410) una pluralidad de puntos de acceso inalámbricos físicos dentro de la red; determinar (415, 420) , para cada uno de la pluralidad de puntos de acceso inalámbricos físicos, si el punto de acceso inalámbrico físico está asociado con uno de la pluralidad de puntos de acceso inalámbricos lógicos autorizados; e informar (425) de cada punto de acceso inalámbrico físico que no está asociado con un punto de acceso inalámbrico lógico autorizado.

caracterizado porque el procedimiento incluye, además:

detectar una pluralidad de dispositivos inalámbricos, incluyendo determinar el punto de acceso inalámbrico físico asociado; y crear un mapa topológico de la red que refleje la relación entre cada uno de la pluralidad de dispositivos inalámbricos y el punto de acceso inalámbrico físico respectivamente asociado.

2, - El procedimiento de la reivindicación 1, que comprende, además:

definir un valor métrico preferido asociado con un dispositivo inalámbrico; detectar los dispositivos inalámbricos, incluyendo determinar un valor métrico real, y comparar el valor métrico determinado con el valor métrico preferido para determinar si el dispositivo inalámbrico está funcionando indebidamente; e informar de si el dispositivo inalámbrico está funcionando indebidamente.

3. El procedimiento de la reivindicación 2, en el cual el valor métrico preferido es una medición de la potencia de transmisión.

4. El procedimiento de la reivindicación 2, en el cual el valor métrico es una medición de interferencia aceptable.

5. El procedimiento de la reivindicación 2, en el cual el valor métrico preferido es un recuento de fragmentación.

6. El procedimiento de la reivindicación 2, en el cual el valor métrico preferido es una velocidad de transmisión.

7. El procedimiento de la reivindicación 2, en el cual el valor métrico preferido es un recuento de fallos.

8. El procedimiento de la reivindicación 1, que comprende, además:

definir una política de seguridad asociada a un dispositivo inalámbrico; detectar el dispositivo inalámbrico, incluyendo obtener información de seguridad asociada al dispositivo; determinar que la información de seguridad viola la política de seguridad; e informar de una violación de seguridad.

9. El procedimiento de la reivindicación 8, en el cual la política de seguridad define una combinación autorizada de identificador de usuario/contraseña, y en el cual la información de seguridad es una combinación no autorizada de identificador de usuario/contraseña.

10. El procedimiento de la reivindicación 8, en el cual la política de seguridad define un identificador de dispositivo inalámbrico autorizado, y la información de seguridad es un identificador de dispositivo inalámbrico no autorizado.

11. Un medio legible por ordenador que comprende instrucciones que, cuando se son ejecutadas por un ordenador apropiado, hacen que el ordenador efectúe un procedimiento de acuerdo con una cualquiera de las reivindicaciones anteriores.

12. Un aparato para gestionar un dispositivo inalámbrico en una red, comprendiendo el aparato:

medios para identificar una pluralidad de puntos de una pluralidad de puntos de acceso inalámbricos lógicos autorizados dentro de una red; medios para detectar una pluralidad de puntos de acceso inalámbricos físicos dentro de la red; medios para determinar, para cada uno de la pluralidad de puntos de acceso inalámbricos físicos, si el punto de acceso inalámbrico físico está asociado con uno de la pluralidad de puntos de acceso inalámbricos lógicos autorizados; y medios para informar de cada punto de acceso inalámbrico físico que no está asociado con un punto de acceso inalámbrico lógico autorizado.

caracterizado porque el aparato comprende, además:

medios para detectar una pluralidad de dispositivos inalámbricos, incluyendo determinar el punto de acceso inalámbrico físico asociado; y medios para crear un mapa topológico de la red que refleje la relación entre cada uno de la pluralidad de dispositivos inalámbricos y el punto de acceso inalámbrico físico respectivamente asociado.

13. El aparato de la reivindicación 12, que comprende, además:

medios para definir un valor métrico asociado con un dispositivo inalámbrico; medios para detectar loa dispositivos inalámbricos, incluyendo determinar un valor métrico real; y medios para comparar el valor métrico determinado con el valor métrico preferido para determinar si el

dispositivo inalámbrico está funcionando indebidamente; y medios para informar de si el dispositivo inalámbrico está funcionando indebidamente.

14. El aparato de la reivindicación 13, en el cual el valor métrico preferido es una medición de la potencia de transmisión, una medición de interferencia aceptable, un recuento de fragmentación, una velocidad de transmisión o un recuento de fallos.

1.

15. El aparato de la reivindicación 12, que comprende, además:

medios para definir una política de seguridad asociada a un dispositivo inalámbrico; medios para detectar el dispositivo inalámbrico, incluyendo obtener información de seguridad asociada al dispositivo; medios para determinar que la información de seguridad viola la política de seguridad; y

medios para informar de una violación de seguridad.

16. El aparato de la reivindicación 15, en el cual la política de seguridad define una combinación autorizada de identificador de usuario/contraseña, y en el cual la información de seguridad es una combinación no autorizada de identificador de usuario/contraseña.

17. El aparato de la reivindicación 15, en el cual la política de seguridad define un identificador de dispositivo 25 inalámbrico autorizado, y la información de seguridad es un identificador de dispositivo inalámbrico no autorizado.

Patentes similares o relacionadas:

Procedimiento y dispositivo para el procesamiento de una solicitud de servicio, del 29 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para el procesamiento de una solicitud de servicio, comprendiendo el procedimiento: recibir (S201), mediante un nodo de consenso, una solicitud […]

Gestión de memoria intermedia recomendada de red de una aplicación de servicio en un dispositivo de radio, del 22 de Julio de 2020, de TELEFONAKTIEBOLAGET LM ERICSSON (PUBL): Un método llevado a cabo por un nodo de red en una red de comunicación por radio , comprendiendo el método: obtener (S1) una predicción del ancho […]

Método, servidor y sistema de inicio de sesión de confianza, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método de inicio de sesión de confianza implementado por computadora aplicado a un sistema de inicio de sesión de confianza que comprende un primer sistema de aplicación […]

Método y aparato para configurar un identificador de dispositivo móvil, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un método implementado por servidor para configurar un identificador de dispositivo móvil, que comprende: obtener una lista de aplicaciones, APP, […]

Método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático de cliente que comprende una entidad de módulo de identidad de abonado con un kit de herramientas de módulo de identidad de abonado así como una miniaplicación de módulo de identidad de abonado, sistema, dispositivo informático de cliente y entidad de módulo de identidad de abonado para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en el dispositivo informático de cliente, programa que comprende un código de programa legible por ordenador y producto de programa informático, del 22 de Julio de 2020, de DEUTSCHE TELEKOM AG: Un método para un nivel mejorado de autenticación relacionado con una aplicación de cliente de software en un dispositivo informático […]

Método para atender solicitudes de acceso a información de ubicación, del 22 de Julio de 2020, de Nokia Technologies OY: Un aparato que comprende: al menos un procesador; y al menos una memoria que incluye un código de programa informático para uno o más programas, […]

Sincronización de una aplicación en un dispositivo auxiliar, del 22 de Julio de 2020, de OPENTV, INC.: Un método que comprende, mediante un dispositivo de medios: acceder, utilizando un módulo de recepción, un flujo de datos que incluye contenido […]

Procedimiento y dispositivo para su uso en la gestión de riesgos de información de aplicación, del 22 de Julio de 2020, de Advanced New Technologies Co., Ltd: Un procedimiento para la gestión de riesgos de información de aplicación en un dispositivo de red, comprendiendo el procedimiento: recibir información […]